Auteur: Mohamed Fouda, médium;

Bitcoin Spot ETF a mené des discussions au cours des dernières semaines.Une fois que la poussière s’est installée, l’attention de la communauté est revenue au développement du bitcoin.Cela signifie répondre à une question éternelle: « Comment améliorer la programmation de Bitcoin? »

Bitcoin L2 est actuellement la réponse la plus prometteuse à cette question.Cet article compare Bitcoin L2 avec L1 et discute de certains des projets Bitcoin L2 les plus prometteurs.Ensuite, cet article traite des opportunités entrepreneuriales intéressantes liées au Bitcoin L2.

Défendre le bitcoin qui ne nécessite pas de licences

Étant donné que de nombreux investisseurs peuvent désormais obtenir l’ouverture du bitcoin via des produits réglementaires, ils peuvent utiliser les BTC dans de nombreux produits TradFi tels que les prêts de trading et de prêts hypothécaires.Cependant, ces produits n’utilisent pas de BTC natifs.Au lieu de cela, ils utilisent le commerce de BTC contrôlé par l’émetteur, tandis que le BTC natif est verrouillé par le gardien.au fil du temps,Tradefi BTC peut devenir le principal moyen de tenir et d’utiliser BTC, et de le transformer à partir d’actifs décentralisés qui n’ont pas besoin d’être autorisés à un autre actif contrôlé par Wall Street.Le natif de Bitcoin 是 是 抵 比 est le seul moyen de résister à l’ancien système financier pour capturer le bitcoin.

Bâtiment Bitcoin Original Production Products

Application L1

Les gens ont essayé d’atteindre des fonctions supplémentaires sur L1 plusieurs fois.L’objectif de ces efforts est d’utiliser la capacité du bitcoin à transporter des données.Ces données peuvent être utilisées pour atteindre des fonctions supplémentaires, telles que les actifs d’émission et de transfert et le NFT.Cependant, ces fonctions ne sont pas conçues dans le cadre du protocole Bitcoin, mais doivent expliquer des logiciels supplémentaires pour expliquer ces champs de données et les exploiter.

Ces efforts comprennent des pièces colorées, un protocole Omni, une contrepartie et les ordinales les plus proches.Omni a été initialement utilisé pour distribuer et transférer l’attache (USDT) sur Bitcoin L1, puis s’est étendu à d’autres chaînes.La contrepartie est la technologie sous-jacente des timbres Bitcoin et du jeton SRC-20.Les Ordinals utilisent actuellement des inscriptions pour émettre des tokes NFT et BRC-20 sur Bitcoin.

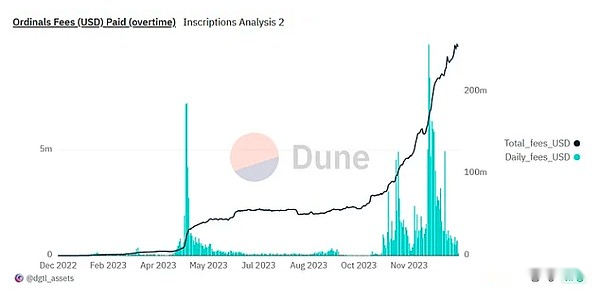

Ordinals a connu un grand succès depuis son lancement et le coût de plus de 200 millions de dollars américains.Malgré le succès, les ordinales se limitent à l’émission et à transfert d’actifs.Les ordinaux ne peuvent pas être utilisés pour implémenter des applications sur L1.En raison des limites du script Bitcoin dans le langage de programmation natif de Bitcoin, des applications plus complexes (comme AMM et l’emprunt) sont presque impossibles à créer.

Bitvm

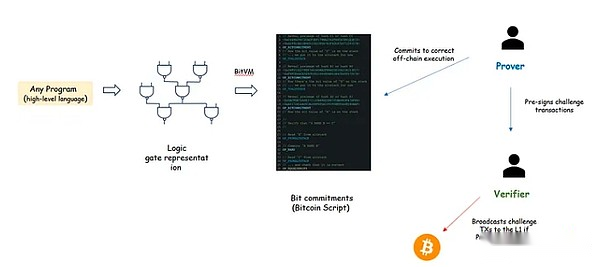

Bitvm est un effort unique pour étendre la fonction Bitcoin L1.Ce concept est basé sur une racine de tapoot mise à niveau vers Bitcoin.Le concept de BitVM est d’élargir la fonction du bitcoin via le programme d’exécution dans la chaîne et de s’assurer qu’il peut être remis en question sur la chaîne par la fraude prouvée.Bien que BitVM semble être utilisé pour atteindre une logique arbitraire dans la chaîne, en fait, le coût de la preuve de la fraude sur L1 a augmenté rapidement avec la taille du programme.Ce problème limite l’applicabilité de Bitvm de problèmes spécifiques, tels que les ponts BTC de confiance.De nombreux Bitcoin L2 à venir utilisent BitVM pour la mise en œuvre du pont.

Bitvm Operation Image simplifiée

Sidechains

Une autre façon de résoudre la programmation Bitcoin Limited consiste à utiliser la chaîne latérale.La chaîne latérale est une blockchain indépendante entièrement programmable, comme compatible avec EVM, essayant de maintenir la cohérence avec la communauté Bitcoin et de fournir des services à la communauté.Rootstock, le liquide de Blocksteam et les piles V1 sont des exemples de ces chaînes latérales.

La chaîne latérale Bitcoin a été dans les années, mais elle a connu un succès limité pour attirer les utilisateurs de Bitcoin.Par exemple, moins de 4 500 BTC du pont liquide à la chaîne latérale.Cependant, certaines des applications Defi construites sur ces chaînes ont connu un certain succès.Par exemple, Sovryn et Alex sur le porte-greffe et les piles.

Bitcoin L2

Bitcoin L2 devient au centre de la construction d’une base basée sur Bitcoin.Ils peuvent fournir les mêmes avantages que la chaîne latérale, mais ils ont des garanties de sécurité des couches de base Bitcoin.Le véritable représentant de Bitcoin L2 a toujours été controversé.Dans cet article, nous avons évité ce débat, mais nous avons discuté de la principale considération de la façon de rendre L2 et L1 entièrement couplé, et discuté de certains projets prometteurs L2.

Bitcoin L2 Exigences

Sécurité de L1

L’exigence la plus importante de Bitcoin L2 est d’obtenir la sécurité de la sécurité de L1.Bitcoin est la chaîne la plus sûre et les utilisateurs s’attendent à ce que la sécurité s’étende à L2.Par exemple, c’est le cas.

C’est pourquoi la chaîne latérale est classée et ils ont leur propre sécurité.Par exemple, la sécurité de Stacks V1 dépend du jeton STX.

Cette exigence de sécurité est difficile à réaliser en réalité.Afin de permettre à L1 de protéger la sécurité de L2, L1 doit effectuer certains calculs pour vérifier le comportement de L2.Par exemple, Ethereum Rollup obtient la sécurité de L1, car Ethereum L1 peut vérifier zéro-rollup ou vérifier le rollup optimiste.Bitcoin Basic Layer manque actuellement de capacités informatiques pour effectuer l’une des opérations mentionnées ci-dessus.Certaines personnes recommandent d’ajouter un nouveau code d’exploitation à Bitcoin pour permettre à la couche de base de vérifier le ZKP soumis par Rollup.De plus, des propositions telles que BitVM ont tenté de réaliser une preuve de fraude sans changer L1.Le défi de Bitvm est que le coût de la fraude peut être très élevé (centaines de transactions L1), ce qui limite sa demande pratique.

Une autre exigence pour L2 d’implémenter la sécurité du niveau L1 est l’enregistrement inchangé de L1 avec les transactions L2.C’est ce qu’on appelle les exigences de disponibilité des données (DA).Il permet aux observateurs qui ne surveillent que la chaîne L1 pour vérifier l’état L2.Grâce à l’inscription, l’enregistrement de L2 Tx peut être intégré dans Bitcoin L1.Cependant, cela a un autre problème à l’évolutivité.En raison de la limite de temps de bloc de 4 Mo par 10 minutes, le débit de données de Bitcoin L1 est limité à environ 1,1 kb / s.Même si la transaction L2 est fortement compressée à environ 10 octets / TX, en supposant que toutes les transactions L1 sont utilisées pour stocker les données L2, L1 ne peut prendre en charge une combinaison d’environ 100 Tx / Second combinaison L2 débit.

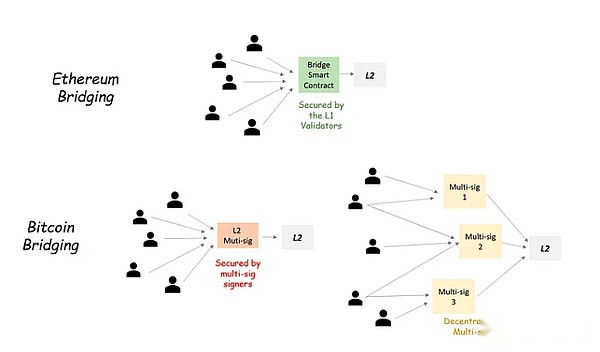

Trust de L1 Trust Bridge

Dans Ethereum L2, le pont avec L2 est contrôlé par L1.Le pont reçoit L2, également connu sous le nom de transfert, ce qui signifie en fait que l’actif est verrouillé sur L1 et jette une copie de l’actif sur L2.Dans Ethereum, cela est réalisé grâce au contrat intelligent L2.Le pont de stockage de contrat intelligent est connecté à tous les actifs de L2.La sécurité des contrats intelligents provenait du dispositif de vérification L1.Cela fait du pont de L2 un sûr et digne de confiance.

Dans Bitcoin, il est impossible d’avoir un pont protégé par l’ensemble du mineur L1.Au contraire, le meilleur choix est d’avoir plusieurs portefeuilles de signature qui stockent les actifs L2.Par conséquent, la sécurité du pont L2 dépend de la sécurité des signatures multiples, c’est-à-dire le nombre de signatures, leur identité et la sécurité de l’opération de crochet et de transfert.Une façon d’améliorer la sécurité du pont L2 est d’utiliser plusieurs significations multiples, plutôt que d’utiliser une seule signature multiple pour enregistrer tous les actifs de réception du pont L2.Les exemples dans ce domaine incluent TBTC et plusieurs signatures doivent fournir des hypothèques.De même, le pont Bitvm proposé nécessite plusieurs signatures pour fournir des garanties de sécurité.Cependant, dans ces signatures multiples, toute signature peut initier une transaction de transfert.Les interactions de transfert et de crochet sont protégées par la fraude Bitvm.Si la personne de signature a accompli des comportements malveillants, d’autres signatures (vérifications) peuvent soumettre un certificat de fraude sur L1, ce qui entraînera la punir les signatures malveillantes.

Carte Bitcoin L2

Bitcoin L2 Résumé du projet Comparaison

Chaîne de chaîne

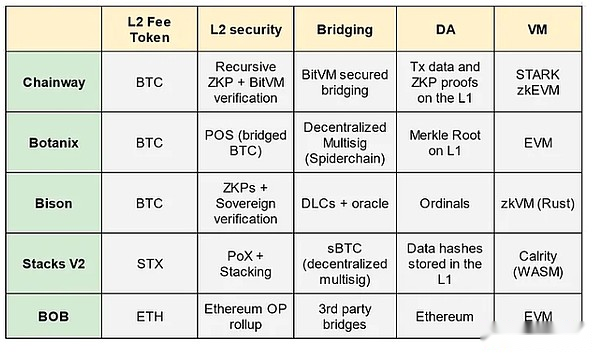

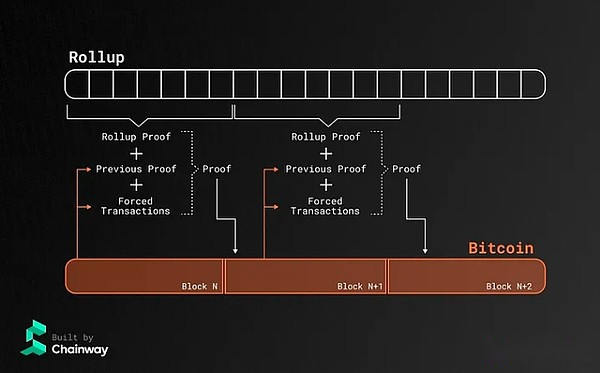

Chainway construit ZK Rollup sur le Bitcoin.Chainway Rollup utilise Bitcoin L1 comme couche DA pour stocker les différences de ZKP et de statut de Rollup.De plus, Rollup utilise une preuve de récursivité afin que chaque nouveau certificat se concentre sur le certificat délivré sur le bloc L1 précédent.La preuve regroupe également les « transactions forcées », qui est une transaction liée à L2 diffusée sur L1 pour l’appliquer sur L2.Il existe plusieurs avantages de cette conception.

La transaction obligatoire garantit que le séquenceur Rollup ne peut pas examiner les transactions L2 et donne aux utilisateurs la puissance de ces TX en diffusant ces TX sur L1.

L’utilisation de preuve de récursive signifie que la preuve de chaque bloc doit vérifier la preuve précédente.Cela crée une chaîne de confiance et garantit que la preuve invalide ne sera pas incluse dans L1.

L’équipe de Chainway a également discuté de l’exécution correcte de l’utilisation de BitVM pour assurer la transaction de vérification et de transfert / transfert prouvée.L’utilisation de la transaction BitVM Verification Bridge peut réduire les hypothèses de confiance de la confiance des factions ethniques minoritaires.

Botanix

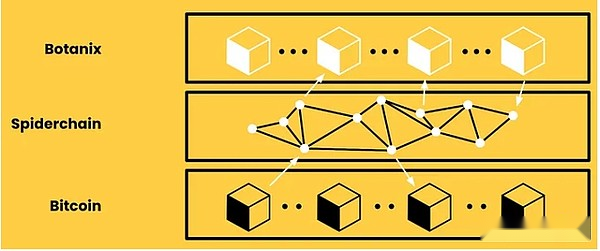

Botanix construit EVM L2 pour Bitcoin.Afin d’améliorer la cohérence avec le bitcoin, Botanix L2 utilise le bitcoin comme actif POS pour atteindre un consensus.Le dispositif de vérification L2 obtient des frais de la transaction effectuée sur le L2.De plus, L2 utilise des inscriptions pour stocker les racines d’arbre Merkle de toutes les transactions L2 sur L1.Cela fournit une certaine sécurité pour les affaires L2, car le journal de transaction L2 ne peut pas être modifié, mais il ne peut garantir le DA de ces transactions.

Botanix est traité à partir de L1 par L1 par le réseau de systèmes multi-signatures décentralisé appelé Spiderchain.La signature de plusieurs signatures est sélectionnée au hasard parmi un groupe de coordinateurs.Orchestrator verrouille les fonds utilisateur sur L1 et a signé un certificat pour lancer une quantité égale de BTC sur L2.Le commandant doit payer le dépôt pour être qualifié pour jouer ce rôle.Si un comportement malveillant se produit, le dépôt de garantie sera considérablement réduit.

Botanix a lancé le réseau de tests publics, qui devrait être lancé au premier semestre de 2024.

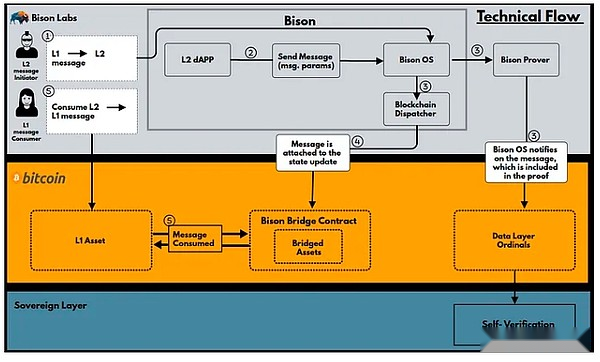

Réseau de bisons

Le Bitcoin L2 de Bison adopte le style de rouleau souverain.Bison utilise Stark pour implémenter ZK Rollup et utilise des ordinales pour stocker les données TX L2 et générer ZKP à L1.Étant donné que Bitcoin ne peut pas vérifier ces preuves sur L1, les travaux de vérification seront commandés aux utilisateurs qui vérifient ZKP dans son appareil.

Pour le pont BTC avec L2, Bison utilise un contrat de journal discret (DLC).Le DLC est protégé par L1, mais dépend des machines de prédiction externes.La machine de prédiction lit l’état de L2 et transmet des informations à Bitcoin L1.Si cette machine à prophétie est centralisée, la machine de prophétie peut consacrer des actifs L1 Lock-Up.Par conséquent, il est très important pour le dernier virage de Bison pour décentraliser la prophétie DLC.

Le plan de bison prend en charge le ZKVM basé sur la rouille.À l’heure actuelle, Bison OS a mis en œuvre de nombreux contrats, tels que des contrats token qui peuvent utiliser la preuve de la preuve de la bison.

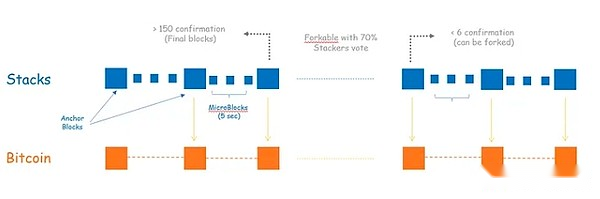

Stacks v2

Stacks est l’un des premiers projets qui se concentrent sur l’expansion du bitcoin.Stacks est en cours de transformation en mieux cohérent avec Bitcoin L1.Cette discussion se concentre sur la prochaine pile V2, qui devrait être publiée sur le réseau principal en avril 2024.Stacks V2 réalise deux nouveaux concepts, qui améliorent la cohérence avec L1.La première version est la version Nakamoto, qui met à jour le consensus des piles pour suivre le bloc Bitcoin et la nature finale.Le second est le pont BTC amélioré, appelé SBTC.

Dans la publication de Nakamoto, les blocs dans les piles sont des mineurs qui ont promis des liaisons BTC sur L1.Lorsque Stacks Miners a créé un bloc, ces blocs ont été ancrés à Bitcoin L1 et ont reçu la confirmation des mineurs L1 POW.Lorsqu’un bloc reçoit une confirmation 150 L1, le bloc est considéré comme le bloc final et ne peut pas être divisé en l’absence d’un Bitcoin L1 non alimenté.À l’heure actuelle, les mineurs de piles qui exploitent le bloc recevront des récompenses STX, et leurs obligations BTC seront affectées au Stacker de réseau.De cette façon, le bloc de piles de plus de 150 blocs (environ 1 jour) dépend de la sécurité de Bitcoin L1.Pour les blocs plus récents (& lt; 150 confirmation), seulement 70% des empiètes prennent en charge les fourchettes, la chaîne de piles peut se séparer.

Une autre mise à niveau des piles est SBTC, qui fournit un moyen plus sécurisé de recevoir le pont BTC vers des piles.Afin de recevoir le pont d’actif vers des piles, l’utilisateur dépose son BTC dans l’adresse L1 contrôlée par L2 Stacker.Lorsque la transaction de dépôt est confirmée, SBTC sera lancé sur L2.Afin de garantir la sécurité des BTC, les pilers doivent verrouiller les obligations dépassant la valeur BTC dans le STX.Le périphérique de pile est également responsable de l’exécution de la demande de transfert à partir de L2.Les demandes de transfert et de crochet sont diffusées sous forme de transactions L1.Après avoir confirmé, Stackers a détruit SBTC sur L2 et a signé L1 TX en collaboration pour publier le BTC de l’utilisateur sur L1.Pour ce travail, Stackers a remporté la récompense de marge des mineurs dont ils avaient discuté plus tôt.Ce mécanisme est appelé Transfer Proof (POX).

Les piles sont cohérentes avec Bitcoin et nécessitent de nombreuses transactions L2 importantes (telles que les obligations de variole de mineur et les transactions de crochet) en L1.Cette exigence améliore la cohérence et la sécurité du pont BTC, mais en raison de la volatilité et du coût élevé de L1, il peut entraîner une baisse de l’expérience utilisateur.Dans l’ensemble, la conception de piles améliorée résout de nombreux problèmes dans V1, mais il y a encore des faiblesses.Cela inclut l’utilisation de STX comme actif natif dans L2 et L2 DA, c’est-à-dire la valeur de hachage du seul code de trading et de contrat intelligent sur L1.

Bob

Bulid-on-Bitcoin (BOB) est un Ethereum L2 visant à être cohérent avec Bitcoin.Bob fonctionne comme un rouleau optimiste sur Ethereum et utilise l’environnement d’exécution EVM pour mettre en œuvre des contrats intelligents.

Bob a initialement accepté différents types de ponts BTC (WBTC, TBTC V2), mais il est prévu d’utiliser un pont à deux voies plus sûr avec BitVM à l’avenir.

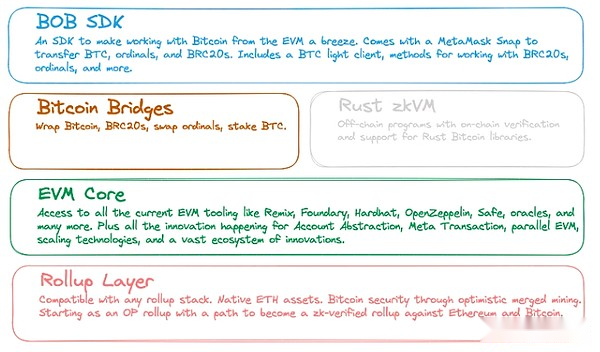

Afin de faire la distinction entre les autres Ethereum L2 qui prend également en charge WBTC et TBTC, Bob construit la fonction de permettre aux utilisateurs d’interagir directement avec Bob Bob.Bob SDK fournit une bibliothèque de contrats intelligents qui permet aux utilisateurs de signer une transaction sur Bitcoin L1.L’exécution de ces transactions sur L1 est surveillée par Bitcoin Light Client.Le client léger ajoute la valeur de hachage du bloc Bitcoin au bob pour permettre une vérification simple (SPV), c’est-à-dire que la transaction soumise a été exécutée et incluse dans le bloc.Une autre fonction est un ZKVM indépendant, qui permet aux développeurs d’écrire des applications de rouille pour Bitcoin L1.La preuve d’exécution correcte peut être vérifiée sur le Bob Rollup.

La conception actuelle de Bob est plus adaptée à la description comme une chaîne latérale, pas au Bitcoin L2.Cela est principalement dû au fait que la sécurité de Bob s’appuie sur Ethereum L1, et non sur la sécurité du Bitcoin.

Bulid-on-Bitcoin (BOB) est un Ethereum L2 visant à être cohérent avec Bitcoin.Bob fonctionne comme un rouleau optimiste sur Ethereum et utilise l’environnement d’exécution EVM pour mettre en œuvre des contrats intelligents.

Bob a initialement accepté différents types de ponts BTC (WBTC, TBTC V2), mais il est prévu d’utiliser un pont à deux voies plus sûr avec BitVM à l’avenir.

Afin de faire la distinction entre les autres Ethereum L2 qui prend également en charge WBTC et TBTC, Bob construit la fonction de permettre aux utilisateurs d’interagir directement avec Bob Bob.Bob SDK fournit une bibliothèque de contrats intelligents qui permet aux utilisateurs de signer une transaction sur Bitcoin L1.L’exécution de ces transactions sur L1 est surveillée par Bitcoin Light Client.Le client léger ajoute la valeur de hachage du bloc Bitcoin au bob pour permettre une vérification simple (SPV), c’est-à-dire que la transaction soumise a été exécutée et incluse dans le bloc.Une autre fonction est un ZKVM indépendant, qui permet aux développeurs d’écrire des applications de rouille pour Bitcoin L1.La preuve d’exécution correcte peut être vérifiée sur le Bob Rollup.

La conception actuelle de Bob est plus adaptée à la description comme une chaîne latérale, pas au Bitcoin L2.Cela est principalement dû au fait que la sécurité de Bob s’appuie sur Ethereum L1, et non sur la sécurité du Bitcoin.

Satoshipmm

Satoshipm est un autre projet pour lancer ZKEVM Bitcoin L2.Avec le lancement du réseau de test début janvier, le projet est soudainement apparu.Les détails techniques du projet sont très petits et il n’est pas clair qui sont les développeurs derrière le projet.Les documents minoritaires de Satoshivm ont souligné que l’utilisation de Bitcoin L1 pour DA est utilisée pour résister à l’examen en soutenant la capacité des transactions de diffusion sur L1 et en utilisant la certification de fraude de style Bitvm pour vérifier L2 ZKP.

Compte tenu de son anonymat, il existe de nombreuses controverses dans le projet.Certaines enquêtes ont montré que le projet est lié au réseau BOOL.

Opportunités d’entrepreneuriat dans le paradigme du Bitcoin L2

L’espace du Bitcoin L2 a apporté des opportunités entrepreneuriales.Laissant de côté l’occasion évidente de construire le meilleur L2 pour le bitcoin, il existe plusieurs autres opportunités entrepreneuriales.

Bitcoin da couche

De nombreux L2 à venir visent à améliorer la cohérence avec L1.Une façon consiste à utiliser L1 pour DA.Cependant, compte tenu des restrictions strictes sur la taille du bloc Bitcoin et le retard du bloc L1, L1 ne pourra pas stocker toutes les transactions L2.Cela crée des opportunités pour la couche DA spécifique de Bitcoin.Les réseaux existants (comme Celestia) peuvent se développer pour combler cette lacune.Cependant, la création de solutions DA sous la chaîne qui dépend de la sécurité Bitcoin ou de la garantie BTC peut améliorer la cohérence avec l’écosystème Bitcoin.

Extrait Mev

En plus d’utiliser Bitcoin L1 pour DA, certains L2 peuvent choisir de confier les transactions L2 aux trieurs de liaison de BTC, et même de confier les mineurs L1.Cela signifie que toute extraction MEV sera confiée à ces entités.Compte tenu de la possibilité de terminer cette tâche, les mineurs de Bitcoin n’ont pas la possibilité de terminer cette tâche.L’extraction MEV est généralement liée aux secrets virtuels utilisés, et étant donné que le Bitcoin L2 n’est pas d’accord avec la machine virtuelle convenue, il peut y avoir plusieurs participants dans ce domaine.Chacun se concentre sur différents Bitcoin L2.

Outil de revenu Bitcoin

Bitcoin L2 doit utiliser les hypothèques BTC pour sélectionner la vérification, la sécurité DA et d’autres fonctions.Cela crée des possibilités de revenus pour détenir et utiliser le bitcoin.À l’heure actuelle, il existe des outils pour offrir de telles opportunités.Par exemple, Babylon permet à BTC de promettre de protéger la sécurité d’autres chaînes.Avec le développement en plein essor de l’écosystème Bitcoin L2, une plate-forme d’agrégation des opportunités de revenus indigènes de la BTC est confrontée à d’énormes opportunités.