Autor: JW, vier Säulenforscher;

Abstrakt:

-

Es gibt drei grundlegende Komponenten moderner Verschlüsselungsbrieftaschen: Schlüsselverwaltung zur Verarbeitung des Verschlüsselungsschlüssels, der Benutzeridentitätsprüfung und -interaktion sowie der Schnittstellen für die Teilnahme von Benutzer.Jeder Teil hat unterschiedliche Herausforderungen und Innovationen, die gemeinsam die gesamte Brieftaschenerlebnis geprägt haben.

-

Das Schlüsselmanagement hat sich vom einfachen privaten Schlüsselmanagement zu komplizierteren Lösungen entwickelt: Shamirs geheime Sharing -Lösung unterteilt den Schlüssel in mehrere Fragmente. Die Schwellenwert -Signaturschemata unterstützt Multi -Party -Computing ohne Rekonstruktion der Schlüsselrekonstruktion, vertrauenswürdige Ausführungsumgebung (vertrauenswürdige Ausführungsumgebung) Verwendete Hardware -Nutzung Hardware – Ebene Isolation.Projekte wie Privy, Particle Network und Turnkey verwenden diese Methoden in der Praxis.

-

Konto Zusammenfassung Durch Konvertieren komplexer Konten in programmierbare Schnittstellen ist die Blockchain -Interoperabilität benutzerfreundlicher.Dies erleichtert Funktionen wie Gastransaktionen, soziale Wiederherstellung und maßgeschneiderte Sicherheitseinstellungen und erleichtert die Blockchain -Technologie von Mainstream -Benutzern, wie in Projekten wie der globalen Brieftasche von Abstract angezeigt.

-

Die Kettenabstraktion ermöglicht es einer Vielzahl von Blockchains, für Endbenutzer unsichtbar zu sein, wodurch die Komplexität der Cross -Chain -Interaktion gelöst wird.Benutzer können das Gleichgewicht in der Kette verwalten, jedes Token zur Zahlung verwenden und nahtlos mit mehreren Blockchain interagieren und gleichzeitig dezentrale Eigenschaften und Sicherheit beibehalten.Das glaubwürdige Kontensystem eines Balance zeigt uns eine Möglichkeit, diese Funktionen zu implementieren.

-

Die verschlüsselte Branche verlagert sich schnell vom Desktop zu mobilen Prioritätsentwicklungsmodellen wie ZORA -Leiter der Transformation, indem sie komplexe mobile Erlebnisse bereitstellen und gleichzeitig die Komplexität der Blockchain aufrechterhalten.

-

Die Zukunft der Brieftaschenentwicklung besteht darin, die Benutzererfahrung zu vereinfachen und gleichzeitig die Sicherheit zu schädigen.Der Weg zu einer breiteren Akzeptanz erfordert gleichzeitig von dem privaten Schlüssel zum sozialen Anmeldung.

1. Einführung in den Brieftaschenstapel

Für verschlüsselte Anwendungen für Endbenutzer sind Brieftaschen weitaus mehr als die digitalen Behälter mit Vermögenswerten. Sie sind das Portal des gesamten Blockchain -Erlebnisses.Jede Wechselwirkung mit verschlüsselten Anwendungen, von den ersten Einstellungen bis hin zu täglichen Transaktionen, muss durch die Brieftasche der Benutzer gehen.Dies macht Geldbörsen nicht nur zu einer Funktion, sondern die grundlegendste Infrastruktur, die das Blockchain -Erlebnis des Benutzers bestimmt.

Erstellen einer neuen Brieftasche und Ablagerung von Fonds in der Brieftasche müssen Benutzer viel Zeit, Energie und Risikotoleranz investieren.Obwohl diese hohe Schwelle die Akquisitionskosten des Benutzers vorangetrieben hat, hat sie auch einen leistungsstarken Retain -Mechanismus geschaffen. Der Benutzer verwendet eine Brieftasche. Es wird wahrscheinlich immer diese Brieftasche verwenden, ohne sie zu wählen, ohne sie zu wählen, um zu anderen Brieftaschen zu wechseln, um diesen Prozess erneut zu erleben.

Obwohl verschlüsselte Brieftaschen eine Schlüsselrolle gespielt haben, hat es aufgrund der schwierigsten Benutzererfahrung in Bezug auf die Technologie einen Ruf gewonnen.Benutzer, die zum ersten Mal verschlüsselte Brieftaschen verwenden, stellen häufig fest, dass sie im Labyrinth von technischen Konzepten verloren gehen -den Schlüssel, den öffentlichen Schlüssel und die Hilfe von Wörtern -es gibt fast keinen Raum für Fehler.Diese Komplexität hat dazu geführt, dass viele Menschen sich fragen, ob die Blockchain -Technologie voll ausgeht, um eine so steile Lernkurve wirklich zu benötigen.

Diese Situation ändert sich jedoch endgültig.Nach Jahren der Stagnation erlebt die Brieftechnologie eine große Verjüngung, da die Menschen der Benutzererfahrung immer mehr Aufmerksamkeit schenken.Hyundai Wallet wird durch soziale Boarding -Zertifizierung, biometrische Überprüfung und Abstraktion von Gasgebühren innovativ.Diese Entwicklung bringt die verschlüsselte Brieftasche schließlich näher an die Erwartungen der Menschen an benutzerfreundliche Erfahrungen moderner Anwendungen.

Die technische Infrastruktur der Blockchain -Brieftasche enthält drei Grundschichten:

-

Schlüsselmanagement:Diese Grundschicht ist für die Anordnung der Produktion, Speicherung und Wiederherstellung des Verschlüsselungsschlüssels verantwortlich.Es enthält wichtige technische Entscheidungen über Verschlüsselungsmethoden, Sicherheitsprotokolle und Zugriffskontrolle.Moderne Lösungen haben den grundlegenden Schlüsselspeicher übertroffen, einschließlich Multi -Party Computing (MPC), Shamir Secret Sharing (SSS), Social Login -Integration sowie mobilfreundlicher PassKey und anderen Methoden.

-

Konto:Diese Ebene definiert die Benutzererkennungsmethode und die Interaktion des Benutzers mit dem Blockchain -Netzwerk.Es deckt ein komplexes Konzept wie die grundlegenden Konzepte wie externe Konten (EOA) für das Smart Contract -Konto (SCA) ab.Jede Art von Konto kann durch verschiedene Funktionen -von Gasgebühren -Sponsoring und mehreren Signaturanforderungen bis hin zur kundenspezifischen Transaktionskontrolle -erweitert werden. Dies bestimmt letztendlich die Funktionalität und Verallgemeinerung der Brieftasche.

-

Schnittstelle:Hier interagieren Benutzer direkt mit der Blockchain.Unabhängig davon, ob es durch Browser, mobile App oder Weboberfläche erweitert wird, enthält diese Ebene wichtige Punkte für den Betrieb, z. B. die Signatur von Transaktionen, Verwaltungsvermögen und das Verbinden von DAPP.

Jede Schicht verfügt über eigene Konstruktionsüberlegungen und Gewässer.Ihre Realisierungs- und Integrationsmethode bestimmt das Gesamterlebnis der Brieftaschen.In diesem Artikel werden wir Komponenten und neueste Innovationen jeder Ebene untersuchen und untersuchen, wie Sie mit verschiedenen Methoden mehr mit freundliche Kryptoanwendungen erstellen können.

2. Schlüsselmanagement: Wo zu speichern und wie Sie Ihren Schlüssel speichern

Die Schlüsselverwaltungsschicht enthält drei Schlüsselentscheidungspunkte:

-

Schlüsselgeneration:Der Kern der Schlüsselgenerierungsmethode besteht darin, zu definieren, wie ein Schlüssel erstellt und der Schlüssel zur Unterzeichnung der Transaktion verwendet wird.Obwohl die einzelne private Schlüsselmethode immer noch eine traditionelle Methode ist, werden in der Branche immer kompliziertere Lösungen wie Multi -Party Computing (MPC) und Shamir Secret Sharing (SSS) übernommen.Diese neuen Methoden verteilen den wichtigsten Erzeugungs- und Signaturprozess an mehrere Parteien, wodurch ein besseres Gleichgewicht zwischen Sicherheit und Verfügbarkeit erreicht wird.

-

Lagerung:Diese Komponente bestimmt, wo der generierte Schlüssel oder der Schlüsselfragment gespeichert ist.Die ultimative Wahl hängt von verschiedenen Faktoren ab: Sicherheitsbedürfnisse, zugängliche Anforderungen, Betriebskosten und Dezentralisierung erforderlich.Die verfügbaren Optionen umfassen zentrale Cloud -Server (wie A.), dezentrale Speicherlösungen, persönliche Speichergeräte und Hardware -Geldbörsen.

-

Authentifizierung:Benutzer beweisen ihren Identitätszugriff auf ihre Schlüssel über verschiedene Identitätsüberprüfungsmethoden.Das traditionelle Kennwortsystem ermöglicht eine freundlichere Art und Weise wie soziale Anmeldung und PassKey, was die Transformation der Branche zu einer besseren Benutzererfahrung widerspiegelt, insbesondere mobile Geräte.

Bei der Bereitstellung von Schlüsselverwaltungssystemen kann jede Komponente gemäß den spezifischen Anforderungen unterschiedlich konfiguriert werden (unabhängig davon, ob es sich um den Zweck, die technischen Beschränkungen oder die Geschäftsanforderungen der Anwendung handelt).In der aktuellen Marktlösung ist der Hauptunterschied in der Regel die Auswahl der Kombination aus der Schlüsselgenerierungsmethode und der Authentifizierungsmethode, da diese Optionen den Grad des Gleichgewichts zwischen Sicherheit und Benutzererfahrung grundlegend bestimmen.

>

Die früheste Schlüsselverwaltungsmethode ist einfach, aber die Anforderungen sind hoch: Benutzer haben ihre privaten Schlüssel über externe Konten (EOA) vollständig kontrolliert.Obwohl dieses direkte Eigentümermodell weiterhin weit verbreitet ist, werden seine Einschränkungen immer deutlicher.Neue Benutzer sorgen sich häufig um die technische Komplexität des Schlüsselmanagements.

Um diese Herausforderungen zu bewältigen, hat die Branche drei verschiedene moderne Schlüsselmanagementmethoden entwickelt: Shamir Secret Sharing (SSS), die wichtige Fragmente an mehrere Positionen verteilt; glaubwürdig ist glaubwürdig;Jede dieser Lösungen löst die Einschränkungen traditioneller Brieftaschen auf einzigartige Weise und liefert unterschiedliche Sicherheit, Verfügbarkeit und Dezentralisierungsbilanz.

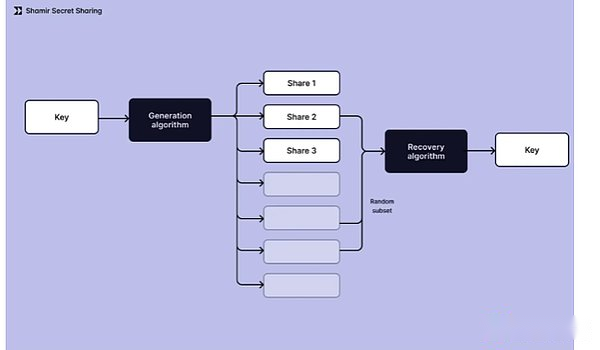

2.1 Shamir Secret Sharing (SSS)

In den 1970er Jahren entwickelte SSS war ein Verschlüsselungsalgorithmus, der die Sicherheit verbesserte, indem der Schlüssel in mehrere Fragmente unterteilt wurde.Es gibt zwei Hauptzwecke dieser Methode: Sie beseitigt den inhärenten Einzelpunktversagen des Einzelsecret -Managements und stellt fest, dass der Schlüssel bei Bedarf beibehalten wird.Das Hauptmerkmal des Systems ist der Schwellenwertmechanismus -Kombinieren von Schlüsselfragmenten, die die Anforderungen einer bestimmten Mindestzahl erfüllen, um den ursprünglichen Schlüssel wieder aufzubauen.

In der Praxis unterteilt SSS sie in mehrere Fragmente, indem sie private Schlüssel auf Benutzergeräten generieren und diese Fragmente an verschiedene Stakeholder (normalerweise einschließlich Benutzer und Dienstleister) verteilen.Bei Transaktionssignaturen rekonstruieren das System den Schlüssel vorübergehend wiederum wieder, unseitlich nicht.Diese Methode verbessert die Sicherheit und kann nahtlos in die vorhandene Blockchain -Infrastruktur integriert werden.

-

Vorteil:

-Die Stabilität der Überprüfung:Dieser Algorithmus liefert seit Jahrzehnten eine umfassende Überprüfung und erzeugt Open Source -Implementierung mehrerer praktischer Tests.

-Die flexible Schlüsselverteilung:Administratoren können die Gesamtzahl der Schlüssel und den für den Rekonstruktionsschlüssel erforderlichen Schwellenwert genau anpassen.

-Hodifiziert:Die Speicherlösung eines einzelnen Fragments kann unabhängig aktualisiert werden.

-Die Skalierbarkeit:Unabhängig von der Größe der Benutzergruppe kann das Client -Berechnungsmodell eine konsistente Leistung sicherstellen.

-

Mangel:

-The wichtige Anfälligkeit der Rekonstruktion:Eine vorübergehende Sicherheitsanfälligkeit wird generiert, wenn die Schlüsselrekonstruktion während der Transaktionssignatur durchgeführt wird.

-Adrawalbeschränkungen:In SSS fehlen Verschlüsselungsmethoden, um zu überprüfen, ob das Fragment erfolgreich ist oder ob die anfängliche Schlüsselgenerierung genau ist.

-Die komplexe Implementierung:Die Lösung erfordert in der Regel eine komplexe Entwicklung von Berufswissen, insbesondere bei der Sicherheit der Kundenbetriebsbetrieb.

-

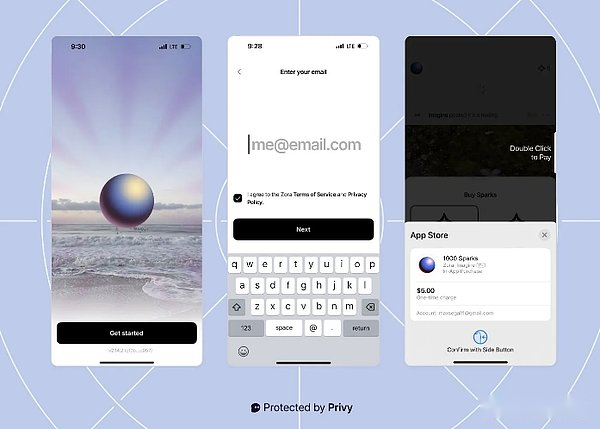

Fallforschung: Privy

>

Die Privy zeigt erweiterte SSS -Bereitstellung in der modernen Brieftaschenarchitektur.In ihrer eingebetteten Brieftaschenlösung wird eine sichere Iframe -Umgebung verwendet, um CSPRNG zu verwenden, um in dieser Umgebung Gutscheine für Brieftet -Gutscheine zu generieren.Anschließend erhält das System die öffentliche Adresse und den privaten Schlüssel der Brieftasche durch die Erzeugungsnotizen.

Nach der ersten Generation verwendet das System SSS, um den privaten Schlüssel in drei verschiedene Fragmente zu unterteilen:

-Die Gerätefreigabe: Lokaler Speicher auf Benutzergeräten und im lokalen Speicher des Browsers bei Verwendung von Webanwendungen gespeichert.

-Adge -Aktie:Auf dem Privy Server in Form von Verschlüsselung und Zugriff während des Authentifizierungsprozesses gespeichert.

-SU Erholungsanteil:Kann in der wichtigsten Verwaltungsinfrastruktur von Privy flexibel gespeichert werden, oder Benutzer können auch direkt gespeichert werden.

Eine wichtige Sicherheitsfunktion ist, dass der vollständige private Schlüssel während des Betriebs vorübergehend im Speicher gespeichert wird, ohne dauerhaft aufbewahrt zu werden.Die Architektur des Systems erfordert zwei beliebige Fragmente, um den Schlüssel wieder aufzubauen, wodurch drei leistungsstarke Wiederherstellungspfade erzeugt werden:

-Aquipmentanteil + Zertifizierungsanteil:Dies ist ein Standardbenutzerprozess.Benutzer führen die Identitätsüberprüfung durch soziale Anmeldung oder ähnliche Möglichkeiten durch, um die Entschlüsselung der Benutzerzertifizierung des Benutzers auszulösen, und die Zertifizierungsanteil wird mit der lokalen Ausrüstungsfreigabe des Benutzers kombiniert.

-Aquipment -Aktie + Aktie wiederherstellen:Wenn der Prive -Server nicht zugreifen kann oder der Benutzer nicht auf seine Hauptauthentifizierungsmethode zugreifen kann, bietet der Pfad einen Rückgabemechanismus.

-Adge Aktie + Aktie wiederherstellen:Durch die Generierung neuer Geräte für andere Geräte und eine nahtlose Migration des Geräts.

Das fortschrittliche Wiederherstellungssystem von Privy kann sicher auf Brieftaschen zugreifen, ohne die Sicherheit zu beeinträchtigen.Die Bereitstellung erreichte erfolgreich ein subtiles Gleichgewicht zwischen zuverlässigen Sicherheitsmaßnahmen und Benutzerzugriff im digitalen Asset -Management.

2.2 Schwellenwertsignaturschema (TSS)

TSS ist eine Form von Multi -Party Computing (MPC).Im Gegensatz zu SSS ist ein wichtiges Merkmal von TSS, dass die Teilnehmer ihre Signaturanteile so kombinieren können, Operationen ohne Rekonstruktion des Schlüssels durchzuführen.

TSS kann auf verschiedene Arten implementiert werden, von großen Netzwerken, die mehrere Computerknoten bis hin zu einfachen Signaturschemata zwischen Benutzern und Dienstanbietern betreffen.Die Teilnehmer können zur Signaturerzeugung beitragen, ohne den Schlüssel zu kennen und eine hohe Sicherheit zu erhalten und gleichzeitig einen flexiblen Signaturprozess zu erzielen.

-

Vorteil:

-In erhöhte Sicherheit:Durch die Beseitigung der Bedürfnisse der Schlüsselrekonstruktion wird ein einzelner Punktversagen in SSS beseitigt

-Die flexible Architektur:Setzen Sie die Anzahl der Teilnehmer und die erforderlichen Unterschriften bei, um alle Arten von Vertrauensmodellen zu unterstützen.

-

Mangel:

-Die technische Reife:Als relativ neue kommerzielle Technologie gibt es nur wenige Fälle von verifiziertem Einsatz und großer Bereitstellung.

-Die Expansionsgrenze:Das TSS -basierte System erfordert eine Kommunikation zwischen den Teilnehmern, was zu einer langsamen Verarbeitungsgeschwindigkeit führt, insbesondere wenn ECDSA -Bereitstellung auf Ethereum durchgeführt wird.

-Stimeting -Komplexität:Multi -Party -Koordination und -Kommunikation sind erforderlich, was zu komplexen Bereitstellungen und hohen Betriebskosten führt.

Kurz gesagt, obwohl TSS als leistungsstarke Alternative zur Lösung des SSS -Problems mit Einzelpunkten Aufmerksamkeit auf sich gezogen hat, ist seine aktuelle Bereitstellung mit einigen Einschränkungen hinsichtlich der Leistung und Komplexität konfrontiert.Diese Einschränkungen beschränken ihre Skalierbarkeit in praktischen Anwendungen in gewissem Maße.

-

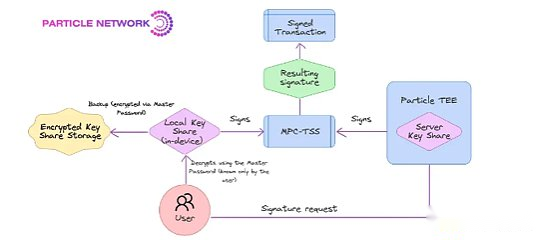

Fallstudie: Partikelnetzwerk

-

>

Das Partikel-Netzwerk ist ein Hauptbeispiel für eine Brieftaschenlösung, die benutzerfreundliche Brieftaschen bietet, die benutzerfreundliche Geldbörsen über die Bereitstellung von MPC-TSS liefert.Insbesondere setzen sie eine 2/2 -TSS -Methode an, um sicherzustellen, dass der private Schlüssel in seinem gesamten Lebenszyklus niemals konzentriert wird (von Generation zu Speicher und Verwendung).

In der TSS -Bereitstellung des Partikelnetzwerks werden zwei unabhängige Schlüsselanteile generiert und in verschiedenen Positionen gespeichert.Ein Anteil wird in der lokalen Umgebung des Benutzers gespeichert, während der andere in der vertrauenswürdigen Ausführungsumgebung (TEE) des Teilchens gespeichert ist.Es ist wichtig, dass jede separate Aktie keine Informationen über den vollständigen Schlüssel offenlegt und Operationen durch die Kombination von Aktien ohne Rekonstruktion des vollständigen Schlüssels ausführt.

Als zusätzliche Sicherheitsebene können Benutzer ein Hauptkennwort einrichten, um die lokale Speicherschlüsselfreigabe zu verschlüsseln.Dies bietet zusätzliche Sicherheit als soziale Anmeldeidentität und unterstützt dennoch die Wiederherstellung der sicheren Geldverbesserung für verschiedene Geräte.

Gegenwärtig bietet das Partikelnetzwerk MPC -Signaturunterstützung für Solana- und EVM -Ketten.Durch diese Methode bietet das Partikelnetzwerk ein sicheres, nicht heftiges Schlüsselmanagementsystem.

2.3 Vertrauenswürdige Executive Environment (TEE)

TEE verwendet eine völlig andere Methode als SSS und MPC.Es führt alle privaten Schlüsselbetriebsvorgänge in der Umgebung für sichere Isolationsausführungen durch.Diese Sicherheit wird durch Plattformen wie Intel SGX oder AWS -Nitro -Enklaven garantiert.

In einem TEE -basierten System wird der autorisierte Code in Remote -Enklave mit Isolations -CPU und Speicherressourcen ausgeführt, wodurch externe Überwachung oder Interferenz vermieden wird.Enclave kann Zertifikate für den Beweisbetrieb korrekt generieren, sodass Benutzer sicher überprüfen können, ob die privaten Schlüssel sicher behandelt werden.Dies bietet eine einfache und leistungsstarke Plattform für das Schlüsselmanagement.Im Gegensatz zu SSS oder TSS, berechnet durch komplexe Schlüsselabteilungen oder multi -partielle Berechnungen, verwendet TEE Hardware, um die Sicherheitsschlüsselverwaltung sicherzustellen.

-

Vorteil:

-E eine starke Sicherheit:Bereitstellung fortgeschrittener Sicherheit durch Hardware -Level -Isolation.

-Andividiert:Sie können beweisen, dass alle Vorgänge wie erwartet ausgeführt werden.

-Erffiziente Leistung:Im Vergleich zu TSS ist eine weniger Netzwerkkommunikation erforderlich, um eine relativ schnellere Verarbeitung zu erreichen.

-

Mangel:

-A Hardwareabhängigkeiten:Eine hohe Abhängigkeit von bestimmten Hardware oder Lieferanten kann zu Zentralisierung oder Überprüfungsrisiko führen.

-S Sicherheitsanfälligkeit:Wenn die Enklave selbst angegriffen wird, kann das gesamte System in Gefahr sein.

TEE bietet eine praktische Lösung für wichtige Verwaltungsprobleme, die auf der Hardwaresicherheit basieren.Obwohl seine Bereitstellung einfacher ist als SSS und Operationen effizienter als TSS, ist die Abhängigkeit von Hardwareplattformen immer noch eine Frage, die sorgfältig berücksichtigt werden muss.

-

Fallforschung: schlüsselfertig

>

Die Kernsicherheitsstrategie von Turnkey wird in Bezug auf die Verarbeitung aller wichtigen Sicherheitsvorgänge in TEE durchgeführt.Im schlüsselfertigen System werden alle Sicherheitssensitiven -eingehende Schlüsselgenerierung, Signatur und strategische Motoren -alle in der sicheren Enklave ausführen.

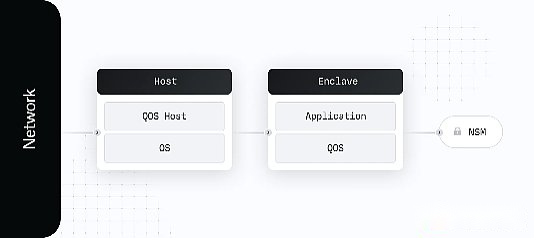

Die Architektur von schlüsselfertigem enthält die folgenden zwei Hauptteile:

-Orfo:Dies ist ein standardmäßiger AWS -Virtual Machine, der grundlegende Anwendungen für den Empfang von Netzwerkverkehr und die Durchführung von Enklavenanrufen ausführt.Es fungiert als Puffer zwischen Enklaven und externen Systemen, um Indikatoren und andere Betriebsinformationen im Zusammenhang mit Enklavenoperationen zu sammeln.

-Enklave:Dies ist eine Umgebung, die vollständig aus der externen Verbindung isoliert ist, und es gibt nur eine virtuelle serielle Verbindung mit dem Host und seinem eigenen Sicherheits -Associate -Prozessor.In dieser Umgebung wird Quorumos (QoS), das Enclave -Betriebssystem von Turnkey und die darauf ausgeführten Sicherheitsanwendungen ausgeführt.

Durch diese Struktur kann sich Turnkey selbst und den Benutzern beweisen, dass alle wichtigen Sicherheitssysteme wie erwartet vollständig betrieben werden.Enclave läuft in einer sehr begrenzten Rechenumgebung ohne dauerhaften Speicher, interaktiver Zugriff oder externer Netzwerke, sodass dies das höchste Sicherheitsniveau bieten kann.

3. Konto: Unsichtbares Konto und Kette

Mit der kontinuierlichen Entwicklung der Blockchain -Technologie und der Erlangung der Mainstream -Einführung müssen die Menschen immer mehr ihre technische Komplexität abstrahieren.Brieftaschen sind die Hauptkontaktpunkte zwischen Benutzern und Blockchain -Netzwerken, haben jedoch häufig einen hohen Schwellenwert für den Eintritt.Neue Benutzer müssen hart arbeiten, um einige unbekannte Konzepte wie das private Schlüsselmanagement, die Zahlung von Gasgebühren und die Transaktionssignaturen für normale Benutzer zu beherrschen.

Diese Nachfrage nach Zusammenfassung spiegelt auch die Entwicklung anderer Technologien wider, die wir täglich verwenden.Überlegen Sie, wie wir mit dem Internet interagieren: Benutzer müssen das TCP/IP -Protokoll oder das DNS -System nicht verstehen, um die Website zu durchsuchen.Ebenso müssen Sie die GSM- oder LTE -Technologie nicht verstehen.Dieses Modell ist in reifen Technologien konsistent -mit ihrer Entwicklung ist die technische Komplexität immer mehr hinter der benutzerfreundlichen Schnittstelle versteckt.

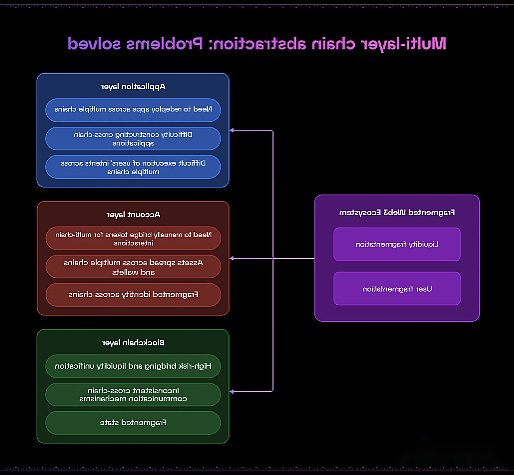

In diesem Artikel werden wir zwei grundlegende abstrakte Konzepte untersuchen, die die Brieftaschenbenutzererfahrung neu gestalten.Das erste ist eine Kontoabstraktion.Die zweite ist eine Kettenabstraktion, die die Komplexität der Kreuzungsinteraktion beseitigt und den Benutzern die Möglichkeit gibt, nahtlos einen nahtlosen Betrieb über verschiedene Blockchain -Netzwerke hinweg zu betreiben, ohne den zugrunde liegenden Mechanismus zu verstehen.

3.1 Konto Abstract

Die anfängliche EOA lieferte nur einige grundlegende Funktionen: Speicheradresse und Signiertransaktionen.Der Mangel an Programmierung auf der Kontoebene bedeutet, dass eine erweiterte Funktion oder eine angepasste Operation nicht möglich ist.Die Einführung der Kontoabstraktion hat diese Situation durch die Verbesserungsfunktion direkt auf Kontoebene geändert.Obwohl die Kontoabstraktion ursprünglich die Hoffnung zeigte, die Herausforderung der Blockchain -Benutzererfahrung zu lösen, verzögerten einige Hindernisse, die ihre weit verbreitete Annahme verzögerten.Komplexe Bereitstellungsanforderungen, hohe Gaskosten und schlechte Kompatibilität mit bestehenden EOA führen zu einer langsamen Akzeptanz, als wir erwarten.Diese Technologie ist gereift, die frühen Herausforderungen überwunden und nimmt sich nun in Richtung der tatsächlichen Anwendung zu.Einige kürzlich eingeführte Verbraucheranwendungen haben eine erfolgreich integrierte Kontoabstraktion.Diese Entwicklung ist das Potenzial einer umfassenderen Verschlüsselung in der vorhandenen verschlüsselten Benutzerbasis.Die Auswirkungen der Kontoabstraktion haben sich im gesamten verschlüsselten Ökosystem weiter erweitert.L2 Rollup ist jetzt in eine Vereinbarung integriert, um die Benutzererfahrung zu verbessern, und die Brieftasche ist eine fortschrittlichere eingebettete Brieftaschenlösung.Das bevorstehende Ethereum Pectra-Upgrade zeigt die Bedeutung der Technologie weiter an.

-

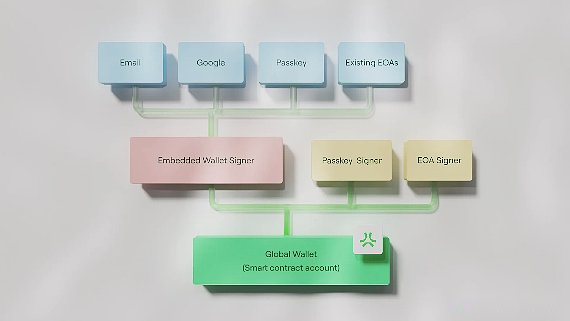

Fallforschung: Zusammenfassung

>

Abstract entwickelte Abstract Global Wallet (AGW), eine übliche eingebettete Brieftasche, die für jede Anwendung seiner Plattform unterstützt wird.Im Gegensatz zu spezifischen Anwendungsbrieftaschen können Benutzer als umfassende Lösung auf jede Anwendung im abstrakten Ökosystem zugreifen.Diese Brieftasche löst eine tatsächliche Nachfrage: Ermöglicht Benutzern, ihre Daten und Assets über mehrere Anwendungen hinweg über einen einzelnen Zugriffspunkt zu verwalten.

Im Vergleich zu herkömmlichen EOA realisiert AGW native Account Abstraktion (native Kontoabstraktion), um intelligente und flexible Smart Contract -Geldbörsen zu erstellen.Diese Methode behandelt alle Konten als intelligente Verträge, um sicherzustellen, dass sie denselben Transaktionslebenszyklus befolgen.Obwohl das traditionelle Ethereum ein separater Prozess für die Wartung der EOA- und Smart Contract -Konten ist, wird die abstrakte Bereitstellung einheitlich alle Konten einheitlich behandelt, um konsistente Funktionen für vorhandene EOA -Benutzer und -Benutzer mit neuen AA -Geldbörsen zu liefern.

Der Brieftaschenerstellungsprozess folgt einer einfachen Methode mit zwei Stufen für die Integration von EOA und Smart Contract Account (SCA).Wenn sich Benutzer über gängige Methoden wie E -Mail, soziales Anmeldung oder Kennwort anmelden, erstellt das System eine EOA -Brieftasche im Hintergrund.Die EOA -Adresse wurde dann zu einer autorisierten Unterschrift der eingesetzten Smart Contract -Wallet.Dieses Design beseitigt die Komplexität, die durch die Blockchain -Brieftasche erzeugt wird, und die Sicherheitsmerkmale beibehält.

Die lokale Kontoabstraktion von Abstract folgt dem ZkKSync -Standard, einschließlich der folgenden Schlüsselkomponenten:

-ICCount Standard Schnittstelle:Definieren Sie die von allen Smart Contract -Konten erforderlichen Methoden, standardisieren Sie das Kontoverhalten und gewährleisten Konsistenz.

-Default Account Conversion:Die EOA -Brieftasche (z. B. Metamask) wurde automatisch in die Standard -Account -Bereitstellung von IACCOunt während der Transaktionsverarbeitung umgewandelt, damit sie auf die erweiterten Funktionen von SCA zugreifen können.

-Paymaster -Unterstützung:Alle Konten können Gasgebühren für andere Konten sponsern oder ERC-20 verwenden, um Gasgebühren anstelle von ETH zu zahlen, wodurch die Eintrittsschwelle neuer Benutzer stark reduziert wird.

Durch diese Architektur unterstützt Abstract Benutzer nahtlos auf erweiterte Funktionen zuzugreifen, ohne die zugrunde liegende Komplexität zu verstehen.Benutzer müssen sich nur über vertraute Methoden wie E -Mail oder soziale Konten anmelden, und das System wird automatisch die EOA -Erstellung und die Bereitstellung von Smart Contract Wallet im Hintergrund übernehmen.Nach der Initialisierung können Benutzer auf Funktionen wie Multi -Sign -Einstellungen, Transaktionsbeschränkungen und Kontowiederherstellungsmechanismen zugreifen.

>

Zusätzlich zur Abstraktion der nativen Kontostraktion integriert die AGW auch die Cross -App -Wallet von Privy’s Cross, um sie für Verbraucher -zentrierte Methoden zu unterstützen.Obwohl traditionelle eingebettete Brieftaschen ein einfaches soziales Anmeldung und ein wichtiges Unternehmensmanagement bieten, sind sie aufgrund der Art ihrer spezifischen Anwendungen begrenzt, was zu fragmentierten Problemen des Cross -Plattform -Asset -Managements führt.Mit dem in AGW bereitgestellten Cross-App-Wallet-Konzept können Benutzer auf mehrere Anwendungen über mehrere Anwendungen hinweg zugreifen, um dieses Problem zu lösen.

Die Entwicklung von allgemeinen Purpose -Embedded -Geldbörsen hat große technische Herausforderungen mit sich gebracht, insbesondere in Bezug auf die Sicherheitsarchitektur.Im Gegensatz zu einer spezifischen Anwendungsbrieftasche mit Sicherheitsrisiken bedeutet Cross -Application Wallet, dass Sicherheitsprobleme in einer Anwendung alle Zollanwendungen beeinflussen können.Dies erfordert ein zuverlässigeres Sicherheitsmodell.Der Vorteil dieser Methode ist jedoch riesig:

-Implifizieren Sie das Vermögensverwaltung: Für alle integrierten Anwendungen kann ein Einzahlungspunkt verwendet werden.

-Cy zentralisierte Verfolgung von Vermögenswerten:Kultivieren Sie Vermögenswerte für Benutzer und Entwickler über mehrere Anwendungen hinweg.

-E eine nahtlose Übertragung:Verschiedene Anwendungen können zwischen verschiedenen Anwendungen im Ökosystem übertragen werden.

3.2 Kettenabstraktion

Zusätzlich zur Berichtsabstraktion ist die Kettenabstraktion in letzter Zeit zu einem wichtigen Konzept in der Blockchain -Entwicklung geworden.Die Kontoabstraktion konzentriert sich auf die Verbesserung der Benutzererfahrung in einer einzigen Blockchain, während die Kettenabstraktion eine andere Herausforderung löst: Der Benutzer kann mit den Assets auf mehreren Ketten interagieren, ohne den Brückenmechanismus zu beteiligen.Der Kern der Kettenabstraktion besteht darin, die Konzepte verschiedener Blockchain für Endbenutzer transparent zu machen.

>

Unterscheidet von der Kontoabstraktion, die durch spezifische technische Spezifikationen (z. B. EIP-4337) definiert ist, ist eine breitere Methode.Es kann über die Schichten des Blockchain -Stapels von Anwendungen und Konten zum Protokoll bereitgestellt werden. Der Zweck besteht darin, die Komplexität der Cross -Chain -Wechselwirkung abstrahieren.

Kettenabstraktion kann eine verbesserte Blockchain -Benutzererfahrung bieten, einschließlich, aber nicht beschränkt auf:

-In einheitliches Gleichgewichtsmanagement:Benutzer können ihre Assets über eine einzige Schnittstelle verwalten, unabhängig davon, welche Blockchain die Vermögenswerte sind.Diese einheitliche Verwaltungsmethode beseitigt die Anforderungen an die Verfolgung des Gleichgewichts verschiedener Ketten oder das Verständnis der zugrunde liegenden Blockchain -Architektur.

-Die flexible Zahlungssystem:Benutzer können alle Token auf allen Token in jeder Kette verwenden.Es gibt spezielle Lösungen, um Komplexität im Hintergrund zu verarbeiten -Verschaffung verschiedener Zahlungstoken, Verwaltung von Cross -Chain -Brückenverbindungen und Verarbeitung von Gasgebühren -gleichzeitig bieten Benutzern eine einfache Zahlungserfahrung.

-Set Seamless Cross -Chain -Interaktion:Obwohl zentralisierte Anwendungen leicht ähnliche Funktionen liefern können, besteht die Kettenabstraktion darin, diese Vorteile zu erzielen und gleichzeitig die Kernprinzipien der Blockchain -Technologie (Dezentralisierung, persönliches Eigentum und Sicherheit) beizubehalten.

-

Fallforschung: ein Gleichgewicht

>

Ein Gleichgewicht ist ein Projekt, das vom Frontier Research Team initiiert wird, das dafür berühmt ist, das Rahmen für das Kuchen (Kettenpumpe -Schlüsselelement) vorzuschlagen.Der Kern ihrer Lösungen ist das Konzept des „glaubwürdigen Kontos“, das die Vorteile von EOA und SCA kombiniert.

Das vertrauenswürdige Konto hat das traditionelle Blockchain -Konto -Format erweitert, um vertrauenswürdige Garantien zu gewährleisten, ohne dass die Anforderungen an den Kettenkonsensbedarf erforderlich sind.Diese Konten werden auf dem vom Benutzer ausgewählten Sicherheitsmaschine ausgeführt und verpflichten sich zu einer vertrauenswürdigen Verpflichtung zur Unterschrift der Nachricht.Sie behalten die Sicherheitsgarantie von SCA bei und unterstützen die wichtigsten Merkmale der Kontoabstraktion, einschließlich Gasabstraktion, sozialer Genesung, Berechtigungsstrategien und modernen Identitätsprüfungsmethoden.

Vertrauenswürdige Konten können eine beliebige Anzahl von Sub -Accounts generieren und eine beliebige Anzahl von Sub -Accounts verwalten und jeden Kettenstatus vollständig kontrollieren.Sie sind so konzipiert, dass sie universelle Kompatibilität sind und mit verschiedenen Blockchain -Netzwerken (Ethereum, Solana, Bitcoin) und verschiedenen intelligenten Verträgen und Vermögenswerten (einschließlich ERC20 -Token, NFT, DAO und Defi -Protokollen) kompatibel sind.

Das Kettenabstraktionssystem eines Balance basiert auf den folgenden zwei Schlüsselkomponenten:

-Resource Lock:Benutzer unter diesem Mechanismus versprechen und sperren ihr Vermögen, bis sie bestimmte Bedingungen erfüllen oder abläuft.Im Gegensatz zu herkömmlichen intelligenten Vertragseinlagen oder ERC20 -Genehmigung sind dies Konto -Level -Schlösser und benötigen nicht das Ende der Kette.Wenn Sie beispielsweise Ethereum USDC zum Kauf von Solana NFT verwenden, sperren Benutzer ihren USDC, bis sie eine bestimmte Blockhöhe von NFT erreichen.Dieses Design kann Löser vor Risiken wie Doppelblumungsangriffe schützen und die Transaktionsintegrität während des Kreuzkettenbetriebs sicherstellen.

-Die vertrauenswürdige Verpflichtungsmaschine:Dies ist eine Sicherheitsinfrastruktur, die Cross -Chain -Transaktionen durchführt.Diese Maschinen werden in einer speziellen Sicherheitsumgebung ausgeführt und führen zwei grundlegende Funktionen aus: Sie überprüfen die Effektivität des vom Benutzer festgelegten Ressourcensperrungs -Sets und gewährleisten eine genaue Ausführung bei der Erfüllung der Sperrbedingungen.Wenn Sie beispielsweise Ethereum USDC zum Kauf von Solana NFT verwenden, überprüft die Versprechenmaschine den USDC -Eigentum des Benutzers und verwaltet die Sicherheitstransfer an den Verkäufer, nachdem der NFT -Kauf abgeschlossen ist.Dieser Automatisierungsprozess folgt den vordefinierten Regeln, um sicherzustellen, dass alle Teilnehmer durch zuverlässige Ausführung implementiert werden können.Die Verpflichtungsmaschine kann über vier Methoden eingesetzt werden: TEE, MPC, SCA oder Protokoll -Virtual Machine.

Obwohl sich noch ein Gleichgewicht in der Entwicklungsphase befindet, hat sie ein integriertes Beispiel für die Verwendung von Feierlichkeiten veröffentlicht.Ihre Methoden stammen aus anderen Kettenabstraktionslösungen und bieten einen Rahmen für die Integration vorhandener Blockchain -Infrastrukturen oder -Anwendungen.

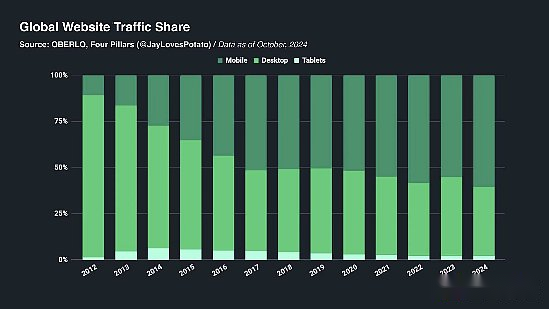

4. Schnittstelle: Die mobile Anwendung ist die nächste Schneideingette

Mobile Anwendungen mit hoher Qualität sind im Verschlüsselungsökosystem selten.Die meisten verschlüsselten Anwendungen entwickeln sich hauptsächlich um die Desktop -Plattform, hauptsächlich aufgrund der folgenden zwei Punkte.

Der Hauptgrund ist die Art der verschlüsselten Anwendung selbst.Diese Plattformen verarbeiten normalerweise komplexe Finanztransaktionen, bei denen detaillierte Informationen, umfassende Analysen und mehrere Datenpunkte gleichzeitig angezeigt werden müssen -alle sind für Desktop -Schnittstellen besser geeignet.Obwohl mobile Plattformen gut darin sind, vereinfachte und benutzerfreundliche Erfahrungen zu bieten, müssen sie häufig die Tiefe und Breite der von Händlern und Benutzern geforderten Funktionen opfern.Diese natürliche Einschränkung macht die Desktop -Entwicklung für die meisten verschlüsselten Anwendungen natürlich zu einer vorrangigen Überlegung.

Diese Entwicklung konzentriert sich auf dem Desktop die Interaktion zwischen Benutzern und verschlüsselten Anwendungen: Sie führen normalerweise eine Hauptbrieftasche und stellen nach Bedarf eine Verbindung zu verschiedenen Anwendungen her.Dieser Modus erzeugt jedoch große Reibung beim Umschalten in die mobile Umgebung.Benutzer werden feststellen, dass sie häufig zwischen Brieftaschenanwendungen und Master -Anwendungen wechseln und grundlegende Vorgänge wie Anmeldung oder Signatur von Transaktionen immer wieder durchführen.Dieser wiederholte Hin- und Her -Betrieb steht in scharfem Kontrast zu der nahtlosen Wechselwirkung, die aus herkömmlichen Anwendungen erhalten wurde.

Der zweite Hauptgrund ist die eingeschränkte Richtlinie von mobilen App Stores.Ihre strengen Richtlinien für die kryptobedingte Zahlung haben viele verschlüsselte Anwendungen zur Suche nach kreativen Lösungen gezwungen.Frühe Versuche, diese Einschränkungen durch die allmählichen Web -Apps (PWAs) zu vermeiden, zeigten die anfängliche Morgendämmerung, aber sie haben keine Aufmerksamkeit erregt, hauptsächlich, weil der Benutzer mit der Installations- und Nutzungsprozess nicht vertraut war und der Betrieb umständlich war.Der erfolgreiche Fall des Telegramm -App -Zentrums zeigt diese Verteilungsherausforderung weiter.

>

Die Situation ändert sich jedoch langsam.Da sich der verschlüsselte Markt von reinen Finanzdienstleistungsmärkten bis zu freundlicheren Kragen für Verbraucher (wie Meme -Währung und Anwendungen für künstliche Intelligenz) erweitert, haben wir die Wiederbelebung mobiler Prioritätsentwicklungsmodelle gesehen.Die Entstehung neuer Spieler wie sozialen Plattformen (Farcaster, Internet, Internet) und Meme Coin Trading Platform (Moonshot, Sauce) spiegelt diese Trendentwicklung deutlich wider, und sie werden es vorziehen, komplexe mobile Erlebnisse zu berücksichtigen.Selbst traditioneller Dex wie Jupiter und Uniswap haben die mobile Optimierungsschnittstelle im Visier, um mehr Benutzer anzulocken.Dieser Trend wurde von Infrastrukturanbietern weiter unterstützt.Diese Entwicklung zeigt, dass die gesamte Branche eindeutig erkennt, dass die mobile Optimierung keine Option mehr ist, aber ein Muss für die Mainstream -Verschlüsselung.

-

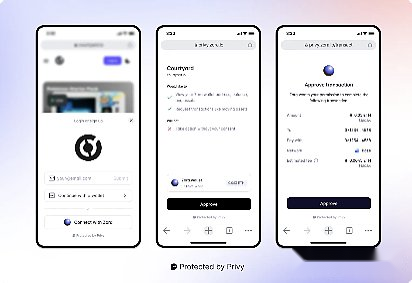

Fallforschung: Zora

>

Zora ist das beste Beispiel dafür, wie die verschlüsselte Anwendung erfolgreich angenommen wird, um das Prinzip des mobilen Prioritätsdesigns zu übernehmen.Als soziales Netzwerk für digitale Erstellung können ZORA -Benutzer verschiedene Formen digitaler Inhalte nahtlos erstellen, teilen und handeln -ob es sich um Bild oder Video oder Musik handelt, Meme.

Die Einzigartigkeit von Zora liegt in seiner umfassenden Bewegungsoptimierung, vom ersten Bericht über NFT Casting.Der Anmeldungsprozess ist sehr einfach: Der Benutzer muss nur eine E -Mail -Adresse eingeben, um sich zu registrieren.Der vielleicht wichtigste Punkt ist, dass Zora native mobile Funktionen verwendet. Benutzer können Fotos oder Videos direkt über die Kamera des Mobiltelefons aufnehmen und sie sofort in NFT einlassen, um ein natürliches Erlebnis wie die Veröffentlichung der gleichen natürlichen sozialen Medien zu schaffen.

Am Ende verwendet Zora eine komplexe Blockchain -Technologie, während sie die Einfachheit für Benutzer beibehalten.Sie haben einen modernen Account -abstrakten Stack eingesetzt, um die eingebettete Brieftechnologie von Privy mit der Smart Wallet -Infrastruktur von Coinbase zu kombinieren.Diese technische Architektur ermöglicht es ZORA, komplexe Vorgänge im Hintergrund abzuschließen, z. B. Gasgebührenmanagement und Transaktions -Stapelverarbeitung.Benutzer müssen diese technischen Elemente nicht verstehen oder mit ihnen interagieren, damit sie sich nur auf die Erstellung und das Teilen von Inhalten konzentrieren können.

Eine einzigartige Innovation von Zora liegt in seinem Inside -Währungssystem mit dem Namen „Spark“.Die Bewertungseinheit von Spark ist ein -Milliarden -Dollar (entspricht 1.000 Gwei), die direkt über gängige Zahlungsmethoden wie Kreditkarten oder Debitkarten gekauft werden können.Das Design des Systems ist sehr einfach: Mit einer ausreichenden Funkenbilanz können Benutzer einfache Doppelklick zum NFT -Casting verwenden.Jedes NFT -Casting kostet 111 Funken, einschließlich keiner Gastransaktionen.Das Wichtigste ist, dass die Funken, die Sie kaufen, niemals ablaufen.

Zora ist besonders bemerkenswert, dass sie die Komplexität der Blockchain erfolgreich abstrahiert haben.Alle technischen Elemente, die in der Regel Reibung in verschlüsselten Anwendungen -Wallet -Erstellung, Gasgebührenmanagement, NFT -Casting -Prozess -alle im Hintergrund unsichtbar sind.Infolgedessen gibt es keine unterschiedlichen Erfahrungen mit Pop -Social Media, während alle Vorteile der Blockchain -Technologie reserviert werden.Diese Methode legt neue Standards für das Ziel der Verschlüsselungsanwendungen für mobile Priorität fest und zeigt, wie die Blockchain -Technologie nahtlos in das tägliche mobile Erlebnis integriert wird.

5. Schlussfolgerung

Seit der Anwendung im Sommer von Defi & amp;Defi & amp;In den folgenden zwei Jahren hat die Infrastruktur erhebliche Fortschritte erzielt: Modulare Blockchain hat sich entstanden, das L1 -Netzwerk hat eine erhebliche Leistungsverbesserung erzielt, und Technologien wie Oracle und Bridge waren sehr reif.Diese Entwicklung überwinden viele Probleme, die durch Blockchain behindert wurden, insbesondere die Probleme, die immer bestanden haben, insbesondere die langsame Transaktionsgeschwindigkeit und hohe Kosten.

Obwohl die technische Stiftung stark gestärkt wurde, hat die Benutzererfahrung nicht Schritt gehalten.Obwohl die Anwendungsschicht ständig experimentiert und entwickelt, gibt es nur wenige verschlüsselte Plattformen, die mit der nahtlosen und intuitiven Erfahrung von Benutzern aus Web2 -Anwendungen vergleichbar sind.Da unsere Infrastruktur immer zuverlässiger wird, sind wir bereit, die nächste Generation von Anwendungen zu unterstützen, und diese Erfahrung wird immer offensichtlicher.Die dringendste Herausforderung besteht darin, einen Dienst zu erstellen, der vertraute Web2 -Benutzererfahrung erzielen kann. Gleichzeitig kann er auch die einzigartigen Vorteile der Blockchain -Technologie behalten.

Der Kern dieser Herausforderung besteht darin, verschlüsselte Brieftaschen -verschlüsselte Brieftaschen der kritischste Faktor, der die allgemeine Benutzererfahrung bestimmt.Brieftaschen sind der Eingangspunkt der neuen Benutzer und auch ein Portal aller wichtigen Vorgänge in der Anwendung.Daher ist die verschlüsselte Brieftasche als grundlegende Ebene des Benutzers positioniert, der mit dem gesamten Verschlüsselungsökosystem interagiert.

Die Innovation der Brieftechnologie ist nicht auf ein bestimmtes Niveau beschränkt, sondern gleichzeitig über mehrere Dimensionen -von der Schlüsselmanagement- und Kontostruktur bis zur UI/UX.Jede Schicht zeigt unterschiedliche Designparameter, die diese Parameter je nach den Eigenschaften und Anforderungen der Anwendung ändern.Die Innovation der Brieftechnologie wird fortgesetzt und neue Erzählungen sind gleichzeitig mit der Abstichtabstraktion und der Kettenabstraktion aufgetreten.

Daher kann der Erfolg der Anwendung ein gutes Verständnis des Entscheidungsprozesses jeder Schicht der Brieftaschenarchitektur erfordern.Durch die Analyse erfolgreicher Bereitstellungsfälle und das Verständnis des Gleichgewichts von Vor- und Nachteilen kann das Team basierend auf ihren spezifischen Fällen kluge Entscheidungen treffen und gleichzeitig ein Gleichgewicht zwischen Funktionalität und Benutzererfahrung beibehalten.

Ob Kryptowährungen weit verbreitet werden können, hängt davon ab, ob wir die Möglichkeit haben, den täglichen Benutzern komplexe Blockchain -Technologie zu verwenden, ohne die Grundprinzipien der Dezentralisierungsmerkmale und die grundlegende Sicherheit zu schädigen.Obwohl jüngste Fallstudien gezeigt haben, dass erfreuliche Fortschritte in diese Richtung erzielt wurden und innovative Lösungen im Ökosystem aufgetreten sind, aber wir befinden uns noch in den frühen Phasen dieser Transformation.Die zukünftige Herausforderung besteht darin, eine Erfahrung zu schaffen, die nicht nur übereinstimmt, sondern auch die traditionellen digitalen Dienste übertreffen und gleichzeitig die einzigartige Wertschöpfung der Blockchain -Technologie beibehält.Mit der kontinuierlichen Entwicklung der Brieftechnologie wird es eine zunehmend wichtige Rolle bei der Gestaltung der Interaktion der nächsten Generation von Benutzern mit Kryptoanwendungen spielen.