autor:Dylan Bane, analista de Messari y Vinayak Kurup, director de investigación en EV3 Ventures;

Tecnología ZK-TLS (seguridad de la capa de transporte de conocimiento cero) subvierte Web2 al hacer que todos los datos del usuario sean verificación y portabilidad de la plataforma cruzada.El uso de esta tecnología puede romper el monopolio de billones de dólares mientras maximiza la privacidad del usuario con ZKP.Este informe profundiza en ZK-TLS y explora cómo esta tecnología innovadora puede revolucionar Internet al habilitar datos de usuario verificables, portátiles y privados.

Al permitir que terceros accedan a los datos de los usuarios sin confiar en la plataforma Web2, se espera que ZK-TLS rompa el monopolio centralizado, empodere a los usuarios y desbloquee nuevas aplicaciones en los campos de entretenimiento, defi, IA, etc.

ZK-TLS tiene el potencial de promover la soberanía y la composibilidad de Internet, y promete transformar la industria al romper jardines amurallados y fomentar un ecosistema descentralizado.

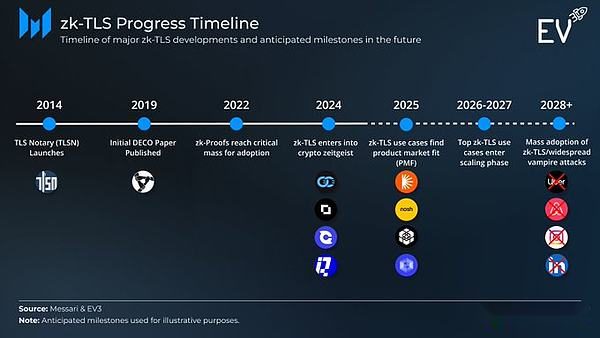

El primer lote de casos de uso de ZK-TLS ingresará a PMF en 2025, realizando calificaciones de identidad en la cadena, ataques de vampiros en plataformas como Uber, etc.

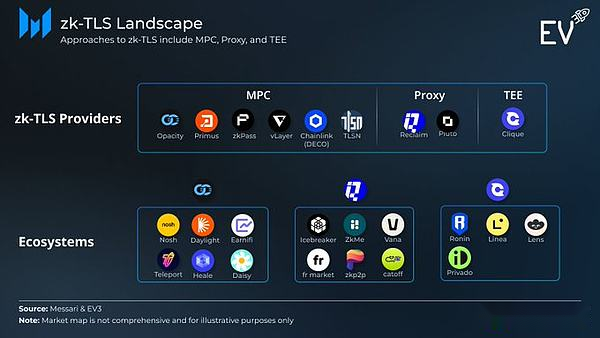

Vista panorámica del proyecto ZK-TLS:

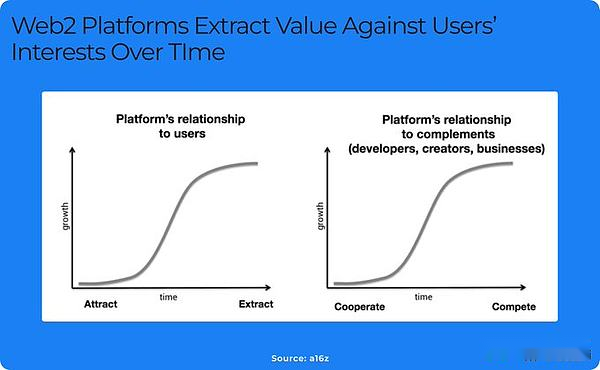

Al principio, Web2 se basó en el espíritu de una red abierta.La compañía pronto se dio cuenta de que las ganancias provenían de datos aislados y paredes construidas para mantener a los usuarios fuera.Incluso Twitter cerró su API unos meses antes de su IPO.Web2 se ha convertido en un valor de valor, privando a los usuarios de soberanía de datos.

Línea de tiempo de ZK-TLS:

En 2014, los investigadores de Ethereum se dieron cuenta de que podían verificar datos previamente aislados al enfocarse en la capa de red.Sobre esta base, los investigadores de Cornell publicaron DECO en 2019, eliminando la dependencia de la colaboración del servidor y la introducción de ZKP para proteger la privacidad de los datos.Nació ZK-TLS.

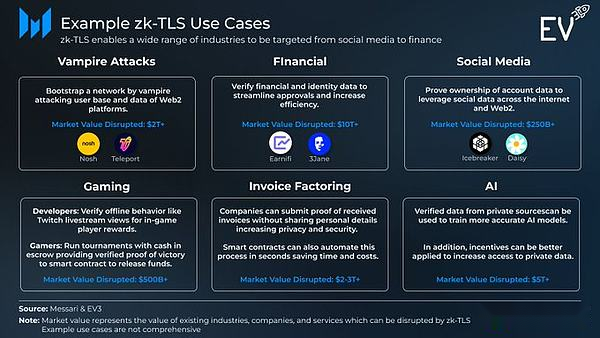

Casos de uso de ZK-TLSAmplio alcance:

Desde ataques de vampiros en plataformas Web2 como Doordash, hasta habilitar puntajes de crédito en la cadena, hasta proporcionar datos privados verificables para capacitar a LLM.Cualquier datos de usuario en Internet se puede utilizar para nuevos casos de uso a través de ZK-TLS.

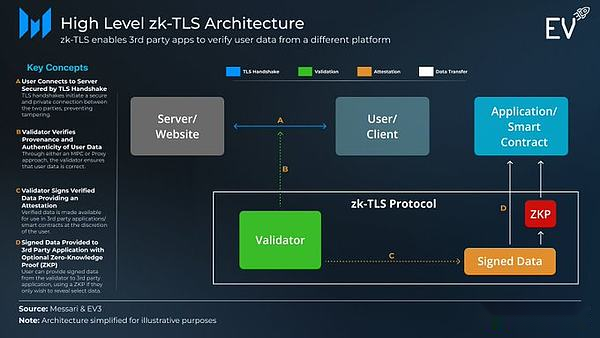

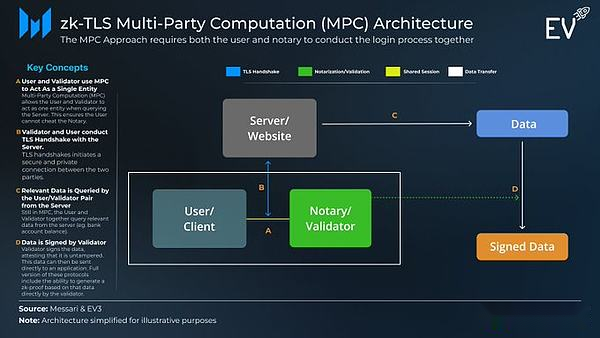

Arquitectura ZK-TLS:

Cuando accede a una cuenta bancaria, su computadora se comunica con el servidor del banco.ZK-TLS verifica este proceso al observar el verificador y verificar que los datos enviados son correctos.Puede lograr esto de 3 maneras: computación múltiple (MPC), proxy o simplemente usando Tee.

Por ejemplo, la opacidad usa MPC para resolver este problema.Los verificadores aseguran que el inicio de sesión y el acceso a la información se manejen correctamente.Los validadores se seleccionan al azar, minimizando la posibilidad de colusión.

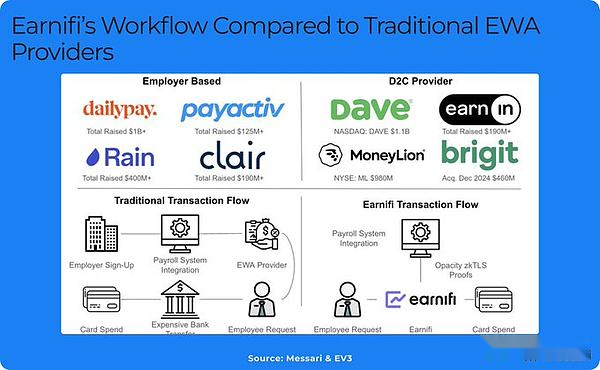

Tome Earnifi como ejemplo, que utiliza el modelo MPC de Opacidad para garantizar que las personas trabajen siempre que afirman.ZK-TLS les permite suscribir préstamos de manera más eficiente que las compañías de préstamos de acceso salarial, EWA y de día de pago.Toda la industria será interrumpida.

Si bien esperamos que el primer caso de uso descubra PMF en 2025,ZK-TLS enfrenta muchos desafíos.

Por ejemplo: problemas de escalabilidad, el servidor puede detectar una gran cantidad de sesiones de proxy;