Autor: Lindabell Quelle: Chainfeeds

Gestern kündigte Symbiotic, das Re -auf -Projekt an, kündigte seine offizielle Starts an und absolvierte die von Paradigm and Cyber Fund angeführte Saatgut -Rundenfinanzierung in Höhe von 5,8 Millionen US -Dollar.Laut Einführung ist Symbiotic eine gemeinsame Sicherheitsvereinbarung ohne Erlaubnis.Shared Security bezieht sich auf mehrere Netzwerke, die Dienste und Sicherheitsgarantien derselben Gruppe von Knotenbetreibern teilen können, wodurch die Effizienz und die Sicherheit der Kapitalverbesserung verbessert wird.Das Konzept wurde zuvor in Eigenlayers Versprechen angewendet.

Obwohl es zum schweren Versprechen als Eigenlayer gehört, ermöglicht Symbiotic Benutzer, eine breitere Reichweite zu verpflichten, einschließlich ERC20 -Token, Ethereum -Verifizierer -Auszahlungsgutscheinen oder Liquiditätsnachweis.Darüber hinaus bietet Symbiotic flexiblere Optionen für Komponentenanpassungen.Obwohl der Kernprotokollabschnitt durch unbefriedigende Kernverträge definiert ist, können andere Komponenten (wie Versprechensgüter, Belohnungsmechanismen und Bestrafungsstandards usw.) nach Bedarf vom Netzwerk oder anderen Agenten konfiguriert werden.

>

Laut Berichten von Coindesk wurden Lido Lianchuang Konstantin Lomashuk und Vasiliy Shapovalov und Paradigm heimlich von einem neuen Projekt finanziert, das dem Eigenlayer im Mai dieses Jahres ähnlich ist.Interessanterweise erwähnte der Bericht auch, dass Paradigma nach mehreren mit der Angelegenheit vertrauten Personen seine Bereitschaft zum Ausdruck gebracht hat, in Eigenlayer Sreram Kannan zu investieren, wurde jedoch abgelehnt.Dann entschied sich Eigenlayer, 100 Millionen US -Dollar Geld aus der A16Z aufzubringen.In dieser Hinsicht sagte Paradigm, er würde in die Konkurrenten von Eigenlayer investieren.

Analyse der symbiotischen Architektur: Einfache leichte Koordinationsschicht

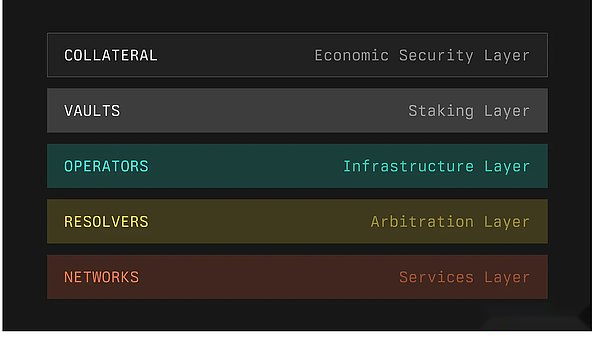

Symbiotic ist als äußerst flexible, beispiellose und zuverlässige dünne Koordinationsschicht ausgelegt, um die Systemarchitektur zu vereinfachen und die Betriebskosten zu senken und gleichzeitig sicherzustellen, dass das Netzwerk effizient Transaktionen und Ausführungsprotokolle verarbeiten kann.Laut dem symbiotischen Dokument besteht die symbiotische Netzwerkarchitektur aus fünf Kernkomponenten und kooperiert miteinander, um die Sicherheit und Effizienz dezentraler Netzwerke aufrechtzuerhalten und zu verbessern.

>

1) Sicherheiten

Rolle: Im symbiotischen in symbiotisch

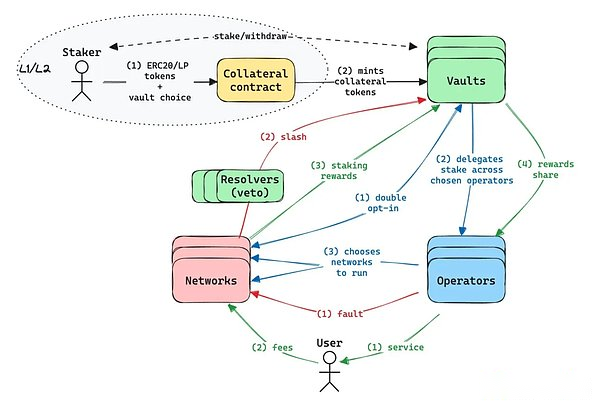

Funktion: Im symbiotischen System sind die Token, die Benutzer versprechen können, ein breiteres Konzept, das verschiedene Kettengüter wie ERC20 -Token, Ethereum -Verifier -Entzugsgutscheine oder Liquiditätsnachweise abdeckt.Benutzer können diese Vermögenswerte verpflichten und in spezifische verpfändete Token umwandeln.

2) Valuts

Rolle: Koordinations- und Managementversprechen und starkes Versprechen Prozess

Funktion: Die Brücke, mit der eine Verbindung zum Eigentümer von verpfändeten Vermögenswerten und Betriebsnetzwerkinfrastrukturen im symbiotischen Protokoll hergestellt wurde.Das von der Benutzerverpflegung konvertierte zugesagte Token wird in Tresors gespeichert, und Vaults ist dafür verantwortlich, diese Token den Betreibern im Netzwerk zur Unterstützung des Netzwerkbetriebs anzuvertrauen.Da Vaults konfiguriert ist, kann es außerdem auf verschiedene Weise bereitgestellt werden, um unterschiedliche Bedürfnisse und Sicherheitsüberlegungen zu erfüllen.Beispielsweise können die vollständig nicht kennzeichnenden voreingestellten Gewölbe (unveränderliche vorkonfigurierte Gewölbe) Dienste für Anwendungen bereitstellen, die eine hohe Stabilität und Sicherheit erfordern, während Multi-Operator-Service-Kurator-Gewölbe (kuratierte Multi-Operator-Tresors) im Management konzentriert werden können. Die Mittel und Strategien mehrerer Betreiber bieten maßgeschneiderte Dienste an.

3) Betreiber

Rolle: Infrastrukturanbieter im symbiotischen Ökosystem

Funktion:Durch die Erlangung von verpfändeten Token aus Gewölben können die Betreiber sicherstellen, dass wir die erforderliche wirtschaftliche Unterstützung für die Sicherheit und den Betrieb von Netzwerken erhalten können.Symbiotic hat eine Registrierung erstellt, um die Leistung von Betreibern aufzuzeichnen und zu verfolgen.Es ist erwähnenswert, dass die Betreiber durch Gewölbe wirtschaftliche Unterstützung von mehreren Partnern erhalten können, ohne eine unabhängige Infrastruktur für jeden Partner aufzubauen oder aufrechtzuerhalten.In Zukunft plant Symbiotic auch, mehr Überprüfungs- und Bewertungssysteme einzuführen, damit das Netzwerk entsprechend dem Ruf und der historischen Leistung der Betreiber wählen kann.

4) Resolver

Rolle: Als Schiedsrichter in einem Ökosystem kann die durch das Urteil verursachte wirtschaftliche Bestrafung und der Umgang mit dem bösen Verhalten im Netzwerk ein Unternehmen oder ein Vertrag sein.

Funktion: Spezifische Implementierungsmethoden sind in zwei Typen unterteilt. Eine ist vollständig automatisiert und für die bösen Verhaltensweisen geeignet, die klar nachgewiesen werden können.Die zweite besteht darin, komplexere Formen anzuwenden, z. B. die Einrichtung eines Ausschusses oder die Einführung externer Streitlösungen.Vaults und Netzwerk können den geeigneten Typen -Typen -Typ auswählen.Vaults hat auch das Recht, die spezifischen Bedingungen von Resolver zu formulieren, die Token versprechen.Darüber hinaus können Resolver auch über das Netzwerk weitergegeben werden, sodass mehrere Netzwerke denselben Resolver -Mechanismus verwenden können, um mit potenziellen Kontroversen umzugehen.

5) Netzwerk

Rolle: Verweilen Sie sich auf eine dezentrale Infrastruktur, um verschiedene Vereinbarungen oder Plattformen für Dienste bereitzustellen

Funktion: Symbiotic ermöglicht es diesem Netzwerk, die erforderliche Sicherheitsgarantie auf flexible Weise zu erhalten, einschließlich der technischen Dienstleistungen und der wirtschaftlichen Unterstützung der Betreiber.Diese Netzwerke können die Strategie der Rekrutierung und Verwaltung von Knotenbetreibern durch die modularen Design- und Managementknotenbetreiber von Symbiotic anpassen, die selbst ausgewählte Kooperation ausgewählt.Darüber hinaus ist der von Symbiotic bereitgestellte Kernvertrag Open Source und kann nicht geändert werden, um die Sicherheit und Stabilität des Netzwerkbetriebs zu gewährleisten und sich keine Sorgen um externe Governance -Risiken zu machen.

>

Insgesamt werden im symbiotischen Protokoll ihre verpfändeten Vermögenswerte zunächst in Sicherheiten umwandeln und in Gewölbe gespeichertDie Betreiber führen Netzwerkaufgaben aus, die auf diesen Strategien basieren, wie z. B. Datenverarbeitung und Transaktionsüberprüfung.Gleichzeitig spielen Resolver eine wichtige Schiedsrolle im System und ist für die Umgang mit wirtschaftlichen Bestrafungsfragen verantwortlich, die die Betreiber möglicherweise verursachen.Als endgültiger Dienstanbieter ist das Netzwerk für die Definition und Anpassung interaktiver Regeln mit Tresor und Betreibern verantwortlich, einschließlich der Annahme von Versprechen, der Zuweisung von Belohnungen und der Umstellung mit Bestrafung.

Symbiotische Ökologie

Das symbiotische System hat ein hohes Maß an Flexibilität und kann Projekte in verschiedenen Phasen des Dezentralisierungsprozesses unterstützen.Zum Beispiel kann das Projekt zu Beginn des Projekts mit vorhandenen Betreibern zusammenarbeiten, um ein Netzwerk zur Minimierung von Vertrauen und Dezentralisierung aufzubauen.Sie können die Bedienungsgruppe auch in ihrem bestehenden Ökosystem erweitern, um die Angriffskosten zu erhöhen, um die Ausrichtung des Ökosystems zu erreichen.

Derzeit hat Symbiotic eine Partnerschaft mit 16 Projekten eingerichtet, darunter den USDE -Entwickler Ethena, die Cross -Chain -Anwendungsplattform Hyperlane, das Prediction Machine Network Ojo, Aizel, das ein verifiziertes künstliches Intelligenznetz und das Zyklus -Netzwerk, das vollständige, baut, das vollständige -Kain -Konto -Kontovereinbarung, EssenzUnter ihnen integriert Ethena das dezentrale Verifizierungsnetzwerk (DVN) von Symbiotic und Layerzero, um die Cross -Chain -Sicherheit von Ethena -Vermögenswerten zu realisieren Das Modular Rollup Framework Product Rollkit untersucht das Versprechen von Symbioticic zu seinem modularen Stapel, um die Start -Souveränitäts -Rollup auf Celestia zu fördern.

>

Zusammenfassen

Defillama -Daten zeigen, dass das Eigenlayer -Sperrvolumen 18 Milliarden US -Dollar überschritten hat und nach LIDO das größte Sperrvolumen ist und in hohen Zusagen an erster Stelle steht.Diese Daten zeigen die führende Position von Eigenlayer im gesamten schweren Versprechen.Der Start von Symbiotic kann jedoch eine neue Wettbewerbssituation bringen, insbesondere die Verwendung von Lidos Steth und anderen Vermögenswerten, die ursprünglich mit Eigenlayer nicht kompatibel waren, was möglicherweise Vorteile für den Wettbewerb mit Eigenlayer auf TVL bietet.Laut Symbiotic Twitter erreichte das Projekt innerhalb von 5 Stunden die Obergrenze von 41.290 WSTTH.

>

Darüber hinaus hat Symbiotic als neues Projekt, das von Paradigma unterstützt wird, eine breitere Anwendbarkeit bei technischen Support- und Anwendungsfällen gezeigt.Paradigm schrieb: „Kurzfristig wird Symbiotic hauptsächlich zum Starten neuer Konsensbeispiele wie der Wahl und der Dezentralisierung des neuen L1 -Bedieners verwendet. Langfristig wird Symbiotic auch die Blockproduktion und die Multi -Party -Berechnungen unterstützen.“ Das Paradigma wird auch die Ausführungsverlängerungen (EXEX) übernehmen, um die Freigabesicherheitsdienste auf der Grundlage von Symbiotic weiter zu verbessern.

Eigenlayer hat jedoch eine solide Marktposition und eine ökologische Grundlage im Bereich schwerer Versprechen eingerichtet.