Auteur: Nic Lin, médium

La fourche Hard Pectra devrait démarrer le déploiement MainNet en mars 2025.La mise à niveau de PECTRA contient 11 protocoles techniques (EIP), qui sont:

-

EIP-2537: BLS12-381 Précompilation du fonctionnement de la courbe

-

EIP-2935: enregistrer la valeur de hachage du bloc historique dans l’état

-

EIP-6110: Fournir des dépôts de validateur en chaîne

-

EIP-7002: la couche d’exécution déclenche la sortie

-

EIP-7251: Ajout du Max_Effective_Balance

-

EIP-7549: Déplacer l’indice du comité en dehors de la vérification

-

EIP-7623: augmenter le coût de calldata

-

EIP-7685: Demande de couche d’exécution générale

-

EIP-7691: augmenter le débit blob

-

EIP-7702: Configuration du code du compte EOA

-

EIP-7840: Ajout de plans Blob aux fichiers de configuration EL

Accords techniques liés à la gage

EIP-6110: BLS12-381 Précompilation du fonctionnement de la courbe

Simplifiez le processus de traitement pour que les utilisateurs puissent participer à l’engagement et raccourcir considérablement le temps d’attente.

La façon dont les utilisateurs participent à la mise en place de 32 ETH sur la couche d’exécution et de les enregistrer par le journal des événements (journal des événements). dans le jalonnement devient le vérificateur.

Cependant, les validateurs de la couche consensus doivent d’abord atteindre un consensus sur le moment de déposer. dépôts, alors que certains validateurs ne verront que 3. Nous voterons sur quel bloc de couche d’exécution (ETH1DATA) nous voulons nous référer pour nous assurer que nous voyons le même bloc de couche d’exécution.

Cependant, afin d’éviter les erreurs majeures dans la couche d’exécution provoquant des fourches de chaîne, le bloc de couche d’exécution de référence (ETH1DATA) sera un bloc de couche d’exécution il y a environ 10 heures, garantissant que lorsqu’une erreur majeure se produit, les développeurs de la couche de consensus ont Assez de temps pour répondre, mais cela conduit également au fait qu’ils doivent attendre plus de 10 heures pour prendre effet dès que possible.

△ Le 10900000 ETH1DATA dans le bloc CL, le hachage de bloc enregistré est le bloc de couche d’exécution 21683339, qui est apparu il y a 10 heures.

Une fois le protocole technique EIP-6110, les données de gage de l’utilisateur sur le contrat feront directement partie de la couche d’exécution. Je n’ai pas à considérer la question de « pour confirmer que les blocs de mémoire de la référence de la couche d’exécution sont les mêmes ». Voir la même exécution.Par conséquent, après que l’utilisateur a participé à la mise en place, le bloc de mémoire de la couche d’exécution peut prendre effet une fois la couche d’exécution terminée dans les 13 minutes dans le temps le plus rapide, et le client de couche de consensus peut également supprimer la logique complexe qui a été initialement utilisée pour traiter le Présentation des données.

EIP-7002: Enregistrer la valeur de hachage du bloc historique dans l’état

Il peut être utilisé pour améliorer le processus pour que les vérificateurs sortent ou retirent les dépôts et les avantages et réduisent le risque de vérificateurs.

La participation à l’engagement nécessite deux clés, à savoir la clé de validatrice et les informations d’identification de retrait.

La clé de validatrice est utilisée pour le contenu de travail du vérificateur, et les informations d’identification de retrait sont utilisées pour l’adresse où le dépôt et le revenu seront retirés lorsque le vérificateur sort de la participation.

Si la clé de validatrice est perdue, le travail du vérificateur ne peut pas être effectué et le jalon ne peut pas être retiré;De plus, certains utilisateurs utiliseront des services de mise en veillement tiers tels que Lido. Vérificateur.

Exécutez l’accord technique EIP-7002, et les utilisateurs peuvent utiliser des informations d’identification de retrait pour appeler le « contrat de retrait » (c’est-à-dire déployé sur 0x0c15F14308530B7CDB8460094BBB9CC28B9AAAAA) pour quitter la participation (exit) ou retirer les dépôts et le revenu partiel) et réduire l’utilisation du troisième- Party Stakes.Si l’utilisateur participe par lui-même mais perd la clé de validatrice, il peut également l’utiliser pour quitter l’engagement.

-

Les paramètres pour l’initiation de la demande incluent validator_pubkey et montant: validator_pubkey est la clé validatrice (publique) du validateur, et le montant est le nombre à collecter.

-

L’identification de retrait qui a lancé la demande doit être l’identification de retrait du validateur Validator_Pubkey.

-

Lorsque vous appelez le contrat de retrait pour lancer une demande, les frais de gaz (ETH) doivent être joints.

-

Si les informations d’accès de retrait de l’utilisateur sont un contrat, vous pouvez d’abord accéder au contrat de retrait pour obtenir les frais de transaction actuels, puis lancer une demande et joindre les frais de transaction; mais si les diplômes de retrait sont un compte EOA, il n’y a aucun moyen d’obtenir Résultats précis.

Remarque: Si votre diplôme de retrait est toujours dans le format de clé publique BLS, n’oubliez pas de le changer d’abord et de le modifier au format d’adresse EL.

EIP-7251: Ajout du Max_Effective_Balance

Il peut augmenter considérablement la limite supérieure du montant de l’engagement pour réduire le nombre de validateurs, et les vérificateurs qui n’atteignent pas la limite supérieure peuvent bénéficier automatiquement du revenu de gage.

Les enjeux de l’utilisateur pour devenir des vérificateurs pour fournir max_effective_balance avec le nombre d’ETH, qui ne peut pas être moins ou plus (actuellement max_effective_balance est 32 ETH).Si l’utilisateur détient 1024 ETH à marquer, il peut participer à la participation de 32 fois, activer 32 validateurs et exécuter 32 nœuds validateurs.Et la participation active de tout le monde à la mise en œuvre a également conduit au fait qu’il y a actuellement environ 1 million de validateurs et que l’augmentation se poursuit. La couche de réseau est plus significative, car chacune un emplacement (toutes les 12 secondes) a des dizaines de milliers de signatures d’authentificateur à passer en continu et à agréger dans la couche de réseau P2P.

Après avoir exécuté l’accord technique EIP-7251, la limite inférieure de l’engagement (min_activation_balance) est toujours 32 ETH, mais la limite supérieure (Max_Effective_Balance) sera considérablement augmentée à 2048 ETH. Vous pouvez obtenir des revenus de gage.

À l’heure actuelle, les vérificateurs existants n’ont pas besoin de quitter la participation, puis de fusionner et de rejoindre le pieu. au vérificateur.

-

Les paramètres de la demande de dépôt fusionné incluent Source_Pubkey et Target_pubkey: ces deux touches sont des touches de validateur du vérificateur, et le vérificateur source sera fusionné dans le vérificateur cible.

-

L’identification de retrait qui a lancé la demande doit être l’identification de retrait du vérificateur source.

-

Lorsque vous appelez le contrat de dépôt fusionné pour lancer une demande, vous devez joindre des frais de traitement (ETH).

-

Si l’identification de retrait de l’utilisateur est un contrat, vous pouvez d’abord appeler le contrat de dépôt fusionné pour obtenir les frais de transaction actuels, puis lancer une demande et joindre les frais de transaction; mais si les diplômes de retrait sont un compte EOA, il n’y a aucun moyen d’obtenir Les frais de manutention précis ne peuvent être simulés hors de la chaîne à l’avance et ont payé des frais de traitement excédentaires (pas de remboursement) pour s’assurer que la demande sera exécutée avec succès.

Remarque: Si votre diplôme de retrait est un format de clé publique BLS, vous devez d’abord le changer et le modifier au format d’adresse EL.

EIP-7685: Demande de couche d’exécution générale

Établissez un pipeline d’informations El – & GT;

Les utilisateurs peuvent envoyer des demandes directement de la couche d’exécution vers la couche consensus, et les services de mise en place (tels que Lido) peuvent s’exécuter de manière plus décentralisée.Par exemple, la demande d’allumage de l’EIP-7002 mentionnée ci-dessus et la demande de dépôt consolidé de l’EIP-7251.Si cet accord technique n’est pas disponible, les utilisateurs de LIDO doivent croire que le fournisseur de services de nœud Lido exécutera vraiment le dépôt de pieu ou de fusion sur la couche de consensus; .

Ces demandes auront un type de demande pour distinguer différents types de demandes et initier des demandes via différents contrats. Il n’est pas nécessaire d’écrire une logique d’analyse individuelle.

EIP-6110, EIP-7002 et EIP-7251 font tous des demandes basées sur les normes définies par EIP-7685:

-

EIP-6110 Rejoignez la demande de gage: type de demande = 0, via le contrat de dépôt

(0x0000000000219AB540356CBB839CBE05303D7705FA) Initiez la demande.

-

EIP-7002 Demande de gage de sortie: Type de demande = 1, via le contrat de retrait

(0x0c15f14308530b7cdb8460094bbb9cc28b9aaaaa) initier la demande.

-

EIP-7251 Demande de dépôt de consolidation: Type de demande = 2, via le contrat de consolidation

(0x00431F263CE400F4455C2DCF564E53007CA4BBBB) initie la demande.

Accord technique pour améliorer l’expérience utilisateur

EIP-7702: configurer le code du compte EOA

Que le compte EOA soit transformé en compte contractuel à volonté, améliorant considérablement l’expérience utilisateur.

Certaines lacunes d’utilisation des comptes EOA comprennent:

-

Les clés privées ou les mots mnémoniques doivent être enregistrés et conservés, ce qui a un seuil élevé pour que les nouveaux utilisateurs puissent s’inscrire et utiliser.

-

Une transaction de compte EOA ne peut effectuer qu’une seule opération.

-

Contrôle d’autorisation non raffiné, tel que la remise de certaines opérations du compte à un tiers pour les opérations, les utilisateurs doivent gérer personnellement chaque corvée et signer et émettre des transactions pour chaque opération.

-

Sans mécanisme de récupération, vous ne pouvez garder vos propres mots de clé privée ou mnémoniques, et si vous le perdez, vous n’obtiendrez plus les actifs du compte.

S’il s’agit d’un compte de contrat intelligent (comme de la sécurité), tous les problèmes ci-dessus peuvent être résolus:

-

Les utilisateurs peuvent signer et autoriser la clé privée dans la puce de sécurité de leur téléphone mobile (ou ordinateur).

-

Les opérations multiples peuvent être entre elles dans la même transaction.

-

Il peut y avoir un contrôle d’autorisation très détaillé, et les utilisateurs peuvent autoriser des tiers à contrôler leurs propres comptes, mais en même temps spécifier « quel contrat peut être interagi avec », « quelles opérations ne peuvent pas être effectuées », « il n’y en a que des impliqués dans transferts d’actifs.

-

Un nouveau mécanisme de récupération peut être ajouté et les actifs du compte peuvent être transférés sur un nouveau compte via le mécanisme de récupération lorsque vous perdez vos mots assistants, téléphone mobile ou e-mail.

La proposition EIP-7702 est de donner aux comptes EOA la possibilité de se transformer en comptes contractuels.L’utilisateur utilise la clé privée EOA pour signer le message transformé.

-

ID de chaîne: utilisé pour empêcher la signature de la chaîne A d’être transportée à la chaîne B et rejouée.Cependant, si l’ID de chaîne est rempli 0, cela signifie que vous êtes prêt à vous transformer dans chaque chaîne.

-

L’adresse du contrat que vous souhaitez devenir: Si vous remplissez une adresse de contrat sûre, votre compte EOA deviendra un contrat sûr; Il revient le compte EOA simple.

-

Valeur nonce de l’EOA: utilisé pour empêcher les signatures d’être lues.Si la valeur nonce augmente, la signature d’origine ne sera pas valide.

Cependant, il y a quelques points à noter:

1. La clé privée EOA peut également être utilisée

Même si le compte EOA de l’utilisateur devient un contrat, il peut toujours continuer à l’utiliser dans le compte EOA d’origine.Son compte, par exemple, si votre compte EOA devient un contrat sûr, vous pouvez utiliser l’interface sûre, passer par le processus de transaction sécurisé ou continuer à signer et à envoyer des transactions avec le portefeuille EOA d’origine.Cependant, cela signifie également que la sécurité du compte est toujours limitée à cette clé privée.

2. Toujours la sécurité des clés privées EOA

Même si l’EOA de l’utilisateur devient un signature multi-signature, tant qu’il ne jette pas la clé privée EOA, la sécurité de son compte sera toujours la sécurité de la clé privée EOA: il doit toujours garder sa clé privée ou ses mots mnémoniques bien , le compte ne deviendra pas aussi sécurisé que les signes multiples.

3. Le stockage du compte EOA ne sera pas formaté

Lorsqu’un compte EOA se transforme en contrat et écrit des données à son stockage, à moins que l’action de supprimer les données ne soit explicitement effectuée, les données écrites au stockage ne seront pas transformées en un autre contrat ou annulées parce que le compte EOA se transforme en contrat ou se transformera Dans un contrat annulé, à moins que l’action de supprimer les données soit effectuée explicitement.

4. Le processus d’EIP-7702 n’inclut pas d’initialisation

Généralement, les comptes contractuels nécessitent une étape d’initialisation, qui synchronise les informations du propriétaire du compte (telles que la clé publique ou l’adresse) lors du déploiement du compte, pour éviter que l’étape de déploiement soit enlevée (FRONTRUN) et perd la propriété du compte.Ceci est généralement effectué par le contrat d’usine qui déploie le compte contractuel pour effectuer « Déploiement + initialisation », mais parce que EIP-7702 est modifié directement, plutôt qu’une usine déploie le contrat de l’EOA, l’attaquant peut copier la transformation et le signe de l’utilisateur et envoyer les transactions d’abord au lien pour transformer l’utilisateur mais initialiser le compte à contrôler par l’attaquant, les développeurs doivent donc faire attention à l’EIP-7702.Des méthodes de prévention possibles telles que la vérification de la signature du compte EOA dans la fonction d’initialisation, de sorte que même si elle est enlevée, l’attaquant ne pourra pas générer la signature du compte EOA pour terminer l’initialisation.

5. Le portefeuille doit vérifier les modifications

Le portefeuille doit vérifier l’utilisateur, arrêter la demande et avertir l’utilisateur lorsque le site Web DAPP malveillant demande à l’utilisateur de signer une transaction de transformation.Voici quelques exemples de mise en œuvre du contrat de transformation:

-

Compte de coffre-fort modifié

-

Compte ithaca

Accord technique DAPP

EIP-2537: BLS12-381 Précompilation du fonctionnement de la courbe

Rendre le coût d’une application de preuve de connaissance zéro basée sur les courbes BLS plus réalisables.

L’EIP-2537 a ajouté plusieurs contrats précompilés (précompililes) pour fournir des opérations de courbe BLS bon marché, il sera donc plus possible de développer des applications de preuve de connaissance zéro basées sur les courbes BLS.

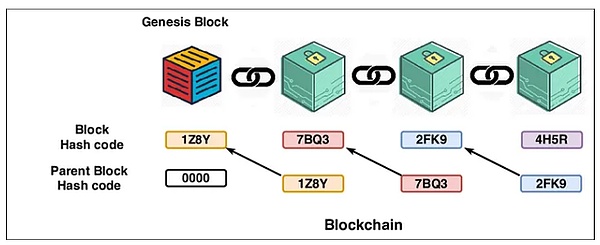

EIP-2935: enregistrer la valeur de hachage du bloc historique dans l’état

Permet aux développeurs ou aux nœuds de lire la valeur de hachage des blocs de mémoire passés directement du stockage du contrat système.

Si le développeur doit prouver le contenu d’un bloc de mémoire précédent, par exemple, supposons que le défi de fraude d’Optimismtic Rollup doit prouver qu’il existe une transaction dans 1 000 blocs de mémoire précédents, le challenger ne peut pas le dire directement.

« Veuillez croire que cette transaction existait en fait dans 1000 blocs de mémoire auparavant. » La méthode de « chaîne » est de prouver un bloc de mémoire un bloc de mémoire en avant jusqu’à ce que 1 000 blocs de mémoire précédents soient atteints, puis prouvent que la transaction existe dans le bloc de mémoire.

△ Chaque bloc pointera vers un bloc parent, vous pouvez donc prouver n’importe quel bloc de l’histoire tout au long de l’avenir.

En supposant qu’il s’agit actuellement d’un bloc de mémoire numéroté 10000, et que le défi de fraude doit fournir une preuve qu’il existe une transaction X Le bloc est 10000. La valeur de hachage du bloc de mémoire parent connecté 9999, puis prouvent le bloc de mémoire 9998 … jusqu’à ce que le bloc de mémoire 9000, et enfin le contenu du bloc de mémoire 9000 contient la transaction X.

Après EIP-2935, il y aura un contrat système (déployé dans 0x0f792BE4B0C0CB4DAE440EF133E90C0ECD48CCCC), et son stockage stockera jusqu’à 8192 valeurs de hachage des blocs de mémoire précédents.Chaque fois qu’un nouveau bloc de mémoire est généré, le contrat système sera automatiquement mis à jour et la valeur de hachage du bloc de mémoire précédent est écrite dans le contrat système (la valeur de hachage de 8192 blocs de mémoire précédente sera copiée).

De cette façon, dans l’exemple du défi optimiste de la fraude à Rollup, le challenger n’a pas à le prouver lentement au bloc de mémoire précédent et à un bloc de mémoire, mais peut prouver directement que l’état de chaîne actuel du bloc de mémoire 10 000 est un certain système Contrat.Si la plage dépasse 8192, comme le bloc de mémoire 1000, alors au plus une étape consiste à prouver la valeur de hachage du bloc de mémoire 1808 (= 10000 – 8192), puis à prouver que le bloc de mémoire 1808 est dans l’état de la chaîne actuel, dans le dans la Valeur de hachage du contrat système du bloc de mémoire 1000.

Cela ouvre également la voie au futur client sans état: les futurs nœuds lumineux n’ont plus besoin de stocker tous les blocs de mémoire de l’historique, mais utilisent une certaine partie de l’historique lorsqu’il est nécessaire de l’utiliser. d’un bloc de mémoire, veuillez demander aux autres de fournir une preuve en utilisant la méthode de preuve dans l’exemple précédent du défi de la fraude.

EIP-7623 :: Augmenter le coût de calldata

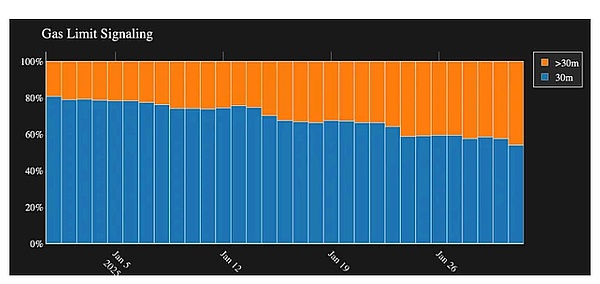

Augmentez le coût de l’utilisation de CallData pour publier des données pour détourner suffisamment d’espace de sécurité pour augmenter le nombre de limites de gaz et de blobs.

Au fur et à mesure que la demande de données de Rollup devient de plus en plus élevée, après avoir introduit des blobs dans EIP-4844 pour permettre à Rollup de placer des données de manière très bon marché, l’augmentation du nombre de blobs a toujours été une mise à niveau que la communauté attend. Par la communauté pour augmenter la limite de gaz en bloc, il reflète la nécessité de l’écologie pour augmenter les ressources.

△ De plus en plus de validateurs disent qu’ils soutiennent la limitation de la limite de gaz de blocage.

Cependant, qu’il s’agisse d’augmenter le nombre de limites de gaz ou de blobs, cela exercera plus de pression sur le réseau P2P d’Ethereum car le volume des transactions augmentera, ce qui augmentera l’efficacité de l’attaque de l’attaquant à moins que les données ne soient publiées. sont également augmentés.

Après la libération du protocole EIP-7623, le coût de Calldata sera augmenté de 2,5 fois par rapport à l’octet d’origine « Byte: 4 gaz, octet non nul: 16 gaz » à « Byte zéro: 10 gaz, octet non nul, octet : 40 gaz « .

À l’origine, si l’attaquant a utilisé toute la limite de gaz du bloc (30 m) pour mettre des données indésirables, la taille des données du bloc de mémoire était de 1,79 Mo (30m / 16), ce qui n’était que d’environ 100 Ko par rapport à la taille moyenne du bloc de mémoire; La limite de gaz est augmentée à 40 m, l’attaquant peut générer un bloc de mémoire d’environ 2,38 Mo.Lorsque le coût CallData est augmenté à 2,5 fois, l’efficacité de l’attaquant diminuera, devenant 30 m maximum de 0,72 Mo et 40 m maximum de 0,95 Mo, vous pouvez donc augmenter le nombre de limites de gaz et blobs avec plus de confiance.Cependant, cet accord technique ne veut pas affecter les utilisateurs ordinaires qui « n’utilisent pas CallData pour publier des données », donc il calculera l’utilisation totale du gaz des transactions de deux manières et en prendra ensuite une plus élevée:

-

La méthode d’origine du calcul de l’utilisation des gaz est calculée avec l’ancien coût de CallData: c’est-à-dire que le calldata est calculé sous la forme de « l’octet zéro: 4 gaz, octet non nul: 16 gaz », et l’exécution de la transaction est consommée. et le gaz consommé par le déploiement de contrats.

-

Calculez simplement la quantité de gaz calldata, mais il est calculé avec un nouveau coût: c’est-à-dire calculer Calldata sous la forme de « Byte zéro: 10 gaz, octet non nul: 40 gaz », mais ne compte pas le gaz consommé par Exécution ou le gaz consommé par le déploiement du contrat. un nouveau coût.

Celui qui est vraiment affecté sera le petit rouleau, car les blobs sont fixes en taille et en coûts fixes, donc un petit rouleau est inefficace dans l’utilisation de blobs, et il est plus rentable d’utiliser CallData. Le coût de ces petits rouleaux sera égal.

EIP-7691: augmenter le débit blob

Augmentez le nombre de blobs et augmentez plus d’espace pour publier des données à RAPLUP.

EIP-7691 soulève le nombre de blobs de « Target: 3 blobs, Limite supérieure: 6 blobs » à « cible: 6 blobs, Limite supérieure: 9 blobs », ajoutant plus d’espace pour publier des informations à Rollup.

Remarque: En outre, il y a des conceptions sur le marché des frais Blob qui doivent être affinés, comme la vitesse de l’ajustement de la commission n’est pas immédiate et la limite minimale des frais est trop faible, mais ce n’est pas dans le problème que ceci L’accord technique doit résoudre.

Autres accords techniques

EIP-7549: Déplacer l’indice du comité en dehors de la vérification

Ajustez le contenu du vote du validateur pour rendre les votes plus pratiques à agréger et réduire la pression sur le réseau P2P.

Les vérificateurs seront assignés au hasard à un groupe de comités et

Memory block voting, the ballots of each committee’s validators can be aggregated together, which can reduce the number of votes passed in the p2p network, but the ballots of the verifier will include « how many committees the verifier belongs to » The information that caused the Les votes de différents comités pour ne pas être agrégés même s’ils ont tous voté sur le même bloc de mémoire.

L’EIP-7549 supprime les informations de « quel comité que ce vérificateur appartient » du contenu de vote, afin que les vérificateurs de différents comités puissent être agrégés avec le même contenu de vote, réduisant davantage les votes dans le réseau P2P, le nombre de transmissions est réduit à la pression du réseau P2P.

EIP-7840: ajout d’un plan blob dans un fichier de configuration EL

Établissez un fichier de réglage pour les paramètres BLOB à la couche d’exécution, éliminant le problème du nœud de couche d’exécution demandant les paramètres liés au BLOB du nœud de couche consensus.

Les paramètres liés à BLOB sont actuellement stockés dans les nœuds de couche consensus, mais les nœuds de calque d’exécution ont toujours besoin de ces paramètres (tels que RPC Eth_FeeHistory), ils doivent donc être interrogés à partir des nœuds de couche consensus.

EIP-7840 établit un fichier de paramètre pour les paramètres liés à Blob à la couche d’exécution.