Auteur: Faust, geek web3

>

Depuis l’été 2023, Bitcoin Layer2 a été le point culminant de l’ensemble du Web3.Bien que l’augmentation de ce domaine soit bien plus tard dans Ethereum Layer2, avec le charme unique du POW et l’atterrissage en douceur des ETF spot, Bitcoin, qui n’est pas nécessaire pour s’inquiéter du risque de «titrisation», est en seulement un demi-année. Il s’agit de la couche 2.

Dans la piste Bitcoin Layer2, Merlin, qui a des milliards de dollars en TVL, est sans aucun doute celle avec le plus grand volume et le plus d’adeptes.Avec des incitations claires et des rendements considérables, Merlin a soudainement éclaté dans le sol en quelques mois, créant un mythe écologique qui a dépassé l’explosion.Avec le Fiery Merlin progressif, la discussion sur sa solution technique est également devenue un sujet de plus en plus d’attention.

Dans cet article, Geek Web3 se concentrera surSolution technique de la chaîne Merlin, interpréter ses idées de document public et de conception de protocole,Nous nous engageons à permettre à plus de gens de comprendre le flux de travail général de Merlin et d’avoir une compréhension plus claire de ses modèles de sécurité, afin que tout le monde puisse comprendre comment ce « Head Bitcoin Layer2 » fonctionne de manière plus intuitive.

>

Merlin’s Decentralized Prophecy Network: Open DAC Comité sous la chaîne ouverte

Pour toutes les couchers, qu’il s’agisse d’Ethereum Layer2, ou de Bitcoin Layer2, DA et les coûts de libération de données sont l’un des problèmes les plus importants.Parce qu’il y a de nombreux problèmes dans le réseau Bitcoin lui-même, il est naturel qu’il ne prenne pas en charge le débit de données plus important.

Il y a une conclusion selon laquelle il est évident: si la couche2 « directement » publie les données de traitement qui ne sont pas traitées dans le bloc Bitcoin, elle ne peut ni atteindre un débit élevé, ni des frais faibles.La solution la plus courant est soit par compression de hauteur pour compresser la taille des données aussi petite que possible, puis la télécharger sur le bloc Bitcoin, soit publier directement les données sous la chaîne Bitcoin.

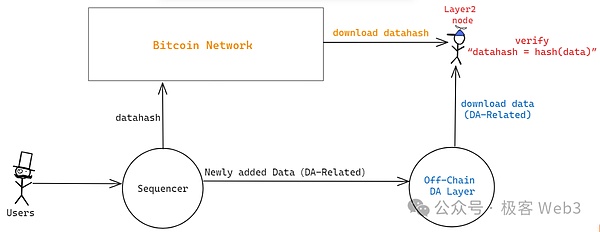

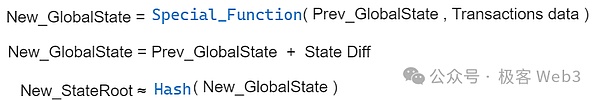

Dans la couche 2, qui est utilisée dans la première idée, la plus célèbre peut être des citrions. Télécharger ensemble Téléchargez ensemble allez à la chaîne Bitcoin.Dans ce cas, n’importe qui peut télécharger l’état Diff et ZKP à partir du réseau principal Bitcoin, puis surveiller les modifications de l’état des citrions.Cette méthode peut réduire la taille des données de la chaîne de plus de 90%.

>

Bien que cela puisse compresser considérablement la taille des données, le goulot d’étranglement est toujours évident.Si un grand nombre de changements de compte dans un court laps de temps, la couche2 résumera le changement de ces comptes dans la chaîne Bitcoin.

Beaucoup de Bitcoin Layer2 prennent simplement le deuxième chemin: utilisez directement la solution DA sous la chaîne Bitcoin, construisez une couche DA par vous-même, soit utilisez Celestia, Eigenda, etc.B ^ Square, Bitlayer et Merlin, le protagoniste de cet article, tous utilisent le schéma d’extension DA sous cette chaîneEssence

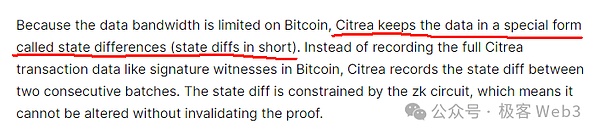

Il s’agit en fait d’un tableau élevé qui traite le bitcoin comme une fiabilité: n’importe qui peut lire Datahash de la chaîne Bitcoin.Lorsque vous obtenez des données DA du fournisseur de données sous la chaîne, vous pouvez vérifier si cela correspond au datahash sur la chaîne, C’est-à-dire, hash (data1) == datahash1?EssenceS’il existe une relation correspondante entre les deux, cela signifie que le fournisseur de données sous la chaîne vous donne est juste.

>

(Diagramme schématique de la couche 2 de la couche DA existe sous la chaîne Bitcoin

Source d’image: geek web3)

Le processus ci-dessus peut garantir les données fournies par les nœuds sous la chaîne, qui est associé à certains « indices » sur la couche1 pour empêcher les fausses données des couches DA malveillantes.Mais il y a une scène diabolique très importante ici: si la source du séquences de données, n’envoie pas du tout le Datahash correspondant à Datahash, n’envoie que Datahash à la chaîne Bitcoin, mais déduire délibérément les données correspondantes pour permettre à quiconque de lire. Prenez, que dois-je faire pour le moment?

Les scènes similaires incluent, mais sans s’y limiter: publier uniquement le ZK-Insproof et Staticoot, mais ne publiez pas les données DA correspondantes (Donf de transaction d’état ou de transaction). Mais je ne sais pas quels comptes ont changé.Dans ce cas, bien que les actifs de l’utilisateur soient sûrs, tout le monde ne peut pas déterminer l’état réel du réseau. est fondamentalement équivalent à l’arrêt.

>

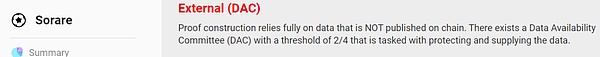

C’est en fait« Détention des données »Dankrad de la Fondation Ethereum avait l’habitude de discuter des problèmes similaires sur Twitter en août 2023. Bien sûr, il a principalement ciblé quelque chose appelé « DAC ».

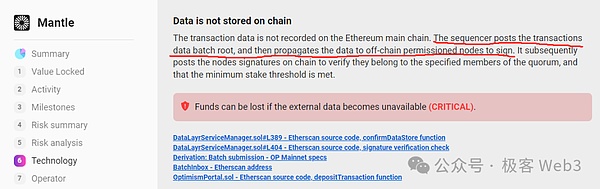

Beaucoup de la couche Ethereum2 adoptent une solution DA sous la chaîne, souventDéfinissez plusieurs nœuds avec des autorisations spéciales pour former un comité, et le nom complet est la communauté de disponibilité des données (DAC).Ce comité DAC a joué le rôle du garantLa revendication extérieure: Séquenceur a en effet publié des données DA complètes (données de transaction ou difficulté d’état) sous la chaîne.Ensuite, le nœud DAC génère collectivement un multi-signaux. DA DATES SOUS LE LIEN.

>

>

Le comité DAC de Ethereum Layer2 suit essentiellement le mode POA et ne permet que quelques-uns de rejoindre le comité DAC par le biais de KYC ou de nœuds officiellement désignés.Cela a rendu DAC synonyme de «centralisation» et de «chaîne d’alliance».De plus, dans une couche Ethereum2 en mode DAC, le trieur envoie uniquement des données DA au nœud membre DAC, et il ne téléchargera guère des données à d’autres endroits. Comité.

Il ne fait aucun doute que le DAC devrait être décentralisé.(Discussion sur les scènes maléfiques de DAC, vous pouvez vous référer aux discours précédents de Dankrad sur Twitter)

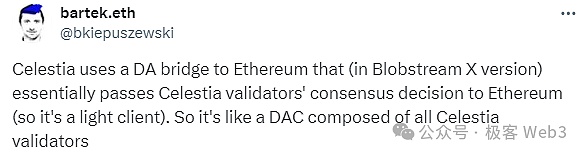

Le Blobstream précédemment proposé par Celestia est essentiellement un DAC centralisé avec Celestia remplacé par Celestia pour remplacer le DAC, Le trieur d’Ethereum L2 peut publier les données DA à la chaîne Celestia.Étant donné que Celestia possède des centaines de nœuds validateurs, nous pouvons penser que ce grand DAC est plus décentralisé.

>

La solution de DA adoptée par Merlin est en fait plus proche de Blobstream de Celestia.Tout le monde peut exécuter un nœud DAC tant qu’il a promis suffisamment d’actifs.Dans la documentation de Merlin, le nœud DAC ci-dessus s’appelle Oracle, et il est souligné qu’il prendra en charge BTC, Merl et même le gage d’actifs de jeton BRC-20 pour obtenir des mécanismes de glissement flexibles et un engagement d’agent de support similaire à Lido.(Le protocole de gage POS de la machine de prédiction est essentiellement l’un des prochains narratifs de Merlin, et le taux d’intérêt de l’engagement fourni est relativement élevé)

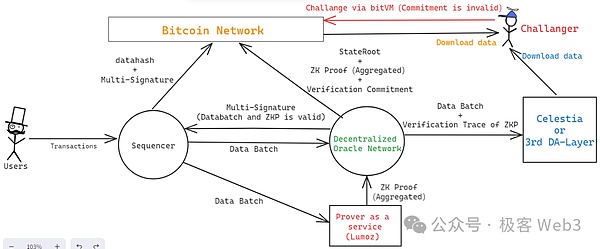

Ici, nous décrirons brièvement le flux de travail de Merlin (l’image est ci-dessous):

-

Après avoir reçu un grand nombre de demandes de transaction, le séquenceur de trieur les résumera et générera un lot de données (lot de données), le passera au nœud de prover et le nœud Oracle (DAC décentralisé).

-

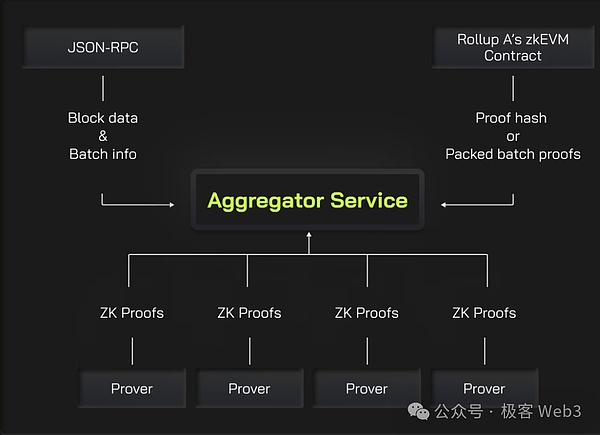

Le nœud de prover de Merlin est décentralisé et utilise le prover de Lumoz comme service de service.Après avoir reçu un lot de données multiples, l’étang d’extraction de Prover générera une preuve de connaissances zéro correspondante.

-

Les nœuds Oracle vérifient si la preuve ZK du pool d’extraction ZK de LMUOZ peut correspondre au lot de données envoyé par séquenceur.Si les deux peuvent y correspondre et n’incluent pas d’autres erreurs, ils passent la vérification.Dans ce processus,Le nœud Oracle décentralisé générera plusieurs signatures via la signature de seuil, et l’instruction externe – le trieur est complètement émis des données DA, et le ZKP correspondant est efficace et a passé la vérification du nœud Oracle.

-

Le trieur collecte plusieurs résultats de signature à partir du nœud Oracle.

-

Les nœuds Oracle sont spécialement traités pour vérifier le processus informatique de ZK Proof et générer la promesse de la Commission de l’envoyer à la chaîne Bitcoin pour permettre à quiconque de contester « l’engagement ».Le processus est essentiellement le même que l’accord de certificat de fraude Bitvm.Si le défi réussit, le nœud oracle de l’engagement sera punis par une punition économique.Bien sûr, les données qu’Oracle est publiée sur la chaîne Bitcoin comprend également le hachage de statut Layer2 actuel, et ZKP lui-même, tout doit être publié sur la chaîne Bitcoin pour permettre une détection externe.

>

(Schéma de schéma de travail Merlin: Geek Web3)

Il y a plusieurs détails qui doivent être élaborés. .En même temps, l’engagement généré par Oracle Network est en fait une racine d’arbre Merkle. Cette plate-forme peut être.

Analyse du modèle de sécurité: service MPC de Zkroll optimiste

Nous décrivons brièvement le flux de travail de Merlin.Il n’est pas difficile de voir que Merlin et B ^ Square, Bitlayer et Citrea suivent essentiellement le même modèle de sécurité-Rollup optimiste.

Lors de la lecture de ce mot, il peut rendre de nombreux amateurs d’Ethereum bizarres.Dans la cognition de la communauté Ethereum, le « modèle théorique » de ZK Rollup est entièrement basé sur la fiabilité de l’informatique cryptographique. dans Rollup.Une fois qu’une erreur se produit, l’opérateur de rouleau peut être puni par une preuve frauduleuse.

Pour l’écosystème Ethereum du camp de base Rollup, le Rollup ZK optimiste peut être un peu inconfortable, mais c’est exactement le statu quo de Bitcoin Layer2.En raison de restrictions techniques, l’incapacité de vérifier la preuve ZK sur la chaîne Bitcoin, qui ne peut vérifier le processus de calcul de ZKP dans des circonstances particulières. Mauvais et contesté par la méthode de fraude.

Dans le cadre du schéma optimiste ZK-Rollup ci-dessus,Supposons qu’il y ait n personnes qui ont l’autorité dans le réseau Layer2, tant que l’un des N Challengers est honnête et fiable, il peut détecter les erreurs à tout moment et initier une fraude.EssenceBien sûr, le Rollup optimiste avec un degré élevé d’achèvement doit s’assurer que son pont de retrait est également protégé par la preuve frauduleuse. étroitement lié à la sécurité de Layer2.

Merlin a choisi le service MPC de Cobo sur le pont, etL’adoption de mesures telles que l’isolement chaud et froid du portefeuille, les actifs de pont sont gérés conjointement par la chaîne Cobo et Merlin.Bien sûr, ce n’est que la bonne mesure de l’étape actuelle. Les ponts officiels de couche2 dépendent de la signature multiple).

Dans l’ensemble, nous pouvons trier,Merlin a introduit le DAC basé sur POS, optimiste basé sur le DAC, Bitvm, solution de garde à vue MPC basée sur COBO, basée sur COBOLe problème DA est résolu en ouvrant les autorisations DAC;

Plan de soumission ZKP de vérification à deux pas basée sur Lumoz

Plus tôt, nous avons réglé le modèle de sécurité de Merlin et introduit le concept d’optimisme ZK-Rollup.Dans la feuille de route technique de Merlin, j’ai également parlé du prover décentralisé.Comme nous le savons tous, Prover est un rôle principal dans l’architecture ZK-Rollup. problème.

Il s’agit de l’opération la plus élémentaire pour accélérer la génération de preuves ZK et diviser la parallélisation de la tâche.EssenceLa parallélisation SO-Soalled coupe en fait la tâche de génération prouvée par ZK en différentes parties, qui sont terminées séparément par différents proverses, et enfin l’agrégation d’agrégateur agrége plusieurs épreuves dans un tout.

>

Afin d’accélérer le processus de génération de ZK,Merlin adoptera le prover de Lumoz en tant que solution de serviceEn fait, il s’agit de rassembler une grande quantité d’équipement matériel pour former un pool minière ensemble, puis d’attribuer la tâche informatique à différents appareils, et d’attribuer les incitations correspondantes, ce qui est similaire à l’extraction de POW.

Dans cette solution de prover décentralisée, il existe un type de scène d’attaque, communément appelé attaque de course: en supposant qu’un agrégateur polymère a formé ZKP, il envoie ZKP pour obtenir une récompense.Après avoir vu le contenu de ZKP, d’autres agrégats ont exécuté le même contenu devant lui, affirmant que ce ZKP a été composé par lui-même.

Peut-être que l’une des solutions les plus instinctives que tout le monde pense est d’allouer le numéro de tâche spécifié à chaque agrégateur.Mais il y a un problème avec cette méthode qui ne peut résister au risque d’un seul point.Si l’agrégateur A a une défaillance des performances ou une goutte, la tâche 1 sera toujours bloquée et ne peut pas être terminée.De plus, cette méthode qui attribue des tâches à une seule entité ne peut pas améliorer l’efficacité de la production avec un mécanisme d’incitation concurrentiel, ce qui n’est pas un bon moyen.

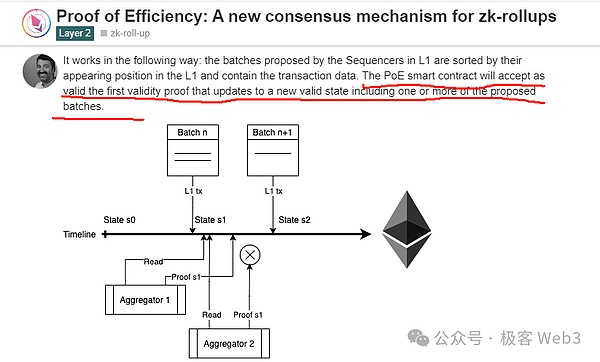

Polygon Zkevm a proposé une méthode appelée preuve d’efficacité dans un blogIl a souligné que la concurrence doit être promue par des moyens compétitifs, et la concurrence entre différents agrégateurs doit être affectée à la répartition des incitations pour obtenir le premier agrégateur soumis par ZK.Bien sûr, il n’a pas mentionné comment résoudre le problème de la course à l’EV.

>

Lumoz utilise la méthode de certification ZK Vérification à deux ans. ) est publié.De cette façon, même si d’autres ont vu la valeur de hachage, ils ne connaissaient pas le contenu ZKP correspondant et ne pouvaient pas fonctionner directement;

Si quelqu’un copie simplement l’intégralité de la copie de hachage de la première version, elle n’a pas de sens, car le hachage contient l’adresse d’un agrégat spécifique X. Même si l’agrégat a d’abord publié ce hachage, lorsque l’image originale du hachage est révélée, tout le monde sera également être tout le monde.

Grâce à ce schéma de soumission ZKP de vérification à deux pas, Merlin (Lumoz) peut résoudre le problème de la saisie pendant le processus de soumission ZKP, atteignant ainsi une preuve de connaissance zéro hautement compétitive pour générer des incitations, augmentant ainsi la vitesse de ZKP.

Merlin’s Phantom: Multi-Chain Operation

Selon la feuille de route technique de Merlin, ils soutiendront également l’interopérabilité entre Merlin et d’autres chaînes EVMLe chemin d’implémentation est fondamentalement le même que l’idée précédente de Zetachain. Les travaux suivants seront déclenchés sur la chaîne cible sur le processus de chaîne cible.

Par exemple, vous pouvez déployer un compte EOA contrôlé par Merlin Network sur Polygon,Lorsque les utilisateurs émettent des instructions d’interopérabilité croisée sur la chaîne Merlin, le réseau Merlin analyse d’abord son contenu, génère des données de transaction exécutées sur la chaîne cible, puis a signé la signature MPC de la transaction par Oracle Network pour générer le nombre de transactions. .Après le nœud du relais de Merlin, la transaction sur le polygoneLe fonctionnement de suivi des actifs du compte EOA via Merlin sur la chaîne cible est.

Lorsque l’opération requise de l’utilisateur est terminée, les actifs correspondants seront directement transmis à l’adresse de l’utilisateur sur la chaîne cible, et théoriquement, il peut également être directement à travers la chaîne Merlin.Il y a des avantages évidents de ce schéma: il peut éviter l’usure des frais générés par le contrat de la chaîne transversale lorsque la chaîne transversale d’actifs traditionnels est transversale, et c’est directement pour assurer la sécurité des opérations croisées par chaîne transversale par Le réseau Oracle de Merlin.Tant que l’utilisateur fait confiance à la chaîne Merlin, il n’y a aucun problème avec une telle interopérabilité des chaînes croisées.

Résumer

Dans cet article, nous avons brièvement interprété la solution technique générale de la chaîne de Merlin.Étant donné que l’écosystème Bitcoin actuel bat son plein, nous pensons que le comportement scientifique populaire d’une telle technologie est précieux et que les masses ont besoin.Nous effectuerons un suivi à long terme – des projets tels que Merlin et Bitlayer, B ^ SquarePour une analyse plus approfondie de ses solutions techniques, veuillez rester à l’écoute!