Auteur: Duncan Nevada, Hack VC Partner;

Le grand livre crypté transparent a fondamentalement changé notre façon de regarder le système de confiance.Comme le dit le vieil adage: « Ne faites pas confiance, vérifiez (non-vérification, ne le croyez pas) », et la transparence nous est juste permis de le croire.Si tout est ouvert, toute fraude peut être marquée.Cependant, cette transparence s’est avérée être l’un des facteurs de convivialité.Bien sûr, certaines choses devraient être rendues publiques, telles que le règlement, les réserves et la réputation (peut-être qu’il existe des identités), mais nous ne voulons pas que les conditions financières et les dossiers de santé de chacun soient rendus publics avec des informations personnelles.

1. Besoins de confidentialité de la blockchain

La confidentialité est un droit humain fondamental.Sans la vie privée, il n’y a pas de liberté et de démocratie.

Tout aussi tôt, Internet doit être crypté (ou SSL) pour obtenir un commerce électronique sécurisé et protéger les données des utilisateurs, la blockchain nécessite une technologie de confidentialité solide pour donner un jeu complet à son potentiel.SSL permet aux sites Web de crypter les données de transmission pour garantir que des informations sensibles telles que les numéros de carte de crédit ne seront pas interceptées par des acteurs malveillants.De même, la blockchain nécessite une technologie de confidentialité pour protéger les détails de la transaction et l’interaction, tout en maintenant l’intégrité et la vérification du système sous-jacent.

La protection de la vie privée sur la blockchain ne consiste pas seulement à protéger les utilisateurs individuels, il est essentiel pour les entreprises d’adopter, la conformité à la protection des données et le déverrouillage d’un nouvel espace de conception.Aucune entreprise dans le monde ne veut que chaque employé voie le salaire des autres, et aucune entreprise espère que les concurrents peuvent comprendre les clients les plus précieux qui les trient et les creusent.De plus, certaines industries telles que les soins de santé et les finances ont des exigences strictement réglementaires pour la confidentialité des données.

2. Carte de la technologie d’amélioration de la confidentialité (TEP)

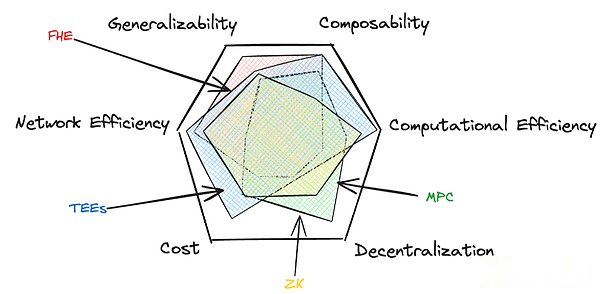

Avec le développement de l’écologie de la blockchain, plusieurs technologies clés pour animaux de compagnie sont apparues et chaque PET présente ses propres avantages et ses bilans de pesée.Ces technologies -zero-knowledge proof (ZK), Multi-Parparty Computing (MPC), le cryptage complet (FHE) et l’environnement d’exécution de confiance (TEE) -crossant six attributs clés.

-

Universel:La solution est appliquée à de vastes cas d’utilisation et calculs.

-

Combiné:Cette technologie est combinée avec d’autres technologies pour réduire les inconvénients ou déverrouiller le niveau facile d’espace de conception.

-

Efficacité informatique:Le système exécute l’efficacité du calcul.

-

Efficacité du réseau:Avec l’augmentation des participants ou de l’échelle de données, l’évolutivité du système est.

-

Décentralisation:Le degré de distribution des modèles de sécurité.

-

coût:Le coût réel de la vie privée.

Tout comme l’évolutivité, la sécurité et la décentralisation de la blockchain, il est difficile de réaliser les six attributs en même temps.Cependant, les méthodes récentes de développement et de progrès et de mélange permettent de percer la possibilité de possibilité, nous faisant nous rapprocher de plus en plus de solutions de confidentialité complètes à haute performance.

Nous avons maintenant une carte entre nos mains.

3. Carte du paysage pour animaux de compagnie

Je pense que j’ai besoin d’ajouter quelques définitions ici.

(1) certificat de connaissances zéro

Zero Knowledge (ZK) est une technologie qui permet à la vérification de vérifier qu’un calcul se produit et d’obtenir un résultat sans divulguer les informations d’entrée.

-

Universel:milieu.Le circuit est très spécifique à l’application, mais il est inséparable à partir de la couche abstraite basée sur le matériel, telles que Ulvatana et des interprètes irréductibles et généraux (tels que ZKLLVM de NIL).

-

Combiné:milieu.Il est indépendant d’un prover crédible, mais le rétablissement doit voir toutes les données d’origine dans les paramètres du réseau.

-

Efficacité informatique:milieu.Alors que l’application réelle ZK (comme Leo Wallet) est lancée, elle prouve qu’elle atteint la croissance de l’indice par un nouveau déploiement.Avec l’augmentation des clients, nous nous réjouissons de poursuivre le développement.

-

Efficacité du réseau:haut.Les derniers progrès du pliage ont apporté un grand potentiel de parallélisation.Le pliage est essentiellement une méthode plus efficace pour construire une preuve itérative, de sorte que son développement et sa construction peuvent être effectués en fonction des travaux terminés.Nexus est un projet digne d’attention.

-

Décentralisation:milieu.Théoriquement, cela prouve qu’il peut être généré sur n’importe quel matériel, mais en fait, le GPU est plus populaire.Bien que le matériel devienne de plus en plus unifié, au niveau économique, une décentralisation supplémentaire peut être encore décentralisée par AVS (comme la couche alignée).L’entrée est la confidentialité uniquement lorsqu’elle est combinée avec d’autres technologies (voir ci-dessous pour plus de détails).

-

coût:milieu.Le coût initial de déploiement de la conception et de l’optimisation des circuits est élevé.Le coût d’exploitation est modéré, prouve que le coût de production est relativement élevé, mais l’efficacité de vérification est également élevée.L’un des facteurs importants qui a provoqué cette structure de coûts consiste à stocker le stockage sur la taïgo, mais cela peut être soulagé par d’autres méthodes, telles que l’utilisation de couches de disponibilité des données telles que Eigenda ou AV.

Prenez « Sand Dune » comme exemple: imaginez que Stilgar doit prouver au duc de Leto qu’il connaît l’emplacement d’un champ d’épices, mais ne veut pas divulguer l’emplacement exact.Stilgar a apporté les yeux les yeux sur une machine à flotter, planant sur le champ des épices jusqu’à ce que la saveur de la cannelle imprègne toute la cabine, puis il retourne à Arrarak avec Leto.Leto sait maintenant que Stilgar peut trouver des épices, mais il ne sait pas comment il peut y arriver.

(2) calcul multipartite

L’informatique multipartite (MPC) signifie que plusieurs parties peuvent calculer les résultats ensemble sans se révéler leurs entrées.

-

Universel:haut.Compte tenu de la particularité du MPC (comme le partage secret, etc.).

-

Combiné:milieu.MPC est sûr, mais la combinaison de la combinaison est réduite à mesure que la complexité augmente, car la complexité apportera des frais généraux de réseau de niveau index.Cependant, MPC a la capacité de traiter les entrées de confidentialité de plusieurs utilisateurs dans le même calcul, ce qui est un cas très courant.

-

Efficacité informatique:milieu.

-

Efficacité du réseau:Faible.Le nombre de participants est plutôt que le doit être achevé.NIMPILION et d’autres projets tentent de résoudre ce problème.Les codes de codage d’effacement / rose-solomon – ou plus librement, divisez les données en une pièce (éclats), puis sauvez ces schks – il peut également être utilisé pour réduire les erreurs, bien qu’il ne s’agisse pas d’une technologie MPC traditionnelle.

-

Décentralisation:haut.Mais les participants peuvent également respirer, mettant en danger la sécurité.

-

coût:haut.Le coût de mise en œuvre est moyen.En raison des dépenses de communication et des exigences informatiques, les coûts d’exploitation sont élevés.

Prendre des « dunes de sable » comme exemple: considérer les gens de Landsraad pour s’assurer qu’ils ont suffisamment de réserves d’épices, afin qu’ils puissent s’entraider, mais ils ne veulent pas divulguer les informations spécifiques de leurs réserves personnelles.Le premier peut envoyer un message au second pour ajouter un grand nombre aléatoire à ses réserves réelles.Ensuite, plus les réserves réelles de leurs réserves réelles, etc.Lorsque le premier nombre total du numéro final est reçu, il vous suffit de moins le grand nombre aléatoire qu’ils ont ajouté auparavant, et vous pouvez connaître les réserves totales d’épices réelles.

(3) tout le cryptage

Le chiffrement complet (FHE) permet le calcul de l’exécution des données chiffrées sans être déchiffré à l’avance.

-

Universel:haut.

-

Combiné:Une seule entrée utilisateur est fortement combinée.Il doit être combiné avec d’autres technologies d’entrée de confidentialité multi-utilisateurs.

-

Efficacité informatique:Faible.Cependant, il sera constamment optimisé de la couche mathématique à la couche matérielle, qui sera un énorme déverrouillage potentiel.Zama et Fhenix ont fait beaucoup d’emplois exceptionnels à cet égard.

-

Efficacité du réseau:haut.

-

Décentralisation:Faible.Certaines raisons sont dues au calcul de la demande et de la complexité, mais avec l’avancement de la technologie, le degré de décentralisation de la FHE peut être proche du degré de décentralisation de ZK.

-

coût:Très haut.En raison du chiffrement complexe et des exigences matérielles strictes, le coût de déploiement est élevé.En raison du grand volume de calcul, le coût d’exploitation est élevé.

Prenez des « dunes de sable » comme exemple: imaginez un appareil similaire au bouclier de Holzman, mais pour les chiffres.Vous pouvez saisir des données numériques dans ce bouclier protecteur, l’activer, puis les donner à un mentat.Le mentat peut être calculé sans voir les nombres blindés.Une fois le calcul terminé, ils vous rendront le bouclier de protection.Vous seul pouvez restaurer le bouclier et voir les résultats du calcul.

(4) Environnement d’exécution de confiance

L’environnement d’exécution de confiance (TEE) est une enclave sécurisée ou une zone du processeur informatique.Le caractère unique du tee est qu’ils dépendent du silicium et des métaux, pas du polynôme et des courbes.Par conséquent, bien qu’ils puissent être une technologie puissante aujourd’hui, théoriquement, en raison des limites du matériel coûteux, leur vitesse d’optimisation devrait être plus lente.

-

Universel:milieu.

-

Combiné): élevéEssenceMais en raison des attaques potentielles de canal latéral, la sécurité est faible.

-

Efficacité informatique:haut.L’efficacité proche du serveur est que la dernière série de chipset H100 de NVIDIA est équipée de Tee.

-

Efficacité du réseau:haut.

-

Décentralisation:Faible.Mais en raison de chipsets spécifiques, tels que le SGX d’Intel, cela signifie qu’il est facile de subir des attaques de pontage.

-

coût:Faible.Si le matériel TEE existant est utilisé, le coût de déploiement est faible.Parce qu’il est proche des performances natives, le coût d’exploitation est faible.

Prenez « Sandow » comme exemple: imaginez la cabine Heighlliner de l’Association aérospatiale.Même le propre pilote de la guilde ne pouvait pas voir ni interférer avec ce qui s’est passé à l’intérieur pendant l’utilisation.Le pilote entre dans la cabine et effectue les calculs complexes nécessaires à l’espace de pliage, et la cabine elle-même garantit que tout ce qui est effectué dedans est privé et sûr.La guilde fournit et maintient cette cabine pour assurer sa sécurité, mais elle ne peut pas voir ou interférer avec le travail du transporteur dans la cabine.

4. Cas réels

Peut-être que nous n’avons pas besoin de rivaliser avec le géant des épices, mais nous devons seulement garantir que les données de privilège telles que les épices clés maintiennent des privilèges.Dans notre monde réel, certaines des utilisations réelles correspondant à chaque technologie, comme ci-dessous.

ZK est très adapté lorsque nous devons vérifier si un certain processus est généré.Lorsqu’il est combiné avec d’autres technologies, il s’agit d’une excellente technologie de confidentialité, mais elle sacrifiera la confiance seule et est plus similaire à la compression.Habituellement, nous l’utilisons pour vérifier que les deux états sont les mêmes (c’est-à-dire le statut L2 de « inconfortable » et l’en-tête de bloc publié sur L1, ou cela prouve que l’utilisateur a plus de 18 ans et ne fuient aucun personnel réel Informations d’identité de l’utilisateur).

MPC est généralement utilisé pour la gestion des clés, qui peut être une clé privée ou une clé de décryptage utilisée avec d’autres technologies, mais elle est également utilisée pour la génération de nombres aléatoires distribuée, les (petites) opérations informatiques de confidentialité et l’agrégation Oracle.En substance, toute méthode qui ne doit pas être colluée les unes avec les autres à calculer l’agrégation légère est très adaptée à MPC.

Lorsqu’un simple calcul général de la réduction est requis lorsque l’ordinateur ne peut pas voir les données (comme une cote de crédit, un jeu de contrat intelligent de la partie mandarin ou de trier les transactions dans le pool de mémoire sans divulguer le contenu de la transaction), le fhe est un bon choix.

Enfin, si vous êtes prêt à faire confiance au matériel, Tee convient très à des opérations avec une complexité plus élevée.Par exemple, il s’agit de la seule solution réalisable pour les modèles de capital-investissement (LLM dans les entreprises ou les établissements financiers / soins médicaux / sécurité nationale.Les avantages et les inconvénients pertinents sont que le TEE est la seule solution basée sur le matériel.

5. Autres solutions

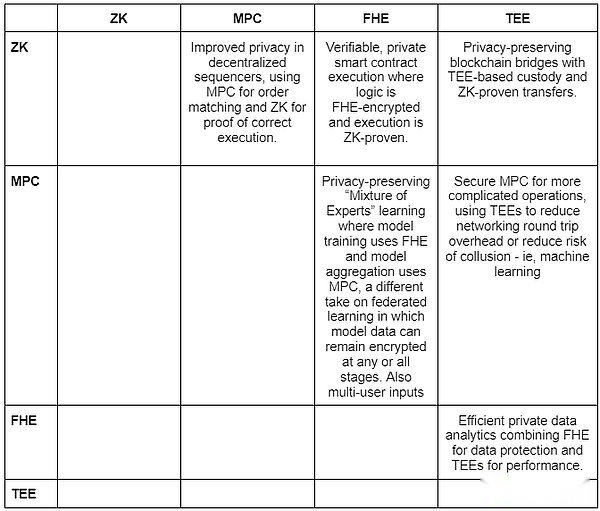

De toute évidence, il n’y a pas de solution parfaite et une technologie est peu susceptible de devenir une solution parfaite.Les solutions mixtes sont passionnantes car elles peuvent utiliser les avantages d’une méthode pour atténuer les lacunes d’une autre méthode.Le tableau suivant montre qu’en combinant différentes méthodes, vous pouvez déverrouiller un nouvel espace de conception.La pratique réelle est complètement différente (par exemple, la combinaison de ZK et FHE peut avoir besoin de trouver les paramètres de courbe corrects, et la combinaison de MPC et ZK peut avoir besoin de trouver un certain type de paramètres de réglage pour réduire le temps RTT du réseau final.

En bref, les solutions de confidentialité générales à haute performance peuvent débloquer d’innombrables applications, qui impliquent le cycle de vie, l’authentification de l’identité, les services non financiers, la collaboration et la coordination des jeux, la gouvernance et les cycles de vie commerciale équitables.Cela peut expliquer dans une certaine mesure pourquoi nous constatons que les NIMMION, le protocole éclairé et le zama sont si fascinants.

6. Conclusion

En bref, nous voyons un énorme potentiel, mais nous en sommes encore aux premiers stades de l’exploration des possibilités.Les technologies individuelles peuvent être presque mûres dans une certaine mesure, mais la technologie d’allure est toujours un domaine d’exploration.PET sera adapté dans ce domaine.