Autor: Duncan Nevada, Hack VC Partner;

El libro mayor cifrado transparente cambió fundamentalmente la forma en que observamos el sistema de confianza.Como dice el viejo dicho: «No confíes, verifique (no verificación, no lo creas)», y la transparencia solo nos permite creerlo.Si todo está abierto, se puede marcar cualquier fraude.Sin embargo, se ha demostrado que esta transparencia es uno de los factores de usabilidad.Por supuesto, algunas cosas deben hacerse públicas, como el acuerdo, las reservas y la reputación (tal vez hay identidades), pero no queremos que las condiciones financieras y los archivos de salud de todos se hagan públicos junto con información personal.

1. necesidades de privacidad de blockchain

La privacidad es un derecho humano básico.Sin privacidad, no hay libertad y democracia.

Al igual que temprano, Internet necesita estar encriptado (o SSL) para lograr el comercio electrónico seguro y proteger los datos de los usuarios, blockchain requiere una fuerte tecnología de privacidad para dar un juego completo a su potencial.SSL permite que los sitios web cifre los datos en la transmisión para garantizar que los actores maliciosos no intercepten la información confidencial, como los números de tarjetas de crédito.Del mismo modo, la cadena de bloques requiere tecnología de privacidad para proteger los detalles y la interacción de la transacción, al tiempo que mantiene la integridad y verificación del sistema subyacente.

La protección de la privacidad en la cadena de bloques no es solo para proteger a los usuarios individuales, sino que es esencial que las empresas adopten, cumplimiento de la protección de datos y desbloquean nuevos espacios de diseño.Ninguna empresa en el mundo quiere que cada empleado vea el salario de los demás, y ninguna compañía espera que los competidores puedan entender a los clientes más valiosos que los clasifican y los cavan.Además, algunas industrias como la atención médica y las finanzas tienen requisitos estrictamente reglamentarios para la privacidad de los datos.

2. Mapa de tecnología de mejora de la privacidad (PET)

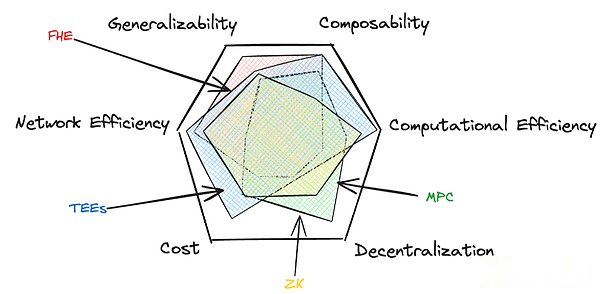

Con el desarrollo de la ecología de blockchain, ha aparecido varias tecnologías clave para mascotas, y cada PET tiene sus propias ventajas y saldos de peso.Estas tecnologías -cero -conocimiento de conocimiento (ZK), computación multiparte (MPC), cifrado completo de estado completo (FHE) y entorno de ejecución confiable (TEE) que cruzan seis atributos clave.

-

Universal:La solución se aplica a extensos casos de uso y cálculos.

-

Conjunto:Esta tecnología se combina con otras tecnologías para reducir las desventajas o desbloquear el fácil nivel de espacio de diseño.

-

Eficiencia informática:El sistema ejecuta la eficiencia del cálculo.

-

Eficiencia de la red:Con el aumento de los participantes o la escala de datos, la escalabilidad del sistema lo es.

-

Descentralización:El grado de distribución de modelos de seguridad.

-

costo:El costo real de la privacidad.

Al igual que la escalabilidad, la seguridad y la descentralización de la cadena de bloques, es difícil lograr los seis atributos al mismo tiempo.Sin embargo, el reciente desarrollo, progreso y métodos de mezcla están rompiendo la posibilidad de posibilidades, haciéndonos acercarnos cada vez más a las soluciones de privacidad integrales de alto rendimiento.

Ahora tenemos un mapa en nuestras manos.

3. Mapa de paisaje para mascotas

Creo que necesito agregar algunas definiciones aquí.

(1) Certificado de conocimiento cero

Zero Knowledge (ZK) es una tecnología que permite la verificación para verificar que ocurra un cálculo y lograr un resultado sin revelar la información de entrada.

-

Universal:medio.El circuito es muy específico de la aplicación, pero es inseparable de la capa abstracta basada en el hardware, como Ulvatana e intérpretes irreducibles e generales (como ZKLLVM de NIL).

-

Conjunto:medio.Es independiente de un prover creíble, pero el comprobante debe ver todos los datos originales en la configuración de la red.

-

Eficiencia informática:medio.A medida que se lanza la aplicación ZK real (como Leo Wallet), demuestra que está logrando el crecimiento del índice a través de una implementación novedosa.Con el aumento de los clientes, esperamos un mayor desarrollo.

-

Eficiencia de la red:alto.El último progreso de Folding ha traído un gran potencial para la paralelización.El plegado es esencialmente un método más efectivo para construir una prueba iterativa, por lo que su desarrollo y construcción pueden llevarse a cabo en función del trabajo completado.Nexus es un proyecto digno de atención.

-

Descentralización:medio.Teóricamente, demuestra que se puede generar en cualquier hardware, pero de hecho, la GPU es más popular.Aunque el hardware se vuelve cada vez más unificado, a nivel de economía, una mayor descentralización puede descentralizarse aún más a través de AVS (como la capa alineada).La entrada es la privacidad solo cuando se combina con otras tecnologías (ver más abajo para más detalles).

-

costo:medio.El costo de implementación inicial del diseño y optimización del circuito es alto.El costo operativo es moderado, demuestra que el costo de producción es relativamente alto, pero la eficiencia de verificación también es alta.Uno de los factores significativos que causó esta estructura de costos es almacenar el almacenamiento en el taigo, pero esto puede aliviarse con otros métodos, como el uso de capas de disponibilidad de datos como Eigenda o AVS.

Tome «Sand Dune» como ejemplo: imagine que Stilgar necesita demostrarle al duque de Leto que conoce la ubicación de un campo de especias, pero no quiere revelar la ubicación exacta.Stilgar trajo los ojos con los ojos en una máquina de aleteo, flotando sobre el campo de las especias hasta que el sabor de la canela impregnaba toda la cabina, y luego regresó para llegar con leto.Leto ahora sabe que Stilgar puede encontrar especias, pero él no sabe cómo puede llegar allí.

(2) Cálculo multiparte

La computación multiparte (MPC) significa que múltiples partes pueden calcular los resultados sin revelar sus entradas entre sí.

-

Universal:alto.Dada la particularidad de MPC (como el intercambio secreto, etc.).

-

Conjunto:medio.MPC es segura, pero la combinación de combinación se reduce a medida que aumenta la complejidad, porque la complejidad traerá una sobrecarga de red de nivel índice.Sin embargo, MPC tiene la capacidad de procesar la entrada de privacidad de múltiples usuarios en el mismo cálculo, que es un caso muy común.

-

Eficiencia informática:medio.

-

Eficiencia de la red:Bajo.El número de participantes es más que el debe completarse.Nillion y otros proyectos están tratando de resolver este problema.Erase Coding/ Reed-Solomon Codes, o más libremente, divida los datos en una pieza (fragmentos), y luego guardar estos SCHKS-It también se puede usar para reducir los errores, aunque no es una tecnología MPC tradicional.

-

Descentralización:alto.Pero los participantes también pueden respirar, poniendo en peligro la seguridad.

-

costo:alto.El costo de implementación es medio.Debido a los gastos de comunicación y los requisitos informáticos, los costos operativos son altos.

Tomar «dunas de arena» como ejemplo: considerando la gente de Landsraad para asegurarse de que tengan suficientes reservas de especias, para que puedan ayudarse mutuamente, pero no quieren revelar la información específica de sus reservas personales.El primero puede enviar un mensaje al segundo para agregar un gran número aleatorio a sus reservas reales.Luego, más las reservas reales de sus reservas reales, y así sucesivamente.Cuando se recibe el primer número total del número final, solo necesita menos el gran número aleatorio que agregaron antes, y puede conocer las reservas de especias totales reales.

(3) Cifrado todos

El cifrado completo del estado (FHE) permite el cálculo de la ejecución de datos encriptados sin descifrar por adelantado.

-

Universal:alto.

-

Conjunto:Una sola entrada del usuario es altamente combinada.Debe combinarse con otra tecnología de entrada de privacidad de múltiples usuarios.

-

Eficiencia informática:Bajo.Sin embargo, se optimizará constantemente desde la capa matemática hasta la capa de hardware, que será un gran desbloqueo potencial.Zama y Fhenix han hecho muchos trabajos sobresalientes a este respecto.

-

Eficiencia de la red:alto.

-

Descentralización:Bajo.Algunas razones se deben a calcular la demanda y la complejidad, pero con el avance de la tecnología, el grado de descentralización de la FHE puede estar cerca del grado de descentralización de ZK.

-

costo:Muy alto.Debido a un cifrado complejo y requisitos estrictos de hardware, el costo de implementación es alto.Debido al gran volumen de cálculo, el costo operativo es alto.

Tome «Dunas de arena» como ejemplo: imagine un dispositivo similar al escudo de Holzman, pero para los números.Puede ingresar datos digitales en este escudo de protección, activarlos y luego darlos a una mentat.El Mentat se puede calcular sin ver los números protegidos.Después de completar el cálculo, le devolverán el escudo protector.Solo usted puede restaurar el escudo y ver los resultados del cálculo.

(4) entorno de ejecución de confianza

El entorno de ejecución de confianza (TEE) es un enclave o área segura en el procesador de computadora.La singularidad de la Tee es que dependen del silicio y los metales, no del polinomio y las curvas.Por lo tanto, aunque pueden ser una tecnología poderosa hoy en día, teóricamente, debido a las limitaciones del hardware costoso, su velocidad de optimización debería ser más lenta.

-

Universal:medio.

-

Combinado): altoEsenciaPero debido a los posibles ataques del canal lateral, la seguridad es baja.

-

Eficiencia informática:alto.La eficiencia cercana al servidor es que la última serie de chipset H100 de NVIDIA está equipada con TEE.

-

Eficiencia de la red:alto.

-

Descentralización:Bajo.Pero debido a los conjuntos de chips específicos, como el SGX de Intel, esto significa que es fácil sufrir ataques de derivación.

-

costo:Bajo.Si se usa el hardware de TEE existente, el costo de implementación es bajo.Debido a que está cerca del rendimiento nativo, el costo operativo es bajo.

Tome «Sandow» como ejemplo: imagine la cabaña Heighlliner de la Asociación Aeroespacial.Incluso el piloto del gremio no pudo ver o interferir con lo que sucedió dentro durante el uso.El piloto ingresa a la cabina y realiza los complejos cálculos requeridos para el espacio plegable, y la cabina misma asegura que todo lo que se lleva a cabo en ella es privado y seguro.El gremio proporciona y mantiene esta cabina para garantizar su seguridad, pero no pueden ver o interferir con el trabajo del transportista en la cabina.

4. Casos reales

Tal vez no necesitemos competir con el gigante de las especias, pero solo necesitamos garantizar que los datos de privilegios como las especias clave mantengan privilegios.En nuestro mundo real, algunos de los usos reales correspondientes a cada tecnología, como a continuación.

ZK es muy adecuado cuando necesitamos verificar si se genera un determinado proceso.Cuando se combina con otras tecnologías, es una excelente tecnología de privacidad, pero sacrificará la confianza sola y es más similar a la compresión.Por lo general, lo usamos para verificar que los dos estados son los mismos (es decir, el estado de L2 de «incómodo» y el encabezado de bloque publicado en L1, o demuestra que el usuario tiene más de 18 años y no filtra ningún lugar personal real real Información de identidad del usuario).

MPC generalmente se usa para la gestión de claves, que puede ser una clave privada o una clave de descifrado utilizada con otras tecnologías, pero también se usa para la generación de números aleatorios distribuidos, (pequeñas) operaciones de computación de privacidad y agregación de Oracle.En esencia, cualquier método que no debe coludirse entre sí para calcular la agregación liviana es muy adecuado para MPC.

Cuando se requiere un cálculo general simple de propósito general cuando la computadora no puede ver los datos (como un puntaje de crédito, un juego de contrato inteligente de la fiesta mandarina o las transacciones de clasificación en el grupo de memoria sin revelar el contenido de la transacción), es un buen elección.

Finalmente, si está dispuesto a confiar en el hardware, la Tee es muy adecuada para operaciones con mayor complejidad.Por ejemplo, esta es la única solución factible para modelos de capital privado (LLM en empresas o instituciones de finanzas/atención médica/seguridad nacional.Las ventajas y desventajas relevantes son que la TEE es la única solución basada en el hardware.

5. Otras soluciones

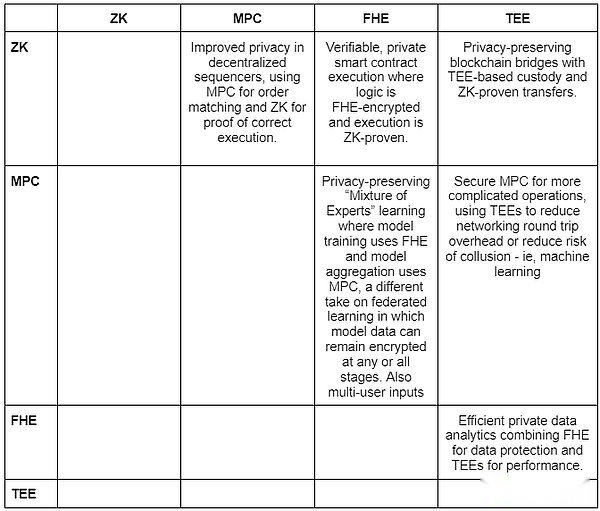

Obviamente, no hay una solución perfecta, y es poco probable que una tecnología se convierta en una solución perfecta.Las soluciones mixtas son emocionantes porque pueden usar las ventajas de un método para aliviar las deficiencias de otro método.La siguiente tabla muestra que al combinar diferentes métodos, puede desbloquear un nuevo espacio de diseño.La práctica real es completamente diferente (por ejemplo, la combinación de ZK y FHE puede necesitar encontrar los parámetros de curva correctos, y la combinación de MPC y ZK puede necesitar encontrar un cierto tipo de parámetros de configuración para reducir el tiempo de RTT de red final.

En resumen, las soluciones de privacidad general de alto rendimiento de alto rendimiento pueden desbloquear innumerables aplicaciones, que implican el ciclo de vida, la autenticación de identidad, los servicios no financieros, la colaboración y la coordinación de los juegos, la gobernanza y los ciclos de vida comercial justo.Esto puede explicar hasta cierto punto por qué encontramos que Nillion, Lit Protocol y Zama son muy fascinantes.

6. Conclusión

En resumen, vemos un gran potencial, pero todavía estamos en las primeras etapas de la exploración de posibilidades.Las tecnologías individuales pueden ser casi maduras hasta cierto punto, pero la tecnología de replanteo sigue siendo un campo de exploración.La mascota se adaptará en este campo.