المؤلف: دنكان نيفادا ، شريك Hack VC ؛

غيّر دفتر الأستاذ المشفر الشفاف بشكل أساسي كيف ننظر إلى نظام الثقة.كما يقول المثل القديم: “لا تثق ، تحقق (عدم التحسين ، لا تصدق ذلك)” ، والشفافية تسمح لنا فقط أن نصدقها.إذا كان كل شيء مفتوحًا ، يمكن وضع علامة على أي احتيال.ومع ذلك ، فقد ثبت أن هذه الشفافية واحدة من عوامل قابلية الاستخدام.بالطبع ، ينبغي نشر بعض الأشياء ، مثل التسوية والاحتياطيات والسمعة (ربما هناك هويات) ، لكننا لا نريد أن يتم نشر الظروف المالية للجميع والملفات الصحية مع المعلومات الشخصية.

1. احتياجات الخصوصية من blockchain

الخصوصية هي حق الإنسان الأساسي.بدون خصوصية ، لا توجد حرية وديمقراطية.

في وقت مبكر ، يحتاج الإنترنت إلى تشفير (أو SSL) لتحقيق شجاعة E وحماية بيانات المستخدم ، تتطلب blockchain تقنية خصوصية قوية لإعطاء اللعب الكامل لإمكاناته.يتيح SSL مواقع الويب لتشفير البيانات قيد الإرسال لضمان عدم اعتراض المعلومات الحساسة مثل أرقام بطاقات الائتمان من قبل الجهات الفاعلة الضارة.وبالمثل ، يتطلب blockchain تقنية الخصوصية لحماية تفاصيل المعاملة والتفاعل ، مع الحفاظ على سلامة النظام الأساسي والتحقق منه.

حماية الخصوصية على blockchain ليست فقط لحماية المستخدمين الأفراد ، بل من الضروري للمؤسسات تبني وامتثال حماية البيانات وإلغاء تحديد مساحة تصميم جديدة.لا توجد شركة في العالم تريد أن يرى كل موظف راتب الآخرين ، ولا تأمل أي شركة في أن يتمكن المنافسون من فهم العملاء الأكثر قيمة الذين يقومون بفرزهم وحفرهم.بالإضافة إلى ذلك ، يجب أن تكون بعض الصناعات مثل الرعاية الصحية والتمويل متطلبات تنظيمية بدقة لخصوصية البيانات.

2. خريطة لتكنولوجيا تعزيز الخصوصية (PET)

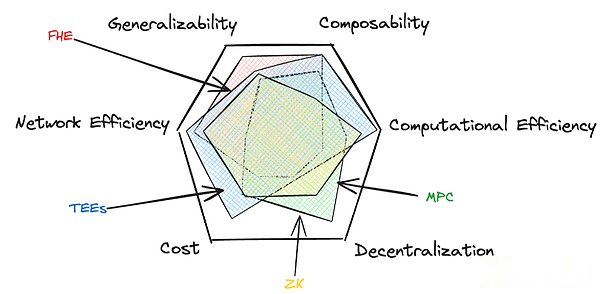

مع تطوير علم البيئة blockchain ، ظهرت العديد من تكنولوجيا الحيوانات الأليفة الرئيسية ، وكل حيوان أليف له مزاياه الخاصة وأرصدة وزنها.هذه التقنيات -الصدر -الإثبات (ZK) ، الحوسبة متعددة الحومية (MPC) ، تشفير الحالة الكامل (FHE) ، وبيئة التنفيذ الموثوق (TEE) -تدوين ست سمات رئيسية.

-

عالمي:يتم تطبيق الحل على حالات الاستخدام واسعة النطاق والحسابات.

-

مجموع:يتم دمج هذه التكنولوجيا مع التقنيات الأخرى لتقليل العيوب أو إلغاء قفل المستوى السهل لمساحة التصميم.

-

كفاءة الحوسبة:ينفذ النظام كفاءة الحساب.

-

كفاءة الشبكة:مع زيادة المشاركين أو مقياس البيانات ، تكون قابلية التوسع للنظام.

-

اللامركزية:درجة توزيع نماذج الأمن.

-

يكلف:التكلفة الفعلية للخصوصية.

تمامًا مثل قابلية التوسع والأمن واللامركزية في blockchain ، من الصعب تحقيق جميع السمات الست في نفس الوقت.ومع ذلك ، فإن التطوير والتقدم والتقدم والخلط الحديثة يخترق إمكانية الإمكانية ، مما يجعلنا نقترب أكثر فأكثر من حلول الخصوصية الشاملة ذات الأداء العالي.

الآن لدينا خريطة في أيدينا.

3. خريطة المناظر الطبيعية للحيوانات الأليفة

أعتقد أنني بحاجة إلى إضافة بعض التعريفات هنا.

(1) شهادة المعرفة صفر

Zero Knowledge (ZK) هي تقنية تسمح للتحقق بالتحقق من حدوث حساب وتحقيق نتيجة دون الكشف عن معلومات الإدخال.

-

عالمي:وسط.الدائرة خاصة بالتطبيق ، لكنها لا تنفصل عن الطبقة التجريدية المستندة إلى الأجهزة ، مثل Ulvatana والمترجمين الفوريين غير القابلة للاختزال (مثل Nil’s ZkllVM).

-

مجموع:وسط.إنه مستقل عن المثل الموثوق به ، ولكن يجب أن يرى المصلح جميع البيانات الأصلية في إعدادات الشبكة.

-

كفاءة الحوسبة:وسط.مع إطلاق تطبيق ZK الحقيقي (مثل محفظة LEO) ، فإنه يثبت أنه يحقق نمو الفهرس من خلال نشر جديد.مع زيادة العملاء ، نتطلع إلى مزيد من التطوير.

-

كفاءة الشبكة:عالي.أحدث تقدم الطي في طي إمكانات كبيرة للتوازي.يعد الطي في الأساس طريقة أكثر فاعلية لبناء دليل تكراري ، لذلك يمكن تنفيذ تطويره وبناءه بناءً على العمل المكتمل.Nexus هو مشروع يستحق الاهتمام.

-

اللامركزية:وسط.من الناحية النظرية ، يثبت أنه يمكن إنشاؤه على أي أجهزة ، ولكن في الواقع ، فإن وحدة معالجة الرسومات أكثر شعبية.على الرغم من أن الأجهزة تصبح أكثر فأكثر توحيدًا ، على مستوى الاقتصاد ، يمكن زيادة اللامركزية في مزيد من اللامركزية من خلال AVs (مثل الطبقة المحاذاة).الإدخال هو الخصوصية فقط عند الجمع بين التقنيات الأخرى (انظر أدناه للحصول على التفاصيل).

-

يكلف:وسط.تكلفة النشر الأولية لتصميم الدوائر وتحسينها عالية.تكلفة التشغيل معتدلة ، تثبت أن تكلفة الإنتاج مرتفعة نسبيًا ، لكن كفاءة التحقق مرتفعة أيضًا.أحد العوامل المهمة التي تسببت في هذا هيكل التكلفة هو تخزين التخزين على Taigo ، ولكن يمكن أن يريح ذلك بطرق أخرى ، مثل استخدام طبقات توفر البيانات مثل Eigenda أو AVS.

خذ “الرمال الكثبان الرملية” كمثال: تخيل أن Stilgar يحتاج إلى إثبات Duke of Leto أنه يعرف موقع حقل التوابل ، لكنه لا يريد الكشف عن الموقع الدقيق.أحضر Stilgar العيون بعيونه على آلة ترفرف ، تحوم فوق حقل التوابل حتى تخلل نكهة القرفة في المقصورة بأكملها ، ثم عاد إلى Artken مع Leto.يعرف Leto الآن أن Stilgar يمكنه العثور على التوابل ، لكنه لا يعرف كيف يمكنه الوصول إلى هناك.

(2) حساب متعدد الحلقات

تعني الحوسبة المتعددة (MPC) أن الأطراف المتعددة يمكنها حساب النتائج معًا دون الكشف عن مدخلاتها لبعضها البعض.

-

عالمي:عالي.بالنظر إلى خصوصية MPC (مثل المشاركة السرية ، وما إلى ذلك).

-

مجموع:وسط.MPC آمن ، ولكن يتم تقليل مزيج الجمع مع زيادة التعقيد ، لأن التعقيد سيؤدي إلى جلب الشبكة على مستوى الفهرس.ومع ذلك ، لدى MPC القدرة على معالجة مدخلات الخصوصية من مستخدمين متعددين في نفس الحساب ، وهي حالة شائعة جدًا.

-

كفاءة الحوسبة:وسط.

-

كفاءة الشبكة:قليل.عدد المشاركين هو بدلاً من إكماله.تحاول Nillion وغيرها من المشاريع حل هذه المشكلة.قم بتقسيم البيانات إلى رموز الترميز/ ريد سولومون ، أو بشكل أكثر فضفاضة ، وقم بتقسيم البيانات إلى قطعة (شظايا) ، ثم حفظ هذه schks-يمكن أيضًا استخدامها لتقليل الأخطاء ، على الرغم من أنها ليست تقنية MPC تقليدية.

-

اللامركزية:عالي.لكن المشاركين قد يصنعون التنفس ، ويعرضون السلامة للخطر.

-

يكلف:عالي.تكلفة التنفيذ متوسطة.بسبب نفقات الاتصال ومتطلبات الحوسبة ، تكون تكاليف التشغيل مرتفعة.

أخذ “الكثبان الرملية” كمثال: بالنظر إلى أهل Landsraad للتأكد من أن لديهم احتياطيات من التوابل كافية ، حتى يتمكنوا من مساعدة بعضهم البعض ، لكنهم لا يريدون الكشف عن المعلومات المحددة من احتياطياتهم الشخصية.يمكن لأول مرة إرسال رسالة إلى المرحلة الثانية لإضافة رقم عشوائي كبير إلى احتياطياتها الفعلية.ثم ، بالإضافة إلى الاحتياطيات الفعلية لاحتياطياتها الفعلية ، وما إلى ذلك.عند استلام العدد الإجمالي الأول للرقم النهائي ، تحتاج فقط إلى ناقص الرقم العشوائي الكبير الذي أضفوه من قبل ، ويمكنك معرفة إجمالي احتياطيات التوابل الفعلية.

(3) كل تشفير واحد

يسمح تشفير الحالة الكامل (FHE) بحساب تنفيذ البيانات المشفرة دون فك تشفيره مقدمًا.

-

عالمي:عالي.

-

مجموع:يتم دمج إدخال مستخدم واحد للغاية.يجب أن يتم دمجها مع تقنية إدخال خصوصية متعددة المستخدمين الأخرى.

-

كفاءة الحوسبة:قليل.ومع ذلك ، سيتم تحسينه باستمرار من الطبقة الرياضية إلى طبقة الأجهزة ، والتي ستكون فتحة محتملة كبيرة.قام زاما وفرينكس بالكثير من الوظائف المتميزة في هذا الصدد.

-

كفاءة الشبكة:عالي.

-

اللامركزية:قليل.بعض الأسباب بسبب حساب الطلب والتعقيد ، ولكن مع تقدم التكنولوجيا ، قد تكون درجة اللامركزية في FHE قريبة من درجة اللامركزية في ZK.

-

يكلف:عالية جدا.بسبب التشفير المعقد ومتطلبات الأجهزة الصارمة ، تكون تكلفة النشر مرتفعة.بسبب حجم الحساب الكبير ، تكون تكلفة التشغيل مرتفعة.

خذ “الكثبان الرملية” كمثال: تخيل جهازًا مشابهًا لدرع Holzman ، ولكن للأرقام.يمكنك إدخال البيانات الرقمية في هذا الدرع الواقي ، وتفعيلها ، ثم إعطائها إلى Mentat.يمكن حساب Mentat دون رؤية الأرقام المحمية.بعد الانتهاء من الحساب ، سيعيدون الدرع الواقي لك.يمكنك فقط استعادة الدرع ورؤية نتائج الحساب.

(4) بيئة التنفيذ الموثوق بها

بيئة التنفيذ الموثوقة (TEE) هي جيب آمن أو منطقة في معالج الكمبيوتر.تفرد نقطة الإنطلاق هو أنها تعتمد على السيليكون والمعادن ، وليس متعدد الحدود والمنحنيات.لذلك ، على الرغم من أنها قد تكون تقنية قوية اليوم ، من الناحية النظرية ، بسبب قيود الأجهزة باهظة الثمن ، يجب أن تكون سرعة التحسين أبطأ.

-

عالمي:وسط.

-

مجتمعة): عاليةجوهرولكن بسبب هجمات القناة الجانبية المحتملة ، تكون السلامة منخفضة.

-

كفاءة الحوسبة:عالي.الكفاءة القريبة من الخادم هي أن أحدث سلسلة شرائح H100 من NVIDIA مزودة بإنتي.

-

كفاءة الشبكة:عالي.

-

اللامركزية:قليل.ولكن بسبب شرائح محددة ، مثل SGX من Intel ، وهذا يعني أنه من السهل أن تعاني من هجمات تجاوز.

-

يكلف:قليل.إذا تم استخدام أجهزة Tee الحالية ، فإن تكلفة النشر منخفضة.لأنه قريب من الأداء الأصلي ، فإن تكلفة التشغيل منخفضة.

خذ “Sandow” كمثال: تخيل مقصورة Heighlliner في جمعية الفضاء.حتى طيار النقابة لم يتمكن من رؤية ما حدث في الداخل أثناء الاستخدام.يدخل الطيار المقصورة ويؤدي الحسابات المعقدة المطلوبة لمساحة طي ، وتضمن المقصورة نفسها أن يكون كل ما يتم تنفيذه فيه خاصًا وآمنًا.توفر النقابة هذه المقصورة وتحافظ عليها لضمان سلامتها ، لكنها لا تستطيع رؤية أو تتداخل مع عمل الناقل في المقصورة.

4. الحالات الفعلية

ربما لا نحتاج إلى التنافس مع عملاق التوابل ، ولكن بحاجة فقط إلى ضمان أن بيانات الامتياز مثل التوابل الرئيسية تحافظ على امتيازات.في عالمنا الحقيقي ، بعض الاستخدامات الفعلية المقابلة لكل تقنية ، مثل أدناه.

ZK مناسب جدًا عندما نحتاج إلى التحقق مما إذا كانت هناك عملية معينة.عندما تقترن بالتقنيات الأخرى ، فهي تقنية خصوصية ممتازة ، لكنها ستضحي بالثقة بمفردها وتشبه الضغط.عادةً ما نستخدمه للتحقق من أن الدولتين متماثلتين (أي ، حالة L2 لـ “غير مريحة” ورأس الكتلة المنشور على L1 ، أو يثبت أن المستخدم يزيد عن 18 عامًا ولا يتسرب معلومات هوية المستخدم).

عادةً ما يتم استخدام MPC لإدارة المفاتيح ، والتي يمكن أن تكون مفتاحًا خاصًا أو مفتاح فك تشفير يستخدم مع التقنيات الأخرى ، ولكنه يستخدم أيضًا لتوليد الأرقام العشوائية الموزعة ، وعمليات حوسبة الخصوصية (الصغيرة) وتجميع Oracle.في جوهرها ، فإن أي طريقة لا ينبغي التواطؤ مع بعضها البعض لحساب التجميع الخفيف الوزن مناسبة للغاية ل MPC.

عندما تكون هناك حاجة إلى حساب عام بسيط -عندما لا يتمكن الكمبيوتر من رؤية البيانات (مثل درجة الائتمان ، أو لعبة العقد الذكي لحزب الماندرين ، أو فرز المعاملات في تجمع الذاكرة دون الكشف عن محتوى المعاملة) ، فهي جيدة خيار.

أخيرًا ، إذا كنت على استعداد للثقة في الأجهزة ، فإن Tee مناسب جدًا للعمليات ذات التعقيد العالي.على سبيل المثال ، هذا هو الحل الوحيد الممكن لنماذج الأسهم الخاصة (LLM في المؤسسات أو مؤسسات التمويل/الرعاية الطبية/الأمن القومي.المزايا والعيوب ذات الصلة هي أن TEE هي الحل الوحيد القائم على الأجهزة.

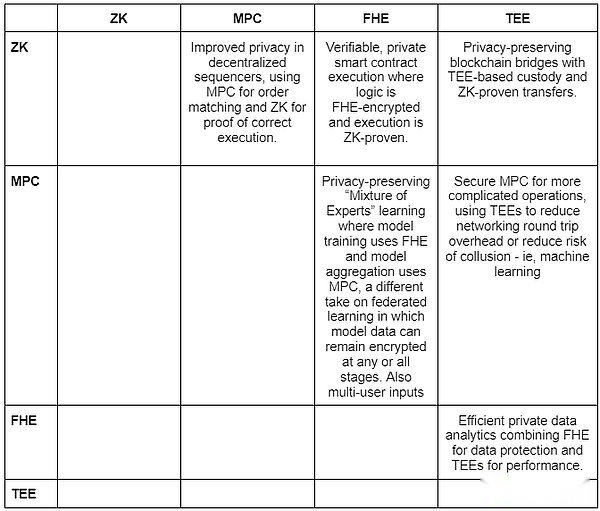

5. حلول أخرى

من الواضح أنه لا يوجد حل مثالي ، ومن غير المرجح أن تنمو التكنولوجيا لتصبح حلًا مثاليًا.الحلول المختلطة مثيرة لأنها يمكن أن تستخدم مزايا طريقة واحدة للتخفيف من أوجه القصور في طريقة أخرى.يوضح الجدول التالي أنه من خلال الجمع بين الطرق المختلفة ، يمكنك فتح مساحة تصميم جديدة.تختلف الممارسة الفعلية تمامًا (على سبيل المثال ، قد يحتاج الجمع بين ZK و Fhe إلى العثور على معلمات المنحنى الصحيحة ، وقد يحتاج الجمع بين MPC و ZK إلى العثور على نوع معين من معلمات الإعداد لتقليل وقت الشبكة النهائية.

باختصار ، يمكن لحلول الخصوصية العامة ذات الأداء العالي فتح عدد لا يحصى من التطبيقات ، والتي تنطوي على دورة الحياة ، ومصادقة الهوية ، والخدمات غير المالية ، والتعاون والتنسيق للألعاب ، والحوكمة ، ودورات الحياة التجارية العادلة.يمكن أن يفسر هذا إلى حد ما سبب نجاحنا أن بروتوكول Nillion و Lit و Zama رائعان للغاية.

6. الخلاصة

باختصار ، نرى إمكانات هائلة ، لكننا ما زلنا في المراحل المبكرة من الاستكشاف.قد تكون التقنيات الفردية ناضجة تقريبًا إلى حد ما ، لكن تقنية التقييم لا تزال مجال الاستكشاف.سيتم تصميم PET في هذا المجال.