Autor: Mohamed Fouda, Medium;

Bitcoin Spot ETF hat in den letzten Wochen Diskussionen geführt.Nachdem sich der Staub beigelegt hatte, kehrte die Aufmerksamkeit der Gemeinde auf die Entwicklung von Bitcoin zurück.Dies bedeutet, eine ewige Frage zu beantworten: „Wie kann man die Programmierung von Bitcoin verbessern?“

Bitcoin L2 ist derzeit die vielversprechendste Antwort auf diese Frage.Dieser Artikel vergleicht Bitcoin L2 mit L1 und erörtert einige der vielversprechendsten Bitcoin L2 -Projekte.In diesem Artikel werden dann interessante unternehmerische Möglichkeiten im Zusammenhang mit Bitcoin L2 erörtert.

Verteidigen Sie Bitcoin, für die keine Lizenzen erforderlich sind

Da viele Anleger jetzt Bitcoin -Eröffnung durch regulatorische Produkte erhalten können, können sie BTCs in vielen Tradfi -Produkten wie Hebelhandel und Hypothekendarlehen verwenden.Diese Produkte verwenden jedoch keine nativen BTCs.Stattdessen verwenden sie das vom Emittenten kontrollierte Tradefi von BTC, während der einheimische BTC vom Custodian gesperrt wird.im Laufe der Zeit,TradeFi BTC kann die Hauptmethode sein, um BTC zu halten und zu verwenden, und es aus dezentralen Vermögenswerten umwandeln, die nicht an ein anderes von der Wall Street kontrolliertes Vermögenswert lizenziert werden müssen.Bitcoin’s Native 是 是 抵 比 ist der einzige Ausweg, um dem alten Finanzsystem zur Erfassung von Bitcoin zu widerstehen.

Bitcoin -Originalproduktionsprodukte aufbauen

L1 -Anwendung

Die Menschen haben viele Male versucht, zusätzliche Funktionen auf L1 zu erzielen.Der Schwerpunkt dieser Bemühungen liegt auf der Nutzung der Fähigkeit von Bitcoin, Daten zu tragen.Diese Daten können verwendet werden, um zusätzliche Funktionen wie Ausgabe und Übertragung von Vermögenswerten und NFT zu erzielen.Diese Funktionen werden jedoch nicht als Teil des Bitcoin -Protokolls erstellt, müssen jedoch zusätzliche Software erklären, um diese Datenfelder zu erklären und zu betreiben.

Diese Bemühungen umfassen farbige Münzen, Omni -Protokoll, Gegenpartei und die nächsten Ordinale.Omni wurde ursprünglich zum Verteilen und Übertragen von Tether (USDT) auf Bitcoin L1 verwendet und dann auf andere Ketten ausgedehnt.Gegenpartei ist die zugrunde liegende Technologie von Bitcoin-Briefmarken und SRC-20-Token.Ordinale verwendet derzeit Inschriften, um NFT- und BRC-20-Tokes auf Bitcoin auszustellen.

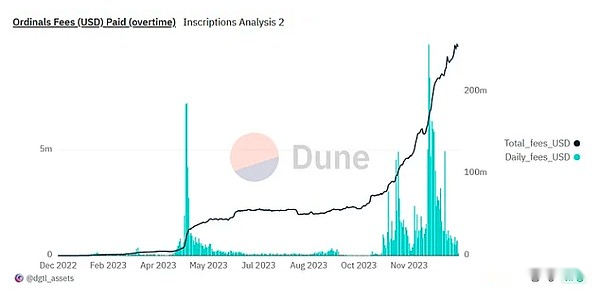

Ordinale hat seit seiner Einführung und den Kosten von mehr als 200 Millionen US -Dollar großer Erfolg erzielt.Trotz des Erfolgs ist die Ordinale auf Vermögensumgabe und Übertragung beschränkt.Ordinale können nicht zur Implementierung von Anwendungen auf L1 verwendet werden.Aufgrund der Einschränkungen des Bitcoin -Skripts in Bitcoin Native Programming Sprache sind komplexere Anwendungen (wie AMM und Kreditaufnahme) fast unmöglich zu erstellen.

Bitvm

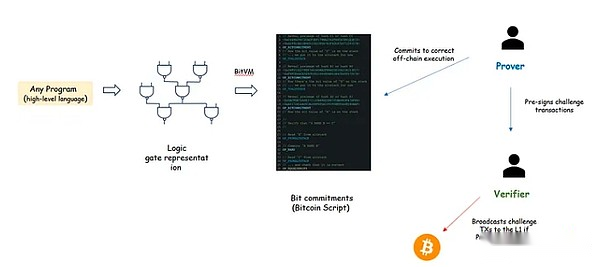

BITVM ist eine einzigartige Anstrengung, um die Bitcoin L1 -Funktion zu erweitern.Dieses Konzept basiert auf Taproot, das auf Bitcoin aktualisiert wurde.Das Konzept von BITVM besteht darin, die Funktion von Bitcoin durch das Ausführungsprogramm unter der Kette zu erweitern und sicherzustellen, dass sie durch Betrug in der Kette befragt werden kann.Obwohl BITVM verwendet zu werden scheint, um unter der Kette eine willkürliche Logik zu erreichen, haben sich die Kosten für die Durchführung von Betrugsbeweis für L1 mit der Größe des Programms schnell zugenommen.Dieses Problem begrenzt die Anwendbarkeit spezifischer Probleme von BITVM, wie z. B. vertrauenswürdige BTC -Brücken.Viele bevorstehende Bitcoin L2 verwenden BitVM für die Bridge -Implementierung.

BITVM -Operation vereinfachtes Bild

Nebenschärfen

Eine andere Möglichkeit, Bitcoin Limited -Programmierung zu lösen, besteht darin, die Seitenkette zu verwenden.Die Seitenkette ist eine völlig programmierbare unabhängige Blockchain, wie z. B. kompatibel mit EVM, versucht, die Konsistenz mit der Bitcoin -Community aufrechtzuerhalten und Dienstleistungen für die Community zu erbringen.Wurzelstock, BlockSteams Flüssigkeit und Stapel V1 sind Beispiele für diese Seitenketten.

Die Bitcoin -Seitenkette war in den Jahren statt, hat aber nur begrenzte Erfolge bei der Gewinnung von Bitcoin -Nutzern erzielt.Zum Beispiel weniger als 4.500 BTCs von der flüssigen Brücke zur Seitenkette.Einige der Defi -Anwendungen, die auf diesen Ketten basieren, haben jedoch einige Erfolge erzielt.Zum Beispiel Sovryn und Alex auf dem Rootstock und Stapel.

Bitcoin L2

Bitcoin L2 wird im Mittelpunkt des Bitcoin -Basis.Sie können die gleichen Vorteile wie die Nebenkette bieten, haben jedoch Sicherheitsgarantien von Bitcoin -Basischebenen.Der wahre Vertreter von Bitcoin L2 war schon immer umstritten.In diesem Artikel haben wir diese Debatte vermieden, diskutierten jedoch die wichtigste Überlegung, wie L2 und L1 vollständig gekoppelt werden können, und diskutierten einige vielversprechende L2 -Projekte.

Bitcoin L2 -Anforderungen

Sicherheit von L1

Die wichtigste Anforderung an Bitcoin L2 besteht darin, die Sicherheit von der Sicherheit von L1 zu erhalten.Bitcoin ist die sicherste Kette, und die Benutzer erwarten, dass die Sicherheit auf L2 expandiert.Dies ist beispielsweise der Fall.

Deshalb wird die Seitenkette klassifiziert und sie haben ihre eigene Sicherheit.Zum Beispiel hängt die Sicherheit von Stacks V1 vom STX -Token ab.

Diese Sicherheitsanforderung ist in der Realität schwer zu erreichen.Um L1 zu ermöglichen, die Sicherheit von L2 zu schützen, muss L1 bestimmte Berechnungen durchführen, um das Verhalten von L2 zu überprüfen.Beispielsweise erhält Ethereum Rollup die Sicherheit von L1, da Ethereum L1 Null -Rollup oder die optimistische Rollup überprüfen kann.Bitcoin Basic Layer fehlt derzeit die Rechenfunktionen, um einen der oben genannten Operationen auszuführen.Einige Leute empfehlen, Bitcoin einen neuen Betriebscode hinzuzufügen, damit die Basisebene die per Rollup eingereichte ZKP -Schicht überprüfen kann.Darüber hinaus versuchten Vorschläge wie BITVM, Betrugsbeweis zu erreichen, ohne L1 zu ändern.Die Herausforderung von BITVM besteht darin, dass die Betrugskosten sehr hoch sein können (Hunderte von L1 -Transaktionen), was die praktische Anwendung einschränkt.

Eine weitere Voraussetzung für L2 zur Implementierung der Sicherheit der L1 -Ebene ist der unveränderte Datensatz von L1 mit L2 -Transaktionen.Dies wird als Anforderungen an die Datenverfügbarkeit (DA) bezeichnet.Beobachter, die nur die L1 -Kette überwachen, um den L2 -Status zu überprüfen.Durch die Inschrift kann die Aufzeichnung von L2 TX in Bitcoin L1 eingebettet werden.Dies hat jedoch ein weiteres Problem der Skalierbarkeit.Aufgrund der Blockzeitlimit von 4 MB pro 10 Minuten ist der Datendurchsatz von Bitcoin L1 auf etwa 1,1 kb/s begrenzt.Selbst wenn die L2 -Transaktion auf etwa 10 Bytes/TX stark komprimiert ist, kann L1 nur eine Kombination von etwa 100 tx/zweitem Kombination L2 -Durchsatz unterstützen.

Vertrauen von L1 Trust Bridge

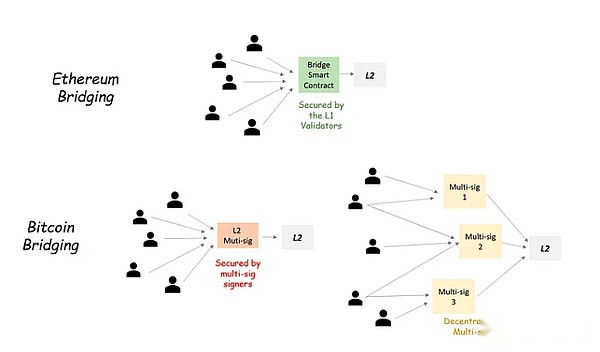

In Ethereum L2 wird die Brücke mit L2 durch L1 kontrolliert.Die Brücke erhält L2, auch als Übertragung bezeichnet, was tatsächlich bedeutet, dass der Vermögenswert auf L1 gesperrt ist und eine Kopie des Vermögenswerts auf L2 wirft.In Ethereum wird dies durch den L2 -Smart -Vertrag realisiert.Die Smart Contract Storage Bridge ist mit allen Vermögenswerten von L2 verbunden.Die Sicherheit von intelligenten Verträgen stammt aus dem L1 -Verifizierungsgerät.Dies macht die Brücke von L2 sicher und vertrauenswürdig.

In Bitcoin ist es unmöglich, eine Brücke vom gesamten L1 -Bergmann zu schützen.Im Gegenteil, die beste Wahl ist, mehrere Signature -Geldbörsen zu haben, die L2 -Vermögenswerte aufbewahren.Daher hängt die Sicherheit der L2 -Brücke von der Sicherheit mehrerer Unterschriften, dh der Anzahl der Signaturen, ihrer Identität und der Sicherheit des Hakens und der Übertragung des Betriebs ab.Eine Möglichkeit, die Sicherheit der L2 -Brücke zu verbessern, besteht darin, mehrere Multi -Signaturen zu verwenden, anstatt eine einzelne Multiple -Signatur zu verwenden, um alle Vermögenswerte der L2 -Brücke zu speichern.Beispiele in diesem Bereich sind TBTC, und mehrere Unterschriften müssen Hypotheken liefern.In ähnlicher Weise erfordert die vorgeschlagene BitVM -Brücke mehrere Signaturen, um Sicherheitsgarantien zu gewährleisten.In diesen Mehrfachsignaturen kann jede Signatur jedoch eine Transfertransaktion auslösen.Transfer- und Hakenwechselwirkungen werden durch BitVM -Betrug geschützt.Wenn die Signature -Person böswillige Verhaltensweisen durchführte, können andere Unterschriften (Überprüfungen) ein Betrugszertifikat für L1 einreichen, das zu böswilligen Unterschriften bestraft wird.

Bitcoin L2 -Karte

Bitcoin L2 -Projektzusammenfassung Vergleich

Kette

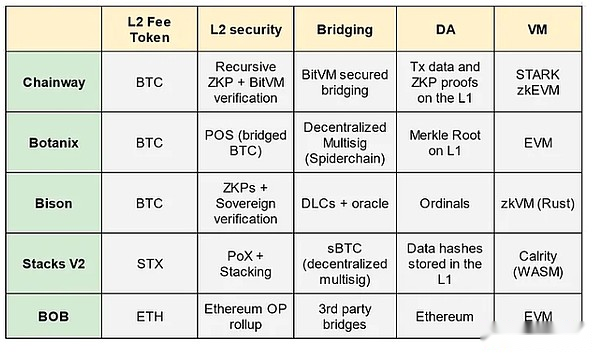

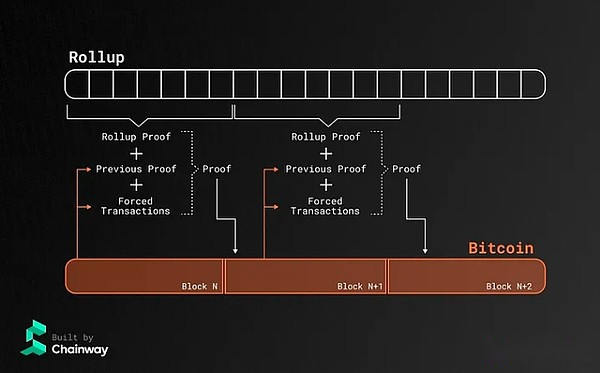

Die Kette baut ZK Rollup auf dem Bitcoin.Chainway Rollup verwendet Bitcoin L1 als DA -Ebene, um Rollups ZKP- und Statusunterschiede zu speichern.Darüber hinaus verwendet Rollup den Nachweis der Rekursion, damit sich jedes neue Zertifikat auf das im vorherige L1 -Block ausgestellte Zertifikat konzentriert.Der Beweis aggregiert auch „erzwungene Transaktionen“, eine auf L1 ausgestrahlte L2 -Transaktion, um sie auf L2 durchzusetzen.Es gibt mehrere Vorteile dieses Designs.

Die obligatorische Transaktion garantiert, dass der Rollup -Sequenzer die L2 -Transaktionen nicht überprüfen kann und den Benutzern die Leistung dieser TX gibt, indem diese TXS auf L1 ausgestrahlt werden.

Durch die Verwendung von rekursivem Nachweis muss der Beweis jedes Blocks den vorherigen Beweis überprüfen.Dies schafft eine Vertrauenskette und garantiert, dass der ungültige Beweis nicht in L1 aufgenommen wird.

Das Chainway -Team diskutierte auch die korrekte Ausführung der Verwendung von BITVM, um die nachgewiesene Überprüfung und Übertragung/Übertragungstransaktion sicherzustellen.Durch die Verwendung von BitVM -Überprüfungs -Brückentransaktion kann die Vertrauensannahmen des Vertrauens der ethnischen Minderheitsfraktionen verringert werden.

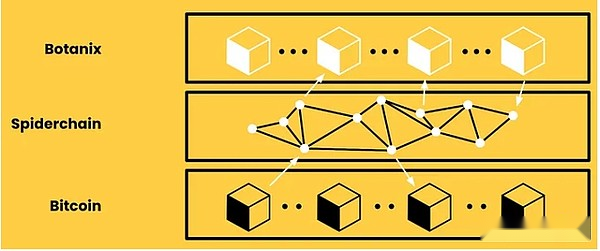

Botanix

Botanix baut EVM L2 für Bitcoin.Um die Konsistenz mit Bitcoin zu verbessern, verwendet Botanix L2 Bitcoin als POS -Vermögenswert, um einen Konsens zu erreichen.Das L2 -Überprüfungsgerät erhält Gebühren aus der auf dem L2 durchgeführten Transaktion.Darüber hinaus verwendet L2 Inschriften, um die Merkle -Baumwurzeln aller L2 -Transaktionen auf L1 zu speichern.Dies bietet eine gewisse Sicherheit für L2 -Angelegenheiten, da das L2 -Transaktionsprotokoll nicht geändert werden kann, aber die DA dieser Transaktionen nicht garantieren kann.

Botanix wird von L1 von L1 durch das dezentrale Multi -Signatur -Systemnetzwerk namens Spiderchain verarbeitet.Die Signatur mehrerer Signaturen wird zufällig aus einer Gruppe von Koordinatoren ausgewählt.Orchestrator sperrt Benutzergelder auf L1 und unterschrieb ein Zertifikat, um eine gleiche Menge an BTC auf L2 zu werfen.Der Kommandant muss die Anzahlung zahlen, um qualifiziert zu werden, um diese Rolle zu spielen.Wenn ein böswilliges Verhalten auftritt, wird die Sicherheitslagereinzahlung stark reduziert.

Botanix hat das öffentliche Testnetzwerk gestartet, das in der ersten Hälfte von 2024 geplant ist.

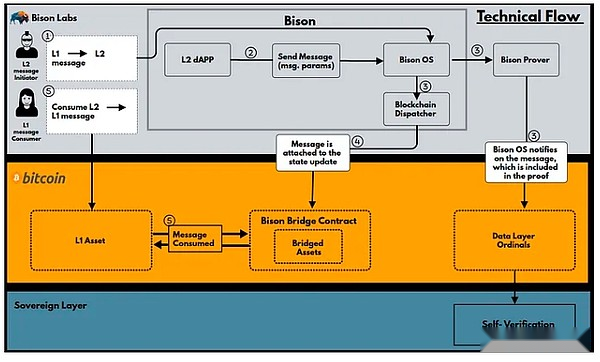

Bison -Netzwerk

Bisons Bitcoin L2 nimmt den souveränen Rollup -Stil an.Bison nutzt Stark, um ZK Rollup zu implementieren, und speichert Ordinale L2 TX -Daten und generierte ZKP auf L1.Da Bitcoin diese Beweise für L1 nicht überprüfen kann, wird die Überprüfungsarbeiten an Benutzer beauftragt, die ZKP in seinem Gerät überprüfen.

Für die BTC -Brücke mit L2 verwendet Bison den diskreten Protokollvertrag (DLC).DLC ist durch L1 geschützt, hängt jedoch von externen Vorhersagemaschinen ab.Die Vorhersagemaschine liest den Zustand von L2 und überträgt Informationen an Bitcoin L1.Wenn diese Prophezeiungsmaschine zentralisiert ist, kann die Prophezeiungsmaschine bösartige L1 -Lock -up -Vermögenswerte ausgeben.Daher ist es sehr wichtig, dass Bisons letzte Wende die Dezentralisierung der DLC -Prophezeiung dezentralisieren.

Der Bisonplan unterstützt rostbasierte ZKVM.Derzeit hat Bison OS viele Verträge umgesetzt, z. B. Token -Verträge, die Bison -Proof als Nachweis verwenden können.

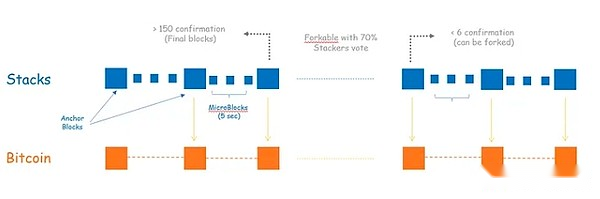

Stapel v2

Stacks ist eines der frühesten Projekte, die sich auf die Erweiterung von Bitcoin konzentrieren.Stacks wird um eine bessere Übereinstimmung mit Bitcoin L1 übereinstimmen.Diese Diskussion konzentriert sich auf die kommenden Stacks V2, die voraussichtlich im April 2024 im Hauptnetzwerk veröffentlicht wird.Stacks V2 realisiert zwei neue Konzepte, die die Konsistenz mit L1 verbessern.Die erste Version ist die Nakamoto -Version, die den Stacks -Konsens aktualisiert, um dem Bitcoin -Block und der endgültigen Natur zu folgen.Der zweite ist die verbesserte BTC -Brücke, die SBTC genannt wird.

Bei der Veröffentlichung von Nakamoto stammen die Blöcke in Stapeln von Bergleuten, die BTC -Anleihen auf L1 versprachen.Als Stacks Miners einen Block erstellte, wurden diese Blöcke an Bitcoin L1 verankert und erhielten eine Bestätigung von L1 -POW -Bergleuten.Wenn ein Block eine Bestätigung von 150 L1 erhält, gilt der Block als endgültiger Block und kann in Abwesenheit eines nichtletzten Bitcoin L1 nicht aufgeteilt werden.Zu diesem Zeitpunkt erhalten Stacks Miners Who Mine the Block STX -Prämien, und ihre BTC -Anleihen werden dem Netzwerkstacker zugeordnet.Auf diese Weise hängen mehr als 150 Blöcke (ca. 1 Tag) Stapelblock von der Sicherheit von Bitcoin L1 ab.Für neuere Blöcke (& lt; 150 Bestätigung) können nur 70% der Stacker Gabeln unterstützen, und die Stapelkette kann sich teilen.

Ein weiteres Upgrade von Stacks ist SBTC, das eine sichere Möglichkeit bietet, die BTC -Brücke in Stapel zu empfangen.Um die Asset Bridge in Stapel zu erhalten, deponiert der Benutzer seine BTC in die von L2 Stacker gesteuerte L1 -Adresse.Wenn die Einzahlungstransaktion bestätigt wird, wird SBTC auf L2 gegossen.Um die Sicherheit von BTCs zu gewährleisten, müssen Stacker Anleihen sperren, die den BTC -Wert im STX überschreiten.Das Stack -Gerät ist auch für die Ausführung der Übertragungsanforderung von L2 verantwortlich.Übertragungs- und Hakenanfragen werden als L1 -Transaktionen ausgestrahlt.Nach der Bestätigung zerstörten Stackers SBTC auf L2 und unterschrieben L1 TX in Zusammenarbeit, um die BTC des Benutzers auf L1 zu veröffentlichen.Für diese Arbeit gewannen Stackers die Randbelohnung der Bergleute, die sie zuvor besprochen hatten.Dieser Mechanismus wird als Transfer Proof (Pocken) bezeichnet.

Stacks stimmt mit Bitcoin überein und benötigt viele wichtige L2 -Transaktionen (wie Bergmann -Pockenbindungen und Hakentransaktionen) als L1.Diese Anforderung verbessert die Konsistenz und Sicherheit der Brücke BTC, kann jedoch aufgrund der Volatilität und der hohen Kosten von L1 zu einem Rückgang der Benutzererfahrung führen.Insgesamt löst das verbesserte Stacks -Design viele Probleme in V1, aber es gibt immer noch einige Schwächen.Dies schließt die Verwendung von STX als natives Vermögenswert in L2 und L2 DA ein, dh den Hash -Wert nur des Handels- und Smart -Vertragscode auf L1.

Bob

Bulid-on-Bitcoin (Bob) ist ein Ethereum L2, das mit Bitcoin übereinstimmt.Bob läuft als optimistisches Rollup für Ethereum und nutzt die EVM -Ausführungsumgebung, um intelligente Verträge zu implementieren.

Bob akzeptierte zunächst verschiedene Arten von Bridges BTC (WBTC, TBTC V2), aber es ist geplant, in Zukunft eine sicherere Zwei -Wege -Brücke mit BITVM zu verwenden.

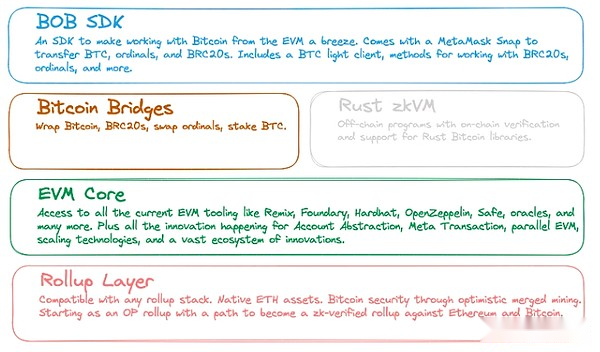

Um zwischen anderen Ethereum L2 zu unterscheiden, die auch WBTC und TBTC unterstützt, erstellt Bob die Funktion, dass Benutzer direkt mit Bob Bob interagieren können.Bob SDK bietet eine intelligente Vertragsbibliothek, in der Benutzer eine Transaktion auf Bitcoin L1 unterschreiben können.Die Ausführung dieser Transaktionen auf L1 wird vom Bitcoin Light -Client überwacht.Der leichte Client fügt dem Bob den Hash -Wert des Bitcoin -Blocks hinzu, um eine einfache Überprüfung (SPV) zu ermöglichen, dh die eingereichte Transaktion wurde im Block ausgeführt und enthalten.Eine andere Funktion ist eine unabhängige ZKVM, mit der Entwickler Rostanwendungen für Bitcoin L1 schreiben können.Der korrekte Ausführungsnachweis kann auf dem Bob -Rollup überprüft werden.

Bobs aktuelles Design eignet sich besser für die Beschreibung als Seitenkette, nicht als Bitcoin L2.Dies liegt hauptsächlich daran, dass die Sicherheit von Bob auf Ethereum L1, nicht auf der Sicherheit von Bitcoin abhängt.

Bulid-on-Bitcoin (Bob) ist ein Ethereum L2, das mit Bitcoin übereinstimmt.Bob läuft als optimistisches Rollup für Ethereum und nutzt die EVM -Ausführungsumgebung, um intelligente Verträge zu implementieren.

Bob akzeptierte zunächst verschiedene Arten von Bridges BTC (WBTC, TBTC V2), aber es ist geplant, in Zukunft eine sicherere Zwei -Wege -Brücke mit BITVM zu verwenden.

Um zwischen anderen Ethereum L2 zu unterscheiden, die auch WBTC und TBTC unterstützt, erstellt Bob die Funktion, dass Benutzer direkt mit Bob Bob interagieren können.Bob SDK bietet eine intelligente Vertragsbibliothek, in der Benutzer eine Transaktion auf Bitcoin L1 unterschreiben können.Die Ausführung dieser Transaktionen auf L1 wird vom Bitcoin Light -Client überwacht.Der leichte Client fügt dem Bob den Hash -Wert des Bitcoin -Blocks hinzu, um eine einfache Überprüfung (SPV) zu ermöglichen, dh die eingereichte Transaktion wurde im Block ausgeführt und enthalten.Eine andere Funktion ist eine unabhängige ZKVM, mit der Entwickler Rostanwendungen für Bitcoin L1 schreiben können.Der korrekte Ausführungsnachweis kann auf dem Bob -Rollup überprüft werden.

Bobs aktuelles Design eignet sich besser für die Beschreibung als Seitenkette, nicht als Bitcoin L2.Dies liegt hauptsächlich daran, dass die Sicherheit von Bob auf Ethereum L1, nicht auf der Sicherheit von Bitcoin abhängt.

Satoshipmm

SatoShipm ist ein weiteres Projekt zum Starten von ZKEVM Bitcoin L2.Mit dem Start des Testnetzes Anfang Januar erschien das Projekt plötzlich.Die technischen Details des Projekts sind sehr klein, und es ist nicht klar, wer die Entwickler hinter dem Projekt stehen.Die Minderheitsdokumente von Satoshivm wiesen darauf hin, dass die Verwendung von Bitcoin L1 für DA zur Überprüfung widerstehen wird, indem die Fähigkeit von Broadcast -Transaktionen auf L1 unterstützt und die Betrugszertifizierung im BitVM -Betrug verwendet wird, um L2 ZKP zu verifizieren.

In Anbetracht seiner Anonymität gibt es viele Kontroversen im Projekt.Einige Umfragen haben gezeigt, dass das Projekt mit dem Bool -Netzwerk verbunden ist.

Unternehmertum Möglichkeiten im Bitcoin L2 -Paradigma

Der Raum von Bitcoin L2 hat einige unternehmerische Möglichkeiten gebracht.Abgesehen von der offensichtlichen Gelegenheit, den besten L2 für Bitcoin zu bauen, gibt es mehrere andere unternehmerische Möglichkeiten.

Bitcoin DA -Schicht

Viele bevorstehende L2 zielen darauf ab, die Konsistenz mit L1 zu verbessern.Eine Möglichkeit besteht darin, L1 für DA zu verwenden.In Anbetracht der strengen Beschränkungen der Größe des Bitcoin -Blocks und der Verzögerung des L1 -Blocks kann L1 jedoch nicht alle L2 -Transaktionen speichern.Dies schafft Möglichkeiten für die spezifische DA -Schicht von Bitcoin.Bestehende Netzwerke (wie Celestia) können sich erweitern, um diese Lücke zu schließen.Durch die Erstellung von DA -Lösungen unter der Kette, die von Bitcoin Security oder BTC -Sicherheiten abhängt, können Sie jedoch die Konsistenz mit dem Bitcoin -Ökosystem verbessern.

MEV -Extrakt

Zusätzlich zur Verwendung von Bitcoin L1 für DA kann einige L2 L2 -Transaktionen an Sortierer anvertrauen, die BTC binden und sogar L1 -Bergleute anvertrauen.Dies bedeutet, dass jede MEV -Extraktion diesen Entitäten anvertraut wird.In Anbetracht der Fähigkeit, diese Aufgabe zu erledigen, können Bitcoin -Bergleute diese Aufgabe nicht erledigen.Die MEV -Extraktion hängt normalerweise mit den verwendeten virtuellen Geheimnissen zusammen. Angesichts der Tatsache, dass der Bitcoin L2 nicht mit der vereinbarten virtuellen Maschine übereinstimmt, gibt es möglicherweise mehrere Teilnehmer in diesem Bereich.Jeder konzentriert sich auf verschiedene Bitcoin L2.

Bitcoin -Einkommens -Tool

Bitcoin L2 muss BTC -Hypotheken verwenden, um Überprüfung, DA -Sicherheit und andere Funktionen auszuwählen.Dies schafft Einkommensmöglichkeiten für das Halten und Gebrauch von Bitcoin.Gegenwärtig gibt es einige Werkzeuge, um solche Möglichkeiten zu bieten.Zum Beispiel ermöglicht Babylon zugesagt BTC, die Sicherheit anderer Ketten zu schützen.Mit der boomenden Entwicklung des Bitcoin L2 -Ökosystems ist eine Plattform zur aggregierten BTC -Einkommensmöglichkeiten mit enormen Möglichkeiten.