Autor: Yuki Yuminaga Quelle: Sorella Übersetzung: Shan Oppa, Bitchain Vision

Einführung

Das Lösen des maximalen extrahierbaren Wertes (MEV) war schon immer eine Herausforderung für Ethereum.Wertschöpfungsketten veranlassen Arbitrageure, häufig verschiedene Strategien zu betreiben, was häufig den Interessen der Einzelhandelsbenutzer schadet.Während viele Forscher versucht haben, mit MEV durch Protokollschichtveränderungen umzugehen, haben diese Bemühungen noch keine zufriedenstellenden Lösungen bereitgestellt.Obwohl die aktuellen Infrastruktur- und Auktionsmechanismen MEVs in Blöcken effektiv erfassen können, haben sie keine angemessene Verteilung des Wertes der Erfassung: Warum ist der Wert der MEVs, die den Netzwerk -Validatoren zugeschrieben werden, anstatt von jeder Anwendung effizienter erfasst und internalisiert zu werden. ?

So entstand eine anwendungsspezifische Sortierung (ASS).Anstatt zu versuchen, Regeln in der Protokollschicht neu zu schreiben, ermöglicht es individuelle Anwendungen, wie sie ihre Transaktionen sortieren.Auf diese Weise ermöglicht ASS On-Chain-Anwendungen, um ihre Benutzer und die Liquidität vor negativen Auswirkungen von MeVs zu schützen und ihnen die Möglichkeit zu geben, den Wert zu erfassen, der den Ethereum-Validatoren hätte erfassen sollen.

Stellen Sie sich vor: Anstatt die Hochfrequenzhändler zu ermöglichen, die Arbitrage für jeden Benutzer zu maximieren (fast der gesamte Arbitrage-Wert wird an Validatoren und zugrunde liegende Ketten weitergegeben), kann jede Anwendung Transaktionssortierregeln selbst definieren, um ein maßgeschneiderteres, effizienteres und faires System zu erstellen .Dies markiert die Verschiebung von dem Versuch, MEVs in der Netzwerkschicht bis hin zu den wichtigsten – Anwendungsschichtlösungen zu lösen.

Hintergrund

Das Konzept der anwendungsspezifischen Sortierung (ASS) stammt aus der Forschung von Matheus zu überprüfbaren Sortierregeln (VSR) in dezentralen Börsen (DEXS).Matheus beweist, dass VSR die Transaktionsausführung verbessern und MeV mildern kann, indem die Auswirkungen von Bergleuten auf die Transaktionssortierung reduziert werden.Tarun hat diese Philosophie dann erweitert, um zu zeigen, wie sich anwendungsspezifische Sortierregeln die Rückgabefunktionen von Protokollteilnehmern wie Benutzern, Validatoren und Sortierern erheblich auswirken.

Hier repräsentiert die Renditefunktion den wirtschaftlichen Wert einer bestimmten Transaktionssortierung.Dieser Wert spiegelt den Gewinn oder die von den Teilnehmern der Abhandlungsteilnehmer durch Transaktionsortierung erzielten Gewinn oder Versorgungsunternehmen wider und zeigt, wie die Sortierung ihre Finanzergebnisse beeinflusst.Die Rückkehrfunktion hat zwei wichtige Merkmale:

-

Rückgabe nicht glatt: Kleine Veränderungen bei der Sortierung können zu großen Schwankungen in MeV führen.

-

Nicht monotone Renditen: Kleine Änderungen der Sortierung können MEV erhöhen oder verringern, aber die Richtung der Änderung ist inkonsistent.

Wenn die Rückkehrfunktion beide Eigenschaften aufweist, wird die Optimierungssortierungsstrategie sehr komplex.In diesem Fall ist in der Anwendungsschicht ein komplexerer und kundenspezifischerer Ansatz erforderlich, um faire Ergebnisse für Benutzer und ein nachhaltiges Defi -Ökosystem zu gewährleisten.

Wie funktioniert eine bestimmte Anwendung?

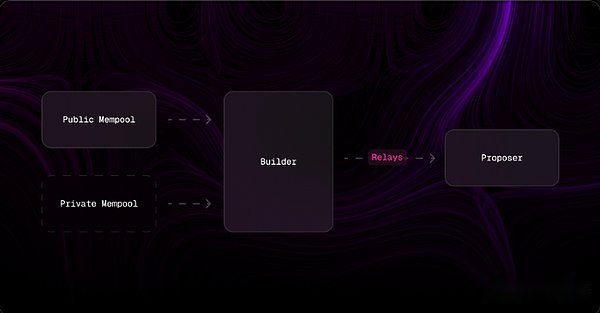

Um den Arsch zu verstehen, müssen wir zunächst die vorhandene Lieferkette der Transaktion überprüfen.

In vorhandenen Systemen:

-

Transaktionen werden an öffentliche oder private Speicherpools (Mempools) gesendet.

-

Der Baumeister sammelt diese Transaktionen und verpackt sie in Blöcke.

-

Die Bauherren konkurrieren um Blockauktionen, und der Gewinnerblock wird in die Blockchain aufgenommen, und der Wert, den sie bieten, wird dem Antragsteller des Blocks gezahlt.

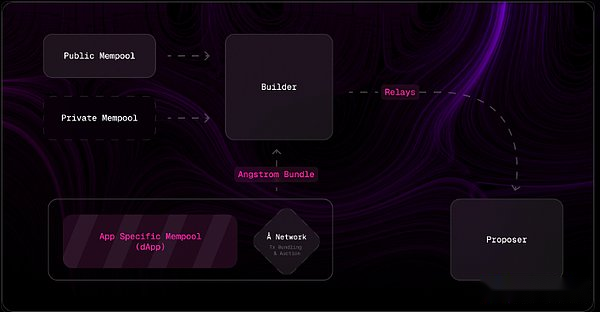

Im Gegenteil, ASS-basierte Anwendungen haben die folgenden Eigenschaften:

-

Eingeschränkte Sortierrechte: Diese Einschränkung stellt sicher, dass nur der angegebene Sortierer oder ein Saste -Validator mit dem Vertrag der Anwendung interagieren kann und verhindern kann, dass die interne Wertverteilungslogik der Anwendung böswillig umgangen wird.

-

Anwendungsspezifischer Speicherpool: Der Benutzer legt keine Transaktionen mehr in den öffentlichen Speicherpool ein, sendet seine Absicht auch an den anwendungsspezifischen Speicherpool.Diese Absichten werden dann vom anwendungsspezifischen Sortierer gesammelt und verarbeitet.

-

Ergebnisse, die nicht mit der Reihenfolge zusammenhängen: Um Sortierregeln auszuführen und dem Zielbenutzer die besten finanziellen Renditen zur Verfügung zu stellen, müssen ASS -Transaktionen unabhängig von der Sortierung anderer Transaktionen durch den Bauunternehmer sein.Dies wird erreicht, indem sichergestellt wird, dass der Zustand der Anwendung durch seinen Konsensmechanismus gesteuert wird.ASS -Bestellungen werden in ein Bundle integriert und zur Aufnahme an den Bauunternehmer gesendet.Da das Bundle nicht mit dem von anderen Anwendungen zugegriffenen Staat in Konflikt steht, ist sein Standort im Block irrelevant.

Durch diese Grundprinzipien ermöglicht ASS jede Anwendung in einer Kette, die Souveränität über seine Ausführung und den Vertragszustand wiederzugewinnen und so einen souveränen Antrag zu erreichen.

Tatsächlicher Fall: Angstrom

Als praktisches Beispiel für die souveräne Anwendung ist Angstrom ein Haken für UNISWAPV4, um seine Liquiditätsanbieter vor nachteiligen Auswirkungen von zentralisierten Börsen (CEX) und dezentralisierten Börsen (DEX) Arbitrageuren zu schützen und gleichzeitig Transaktionen zu schützen, die vor „Mezzanin -Angriffen“ geschützt sind.Das Angstrom -Knoten -Netzwerk und Ethereum sind sich über die parallele Transaktionen der Transaktionen einig.Der Prozess ist wie folgt:

-

CEX-DEX-Arbitrageurs gewinnen das erste Transaktionsrecht, um über AMM ausgetauscht zu werden (keine Handhabungsgebühr).

-

In der Zwischenzeit sendet der Benutzer seine geplanten Austauschoperationen an den Speicherpool von Angstrom in Form einer signierten Grenzbestellung.

-

Das Angstrom -Netzwerk führt das Konsensprotokoll aus und bildet ein Bündel, bei dem der erste Austausch das Arbitrage -Deal mit dem höchsten Bieter ist.Der Gebotsbetrag wird an den zugrunde liegenden Liquiditätsanbieter innerhalb des Austauschbereichs verteilt.Alle anderen gültigen Grenzbestellungen und AMM -Liquidität werden zu dem gleichen gleichmäßigen Liquidationspreis ausgeführt.

-

Das Bundle wird dann vom vorgeschlagenen Angstrom -Knoten an den Erbauer und den öffentlichen Gedächtnispool von Ethereum gesendet.

Aktivitäts- und Vertrauensannahmen

Im Herzen des Arsches befindet sich ein teilweise Blockbauformular, in dem Sovereign -Anwendungen die Sortierrechte für dezentrale Betreibernetzwerke gemäß den vorgeschriebenen Sortierregeln delegieren.Daher beinhaltet Ass unweigerlich externe Parteien, die zusätzliche Aktivität und Vertrauenshypothesen einführen.

Aktivitätsannahmen

Souveräne Anwendungen stützen sich auf anwendungsspezifische Sortierter, um Protokolle korrekt zu befolgen und Statusaktualisierungen rechtzeitig bereitzustellen.Wenn es eine Lebenszerstörung gibt (z. B. eine Netzwerkpartitionierung), kann der Benutzer möglicherweise erst in der Lage sein, mit bestimmten Teilen der Anwendung zu interagieren, wenn ein gültiger Konsens wiederhergestellt ist.

Souverän -Anwendungen können auch den Vertragsumfang einschränken, die je nach Sortierer aktualisiert werden.Dies hilft, externe Abhängigkeiten des Vertrags zu minimieren, sodass kritische Zustände wie die abgelagerte Liquidität auch im Falle eines Sortierfehlers zugänglich sind.

Vertrauenswürdigkeit

Um sicherzustellen, dass der Sortierer den vorgeschriebenen Sortierregeln entspricht, können souveräne Anwendungen kryptoökonomische Lösungen (wie POS) oder Verschlüsselungsmethoden (wie TEE oder MPC) nutzen.Spezifische Ansätze können je nach Anwendungsbedarf stark variieren.Es stehen eine Reihe von Tools zur Verfügung, um den Vertrauensaufwand des Sortierers zu verringern und die einzigartigen Ziele der einzelnen souveräne Anwendung zu erreichen.

Widerstehen Sie der Überprüfung

Es gibt viele Arten von Zensur im Ethereum -Ökosystem:

-

Regulatorische Überprüfung: Bauherren und Repeater überprüfen Transaktionen gemäß der OFAC -Sanktionsliste.Dies ist eine der bekanntesten Formen der Zensur für Ethereum, die hauptsächlich von Repeatern durchgeführt wird.

-

Wirtschaftliche Überprüfung: Motivierte Angreifer können Block -Anträge bestechen, um die Opfertransaktionen zu überprüfen.

-

Überprüfung der Knotenebene: Knoten in einem P2P -Netzwerk können sich weigern, eingehende Transaktionen zu verbreiten.Dies kann ein großes Problem sein, wenn das Protokoll optimal ausgeführt wird, wenn die meisten Knoten dieselbe Ansicht der eingehenden Transaktionen annehmen.Darüber hinaus kann der Gegner in solchen Protokollen motiviert sein, die lokale Sicht des ehrlichen Knotens zu teilen (indem Transaktionen am Ende des Schlitzes nur die Hälfte der Knoten gesendet werden) und somit das Protokoll stoppen.

Viele Forscher sagten, Ethereum braucht einen besseren Anti-Zensur-Mechanismus.Einige Vorschläge wie Multi-Concurrency-Anträge (MCP) und Gabel Select Forced Inclusion List (Focil) sind aufgetaucht und im Mittelpunkt der laufenden Diskussion.

Zensurresistenz ist auch ein Hauptanliegen für souveräne Anwendungen.Anwendungsspezifische Sortierer können externe Unternehmen mit verschiedenen Interessen am Erhalt zusätzlicher privater Transaktionen und Auftragsflüsse sein.Beispielsweise hat ein anwendungsspezifischer Validator als Markthersteller die Motivation, Transaktionen zu überprüfen, die von einem wettbewerbsfähigen Markthersteller gesendet werden.Selbst wenn das zugrunde liegende Protokoll nicht überprüft wird, können souveräne Anwendungen auf höchster Ebene lokale Zensur auftreten.

Ein Beispiel für den Zensur -Boykottmechanismus von Ass ist Angstrom.Um sicherzustellen, dass alle gültigen Bestellungen im kommenden Zeitraum enthalten sind, muss der Angstrom -Knoten alle verifizierten eingehenden Aufträge übertragen und einen Konsens über die Einbeziehung von ihnen in das vorgeschlagene Transaktionspaket erreichen.Antragsteller werden bestraft, wenn dem Transaktionspaket die in den meisten Netzwerken beobachteten Bestellungen fehlen.Hier finden Sie eine Erklärung für Angstroms Überprüfung des Boykottmechanismus.

Kompositionsfähigkeitsdilemma

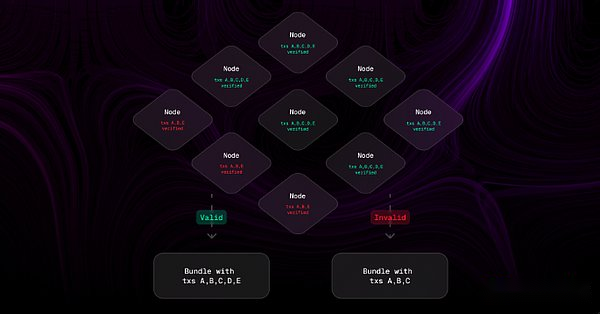

Eine der Hauptherausforderungen für souveräne Anwendungen ist die Gewährleistung von Transaktionen, die mit externen Vertragszuständen interagieren.Einfach anwendungsspezifische Transaktionen mit willkürlichen externen Transaktionen untergräbt, untergräbt die Agnostizität, die zum Schutz der souveräne Anwendungen und deren Benutzer erforderlich ist.Wenn eine einzelne ungültige Nicht-Ass-Transaktion mit einer anwendungsspezifischen Transaktion kombiniert wird, kann ein Effekt der Wiederherstellung des gesamten Bündels erstellt werden.In diesem Fall kann die souveräne Anwendung die Bestellungen ihres Benutzers nicht ausführen (obwohl ein gültiger Konsens erzielt wird), wodurch die Benutzererfahrung und das allgemeine Wohlbefinden beschädigt werden.

Es gibt jedoch immer noch potenzielle Lösungen für das Kompositionsproblem, und verschiedene Teams untersuchen einige von ihnen.Diese Systeme umfassen Konzepte, darunter Vorbeurteilungen, gemeinsam genutzte Anwendungssortierer und Builder-Engagement, die jeweils einen Kompromiss zwischen dem Grad der Komposition und des Vertrauensaufwands bieten.

Im Voraus Bestätigung enthalten

Um die Einbeziehung der Vorbestätigung zu erklären, müssen Sie zunächst das Arbeitsprinzip auf der Grundlage der Vorbeurteilung verstehen.Basierend auf der Vorbeurteilung stellt die Verwendung der kryptoökonomischen Sicherheit sicher, dass der Antragsteller Sicherheiten vorgeschlagen hat, um sicherzustellen, dass ein spezifischer Transaktionssatz vor einem bestimmten Zeitraum des aktuellen Zeitraums enthalten ist.Diese Garantie unterliegt der Margengröße der teilnehmenden Anträge.

Die Einbeziehung der Vorbeurteilung ist eine spezielle Form der Vorbeurteilung, auf der die Aufnahme von Transaktionen nicht mit einem Vertragsstatus zusammenhängt.Transaktionen, bei denen die Einbeziehung der Vorbeurteilung beantragt wird, müssen staatlich und unumstritten sein, was bedeutet, dass ihre Ausführung von ihrer Position im Block nicht beeinflusst wird.Durch die Nutzung der Eingliederung vor der Bestätigung kann der Antragsteller versprechen, Nicht-Ass-Transaktionen nur dann einzubeziehen, wenn das ASS-Bündel im selben Block enthalten ist.Dieser Ansatz bietet eine kryptoökonomische Komposition zwischen unumstrittenen Transaktionen und Arschbündeln.

Angesichts der begrenzten Komponierbarkeit dieser Lösung kann jedoch die erhöhte Komplexität und das Vertrauensaufwand für bestimmte souveräne Anwendungen ihre Vorteile überwiegen.Daher ist es wichtig, Alternativen zu untersuchen, die ein effektiveres Gleichgewicht zwischen Einfachheit und Funktionalität bieten können.

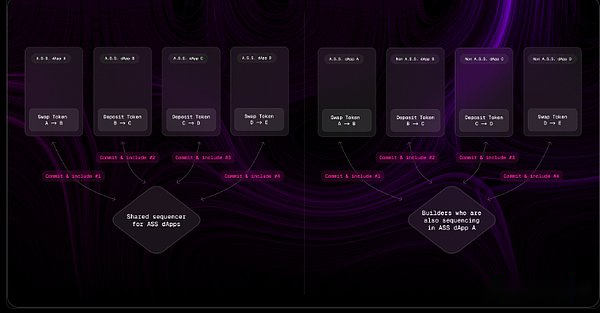

Teilen Sie spezifische Anwendungssortierer und Herstellerverpflichtungen aus

Sovereign-Anwendungen können anwendungsspezifische Sortierer verwenden, um die Transaktionssortierung über mehrere Anwendungen hinweg zu verwalten, ohne sich auf das Engagement des Vorschlags zu verlassen.Beispielsweise kann ein Sortierer, der mehrere souveräne Anwendungstransaktionen übernimmt, die Atomverbesserbarkeit zwischen ihnen fördern, solange sie den Sortierregeln für jede Anwendung befolgt.Dieser freigegebene anwendungsspezifische Sortieransatz ermöglicht eine nahtlose Komposition und Koordination zwischen souveränen Anwendungen.

Für nicht souveräne Anwendungen sind jedoch unterschiedliche Lösungen erforderlich.Transaktion Eingliederung von Blockblockherstellern, die an der souveränen Anwendungssortierung beteiligt sind, verspricht eine Atomverbesserbarkeit zwischen nicht-souveränen und souveränen Anwendungen.Der Baumeister stellt sicher, dass die Reihenfolge der Transaktionen zwischen den beiden Anwendungsarten angegeben ist.Dieser Erbauer verspricht, die Kompositionslücke im Arsch zu überbrücken.

BUILDER-Verpflichtung Illustration der atomaren Komposition zwischen souveränen und nicht souveränen DApps (rechts) und gemeinsamen Anwendungsspezifischen Sortier-Abbildung der Atomverbesserbarkeit zwischen souveränen Anwendungen (links)

Während es immer noch Fragen zu der wirtschaftlichen Dynamik von Builder-Verpflichtungen, der Machbarkeit der Einbeziehung von Voridentifikationen und den potenziellen Auswirkungen zweiter Ordnung gibt, sind wir der Ansicht, dass die Kompositionsfähigkeit des ASS im Laufe der Zeit angegangen wird.Teams wie Astria und Primev recherchieren und entwickeln aktiv verbesserte Frameworks gemeinsame Sortier- und Bauherrenverpflichtungen.Wenn diese Fortschritte voranschreiten, ist die Komposition für souveräne Anwendungen kein Problem mehr.

ASS mit anwendungsspezifischem L2 und L1

Derzeit müssen Dapps anwendungsspezifische Ketten erstellen, um die Sortierung ihrer Transaktionen zu steuern.Konzepte wie Protokollbauer (POBs) ermöglichen es Cosmos L1, ausdruckswertere Kollationen zu haben, die dazu beitragen, MeVs zu erfassen und sie ihren Anwendungen zuzuweisen.In ähnlicher Weise kann ein L2 -Sortierer mit VSR solche Operationen ausführen.Während beide Lösungen es ihren Anwendungen ermöglichen, MEVs ausdrücklicher zu sortieren und zu erfassen, ist ASS für die folgenden Funktionen einzigartig.

-

Die Transaktionsausführung entsteht keine Vertrauensaufwand – ASS führt nicht sortierte Transaktionen aus oder setzt sie bei.Nur Sortieren wird delegiert.Die Annahmen der Baseline Trust erstrecken sich aus nativen Ausführungsumgebungen wie Ethereum oder anderen L2.

-

Holen Sie sich Liquidität und bestellen Sie den Fluss – Benutzer müssen nicht überbrücken.Dapps können den Verkehr und die Liquidität in der Kette direkt nutzen.

-

Vermögenswerte bleiben in nativen Ausführungsumgebungen und können nicht eingefroren werden. Im Gegensatz zu L2 müssen die meisten Asss keine Benutzer in Brückenverträgen sperren.Diese Entwurfswahl bietet eine bessere Sicherheit: Wenn ein anwendungsspezifischer Sortierer fehlschlägt, ist der potenzielle Schaden begrenzt, da der Sortierer nur Transaktionen innerhalb der vom Smart-Vertrag festgelegten Grenzen steuern kann.Während einige L2 -Lösungen Sicherheitsmerkmale wie Notfallausgänge und obligatorische Eingliederung implementieren, sind diese Maßnahmen in der Praxis häufig schwer zu verwenden.Nach dem Verlust der Verbindung zum L2 -Update müssen Benutzer möglicherweise einige Tage warten, bevor Sie den Notausgang aktivieren.Ebenso erfordert das Gehäuse über L1 normalerweise mindestens eine Tagesverzögerung.Am wichtigsten ist vielleicht, dass diese Sicherheitsmaßnahmen normalerweise technisches Fachwissen erfordern, das die meisten Benutzer nicht haben und daher für die durchschnittliche Person nicht praktisch sind.

-

Starke Aktivitätsannahme-Die Aktivität von L2 hängt vom Ausführungsknoten ab, normalerweise einem Rollup-Sortierer, es sei denn, sie basieren auf Sortierungen.Die Aktivität von L1 hängt von der ehrlichen Mehrheit der Knoten ab, die die entsprechende Zustandsübergangsfunktion erneut ausführen.Die Aktivität einer souveräne Anwendung hängt hauptsächlich von der zugrunde liegenden Ausführungsumgebung ab, und intelligente Verträge können die Teile angeben, die sich auf den anwendungsspezifischen Sortierer verlassen müssen.

Souverän -Anwendungen, L2-, L2- und L1 -basierte Vergleichstabelle

abschließend

ASS gibt Anwendungen eine vollständige Kontrolle über die Transaktionssortierung und ermöglicht es ihnen, benutzerdefinierte Regeln zu definieren, ohne die Komplexität der Ausführung zu verwalten.Mit dieser Steuerung kann die Anwendung ihre Ausführung steuern, um die Ergebnisse des Benutzers zu optimieren.Zum Beispiel werden LPS und Austauscher bei Angstrom als erstklassige Spieler angesehen, was ihre finanziellen Vorteile direkt durch benutzerdefinierte Sortierregeln verbessert.

Darüber hinaus kann ASS eine Reihe von Kryptoökonomie- und Verschlüsselungsinstrumenten nutzen, um die Optimalität von Benutzerzahlungen zu erzwingen und einen leistungsstarken Zensur -Boykottmechanismus umzusetzen.Kryptoökonomische Lösungen wie das Stakeln und Verschleiern können ein ehrliches Verhalten bei Sortierern inspirieren, während Verschlüsselungsmethoden wie TEE und MPC die Privatsphäre und Sicherheit verbessern können.Mit diesen Tools verfügt Ass über ein großes Designpotenzial, um sicherere, effizientere, benutzerzentrierter souveräne Anwendungen zu erstellen.

Obwohl ASS viele Möglichkeiten bietet, bleiben Herausforderungen wie das Fehlen einer einheimischen Kompositionsfähigkeit bestehen.Lösungen wie die Verpflichtungen vor der Bestätigung, gemeinsamen Arsch und Bauherren bieten jedoch vielversprechende Möglichkeiten zur Überwindung dieser Hindernisse.Obwohl es immer noch einige Probleme gibt, sind wir bestrebt, diese Ansätze zu verbessern, um ein reibungsloseres, komponierbareres Arscherlebnis zu bieten.

Unser Ziel ist es, Defi nachhaltiger mit einem Arsch nach dem anderen nachhaltiger zu gestalten.