Autor: Salus Insights

Es gibt viele Sicherheitsrisiken auf dem Gebiet der dezentralen Finanzierung (DEFI), die den Benutzern, Plattformen und dem gesamten Finanzökosystem schwerwiegende Schäden zufügen können.Wir haben drei Defi -Sicherheitsrisiken zusammengefasst und den Prozess der Hacker und entsprechenden Lösungen analysiert, indem wir die jüngsten echten Sicherheitsvorfälle analysierten.

-

Preismanipulationsrisiko

-

Smart Contract Schwachbarkeitsrisiko

-

Benutzerbetriebsrisiko

1. Preismanipulationsrisiko

In Defi bezieht sich das Preismanipulationsrisiko auf das Verhalten von böswilligen Akteuren, die versuchen, den Markt zu profitieren oder den Markt zu beeinflussen, indem er den Vermögenspreis manipuliert.Diese Manipulation kann zu abnormalen Marktpreisen führen und Verluste für andere Teilnehmer verleihen.Im Folgenden fassen wir drei Situationen zusammen, die im Preismanipulationsrisiko in Defi auftreten können:

-

Blitzdarlehenangriff

-

Sandwichangriff

-

Richter -Maschinenangriff

1.1 Lightning Loan Angriff

Lightning Loan Attack ist eine Methode zum Angriff in Defi -Anwendungen.Es verwendet Finanzgeschäfte wie Blitzdarlehen ohne Hypotheken.Der Angreifer leiht sich viele Mittel durch ein Blitzdarlehen aus und führt eine Reihe von Operationen in derselben Transaktion aus, um Betrug durchzuführen.

Shidoglobal Lightning Loan Angriffsereignis

Am 23. Juni 2023 traten Shidoglobal Lightning Loan -Angriffe in der BSC (Binance Smart Chain) auf.Der Angreifer erkennt die Albon Arbitrage, indem er den Mechanismus sperrt und erhält, und die Preisunterschiede zwischen den beiden Pools.976 WBNB wurde erfolgreich gestohlen.

TX angreifen:

https://explorer.plcon.xyz/bsc/0x72f8dd2bcfe2c9fbf0d93367804178a0d89956bbabe3aaa712d6

Wie führt ein Angreifer Blitzdarlehensangriffe durch?

-

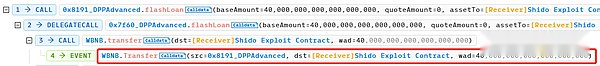

Der Angreifer lieh 40 WBNB -Blitzdarlehen.

>

-

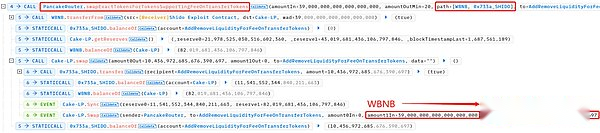

Der Angreifer tauschte 39 WBNB in 10, 436, 972, 685, 676, 390, 697 Shido Inu: Shido Tokens (9 Ziffern nach Dezimalpunkt) aus und lagte in Pancakeswap V2: Shido-Wbnb-Pool.Dieser Schritt hat das Angebot an Shido Inu: Shido -Token im Pool erhöht, was zu einem Rückgang des Preises des Tokens führte.

>

-

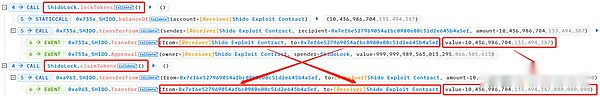

Der Angreifer nannte dann Shidolock.locktokens und Shidolock.ClaimTokens wiederum, der 10, 436, 972, 685.676390697: Shido -Token (9 Ziffern nach Dezimalpunkt) bis 10, 436, 986, 70 4, 133, 494, 387, 387, 387, 387, 387, 387, 387, 387, transformierte , 000 und 000 Shido -Token (18 Ziffern nach Dezimalpunkt).

Wenn der Angreifer die Locktokens -Funktion im Shidolock -Vertrag anruft, werden sie im Vertrag 10, 436, 972, 685.676390697: Shido Token Lock in den Vertrag eingesperrt.Dies bedeutet, dass diese Token erst übertragen oder gehandelt werden können, wenn bestimmte Bedingungen erfüllt sind.Durch die Verriegelung von Token können Angreifer den Preis für Token bis zu einem gewissen Grad aufrechterhalten.

Der Angreifer nennt die Schadensersatzfunktion und konvertiert das Lock -UP -Token in 10, 436, 986, 704, 133, 494, 387, 000, 000.000 Shido -Token.Tatsächlich stiegen die Dezimalstellen von Shido -Token von 9 auf 18 und erhöhten die Gesamtversorgung an Token.

>

-

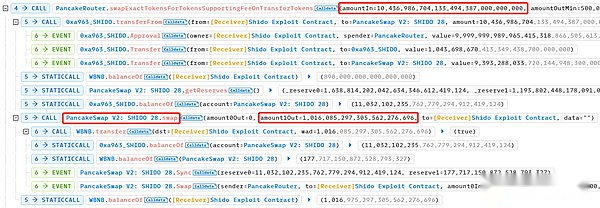

Durch Verriegelung und Erhalten von Mechanismen besteht der Preisunterschied zwischen Pfannkakeswap V2: Shido-Wbnb Pool und Pancakeswap V2: Shido 28 Pool.Insbesondere aufgrund des Anstiegs des Angebots in der Pfannkuchenwap V2: Shido-Wbnb-Pool, die Erhöhung der Preiserhöhungen, die zu einem Preisverfall führt.In Pancakeswap V2: Shido 28 Pool ist der Preis relativ hoch, da das Angebot nicht gestiegen ist.Der Angreifer verwendet diesen Preisunterschied, um Token zwischen den beiden Pools zu einem günstigeren Preis zu erhalten. -bit) gegen 1, 016 WBNB ausgetauscht.

>

-

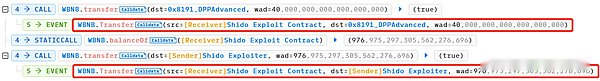

Schließlich zahlte der Angreifer 40 WBNB -Blitzdarlehen zurück und erhielt etwa 976 WBNB -Gewinne.

>

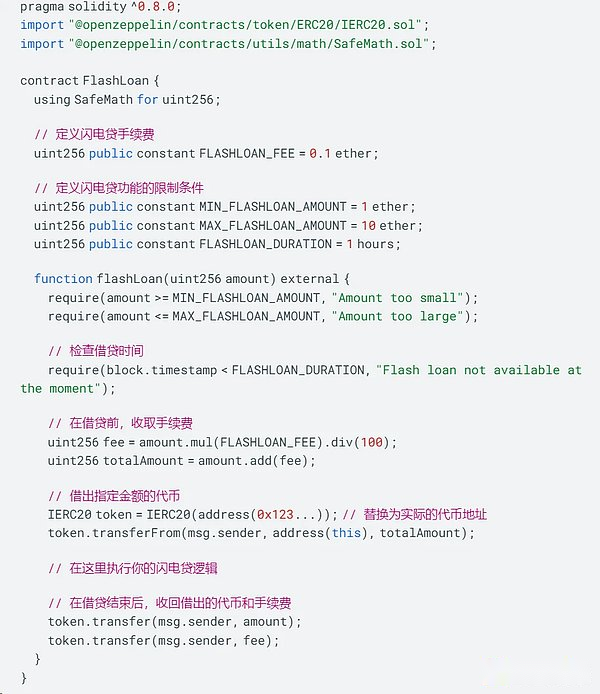

Begrenzte Blitzdarlehensfunktion

Lightning Loan -Funktion beschränken und Blitzdarlehensgebühren einführenDies ist ein häufiger Weg, um das Risiko von Blitzdarlehen und Manipulationen zu verringern.

-

Einschränkungsdarlehensfunktion: Blitzdarlehensfunktionen können begrenzt sein, z.Dies kann die Möglichkeit verringern, Angreifer mit Blitzdarlehen anzugreifen.

-

Führen Sie Lightning Loan Fear ein: Sie können Kreditnehmern eine bestimmte Gebühr erheben.Dies kann die Angriffskosten erhöhen, sodass der Angreifer bei der Angriffsanfälle von Lightning -Krediten mit höheren Risiken und Kosten konfrontiert ist.

>

Im obigen Beispielcode haben wir einige Beschränkungen eingerichtet, um die Verwendung von Blitzdarlehen wie Mindestdarlehensbetrag, maximale Darlehensbetrag und Kreditzeit einzuschränken.Bevor wir einen Blitzdarlehenbetrieb ausführen, berechnen und berechnen wir einen bestimmten Prozentsatz der Bearbeitungsgebühren.

1.2 Sandwichangriff

Der Sandwich -Angriff ist eine Angriffsmethode, bei der Informations asymmetrisch im dezentralen Austausch (DEX) verwendet wird.Der Angreifer verwendet eine böswillige Transaktion zwischen den beiden Transaktionen, um Preisunterschiede zu verwenden, um Gewinne zu erzielen.

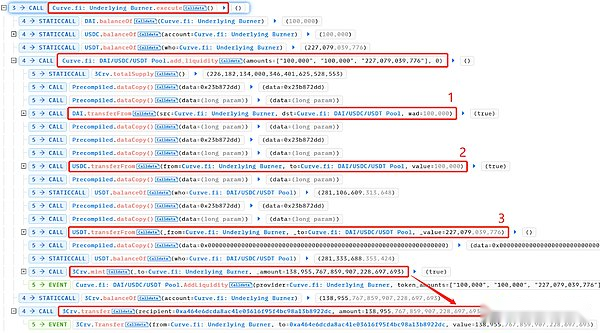

Curvefinance -Sandwiches Angriff Vorfall

Am 2. August 2023 starteten Hypernatische Systeme einen Sandwich -Angriff auf die Kurvenfinanzierung.Der Angreifer fügt eine böswillige Transaktion zwischen den beiden Transaktionen zwischen der Liquidität und der Entfernung der Liquidität ein.Verdiene 36,8 K USDT.

TX angreifen:

https://explorer.plcon.xyz/tx/eth/0xd493339395204964c531309dddddd4134bf3db1e6f0b68b016ee0bfffde

Wie setzt ein Angreifer Sandwich an?

-

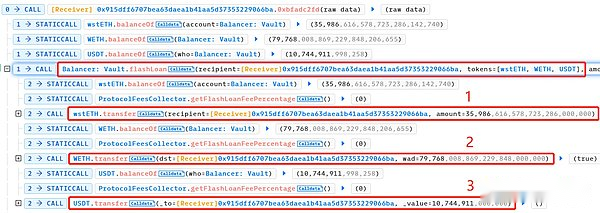

Die Angreifer erhalten riesige Blitzdarlehen aus mehreren Fondsquellen, darunter WSTTH, WETH und USDT.

>

-

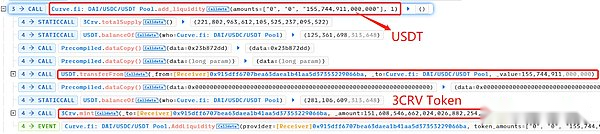

Der Angreifer liefert 3 Pool 155.000 000 USDT -Liquidität und erhält 3 CRV -LP -Token.3 CRV ist ein LP -Token der Kurventour (Kurve DAI/USDC/USDT -Mining -Teich), einem Bergbaupool, der beim Angriff beschädigt wird.

>

-

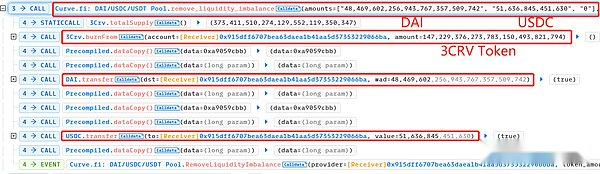

Der Angreifer zog aus dem Pool (fast alle) DAI- und USDC -Liquidität aus und zerstörte 3 CRV -LP -Token.Zu dieser Zeit war der Pool fast vollständig USDT, was es vorübergehend viel billiger machte als Dai und USDC.

>

-

Rufen Sie die zu LightingingBurner Contract Execute () -Funktion an und fügen Sie dem Curve DAI/USDC/USDT -Mining -Pool weiterhin Liquidität hinzu.Das Liegende Burner hält hauptsächlich USDT, hinzugefügt DAI: USDC: USDT -Menge beträgt 100, 000: 100, 000: 227, 079, 039, 776.Dies hat dazu geführt, dass der Bergbaupool unausgeglichener ist, die relative Menge an USDT höher und der Wert niedriger ist.

>

-

Der Angreifer fügte den DAI und USDC hinzu, den er an der Kurve DAI/USDC/USDT -Bergbaupool hielt, und genoss eine Prämie, was bedeutet, eine höhere Anzahl von 3 CRV -LP -Token zu erhalten.

>

-

Der Angreifer zerstört sein 3 CRV -LP -Token und extrahiert USDT -Liquidität.

>

-

Der Angreifer zahlte Flash -Darlehen zurück und behält den Gewinn von 36,8 K USDT bei.

>

In diesem Prozess beziehen sich böswillige Transaktionen auf den Angreifer, der eine große Menge an DAI- und USDC -Liquidität aus der Kurve DAI/USDC/USDT -Bergbaupool entfernt und die 3 CRV -Token -Transaktion zerstört hat.Diese Transaktion macht den Bergbaupool sehr unausgeglichen, und die relative Anzahl von USDT ist höher, was zu einem niedrigeren Wert führt.

Die beiden anderen Transaktionen beziehen sich auf Transaktionen von Angreifern, um Liquidität hinzuzufügen und Liquidität zu extrahieren.Der Angreifer verwendet die Preisdifferenz, um die DAI- und USDC -Liquidität in die Kurve DAI/USDC/USDT -Mining -Pool hinzuzufügen und sie bei einer Prämie zu extrahieren, um eine höhere Anzahl von 3 CRV -LP -Token zu erhalten.

Auf diese Weise wickelt der Angreifer böswillige Transaktionen mit zwei anderen Transaktionen über Sandwiches, kaufen USDT -Liquidität zu einem niedrigen Preis und verkaufen dann Gewinne zu hohen Preisen.

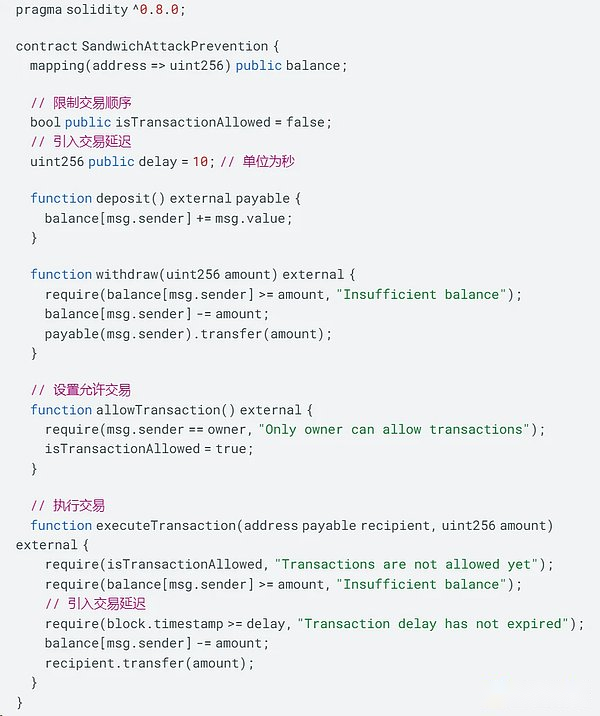

Eingeschränkte Transaktionssequenz

Wenn es zur Vorbeugung von Sandwiches geht, kann die Code -Implementierung komplexe intelligente Verträge und Handelslogik umfassen.Das Folgende ist ein vereinfachtes Beispiel: Wie Sie die Anzeige übergeben sollenEinschränkung der Abfolge der Transaktion und der Einführung von TransaktionsverzögerungenKommen Sie, um Sandwichangriffe zu verhindern.

>

In diesem Beispiel gehen wir davon aus, dass es ein intelligentes Vertrags -SandwichattackPrevent gibt, um den Bilanz und den Transaktionsbetrieb von Benutzern zu verwalten.Um Sandwich -Angriffe zu verhindern, haben wir zwei große Abwehrmechanismen eingeführt.

Erstens kann in der Funktion „DeglanTransaction“ nur der Auftragnehmer des Vertrags die IStranactionalowed auf True festlegen, damit Benutzer Transaktionen ausführen können.Dies kann sicherstellen, dass die Transaktion in der richtigen Reihenfolge ausgeführt wird, ohne dass Angreifer böswillige Transaktionen zwischen zwei Transaktionen einfügen können.

Zweitens haben wir in der Executetransaction -Funktion das Konzept der Transaktionsverzögerung eingeführt.Benutzer können die Transaktion erst ausführen, nachdem die aktuelle Blockzeit die Verzögerungszeit überschreitet.Dies kann anderen Benutzern genügend Zeit geben, um die Transaktion auszuführen und den Preis zu aktualisieren, wodurch die Möglichkeit reduziert wird, Preisunterschiede durch Angreifer zu nutzen.

1.3 Prophezeiungsmaschinenangriff

Der Preisprophet ist eine Datenquelle, die reale Preisinformationen von Kryptowährungen liefert.Diese Informationen sind entscheidend für den normalen Betrieb vieler Defi -Protokolle.Der Prophet -Angriff bezieht sich auf die Daten, die der Angreifer bereitgestellt hat, das die von der Prophezeiungsmaschine bereitgestellten Daten künstlich ändert.

Rodeo Finance Prophet Attack Event

Rodeo ist eine Defi -Plattform, die Preisvorhersagemaschinendienste anbietet.Am 11. Juli 2023 ließ die Manipulation des Preispropheten den Hacker aus dem Rodeo -Protokoll stehlenUngefähr 472 ETH (ungefähr 888.000 US -Dollar).

TX angreifen:

https://explorer.plcon.xyz/tx/arbitrum/0xb1be5dee3852c818af7428def285b497ffc2eda0d893a09fb25a

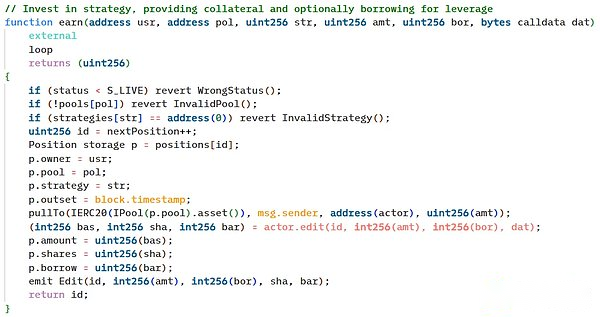

Wie manipuliert ich den Preispropheten?

Der Schlüssel zum Rodeo -Finanzangriff ist Rodeo Twap Oracle.Die Vorhersagemaschine wird verwendet, um das Preisverhältnis zwischen ETH und Unsheth zu verfolgen.

-

Analyse von Angriffstransaktionen: Der Angriffsprozess beginnt mit dem Angreifer, um eine gut planierte Transaktion durchzuführen.Der Angreifer verwendete das intiefstes Verständnis der potenziellen Schwachstellen der Plattformarchitektur und der Zeit, die den Durchschnittspreis (TWAP) gewichtete, und startete diesen Angriff.

-

Manipulation der Twap -Prophezeiung: Der Angreifer kann die Earn -Funktion verwenden, die mit der nicht konfigurierten strategischen Adresse verbunden ist, und wechseln Sie USDC gegen Unsheth gewaltsam.Diese Manipulation umgeht effektiv die Schiebungspunktkontrolle, die durch den defekten Unsheth Price -Propheten verursacht wird.Im Wesentlichen wird die Earn -Funktion gewaltsam von USDC nach Weth ersetzt und dann durch Unsheth ersetzt.

-

Berechnung des Twap -Preises: Der Twap -Preis wird durchschnittlich über die letzten vier aktualisierten Preise berechnet. Jedes Aktualisierungsintervall beträgt 45 Minuten.Der fehlerhafte Preis -Prophet gibt jedoch einen manipulierten Preis zurück und führt dazu, dass intelligente Verträge der Ansicht sind, dass die Position gesund sein sollte.

-

Hebel der offenen Position: Der Angreifer kontrolliert die Twap -Prophezeiungsmaschine über Sandwiches und verwendet dann die Earn -Funktion von einem Anlegervertrag, um die Hebelposition zu eröffnen.Sie liehen sich USDC im Wert von 400.000 US -Dollar.

>

-

Austauschvermögen: Der Angreifer tauscht das geliehene Vermögen mit dem Camelotdex -Pool unten aus und verkauft es an den vorbereiteten Unsheth zurück zum Pool.

-

Fass die Überprüfung: Verträge prüfen normalerweise, ob der Vorgang gültig ist.Da der Angreifer diese Strategie jedoch kontrollierte, umging er diese Inspektion leicht.Auf diese Weise kann der Angreifer den vorbereiteten Unsheth zurück zum Pool verwenden, um die manipulierte Position zu verwenden, um die Liquidität aus der Plattform effektiv zu extrahieren.

-

Übertragungsfonds: Der Angreifer übertrug die gestohlenen Fonds von Arbitrum nach Ethereum, 285 ETH an Unsheth, und überwiesen sie dann nach Arbitrum, um den Angriff fortzusetzen.Die gestohlenen Fonds im Wert von 150 ETH wurden anschließend auf Tornado Cash übertragen, einem Ethereum Mixed Coin -Service, der sich auf Privatsphäre konzentrierte.Die verbleibenden 371,2 ETH (ca. 701, 679 US -Dollar) werden vom Angreifer immer noch gehalten.

Eine der wichtigsten Schwachstellen dieses Angriffs sind die Mängel von Rodeo Twap Oracle.Die Prophezeiungsmaschine hängt von der Reserve des Weth/Unsheth -Transaktionspaars ab.

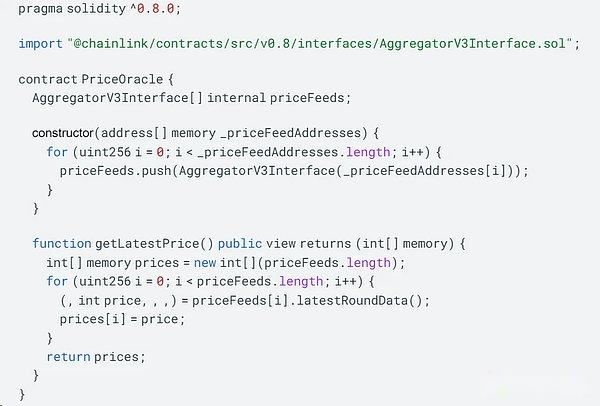

Berechnen Sie den Preis basierend auf mehreren Prophezeiungsmaschinen

Stellen Sie sicher, dass die Zuverlässigkeit der Preisanfrage ein zuverlässiger Prophet verwendet werden sollteMehrere Vorhersagemaschinen oder aggregierte FütterungspreiseBerechnen Sie den Preis, hängen nicht nur von der Token -Vergleichsrate ab.Insbesondere bei schlechten Bergbaupools kann diese vielfältige Quelle für Preisinformationen die Genauigkeit der Preisdaten verbessern und es den Angreifern erschweren, Daten zu manipulieren.

Um dieses Ziel zu erreichen, besteht eine mögliche Lösung darin, dezentrale Prophezeiungsmaschinen wie Chainlink zu verwenden.Die vorhersehbare ChainLink -Maschine kann Daten aus verschiedenen Datenquellen sammeln und die Blockchain -Technologie verwenden, um die Genauigkeit der Daten zu überprüfen und zu bestätigen.Durch die Verwendung mehrerer Datenquellen reduziert ChainLink die Möglichkeit eines Einzelpunktversagens und es ist schwieriger, Daten durch Angreifer zu manipulieren.

Im Folgenden ist ein Beispielcode, der den ChainLink Polymer -Vertrag verwendet, um Preisdaten zu erhalten:

>

Im obigen Code verwenden wir ein Array von AggregatorV3Interface -Typen, um mehrere Beispiele für Prophezeiungsmaschinen zu speichern.Der Konstruktor akzeptiert ein Prophetenadress -Array als Parameter und Instanzen jeder Adresse in ein Aggregatorv3Interface -Objekt.

Die Funktion GetLatestPrice wird verwendet, um die neuesten Preisdaten mehrerer Datenquellen zu erhalten.Es durchquert das PriceFeeds -Array und erhält Preisdaten, indem es die LatestroundData -Funktion jeder Prophezeiungsmaschine aufruft.Alle Preisdaten werden in einem Array eines INT -Typs gespeichert und an den Anrufer zurückgegeben.

Auf diese Weise können wir Preisdaten aus mehreren Datenquellen erhalten und sicherstellen, dass die Preisabfrage die Vermögenspreise genauer widerspiegelt.

2. Risiko intelligenter Vertragsanfälligkeit

Schwachstellen intelligenten Vertragsfällen Smart Contract Schwachstellen beziehen sich auf die Sicherheitslücken oder Fehler in dem Code, das auf Ethereum oder anderen intelligenten Vertragsplattformen geschrieben wurde.Der Kern von DEFI ist eine finanzielle Vereinbarung, die auf intelligenten Verträgen basiert. Daher können die Lücken in intelligenten Verträgen den Verlust von Benutzerfonds, das Manipulieren von Marktverhalten oder andere böswillige Verhaltensweisen verursachen.

Die Identifizierung dieser Schwachstellen ist sehr wichtig, ist sehr wichtig,unsDie Prüfung deckt abVerschiedene potenzielle ProblemeWesenDies beinhaltet, ist jedoch nicht beschränkt auf re -beschränkte Sicherheitslücken, Schwachstellen für Zugangskontrolle, Schwachstellen für Überlauf und Verletzlichkeiten der Geschäftslogik.Unser umfassender Prüfungsdienst zielt darauf ab, die Sicherheit Ihres intelligenten Vertrags zu stärken und die Auswirkungen dieser Risiken zu schützen.

Verwenden Sie im Folgenden als Beispiel die Schwachstellen der Zugriffskontrolle, um die Auswirkungen von Smart Contract -Schwachstellen auf Defi anzugeben.

Leetswap Access Control Nulnerabilität

Leetswap erlitt einen Angriff,Der Verlust übersteigt 340 ETHWesenDer grundlegende Grund ist, dass es im Leetswap V2 -Paarvertrag Zugangskontrollanfälligkeiten gibt.

TX angreifen:

https://dashboard.tenderly.co/tx/base/0xbb837d417b76dd237b441695a50941c4dee561ea57d982b9f10ec

Verletzlicher Vertrag:

https://basescan.org/address/0x94dac4a3CE998143AA119C05460731DA80AD90CFF

>

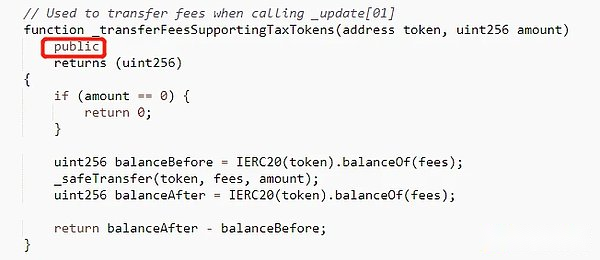

Der Angreifer ruft _transfereessupportingtakens auf, um den Pool zu manipulieren.

-

Tauschen Sie ein weiteres Token A mit Weth aus.

-

Rufen Sie die Funktion _transferfereessupportingtakens auf, um die Token A zu übertragen, und rufen Sie die Synchronisierungsfunktion auf, um den Preis von Token A zu erhöhen.

-

Verwenden Sie Token A, um mehr Weth auszutauschen und den Pool zu löschen.

Lösung

Um die Schwachstellen der Zugriffskontrolle der Funktion _transferFerFerNtaNtaKens zu beheben, sollte die Funktionssichtbarkeit von Funktionen in private oder internet geändert werden.Die Funktion wird als privat erklärt, und nur andere Funktionen im Vertrag können aufgerufen werden.Deklarisieren Sie die Funktion als Internet, auf das durch den Vertragsvertrag zugegriffen werden kann.Wenn andere Verträge den Leetswap V2 -Paarvertrag erben, können Sie die Funktion Super Keywords _transfereSportingtaKTokens über das Super -Keyword aufrufen.Externe Benutzer können nicht direkt auf diese Funktion zugreifen, um die Sicherheit des Vertrags zu verbessern.

Es ist notwendig zu bestimmen, wie die Sichtbarkeit der Funktion gemäß der spezifischen Vertragslogik geändert werden kann, und muss sicherstellen, dass sie den normalen Betrieb des Vertrags nicht beeinflusst und gleichzeitig die Sicherheit verbessert.

Smart Contract Audit ist ein wichtiger Schritt zur Identifizierung und Verhinderung von Schwachstellen.Bei Salus,Wir haben ein Team, das aus erfahrenen intelligenten Vertragsentwicklern und Prüfungsexperten besteht, die Ihnen helfen können, die Sicherheit des Vertrags zu verbessern.Unser professionelles Wissen ermöglicht es uns, potenzielle Schwächen genau zu lokalisieren und die Sicherheit und Zuverlässigkeit Ihres Projekts zu gewährleisten.

3.. Benutzerbetriebsrisiko

Im Bereich DEFI bezieht sich das Risiko eines Benutzerbetriebs auf das Risiko eines Kapitalverlusts aufgrund ihrer eigenen Betriebsfehler, des nicht genügend Sicherheitsbewusstseins oder des unbefriedigenden Verhaltens bei der Verwendung der Defi -Plattform.Hier sind einige gemeinsame Risiken des Benutzerbetriebs:

-

Klicken Sie auf bösartige Links: Benutzer können Fehler auf den böswilligen Link machen, was zu einer böswilligen Software oder einer Virus -Infektion mit seiner Ausrüstung führt.

-

Verwenden unsicherer Brieftaschen: Wenn der Benutzer sich für unsichere Brieftaschenanwendungen oder Hardware -Geldbörsen wählt, kann der Angreifer diese Schwachstellen verwenden, um den privaten Schlüssel oder die Betriebsbehörde des Benutzers zu stehlen.

-

Entdecken Sie den privaten Schlüssel: Wenn der Benutzer den privaten Schlüssel in einer unabhängigen Umgebung ausgeht oder den privaten Schlüssel an einem unsicheren Ort speichert, kann der Angreifer den privaten Schlüssel des Benutzers leicht erhalten und dann seine Mittel steuern.

-

Unkontinentaler Handelsvorgänge: Wenn der Benutzer eine Transaktion durchführt, kann das Kapital an die falsche Adresse oder an die falsche Adresse gesendet werden, wenn Sie die Transaktionsdetails (z. B. die Zieladresse, die Anzahl der Transaktionen usw.) nicht sorgfältig überprüfen. Anzahl der Fehler.

Um das Risiko des Benutzerbetriebs zu verringern, finden Sie folgende Vorschläge:

-

Verbesserung des Sicherheitsbewusstseins: Verstehen Sie das gemeinsame Online -Fischerei-, Malware- und Betrugsmethoden und lernen Sie, wie Sie sie identifizieren und vermeiden können.Halten Sie aufmerksam und überprüfen Sie die Links und Anwendungen im Zusammenhang mit Defi.

-

Verwenden Sie eine Sicherheitsbrieftasche: Verwenden Sie Sicherheitsaudit und gute Ruf -Brieftaschenanwendungen oder Hardware -Geldbörsen.Stellen Sie sicher, dass Brieftaschenanwendungen und Firmware die neueste Version sind und die beste Sicherheitspraxis befolgen.

-

Sicherung und Schutz des privaten Schlüssels: Bleiben Sie an einem sicheren Ort den privaten Schlüssel und verschlüsseln Sie mit einem starken Passwort.Sichern Sie den privaten Schlüssel regelmäßig und speichern Sie ihn an offline- und sicheren Stellen, um zu verhindern, dass sich versehentliche Daten verloren gehen.

-

Überprüfen Sie die Transaktionsdetails sorgfältig: Überprüfen Sie vor der Durchführung einer Transaktion die Transaktionsdetails sorgfältig, um sicherzustellen, dass die Zieladresse und die Anzahl der Transaktionen korrekt sind.Eine doppelte Inspektion kann den durch Fahrlässigkeit verursachten Fondsverlust vermeiden.

4. Zusammenfassung

Bitte beachten Sie, dass die Lösung für jeden oben genannten Angriff und jede Anfälligkeit nur ein einfaches Beispiel ist und den entsprechenden Angriff nicht vollständig verhindern oder die entsprechende Sicherheitsanfälligkeit reparieren kann.Wenn Sie daran interessiert sind, intelligente Verträge zu prüfen, bitteKontaktieren Sie unsWir werden mit Ihnen zusammenarbeiten, um Ihnen professionelle Prüfungsdienste zur Verfügung zu stellen, um sicherzustellen, dass Ihr Vertrag sicher und zuverlässig ist.Wir sind bestrebt, Ihnen Dienstleistungen und umfassender technischer Support zu bieten, um sicherzustellen, dass Ihre intelligenten Verträge in einer sicheren und zuverlässigen Umgebung betrieben werden.