Autor: Faust & amp;

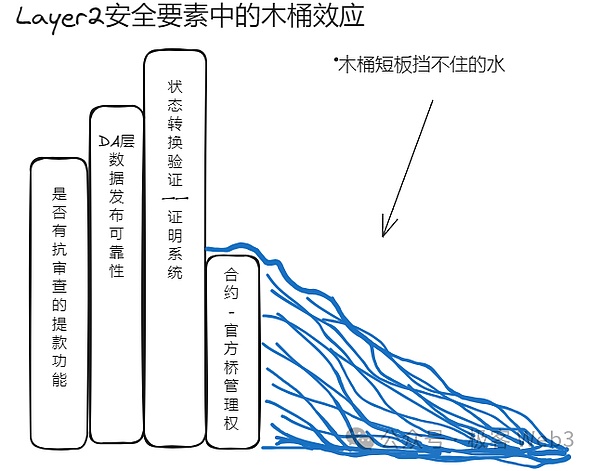

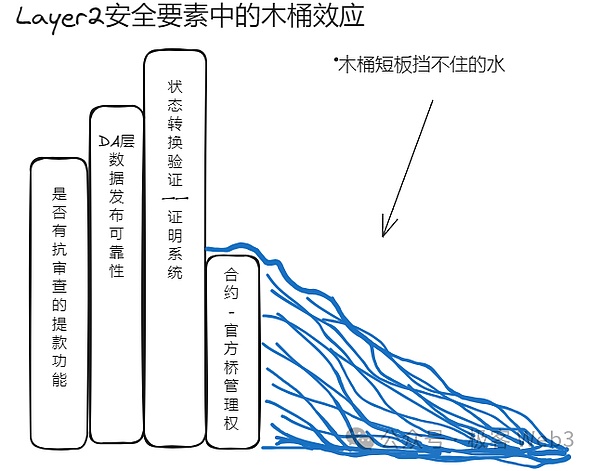

Introducción: el científico de la gestión estadounidense Lawrence Peter una vez propuso la «teoría del barril», que cree que el rendimiento general de un sistema está limitado por su parte más débil.En otras palabras, la tabla más corta puede determinar la cantidad de agua que puede contener un barril.Aunque este principio es simple, a menudo se pasa por alto.Los debates anteriores sobre la seguridad de la capa2 ignoraron principalmente la prioridad y la importancia de los diferentes componentes, y básicamente se centraron en la confiabilidad y los problemas de DA de las transiciones estatales, pero ignoraron los elementos más subyacentes y más importantes.Por lo tanto, cuando exploramos el complejo sistema de módulos múltiples, primero debemos averiguar qué pieza es la «placa de madera más corta».

Inspirado en la teoría del barril, después de hacer un análisis sistemático, encontramos que hay dependencias obvias entre diferentes componentes en el modelo de seguridad de Bitcoin/Ethereum Layer2, o que la seguridad de algunos componentes es más segura que otros componentes es más básico y más básico y más básico. importante, que es el llamado «más corto».

En este sentido, inicialmente podemos priorizar la importancia/basicidad de los diferentes componentes en el modelo de seguridad de la capa principal de la luz de la siguiente manera:

1. Si la autoridad de control del contrato/puente oficial se distribuye razonablemente (los derechos de control de signo múltiple están más concentrados)

2. Si hay una función de retiro que resiste la revisión (retirada obligatoria, escape)

3. ¿Es confiable el formulario de publicación DA/Publicación de datos (ya sea que DA Data se publique en Bitcoin o Ethereum)

4. Si se implementa un sistema confiable de prueba de fraude/prueba de validez en la capa1 (se requiere BITVM para Bitcoin L2)

Deberíamos absorber moderadamente los resultados de la investigación de Layer2 por parte de la comunidad Ethereum para evitar el lisenkoismo

En comparación con el sistema Ethereum Layer2 altamente ordenado, Bitcoin Layer2 es como un mundo nuevo. , todo tipo de proyectos de capa2 surgieron uno tras otro, como hongos después de una lluvia.Si bien aportan esperanza al ecosistema de Bitcoin, ocultan deliberadamente sus propios riesgos de seguridad.

Teniendo en cuenta la diferencia en los atributos funcionales entre Bitcoin y Ethereum, Bitcoin Layer2 estaba destinado a no poder alinearse con Ethereum Layer2 en las primeras etapas, pero esto no significa que debamos negar completamente que Ethereum e incluso el mundo de la blockchain modular tuviera una conclusión. Sentido común de la industria (consulte al ex biólogo soviético Li Senke, que aprovechó los problemas ideológicos para perseguir a los partidarios de la genética occidental).

Por el contrario, estos criterios de juicio obtenidos por los «predecesores» ya han mostrado una fuerte persuasión después de ser ampliamente reconocidos.

Al construir Bitcoin Layer2, debemos reconocer completamente la importancia de «aprender el aprendizaje occidental del este» y absorber y optimizar moderadamente muchas conclusiones de la comunidad Ethereum.Sin embargo, al recurrir a las vistas fuera del ecosistema de bitcoin, es necesario que nos damos cuenta de las diferencias en sus puntos de partida y, en última instancia, busquen un terreno común mientras reservamos diferencias.

Esto es como explorar las similitudes y diferencias entre «personas occidentales» y «personas orientales».Ya sea occidental o oriental, el sufijo de «personas» expresa muchas características similares, pero cuando corresponde a diferentes prefijos como «occidental» y «oriental», las características subdivididas serán diferentes.

Pero en el análisis final, existe una superposición destinada entre «Westerns» y «Orientales», lo que significa que muchas cosas que se aplican a los occidentales son igualmente aplicables a los del este, y muchas cosas que se aplican a «Ethereum Layer2» también son las mismas aplicadas a «bitcoin layer2».Antes de distinguir las diferencias entre Bitcoin L2 y Ethereum L2, puede ser más importante y significativo aclarar la interconexión entre los dos.

Adherirse al principio de «buscar un terreno común mientras reserva diferencias», el autor de este artículo no tiene la intención de discutir «qué es Bitcoin Layer2 y qué no», porque este tema es demasiado controvertido, e incluso la comunidad de Ethereum no considera que «¿Qué es Ethereum Layer2 y lo que no es Capa2» y alcanza una opinión objetiva y consistente?

Pero es cierto que, si bien las diferentes soluciones técnicas traen efectos de expansión a Bitcoin, sus riesgos de seguridad son diferentes.

Cómo comprender los criterios de seguridad y evaluación de la capa2

De hecho, la seguridad de Layer2 no es un nuevo punto de discusión.Incluso la palabra seguridad es un concepto compuesto que contiene múltiples atributos subdivididos.

Anteriormente, el fundador de Eigenlayer simplemente subdividió «seguridad» en cuatro elementos: «Irreversibilidad de transacción (resistencia a la reversión), resistencia a la censura, confiabilidad de la liberación de DA/datos y validez de transición de estado».

(El fundador de Eigenlayer una vez expresó sus puntos de vista sobre cómo la solución de verificación del cliente/Rollup Sovereign hereda la seguridad de Bitcoin Mainnet)

El OG de la comunidad L2Beat y Ethereum ha propuesto un modelo de evaluación de riesgos relativamente sistemático de la capa2.

Aunque esto no es 100% adecuado para Bitcoin L2, todavía contiene muchas conclusiones dignas de reconocimiento.También nos facilita evaluar objetivamente los riesgos de diferentes bitcoin L2.

(Vitalik dijo una vez que, dado que la solución de acumulación no puede lograr la perfección teórica al comienzo temprano, algunos medios auxiliares deben usarse para mejorar la seguridad, que se denominan «ruedas asistidas» e introducirán la suposición de confianza. La suposición de confianza es riesgo)

Entonces, ¿de dónde provienen los riesgos de seguridad?Teniendo en cuenta que en la actualidad, ya sea Ethereum Layer2 o Bitcoin Layer2, muchos confían en los nodos centralizados para actuar como clasificadores, o «comités» en forma de cadenas laterales compuestas por unos pocos nodos, estos tienden a ser clasificados/comités centrales. No está restringido, los activos de los usuarios pueden ser robados y escapar en cualquier momento.Esto implica la efectividad de la transición del estado y la resistencia a la censura mencionada por el fundador de Eigenlayer.

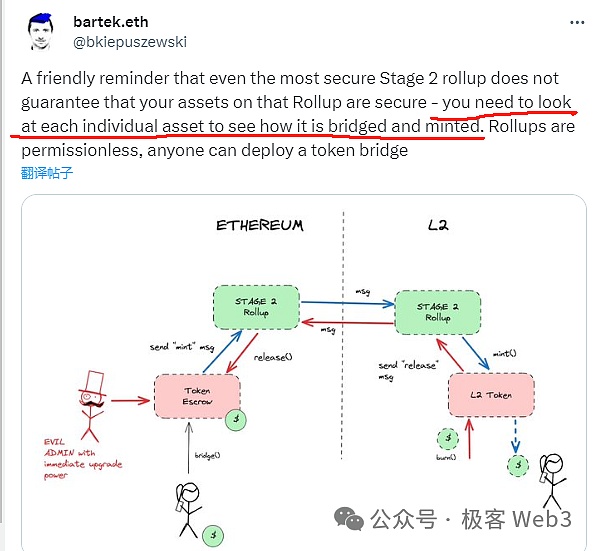

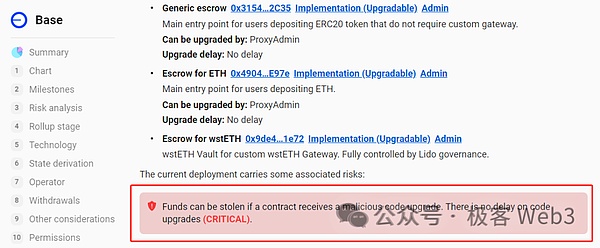

Al mismo tiempo, dado que Ethereum Layer2 se basa en los contratos de la cadena ETH para la verificación de transición de estado y la verificación del comportamiento de retiro, si el controlador del contrato (en realidad oficial de la capa2) puede actualizar rápidamente los segmentos de código malicioso de la lógica del contrato (por ejemplo, permitir todos Los tokens bloqueados en el contrato de retiro L1-L2 pueden transferirse a una dirección especificada, y los activos de custodia pueden ser robados directamente.

Esto se atribuye al «problema de asignación de signo múltiple de contrato», y el problema de asignación de múltiples signos también se aplica a Bitcoin Layer2, porque Bitcoin Layer2 a menudo se basa en el «Puente del Notario», lo que requiere múltiples nodos para liberar solicitudes de cadena cruzada a través de múltiples señales. , también hay un problema de cómo asignar múltiples letreros en Bitcoin Layer2.

Además, el problema del DA también es extremadamente importante.Si Layer2 no carga datos en Layer1, pero elige algunos sitios de publicación DA poco confiables por sí solo, si esta capa DA fuera de cadena (generalmente conocida como el Comité de Disponibilidad de Datos de DAC) conspira para negarse a publicar los últimos datos de transacciones afuera y el El ataque de la jerarquía de datos se llevará a cabo.

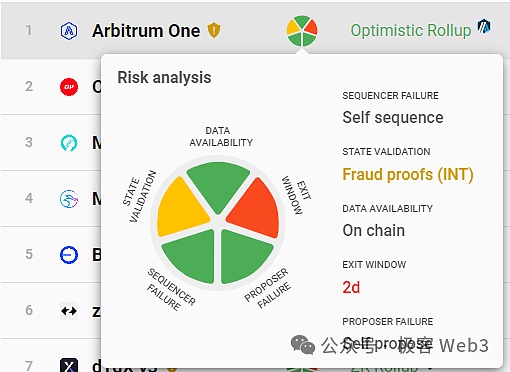

L2Beat resume los problemas anteriores y resume varios elementos centrales en el modelo de seguridad de Layer2:

1. Validación de estado/probar la fiabilidad del sistema (validación de estado)

2. Si el método de liberación de datos DA es confiable (avalabilidad de datos)

3. Si la red Layer2 rechaza deliberadamente su transacción/tiempo de inactividad, puede retirar con fuerza sus activos de Layer2 (secuenciador faliure, falla del propuesta)

4. Contrato relacionado con la capa2: si el control del puente oficial de la cadena cruzada está suficientemente dispersa.Si la potencia está relativamente concentrada y se produce «proteger y robo», ¿puede el usuario tener suficiente tiempo para responder a la emergencia (ventana de salida)

(«Imagen de visualización de elementos de riesgo» establecido en L2Beat para diferentes proyectos de capa2)

De todos modos, cuando analizamos los riesgos de seguridad de Layer2, en realidad estamos discutiendo cuántos escenarios existen en la red Layer2 que pueden causar daños a los activos de los usuarios para estas situaciones peligrosas, ¿puede el sistema Lay2 restringir efectivamente estas situaciones peligrosas a través del diseño del mecanismo?Si ciertos comportamientos maliciosos no pueden ser eliminados, cuánta «confianza» necesitamos introducir, en cuántas personas en un grupo deben confiar y en cuántas ruedas auxiliares «debemos confiar.

A continuación, analizaremos los factores de riesgo existentes en el modelo común de la capa Ethereum Layer2/Bitcoin (los objetos mencionados en este artículo no incluyen «canales de estado» o «canales de pago», ni incluyen el protocolo del índice de inscripción, porque son más especial).Y trataremos de discutir qué factores son más básicos, subyacentes y más importantes en el modelo de seguridad de Layer2.

Efecto de barril de Layer2: cuáles son las deficiencias

La junta más corta: los derechos de gestión del contrato/puente oficial

Aquí, también podríamos usar el «efecto de barril» para analizar los problemas de seguridad de la capa2. son los «derechos de gestión del puente oficial de cadena cruzada» (son aplicables Bitcoin y Ethereum Layer2).

Para Ethereum Layer2, siempre que Layer2 Oficial pueda actualizar rápidamente el contrato en la cadena de la capa1, puede robar teóricamente el token bloqueado en la dirección de retirada del puente oficial de L2, sin importar cuán confiable sea su capa o sistema de prueba.

Se puede decir que la autoridad de control del contrato de puente está relacionada con la seguridad de todo el sistema.Si el componente/contrato del puente se puede actualizar e iterarse bajo control de múltiples firmas, entonces necesitamos introducir la «suposición de confianza» aquí, suponiendo que el controlador del contrato de capa2/puente oficial no hará el mal.

(L2Beat ha marcado el retraso de actualización del contrato de diferentes proyectos de capa2. La mayoría de los contratos L2 pueden ser actualizados por el controlador inmediatamente. cierto desastre)

A diferencia de Ethereum Layer2, el puente de Bitcoin Layer2 básicamente no está controlado por el contrato en la capa1, porque Bitcoin no admite contratos inteligentes en el estado original.Hablando relativamente, todo el flujo de trabajo de Ethereum Layer2 depende en gran medida de los contratos en la capa1, y Bitcoin Layer2 no puede hacerlo.

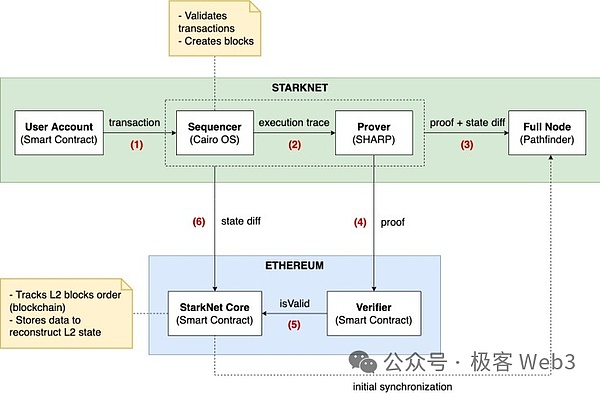

(Esquema de Starknet)

Este es un problema inevitable para Bitcoin Layer2, y se puede decir que tiene ventajas y desventajas.En la actualidad, parece que el «puente detrustworthy» implementado por Ethereum Layer2 que depende de los contratos no puede realizarse en Bitcoin L2.Este «puente sin confianza» requiere el despliegue de un contrato dedicado en la capa1, y también requiere la cooperación del sistema DA+ Fraud Proof/ZK Proof, que es esencialmente similar al «puente optimista» de Orbiter o el puente ZK de Polyhedra.

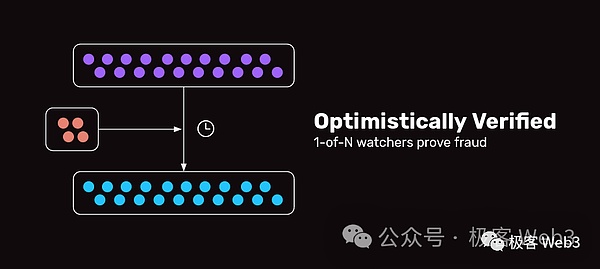

La visión general en la industria en la actualidad es que si no considera los posibles errores en la práctica y solo considera el modelo teórico, el nivel de seguridad del puente optimista y el puente ZK es básicamente el más alto, siempre que el código de contrato no contenga Bugs, o no se pueden actualizar maliciosamente.

(El puente optimista solo debe hacerse. Entre los N Watchmen, 1 honestidad puede garantizar la seguridad. El modelo de confianza es 1/n)

Dado que Bitcoin Layer2 no puede implementar los componentes del contrato en la capa1 (no hablaré de la red Lightning aquí), sus puentes oficiales son básicamente «puentes notarios» compuestos de unos pocos nodos, o «puentes de firma múltiple». El puente depende de la forma en que se establece la firma de firma múltiple/umbral, se necesita una fuerte suposición de confianza: suponiendo que estos notarios no conspirarán o no serán robados de claves privadas.

Actualmente, la mayoría de los puentes basados en firmas de notario/umbral no se pueden comparar con el «puente de fideicomiso» oficial de Ethereum Layer2 (la premisa es que el contrato de Ethereum Layer2 no se someterá a actualizaciones maliciosas).Obviamente, la seguridad de los activos del alojamiento de la red Bitcoin Layer2 estará sujeta a la seguridad de su puente oficial, o la dispersión de potencia de múltiples puentes de firma, que es su primera «rueda auxiliar».

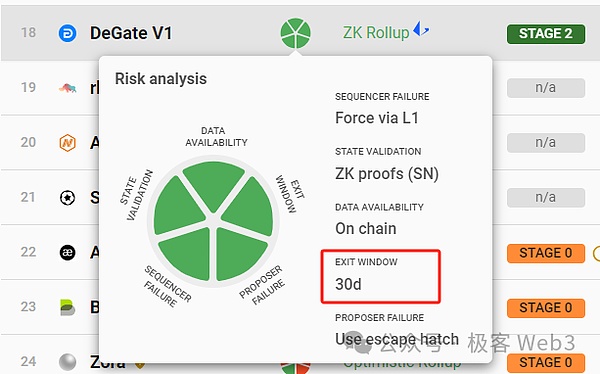

Dado que los «permisos de actualización» del puente oficial de Ethereum Layer2 a menudo se concentran en manos de algunos controladores más de firma. Las actualizaciones, o sujetas a un largo límite de retraso (actualmente solo Degate y Fuel V1 son el caso).

(Degate reservará un período de escape seguro de 30 días para los usuarios cada vez que actualicen el contrato. Durante este período, siempre que descubra que el nuevo código de contrato tiene una lógica maliciosa, puede escapar de manera segura a través de la función de cápsula de retiro/escape forzado )

Con respecto al «puente oficial», el modelo de confianza de Ethereum Layer2 y Bitcoin Layer2 es básicamente el mismo: el controlador que necesita confiar en múltiples firmas no conspirará para cometer el mal. su lógica de código.

La única diferencia entre los dos es que mientras el contrato no actualice maliciosamente el período de la ventana/actualización de la ventana es lo suficientemente largo, su puente oficial es confiable, pero Bitcoin Layer2 no puede lograr este efecto sin importar qué.

La segunda junta corta: retiro obligatorio de la anti -censura

Si suponemos que el problema del control de puentes múltiple/oficial mencionado anteriormente se puede ignorar, es decir, no hay problema en este nivel, entonces la capa más importante es la resistencia de censura del comportamiento de retiro.

Con respecto a la importancia de la función de cápsula de retiro/escape obligatoria anti-censura, Vitalik enfatizó en su artículo «Diferentes tipos de capa 2s» hace unos meses que es muy importante si los usuarios pueden retirar con éxito sus activos de la capa2 a la capa1. .

Si el clasificador de Layer2 sigue rechazando su solicitud de transacción, o falla/tiempo de inactividad durante mucho tiempo, sus activos estarán «congelados» y no puede hacer nada.Incluso si los sistemas DA y Fraud Proof/ZK Proof están disponibles, dicha capa2 no es lo suficientemente segura sin una resistencia a la censura y puede confiscar sus activos en cualquier momento.

Además, la solución de plasma, que una vez floreció en el ecosistema de Ethereum, permite a cualquiera retirar de manera segura los activos a la capa1 cuando DA no es válido o la prueba de fraude no es válido.En este momento, toda la red Layer2 está básicamente desechada, pero sus activos aún tienen una forma de deshacerse de ellos.Obviamente, la función de retiro que es resistente a la censura es más básica y subyacente que el sistema DA y Proof.

(Dankrad de la Fundación Ethereum dijo que el plasma aún puede permitir que los activos del usuario se evacúen de forma segura cuando las fallas/usuarios de DA no pueden sincronizar los últimos datos)

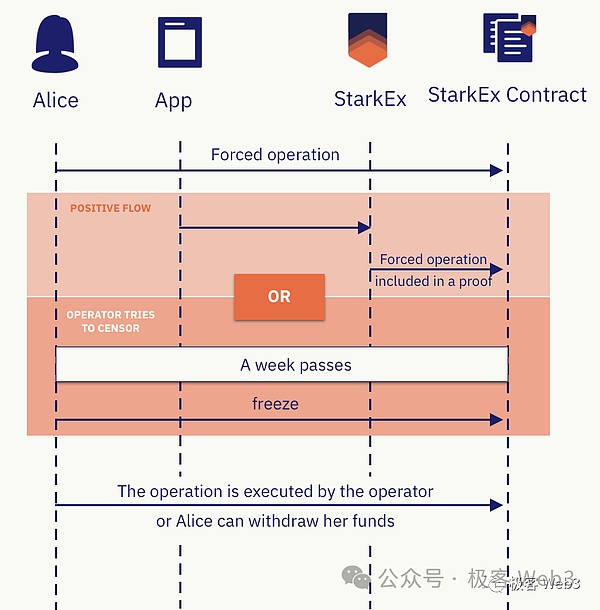

Algunos Ethereum Layer2, como Loopring y Starkex, Dydx, Degate, etc., establecerán una función de activación de la POL de la fuerza/escape resistente a la fuerza en la capa1. , Cuando termina la ventana de 7 días, si no se recibe la respuesta del clasificador de la capa2, puede llamar manualmente la función de solicitud de congelación para dejar que L2 ingrese a un estado congelado y activar el modo de cápsula de escape.

En este momento, el clasificador no puede enviar datos al contrato de acumulación en L1, y toda la capa2 se congelará durante un año.Luego, el usuario puede enviar una prueba de merkle para probar su estado de activo en la capa2 y retirar dinero directamente en la capa1 (de hecho, es para quitar su propia cantidad igual de fondos de la dirección de retiro del puente oficial).

Obviamente, el modo de vaina de escape solo se puede implementar en una cadena como Ethereum que admite contratos inteligentes, y Bitcoin no puede ejecutar una lógica tan compleja.En otras palabras, la función de escape de Escape es básicamente la patente de Ethereum Layer2.

Pero simplemente declarar una «solicitud de retiro obligatoria» es mucho más conveniente que activar directamente el polo de escape.El primero solo necesita pedirle al usuario que envíe una transacción a la dirección especificada en la capa1, y declare en los datos adicionales de la transacción que desea enviar a todos los nodos de capa2 (esto puede evitar directamente el clasificador y transmitir la solicitud a otras Nodos de capa2).Si el «retiro forzado» no recibe una respuesta durante mucho tiempo, el usuario activará el modo de vaina de escape, que es un diseño relativamente razonable.

(Referencia: Para la capa2, ¿qué tan importante es la retirada forzada y las funciones de POD de escape?

https://mp.weixin.qq.com/s/ehekzwdcjhyz7vbzzpomda)

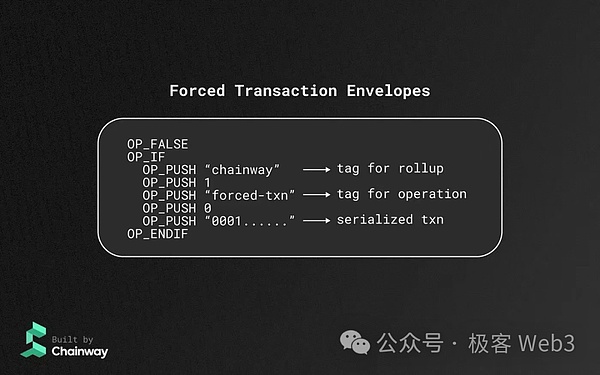

En la actualidad, el equipo de Bitcoin Layer2 ha planeado imitar el método de implementación de transacciones forzadas del árbitro y permitir a los usuarios emitir sobres de transacciones forzadas en la cadena de bitcoin.Bajo esta solución, los usuarios pueden evitar el clasificador y «transmitir sus voces» a otros nodos de capa2.Si el clasificador aún rechaza la solicitud del usuario después de ver la declaración de transacción forzada del usuario, se notará por otros nodos de capa2 y puede ser castigado.

Pero el problema es que la función de comercio forzada de Arbitrum, que se beneficia de su sistema a prueba de fraude, puede castigar al secuenciador/propositor, que siempre ha ignorado las transacciones de los usuarios.Sin embargo, para Bitcoin Layer2, que es difícil de verificar la prueba de fraude en la capa1, encontrará ciertos desafíos a este respecto.(Sin discutir BITVM por ahora) Si se trata de una solución de acumulación soberana sin una gran diferencia en el nivel de seguridad y la verificación del cliente, es difícil para nosotros evaluar seriamente su confiabilidad, y puede ser necesario evaluar los detalles de implementación de diferentes proyectos.

Por supuesto, dado que muchos bitcoin layer2 actualmente operan en una forma similar a las cadenas laterales, es equivalente a implementar un clasificador descentralizado, que puede resolver el problema de la resistencia a la censura en cierta medida.Pero esto es solo un medio auxiliar efectivo y ciertamente no la solución definitiva.

PD: Algunas soluciones de Lay2 ahora, como Validium, no son perfectas en el diseño del mecanismo de la cápsula de escape.Pero esto se atribuye al diseño incompleto de la cápsula de escape de Layer2.

La tercera junta corta: la confiabilidad de la liberación de datos de la capa DA

Aunque DA se llama disponibilidad de datos, este término realmente se refiere a la liberación de datos.

La liberación de datos, como su nombre lo indica, se refiere a si los últimos parámetros de datos de bloque/transacción de transacción pueden ser recibidos con éxito por los necesitados.Publicar datos sobre diferentes cadenas tiene una confiabilidad diferente.

(Referencia: malentendido de la disponibilidad de datos: DA = Liberación de datos ≠ Recuperación de datos históricos

https://mp.weixin.qq.com/s/oam_l4pe9gphn8h55ozutw)

Las comunidades occidentales generalmente creen que las viejas cadenas públicas como Bitcoin y Ethereum son las capas DA más confiables.Si el clasificador de Lay2 libera nuevos datos sobre Ethereum, cualquiera puede descargarlo y sincronizarlo ejecutando el cliente Ethereum Geth, y será casi imposible bloquearlo. fuentes para implementar.

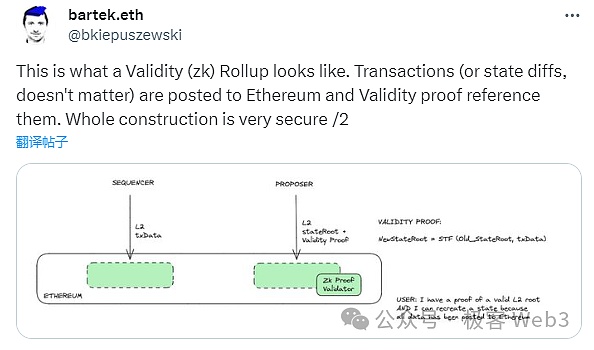

Vale la pena mencionar que Ethereum Rollup obligará al clasificador a publicar los parámetros de transición de datos de transacciones/Estado en la capa1, que está garantizado por prueba de validez/prueba de fraude.

Por ejemplo, después de que el clasificador de ZK Rollup publique datos de transacciones en Layer1, activará la lógica del contrato para generar un Datahash, y el contrato de validador debe confirmarse, y la prueba de validez presentada por el propuesta corresponde al Datahash.

Esto es equivalente a confirmar que la prueba de ZK y el stateroot enviado por el propositor están asociados con los datos TX enviados por el secuenciador, es decir, nuevo statoot = stf (antiguo stateroot, txData).STF es la función de transición de transición de estado Función de transición de estado.

Esto asegura que los datos de transición de estado/DA estén vinculados por la fuerza.

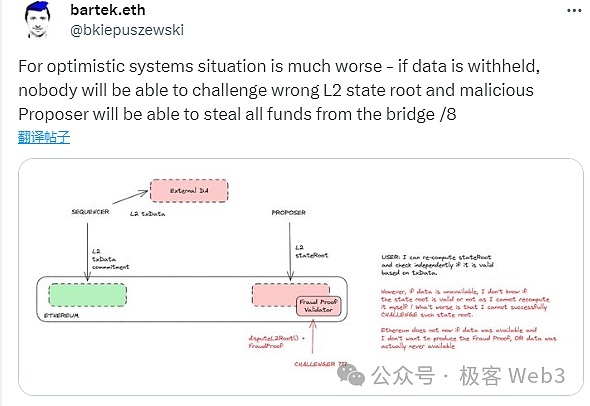

La comunidad de Ethereum/Celestia ya ha discutido completamente qué sistema de verificación de DA DATA o PRUEBA es más básica.Por ejemplo, las soluciones como Plasma, Validium, Optimium y otras soluciones que DA Capa están bajo la cadena Ethereum y la capa de asentamiento están en la cadena Ethereum son propensas a «ataques de obstáculos de datos», lo que significa:

El secuenciador/proponente puede conspirar con los nodos de la capa DA debajo de la cadena ETH para actualizar StaterOot en la capa1, pero los parámetros de entrada correspondientes a la transición del estado no se envían, lo que hace que sea imposible que los extraños juzguen si el nuevo stateroot es correcto, convirtiéndose en » ciego» .

Si esto sucede, toda la red Layer2 es equivalente a ser desechada, porque en este momento, no tiene idea de en qué se ha convertido el libro de cuentas de Layer2.Si se trata de Layer2 (Plasma y Optimium) basado en la prueba de fraude, el clasificador puede reescribir los datos/activos bajo cualquier cuenta a voluntad; Esto en ese momento, toda la red de Layer2 se convirtió en una caja negra, y nadie sabía lo que estaba sucediendo dentro, y no era diferente del desguace.Debido a esto, las soluciones ortodoxas de capa2 dentro del ecosistema Ethereum son básicamente rollup, mientras que Validium y Optimium a menudo no son reconocidas por la Fundación Ethereum.

(Referencia: retención de datos y prueba de fraude: por qué el plasma no admite contratos inteligentes

https://mp.weixin.qq.com/s/oopzqioi2p6scxbdfup4ea)

Por lo tanto, la fiabilidad/disponibilidad de los parámetros de transición de estado de la capa DA es más importante y más básica que la integridad del sistema de prueba de fraude/prueba de validez.Para Bitcoin Layer2, especialmente la capa2 basada en el modelo de verificación del cliente, incluso si el sistema de verificación de prueba de prueba de fraude/prueba de validez no se establece en la capa1, siempre y cuando la capa DA funcione como de costumbre, todos pueden saber si la red L2 tiene un estado de error . Convertir.

Actualmente, es difícil verificar la prueba de fraude/prueba de validez (BITVM no se discute aquí).Idealmente, si el clasificador L2 hace el mal y publica un stateroot que no está asociado con los datos de DA en la capa de asentamiento/BTC, aún no puede robar activos de los usuarios porque envía unilateralmente los resultados de la transición de Staterot/State. Nodos honestos, y al final pueden ser auto-entretenimiento.

(En este momento, siempre que los nodos ejecutados por los proveedores de instalaciones periféricas en los ecológicos, como los intercambios y los puentes de cadena cruzada, no conspiran con el clasificador, el clasificador no puede cobrar rápidamente los activos robados al publicar datos incorrectos. , Mientras haya un nodo honesto, descubre que la situación es incorrecta y envía una alarma en un momento crítico, puede corregir los errores a través del consenso social. inmediatamente)

Si se trata de un modelo similar a una cadena lateral, la mayoría de los nodos conspiran para realizar cambios en el estado malicioso, y las personas pueden descubrir rápidamente el problema.Mientras las instalaciones de terceros, como los puentes y los intercambios de cadena cruzada, no reconozcan los datos incorrectos, el controlador malicioso de Layer2/Sidechain no puede retirarse con éxito a menos que persuade a otros para que directamente OTC en la cadena con él.

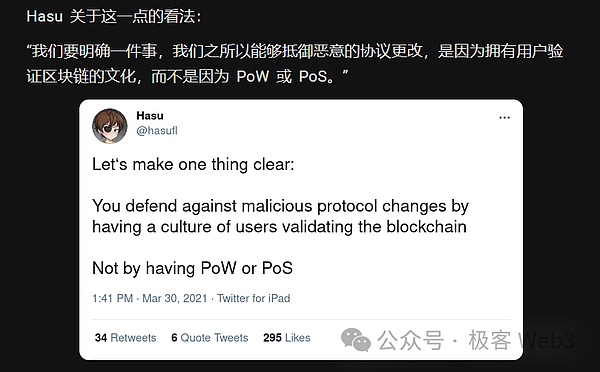

(Viatlik una vez señaló en el artículo que la verificación del cliente es la base real para garantizar la seguridad de la red de blockchain, verificarlo usted mismo)

Aquí hay un punto muy interesante.Sin embargo, según la «verificación del cliente», Ethereum Layer2 usa Layer1 y el sistema de verificación de prueba para garantizar la efectividad de las transiciones estatales, y básicamente no tiene que confiar en el consenso social (presumiblemente hay un sistema maduro de prueba de fraude/prueba de validez).

La solución de «verificación del cliente» de Bitcoin Layer2 a menudo tiene una fuerte dependencia del «consenso social» y traerá los riesgos correspondientes (para la capa de bitcoin2, este riesgo de seguridad es básicamente controlable, pero aún puede llevar a algunas personas a perder activos. Para Ethereum Layer2, porque Su puente oficial debe demostrar la cooperación del sistema, si el sistema probado está incompleto, el clasificador puede robar activos del usuario y mencionar que L1 se escapa.

Por lo tanto, una capa2 que puede implementar el sistema de verificación de prueba de fraude/prueba de validez en Layer1 siempre es mucho mejor que un modelo simple de «verificación del cliente».

PS: Dado que la mayoría de las capas de bitcoin2, que utiliza el sistema de prueba de fraude/prueba de validez, no puede permitir que Layer1 participe directamente en el proceso de verificación de prueba, su esencia es solo para tratar Bitcoin como la capa DA, y el modelo de seguridad es equivalente al «cliente del cliente verificación «».

Teóricamente, a través de la solución BITVM en la capa1, la prueba de fraude se puede verificar en la cadena de bitcoin, pero este proyecto de solución es muy difícil de implementar y encontrará grandes desafíos.Dado que la comunidad de Ethereum ya ha hecho muchas discusiones en el sistema de verificación de prueba basado en la capa1 y es bien conocido por todos, este artículo no tiene la intención de repetir el «sistema de verificación de prueba basado en la capa1».

Resumir

Después de un análisis simple del modelo de barril de madera, podemos sacar una conclusión preliminar: en el modelo de seguridad de la capa principal, el siguiente orden se puede clasificar de acuerdo con la importancia/nivel básico:

1. Si la autoridad de control del contrato/puente oficial se distribuye razonablemente

2. ¿Hay una función de retiro que resista la revisión?

3. ¿Es confiable la capa de publicación de DA/Data?

4. Si se implementa un sistema confiable de prueba de fraude/prueba de validez en la capa1

Por supuesto, no analizamos el CKBTC, el protocolo de índice de inscripción y otras soluciones del canal de red/estado de estado y el ecosistema ICP, porque son bastante diferentes de las soluciones típicas de verificación típica de rollup, plasma, validium o cliente.Debido a las limitaciones de tiempo, todavía es difícil para nosotros evaluar cuidadosamente sus factores de seguridad y riesgo, pero teniendo en cuenta su importancia, el trabajo de evaluación relevante se llevará a cabo según lo programado en el futuro.

Al mismo tiempo, existen serias diferencias entre muchas partes del proyecto con respecto a si el protocolo del índice de inscripción debe considerarse como la capa2. Ecosistema.