Auteur: Researteur de capital YBB Zeke

TLDR

-

Aggayer est le composant central de Polygon 2.0, qui est une blockchain uniforme et dispersée en agrégeant et en assurant des transactions atomiques croisées.Son objectif est de fournir une expérience utilisateur transparente d’un niveau unique et de résoudre le problème de la liquidité et de l’état de l’écosystème de la blockchain existant.

-

Aggayer utilise un nouveau type de mécanisme de vérification appelé preuve pessimiste.

-

Aggayer est plus concis et efficace, et sa forme finale atteindra une abstraction de chaîne plus idéale, ce qui est plus conforme à la définition de la prochaine génération de web3.

1. Aggayer dérivé de l’ère de la modularisation

1.1 Introduction des agglayer

Aggayer est l’un des composants principaux du Polygon 2.0.Le rôle de ce protocole est essentiellement le même que les protocoles d’interopérabilité en pleine chaîne tels que LayerZero et Wormhole.Cependant, en termes d’idées constructives, il existe en effet quelques différences entre les deux. La chaîne hétérogène est difficile) pour atteindre l’interconnexion.Aggayer est justifié et il est plus similaire à un « LAN » composé d’une machine d’échange.Par rapport à la traversée des ponts partout, plus rapide, plus facile et plus facile.

1.2 Séquençage de validité partagée

La pensée d’Aggayer est en grande partie due à la conception de la recherche Umbra sur la séquençage de validité partagée (partage de tri efficace), qui vise à réaliser l’interopérabilité atomique des chaînes croisées entre plusieurs rollup optimistes.En partageant le trieur, l’ensemble du système peut gérer le tri des transactions et les racines d’état de plusieurs rouleaux dans l’ensemble du système pour assurer l’exécution atomique et conditionnelle.

La logique d’implémentation spécifique doit transmettre trois composantes:

-

Acceptez le trieur partagé des opérations transversales: réception et traitement des demandes de transaction transversales;

-

Algorithme de construction de blocs: Les trieurs partagés sont responsables des éléments constitutifs contenant des opérations transversales pour assurer l’atomicité de ces opérations;

-

Partager un certificat de fraude: partager des mécanismes de preuve frauduleux entre les rouleaux connexes pour appliquer les opérations croisées.

-

Devise native.En utilisant le pont unifié, les actifs de la couche d’agrégation sont des actifs natifs, sans aucun jet d’emballage, et pas besoin de sources de confiance en tiers pour croiser la chaîne, tout est transparent;

-

Liquidité unifiée.Le TVL de toutes les chaînes d’accès est partagé, ou il peut également être appelé un pool de liquidités partagé;

-

souveraineté.Par rapport au rouleau optimiste dans le rouleau optimiste ci-dessus, Aggayer a une meilleure souveraineté, et Aggayer sera compatible avec les trieurs partagés et les solutions de DA de troisième partie.La chaîne de connexion peut même utiliser son jeton natif comme gaz;

-

Rapide.Il s’agit toujours d’une solution différente de la rouleau optimiste ci-dessus.

-

Sécurité.La preuve pessimiste n’accepte que le bon comportement.

-

faible coût.Plus la chaîne est connectée dans la couche de polymérisation, plus le certificat est payé à l’Ethereum, car il est moyen et l’agglayer ne facture pas de frais de protocole supplémentaires.

-

Sans confiance: il n’a pas besoin de compter sur une entité de confiance centralisée et peut fournir le même niveau de sécurité que la blockchain sous-jacent.Les utilisateurs et les participants n’ont pas besoin de faire confiance à des intermédiaires ou des tiers pour assurer la sécurité et l’exécution correcte de la transaction;

-

Extensibilité: l’accord peut facilement s’appliquer à n’importe quelle plate-forme ou réseau blockchain, et n’est pas limité par des architectures ou des règles techniques spécifiques.Cela permet aux solutions d’interopérabilité de prendre en charge une large gamme d’écosystèmes de blockchain, pas seulement quelques réseaux spécifiques;

-

Généralisation (généralisation): L’accord peut gérer tout type de données transversales ou de transfert d’actifs, non limités à des types ou des actifs de trading spécifiques.Cela signifie que grâce à ce pont, différentes blockchains peuvent échanger différents types d’informations et de valeur, y compris, mais sans s’y limiter, les crypto-monnaies, les appels de contrat intelligents et toute autre donnée.

-

Échange de jetons: permet aux utilisateurs d’échanger certains actifs sur une blockchain et de recevoir un autre actif équivalent sur une autre chaîne.En utilisant des échanges atomiques et des technologies de technologies croisées (AMM), le pool de liquidités peut être créé sur différentes chaînes, afin d’atteindre l’échange entre différents actifs.

-

Bridge d’actifs: Cette méthode consiste à verrouiller ou à détruire les actifs via des contrats intelligents sur la chaîne source, et à déverrouiller ou à créer de nouveaux actifs via le contrat intelligent correspondant sur la chaîne cible.Cette technologie peut être divisée en trois types en fonction de la méthode de traitement des actifs:

-

Mode de verrouillage / coulé: Dans ce mode, les actifs de la chaîne source sont verrouillés et la chaîne cible est coulée sur « l’actif de pont » équivalent.

-

Mode de détruire / coulé: les actifs sur la chaîne source sous ce mode sont détruits, et la même quantité d’actifs égaux est coulée sur la chaîne cible;

-

Mode de verrouillage / déverrouillage: cette méthode implique le verrouillage des actifs dans la chaîne source, puis déverrouille les actifs équivalents dans le pool de liquidités sur la chaîne cible.Ces ponts d’actifs attirent souvent des liquidités en fournissant des mesures incitatives telles que le partage des revenus.

-

Paiement natif: Autoriser les demandes sur la chaîne source pour déclencher l’opération de paiement des actifs natifs sur la chaîne cible.Cette méthode est principalement utilisée pour le règlement, qui peut être effectuée en fonction des données de blockchain ou des événements externes.

-

Interopérabilité des contrats intelligents: permettez aux contrats intelligents de la chaîne source d’utiliser la fonction de contrat intelligent sur la chaîne cible en fonction de l’appel de données local pour obtenir des applications complexes en chaîne croisée, y compris l’échange d’actifs et les opérations de pont.

-

Pont de programmation: Il s’agit d’une solution d’interopérabilité à haute fin qui combine la fonction de connexion et de transmission de messages du pont actif.Lorsque l’actif est transféré de la chaîne source à la chaîne cible, le contrat appelle la chaîne cible peut être déclenché immédiatement pour atteindre une variété de fonctions transversales, telles que l’engagement des actions, l’échange d’actifs ou les actifs stockés dans des contrats intelligents sur la chaîne cible.

>

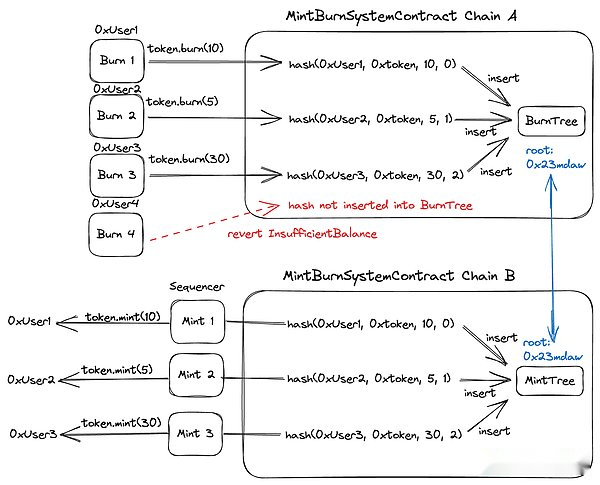

Parce que le Rollup actuel a essentiellement les fonctions de messages de transmission à deux voies entre Layer1 et Layer2, ainsi que d’autres pré-compilation spéciale.Donc, comme le montre la figure ci-dessus, Umbra n’a ajouté qu’un contrat MintBurnSystemContract (Burn and Mint) pour constituer les trois composants pour compléter trois composants.

Processus de travail

1. Burn Opération sur la chaîne A: Tout contrat ou compte externe peut être appelé, et il est enregistré à Burtree après le succès;

2. Fonctionnement de la menthe sur la chaîne B: Le trieur l’enregistre à Minttree après le succès de l’exécution.

Peu culte et cohérence

Merkle Root Cohérence: Burtree sur la chaîne A et la racine Mirklee de Minttree sur la chaîne B doivent être égales, afin d’assurer la cohérence et l’atomicité des opérations croisées.

Sous cette conception, Rollup A et B partagent un trieur.Ce trieur partagé est responsable de la publication du lot de négociation et de la déclaration des deux Rollup à Ethereum.Le trieur partagé peut être un trieur centralisé, tout comme la plupart des trieurs de rouleaux de couche2, ou des trieurs décentralisés comme les métis.La clé de l’ensemble du système est que le trieur partagé doit publier le lot de transaction et l’état de la déclaration des deux Rollup dans la même transaction à L1.

Les trieurs d’actions reçoivent des transactions et des blocs de construction pour A et B.Pour chaque transaction sur A, le trieur exécutera la transaction et vérifiera s’il interagit avec MintburnSystemContract.Si la transaction est exécutée avec succès et interagit avec la fonction de brûlure, le trieur partagé tentera d’effectuer la transaction de menthe correspondante sur B.Si la transaction de la menthe est réussie, le trieur partagé inclura les transactions de brûlure sur A et contient des transactions de menthe sur B;

En termes simples, le système est une expansion simple de l’algorithme de construction de blocs existant.Le trieur exécute la transaction et insère les conditions déclenchées d’un rouleau à un autre rouleau. Correct (c’est-à-dire, dans ce qui précède dans ce qui précède (c’est-à-dire dans ce qui précède ci-dessus. Constitution racine de Merkle).Dans ce cas, plusieurs rouleaux sont devenus similaires à une chaîne.Le problème inverse est que le fardeau de la vérification des nœuds et du trieur est plus élevé, et que la probabilité de ce schéma est encore très faible sous diverses perspectives telles que la distribution des intérêts et l’autonomie des rouleaux.

1.3 Le composant central de l’agglayer

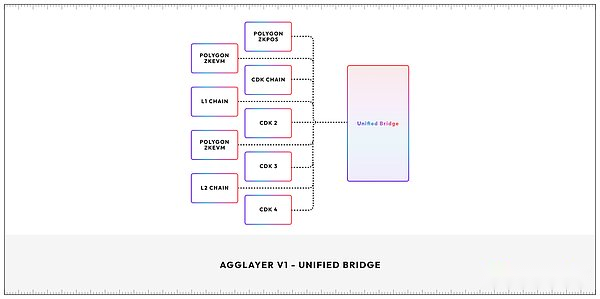

Tout en absorbant les solutions ci-dessus, Aggayer a apporté des améliorations plus efficaces et introduit deux composantes clés: le pont unifié et la preuve pessimiste.

Pont unifié: le flux de travail du pont unifié est de collecter et de résumer l’état de toutes les chaînes d’accès à la couche de polymérisation, et la couche d’agrégation régénère la preuve unifiée à Ethereum. La validité de la certification soumise par la vérification) et la détermination finale, et enfin le certificat peuvent vérifier l’efficacité de toutes les chaînes d’accès.

>

Preuve pessimiste: les rouleaux accédant à un environnement multi-chaîne produiront deux problèmes principaux: 1. L’introduction de différents vérificateurs et mécanismes de consensus conduira à une sécurité compliquée; 2. La collection de Rollup optimiste prend 7 jours.Afin de résoudre ces deux problèmes, Polygon a introduit un nouveau certificat de connaissance zéro, c’est-à-dire une preuve pessimiste.

L’idée de preuve pessimiste est que supposer que toute la blockchain connectée à Aggayer peut avoir des comportements malveillants, et que la pire situation de toutes les opérations de la chaîne croisée est supposée.Ensuite, Aggayer utilise une preuve de connaissance zéro pour vérifier l’exactitude de ces opérations pour s’assurer que même s’il y a des comportements malveillants, l’intégrité des opérations croisées ne peut pas être détruite.

1.4 fonctionnalités

Dans le cadre de ce schéma, les fonctionnalités suivantes peuvent être obtenues:

Deuxièmement, solution transversale

2.1 Pourquoi est-il si difficile de traverser la chaîne?

Comme mentionné ci-dessus, l’objectif d’Aglayer et le protocole complet-chaîne est fondamentalement le même, alors les deux?Avant de comparer, nous devons peut-être comprendre deux questions: 1. Pourquoi est-il difficile de traverser la chaîne? 2. Quelles sont les solutions courantes.

Comme le problème du triangle de la chaîne publique le plus célèbre, le protocole de la chaîne croisée a également une sélection de triangle d’interopérabilité (interopérabilité trilemma).Bien que l’existence d’AMM et de la machine de prophétie compense le manque de Defi, pour l’accord croisé, ce problème est des dizaines de fois.Mais la logique de ces jetons d’emballage est très dangereuse et centralisée, car vous devez verrouiller le véritable BTC et l’ETH dans l’adresse de la chaîne d’origine du contrat de pont croisé, et la conception de l’ensemble de la chaîne croisée peut devoir affronter le actifs.Afin de faire des dépenses efficaces et de réduire, la plupart des solutions croisées utilisent en fait plus de solutions de portefeuille.Donc, même aujourd’hui, vous pouvez souvent voir les informations sur les orages de ponts croisés xx.Nous avons maintenant une compréhension détaillée de ce problème à partir d’un niveau inférieur.

La division des ponts croisés précoces prévaut généralement sur Vitalik et d’autres. -La schéma de la chaîne peut être divisé en vérification native (pas de confiance + évolutivité), vérification externe (évolutivité + généralisation) et vérification native (pas de généralisation trusitive +).Ces méthodes de vérification sont basées sur différents modèles et technologies de confiance pour répondre à différents besoins de sécurité et d’interopérabilité.

Native Vérifiez:

Les ponts vérifiés locaux s’appuient sur le mécanisme consensuel de la chaîne source et la chaîne cible elle-même pour vérifier directement l’efficacité de la transaction.Cette méthode ne nécessite pas de couches de vérification ou d’intermédiaires supplémentaires.Par exemple, certains ponts peuvent utiliser des contrats intelligents pour créer directement une logique de vérification entre les deux blockchains, permettant à ces deux chaînes de confirmer la transaction via leurs propres mécanismes de consensus.L’avantage de cette méthode est d’augmenter la sécurité car il dépend directement du mécanisme de sécurité inhérent des chaînes participantes.Cependant, cette méthode peut être plus compliquée dans la mise en œuvre de la technologie, et toute la blockchain ne prend pas en charge la vérification locale directe.

Vérifiez à l’extérieur:

Les ponts de vérification externe utilisent des vérifications de troisième partie ou des clusters de vérification pour confirmer l’efficacité de la transaction.Ces vérifications peuvent être des nœuds indépendants, des membres de l’alliance ou d’autres formes de participants qui courent en dehors de la chaîne source et de la chaîne cible.Cette méthode implique généralement la logique de transmission et de vérification des messages croisés, qui sont effectuées par des entités externes, non directement traitées par la blockchain participant lui-même.La vérification externe permet une gamme plus large d’interopérabilité et de flexibilité car elle n’est pas limitée par une chaîne spécifique, mais il introduit également des couches de confiance supplémentaires et des risques de sécurité potentiels.(Bien qu’il existe de grands risques centralisés, la vérification externe est la méthode croisée la plus traditionnelle. En plus de la flexibilité et de l’efficacité, il a les deux coûts faibles)

Vérifiez localement:

La vérification native fait référence à l’état de la chaîne cible de la chaîne cible dans l’interaction transversale pour confirmer la transaction et effectuer des transactions de suivi localement.L’approche habituelle consiste à exécuter un client léger sur la chaîne source de la machine virtuelle de chaîne cible, ou deux en parallèle.La vérification indigène nécessite un petit nombre de factions ou des hypothèses synchrones.La vérification native est une méthode de communication croisée avec le degré de confiance le plus élevé, mais son coût est également très élevé, la flexibilité de développement est faible et elle convient plus à la blockchain avec une similitude de machine à statut élevé, telles que les réseaux Ethereum et L2. Entre la blockchain s’est développé sur la base du développement du SDK COSMOS.

Le schéma de la chaîne croisée actuelle « 1 »

Les plaintes dans différents aspects ont également conduit à différents types de solutions croisées.La solution actuelle de la chaîne croisée peut également être divisée en plusieurs catégories.

2.2 Aggayer est plus avantageux à l’avenir

Ici, nous comparons Aggayer au protocole actuel en pleine chaîne et prenons l’exemple de couche la plus influente.Le protocole adopte une version d’amélioration de la vérification externe, c’est-à-dire que Layerzero convertit la source de confiance dans la vérification en deux entités indépendantes -Prophecy Machines et relais pour compenser les défauts de vérification externe à travers la manière la plus minimaliste.La solution de la chaîne croisée appartient à un schéma de pont programmable qui peut réaliser plusieurs opérations.Logiquement, il semble que ce soit simplement la fissuration, donc un triangle impossible.D’un point de vue narratif magnifique, Layerzero a la possibilité de devenir le centre croisé de la chaîne transversale de l’ensemble du Web3, et il est tout à fait conforme aux problèmes tels que le fractionnement et la liquidité de l’expérience et de la liquidité de l’explosion sous-chaîne à l’époque de modularisation.

Mais quelle est la situation réelle?Nous ne parlerons pas des opérations d’exploitation récentes de Lays de LayerZero sur AirDrops.Du point de vue du développement, il est en fait très difficile d’atteindre la situation de l’ensemble du Web3 dans un tel accord, et le problème de la décentralisation est douteux.Dans la première version V1, la machine de prophétie utilisée par Lowerzero a en fait la possibilité d’être piratée et théoriquement. des ressources B-Fend.

D’un autre côté, le développement du protocole complet-chaîne implique également le problème du protocole, le format de données et la logique de fonctionnement de la chaîne hétérogène et l’appel de différents contrats intelligents.Pour vraiment réaliser la communication mutuelle de Web3, il faut non seulement ses propres efforts, mais aussi la collaboration de divers projets.Si vous utilisez la première couche, il ne devrait pas être difficile de constater qu’il ne soutient que la chaîne publique EVM Cross -Chain, et il n’y a pas beaucoup de projets écologiques qui soutiennent la chaîne complète.Ceci est également la même pour Aggayer, mais en termes d’interopérabilité, Aggayer prend en charge un retard ultra-low et une interopérabilité asynchrone, qui ressemble plus à Internet utilisé sur Internet.

En résumé, l’agrégation d’agglayer est un moyen similaire d’utiliser, ce qui est plus concis, efficace et conforme à la direction du vent modulaire actuel.Cependant, il n’y a pas de hauteur absolue entre les deux dans le présent.L’avantage de l’agglayer est que la couche1 et la couche2, qui sont hostiles les unes aux autres, brisent les différents projets de chaîne publique à l’ère de l’explosion de la chaîne, la liquidité décentralisée avec des jeux à suce zéro avec des utilisateurs, permettent une interaction multi-chaîne faible et natif et natif Résumé de la chaîne de chaîne auto-brillante, Pool de liquidité de partage ne nécessite pas de jetons d’emballage, ce qui sera une très bonne opportunité pour les chaînes à longue queue et les chaînes d’application.Ainsi, à long terme, Aggayer est la solution croisée la plus potentielle. L’étape sera polymérisée.

Troisièmement, l’écologie liée par Aggayer

Parce que dans les premiers jours, la chaîne d’accès de l’Aggayer n’était pas beaucoup.

3,1 x couche

La couche X est basée sur le projet Ethereum Layer2 établi par Polygon CDK.En tant que chaîne publique de l’échange de tête, elle apportera une liquidité étendue aux projets dans la couche agrégée après avoir accédé à l’agglayer.Le portefeuille OKX Web3 en tant que couche d’accès des utilisateurs ordinaires peut également fournir une meilleure prise en charge de l’agglayer.

>

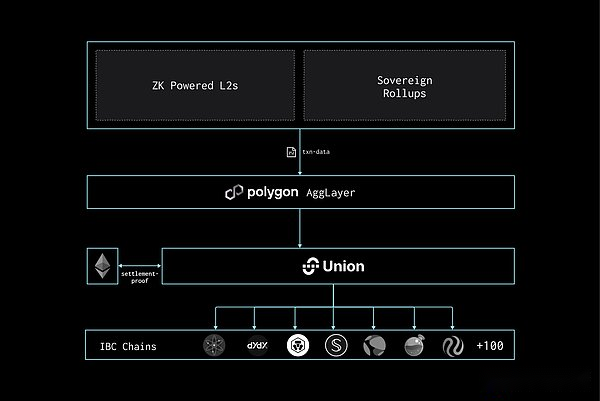

3.2 Union

Union est une couche d’infrastructure zéro-connaissance basée sur le cosmos.Il est basé sur la vérification consensuelle et ne dépend pas de la troisième partie de confiance, de la machine à prophétie, des signatures multiples ou des MPC.En tant que chaîne d’accès, après entrée dans la couche d’agrégation, la connexion de profondeur entre EVM et COSMOS est mise en œuvre, car il vous suffit d’utiliser l’union comme passerelle IBC pour connecter Union puis se connecter à l’IBC, afin que l’écosystème modulaire des deux séparés les uns par les autres peut être ré-combiné.

>

3.3 ASTAR

Astar Network est le réseau des entreprises japonaises et mondiales, des projets de divertissement et de jeu, et s’engage à promouvoir « web3 ».Il fournit des solutions de blockchain personnalisées avec une machine virtuelle croisée prise en charge par Polygon et Polkadot.En tant que première chaîne intégrée complète d’agglayer, ce projet accèdera directement à des dizaines de milliards de dollars de pools de partage de liquidité et d’atteindre une réelle croissance des utilisateurs.

>

Référence

1. Un article comprend l’interopérabilité de la blockchain: https://blog.chain.link/blockchain- Interopérabilité- zh ///

2.AggLayer: Pourquoi la solution d’évolutivité de Polygon change la donne en 2024 & ampli ?:

https://www.antiersolutions.com/aggayer-why-pointgons-scalabilité-solution-is-a-ame-in-2024-meyond/

3. L’âge de l’agrégation arrive: https: //polygon.technology/agglayer

4. Séquençage de valeur partagée: https://www.umbraresearch.xyz/writings/sharidity- séquençage

5.Union: https: //www.rootdata.com/zh/projects/detail/Union?