Autor: Goplus

Hintergrund

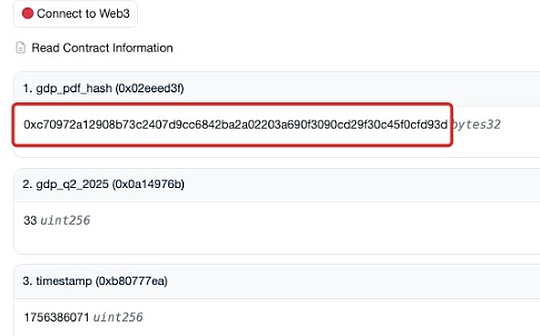

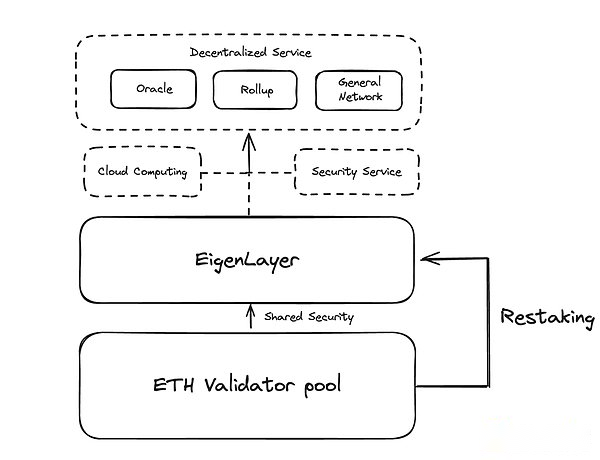

Von letzten Jahr bis heute hat Eigenlayer als große Kernerzählung im Ethereum -Ökosystem mehr als 10 Milliarden US -Dollar -TVL angesammelt. Bekanntes Merkmal ist sein „Wiedergutmachungs“ -Konzept.Dieser vorläufige Eindruck ist leicht zu der Meinung, dass Eigenlayer nur eine Plattform ist, um Nutzern zu helfen, zusätzliches Versprecheneinkommen zu erzielen.Wenn wir tief nachdenken, stellt sich eine Schlüsselfrage: Warum können die ETH oder LST (flüssige zugesagte Token) in dem verpfändeten Einkommen verpfändet?Die Antwort auf diese Frage zeigt die wahre Essenz von Eigenlayer.Ich denke, Eigenlayer ist eigentlich eine revolutionäre finanzielle Cloud -Computing -Infrastruktur.Diese Definition mag auf den ersten Blick etwas widersprüchlich sein, spiegelt jedoch nur die Innovation von Eigenlayer wider.Herkömmliche Cloud -Computerdienste wie AWS oder GCP stützen sich hauptsächlich auf zentralisierte Ressourcenzuweisung und -verwaltung, um Rechenleistung bereitzustellen.Eigenlayer hat ein neues Cloud Computing Infrastructure -Modell erstellt, indem finanzielle Anreizmechanismen und verteilte Computerressourcen geschickt kombiniert wurden.Dieser Artikel wird tief in die Prinzipien und Mechanismen von Eigenlayers nach unserem Verständnis eingehen. Design AVS Essenz

Was ist Eigenlayer?

Zunächst ist Eigenlayer eine revolutionäre Ethereum -Ökosysteminfrastruktur.Für Benutzer können Benutzer, die Ethereum -Vermögenswerte innehaben, nicht nur durch Versprechen interessiert werden, sondern auch diese Einlagengutscheine verwenden, um andere potenzielle Projekte zu unterstützen und zusätzliche Belohnungen zu erhalten.Dies ist das Kernkonzept von Eigenlayer -Restaking.Es ist wie eine magische Brücke, die die starke Sicherheit von Ethereum und allen Projekten verbindet, für die die Sicherheit des Netzwerkkonsens erforderlich ist.Für Entwickler ist es wie eine Cloud -Computing -Plattform, die Sicherheitsgarantien bietet, sodass sie sich darauf konzentrieren können, dezentrale Dienste selbst aufzubauen, ohne komplexe Konsens- und Sicherheitssysteme von Grund auf neu aufbauen zu müssen.

>

Was ist AVs und wie man arbeitet?

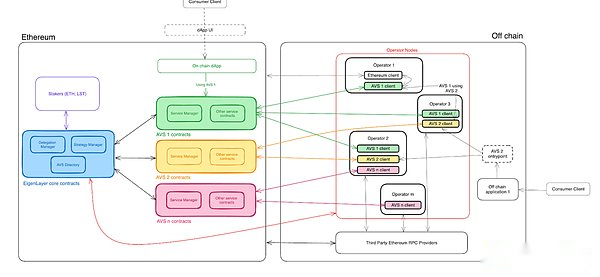

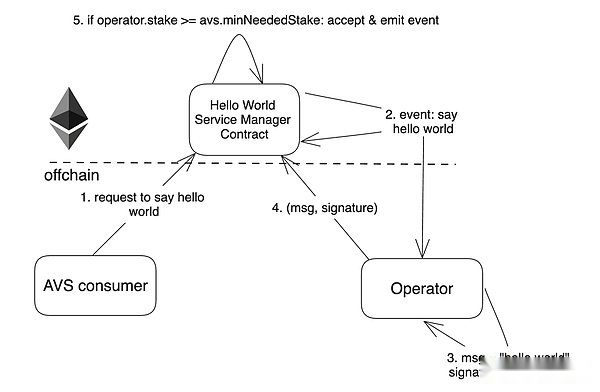

Basierend auf Eigenlayer können Entwickler ihre eigenen bauenAktiv validierter Service (AVS)Dies ist auch das wichtigste Konzept des Eigenlayer -Ökosystems.Wenn Sie beispielsweise ein dezentrales Preisprophet -Netzwerk erstellen möchten, um die Teilnahmeknoten des Propheten -Netzwerks böse zu verhindern Der Preisträger, wenn der Preis für den Preis des Konsensmechanismus gemeldet wird, ist diese Art von Szene sehr geeignet, um AVS zu vervollständigen. Sein Service -Management -Vertrag -Service -Manager.Laut Vyas Krishnan übernimmt Eigenlayer die Rolle von „CONVERTY CRYPTO in Cloud“, dann ist AVS der Cloud -Dienst, den wir mit Web2 vertraut sind, und die Fähigkeit, die Crypto Pure -Kette in ein Cloud -Computing unter dem Link zu berechnen.Wie wirkt AVS am Eigennetzwerk?

>

-

Als Projektpartei, die das Eigenlayer -Netzwerk nutzen möchte, müssen Sie zunächst Ihren eigenen AVS -Kunden und den ServiceManager -Vertrag entwickeln. Bedingungen für Knoten zur Teilnahme am Netzwerk und am Mechanismus für Belohnungen und Strafen des Knotens selbst.Wie z.Gleichzeitig ist es erforderlich, einige Spezifikationen des AVS ServiceManager -Vertrags zu befolgen, um einige grundlegende Schnittstellen für die Index und Kommunikation durch den Eigenvertrag von Eigenlayer beizubehalten.

-

Der Teilnahmeknoten des Netzwerks selbst heißt ** „Operator“ ** in Eigenlayer,OperatorEs ist ein professioneller Knotenbetreiber, der hauptsächlich für den tatsächlichen Betrieb und die Wartung von Netzwerkknoten verantwortlich ist.Als Bediener können sie auch ein Knoten sein, für den Staker sich verpflichten.Wie nimmt gewöhnliche Benutzer am gesamten Workflow -Prozess teil?

-

Nach Abschluss des Konstruktions von AVs und der Einstellung von Knoten kann der Dienst des Netzwerks geöffnet werden, um zu konsumieren und zu verwenden.

-

Hohe Startkosten: Die Projektpartei muss viele Mittel und Arbeitskräfte investieren, um Knoten für den Beitritt zum Netzwerk anzulocken.

-

Betriebsdruck: Die Aufrechterhaltung eines aktiven Knotennetzwerks erfordert kontinuierlichen Betrieb und Anreizmaßnahmen.

-

Hoher Schwellenwert für die Knotenbeteiligung: Potenzielle Knotenbetreiber müssen Token aus bestimmten Netzwerken kaufen, um ihre Risiken und Kosten zu erhöhen.

-

Langsamer Netzwerkeffekt: Aufgrund der wenigen Teilnehmer ist das neue Netzwerk schwer schnell Sicherheit und Zuverlässigkeit festzulegen.

-

Die Berechnung dichter Dienste erfordert einen Hochleistungsserver

-

Speicherdichte Dienste erfordern eine große Speicherung für die Kapazität

-

Finanzdienstleistungen erfordern möglicherweise strengere Sicherheitsmaßnahmen und eine höhere Strafe

-

Inhaltsverteilungsdienste sind möglicherweise mehr besorgt über Manipulationen und Benutzerfreundlichkeit

-

Real -Time -Kettenrisikokontrolldienste erfordern eine extrem geringe Verzögerung

-

KI -Dienste erfordern eine Menge GPU -Computerleistung, die Leistung erbringt

-

Der Vorhersagemaschinendienst muss möglicherweise die Konsistenz mehrerer Datenquellen überprüfen

-

Der DA -Service muss den Speicher und das Abrufen von Daten überprüfen

-

Die Risikokontrolle in der Kette muss die Transaktion simulieren und überprüfen, und die echte Zeit -Effizienz und Genauigkeit erfordert echte Zeit -Effizienz und Genauigkeit

-

Was das Verhalten definiert, wird als „böse“ angesehen

-

Die angemessene Bestrafungsstärke zu setzen, reicht nicht nur aus, um sich abzuschrecken, sondern auch nicht zu schwerwiegend, was zu einem Rückgang der Knotenbeteiligung führt

-

Faire Design und transparente Beurteilung und Ausführungsmechanismus

-

Das Gewinnmodell und das erwartete Einkommen des Dienstes oder wie man in der frühen Phase des Projekts mit seiner eigenen Tokenomik kombiniert, um den erwarteten erwarteten erwarteten Prämien genügend Belohnungen zu verleihen

-

Betriebskosten, einschließlich Infrastruktur, Wartung usw.

-

Das Belohnungsbudget für Knoten und Versprechen kann auf Knoten und Versprechen verteilt werden

-

Kleine Netzwerke können einfacher zu managen sein, aber möglicherweise ein gewisses Maß an Dezentralisierung opfern

-

Größere Netzwerke bieten möglicherweise höhere Sicherheit, können jedoch Komplexität und Kosten erhöhen

-

Da

-

Dezentraler Sequenzer

-

Zufallszahl

-

ZK-Prover

-

Vorhersagemaschinenservice

-

Mangel an traditionellem universellem Dezentralisierungs -Computing -Netzwerk

-

Es gibt fast keine AVs, die Dienste direkt für die Endbenutzer anbieten

-

Brieftaschenadressenrisikobewertung

-

Anti -Fischen- und Anti -Fr -Raud -Schutz

-

Token -Risikobewertung

-

Dezentrale echte Zeitkette auf der Firewall

>

Es ist zu erkennen, dass der Service Manager den Bedienerknoten über das Ereignisereignis ausgelöst hat, um die Berechnung unter der Kette durchzuführen.Tatsächlich kann die Verwendung von AVs flexibler sein. Direkt zur Gateway -Exposition angerufen. Die Serviceschnittstelle (erforderliche Berechtigung, um zu verhindern, dass eine große Anzahl von Spssemen eine große Anzahl von Spssemitteln erhalten), müssen jedoch die Ergebnisse des Berichts gemeldet und die Ergebnisse über den Aggregator abgeschlossen werden. Denn der gleiche Anruf kann den entsprechenden Dienst durch mehrere Knoten ausführen, um den entsprechenden Dienst auszuführen.Am Ende schloss der Service Manager die Belohnung und Bestrafung von Knoten mit dem Eigenlayer -Vertrag ab, der auf den Ergebnissen des Berichts basiert.

Eigenlayers Kernpositionierung

Nachdem ich über die Einführung von AVs und Eigenlayer gesprochen habe, möchte ich die dreiköpfige Kernpositionierung von Eigenlayer zusammenfassen, um es jedem zu erleichtern, sie besser zu verstehen und zu beurteilen, ob sie es verwenden sollen.

Die Plattform der Link -Hypotheken und -entwickler

Eine der Kernpositionierung von Eigenlayer ist eine Plattform, um Zusagen und Entwickler zu verbinden.Dieses Innovationsmodell hat die Konstruktion und Beteiligung dezentraler Netzwerke vollständig verändert und beide Parteien beispiellose Chancen und Bequemlichkeiten vermittelt.Bevor Eigenlayer auftrat, stand das neue dezentrale Netzwerk vor einer großen Cold Start Challenge:

Eigenlayer löst diese Probleme geschickt durch sein innovatives Design.Es ermöglicht Zusagen, ETH oder LST zu verwenden, um gleichzeitig Knotendienste für mehrere Netzwerke bereitzustellen, wodurch die Teilnahmeschwelle erheblich reduziert wird.Die Projektpartei kann schnell auf ein riesiges zugesagtes Netzwerk zugreifen, um den Startprozess zu beschleunigen.Für Knotenbetreiber müssen sie für jeden teilnehmenden Online -Token nicht mehr ein bestimmtes Token erwerben, was die Risikoexposition verringert.Durch die Ermöglichung von Zusagen, Prämien aus mehreren Netzwerken zu erhalten, hat Eigenlayer ein Gewinn -Win -Ökosystem geschaffen und eine wirksame Ausrichtung der Anreize erreicht.Dieses Innovationsmodell vereinfacht nicht nur die Konstruktion und Beteiligung des dezentralen Netzwerks, sondern bietet auch eine effektive Szene für die meisten Token.

Aus dem aktuellen Egenlayer -Ökosystem können wir feststellen, dass es bereits eine große Anzahl sehr guter Anbieter von Bedienungsknoten gibt, einschließlich Coinbase Cloud, Figment, Google Cloud, Galaxy, Hashkey usw.Die Hinzufügung dieser Institutionen bringt nicht nur Professionalität und Zuverlässigkeit in das Ökosystem, sondern verbessert auch das Vertrauen der gewöhnlichen Benutzer erheblich.Der Delegator kann diese leistungsstarken Operationen auswählen, um ihre eigenen Vermögenswerte anzuvertrauen, die nicht nur professionelle Knotenbetriebsdienste erhalten, sondern auch die Risiken reduzieren.Für Entwickler ist diese Bequemlichkeit selbstverständlich. Ein relativ hohes Maß an Sicherheitsniveau stellt den Fokus mehr auf Ihre eigenen Produkt- und Service -Innovationen, als das Rad der Konsensinfrastruktur zu wiederholen.

Sicherheitspool teilen

Das größte Merkmal von Eigenlayer ist, dass es möglich ist, den Knoten der verpfändeten und Entwickler zu verbinden und dem Projekt zu helfen, den Dienst des Dienstes schnell zu finden. Sicherheit ihrer eigenen Netzwerke.Dies ist eines der Kernprobleme, die von Eigenlayer gelöst werden, und es kann auch gesagt, dass es das größte Verkaufsargument von Eigenlayer ist.

Hier müssen wir zunächst definieren, was die sogenannte Netzwerksicherheit ist.Da in einem verteilten System jeder Knoten wahrscheinlich das böse tut, muss das Netzwerk auf einem Termin mit Nullsteuer basieren, und es ist notwendig, einen akribischen Konsensmechanismus zu erstellen, um zu verhindern, dass Knoten das böse tun, um die Stabilität des Netzwerks aufrechtzuerhalten Und Sicherheit.Im Allgemeinen entscheiden sich die meisten Netzwerke dafür, dass Knoten ihre eigenen Netzwerk -Token als Hypotheken verpflichten, die Knoten zu ermöglichen, an der Arbeit des Netzwerks teilzunehmen, um ein Einkommen zu erzielen.Die Kosten hier sind jedoch nicht stabil, dh wenn die Hypothek selbst das native Token dieser Netzwerke ist, schwankt die Kosten für Knoten ständig mit der Schwankung des Preises. In einer Sicherheitskrise ist diese Situation auch in der Geschichte ein Vielfaches aufgetreten, und der größte Teil des Preises für Online -Währungen ist wirklich leicht kontrolliert und instabil.

In der von Eigenlayer angegebenen Lösung konzentriert es sich auf das Konzept der Sicherheit.Durch die Zulassung von Hypotheken, Knoten und verschiedenen Artikeln, die die Kosten des Bösen bestimmen, wurde diese Netzwerksicherheit aufgrund der Stabilität der ETH und der Versprechen der Token -Preise tatsächlich vertrauenswürdiger.Dies kann einem Netzwerk auch dazu beitragen, in den frühen Tagen schnell ein stabiles und sicheres dezentrales Servicenetzwerk einzurichten und ein eigenes Token als Einkommen zu nutzen, um die „Sicherheitsdienstgebühr“ des gesamten Netzwerks zu zahlen.In ähnlicher Weise kann es auch dem ursprünglichen zentralisierten Service auf diese Weise zu einem zentralisierten Übergang helfen, wodurch die Qualität und Transparenz des ursprünglichen Dienstes verbessert und anschließend die Gewinne aufgrund von Serviceverbesserungen erzielt werden, um einen Teil des Einkommens zu diesen zu übernehmen Geteilte Sicherheit Die Zusagen belohnen und treten in einen positiven Zyklus ein.

Gegenwärtig hat Eigenlayer ein TVL -Vermögen von fast 12 Mrd. US -Dollar, was einem riesigen gemeinsamen Sicherheitspool entspricht, der ausreicht, um verschiedene DA-, Sequenz-, Prophezeiungsmaschinen und verschiedene dezentrale Netzwerksicherheitsdienste bereitzustellen.

Programmierbarer Konsens

Der dritte Kernvorteil von Eigenlayer ist seine Fähigkeit, Konsens zu programmieren.Hier müssen Sie das Konzept der AVS einführenOperatorZum Betrieb wird es schließlich verwaltet und Konsens, um Konsens zu verwalten und aufrechtzuerhalten.Der Betreiber muss über den Vertragseingang registriert werden, und die Belohnung und Bestrafung wird auch durch den Vertrag ausgelöst, sodass der Vertrag als Konsens -Gateway für AVs verwendet wird.Wenn Entwickler Verträge schreiben, können sie ihre eigenen AVS -Überprüfungsregeln und -anforderungen, die Regeln für den Knotenzugriff, die Regeln usw. und sogar eine flexible Zuordnung von verpfändeten Token flexibel definieren.Die programmierbaren Konsensfunktionen von Eigenlayer bieten Entwicklern beispiellose Flexibilität und innovativen Raum.Durch diese Funktion können Entwickler Konsensparameter dynamisch entsprechend der Entwicklungsphase und den Anforderungen des Netzwerks anpassen, um sicherzustellen, dass das Netzwerk die beste Leistung und Sicherheit in verschiedenen Szenarien aufrechterhalten kann.Diese Anpassungsfähigkeit ermöglicht es dem Projekt, seinen Betriebsmechanismus jederzeit zu optimieren und die sich ändernde Marktumgebung und die Benutzeranforderungen zu bewältigen.

Die Designideen und Prinzipien von AVS

Bevor ich meine eigenen AVs entwirft, müssen die meisten Entwickler über die folgenden Themen nachdenken:

1. Die Serviceanforderungen und -typen des Projekts selbst

Verstehen Sie, dass der vom Projekt bereitgestellte Servicetyp die Grundlage für die Entwerfen von AVs ist, da er sich direkt auswirkt:

Notwendigkeit: Berechnen Sie, ob die VM in der Kette nicht ausgeführt werden kann oder die Kosten zu hoch sind.

Überprüfungslogik: Unterschiedliche Dienste erfordern unterschiedliche Überprüfungsmethoden.Zum Beispiel:

Leistung: Der Service -Typ bestimmt die Anforderungen an Geschwindigkeit und Durchsatz.wie:

Sicherheitsmodell: Verschiedene Dienste sind mit unterschiedlichen Sicherheitsbedrohungen ausgesetzt und beeinflussen die Gestaltung von Bestrafungsmechanismen.Zum Beispiel:

Knotenanforderungen: Der Service -Typ bestimmt die Hardware- und Softwareanforderungen des Knotens.wie:

2. wie man Knoten des Bösen bestraft

Dieses Problem hängt direkt mit der Sicherheit und Zuverlässigkeit von AVs zusammen.Entwickler müssen einen wirksamen Bestrafungsmechanismus entwerfen, um die Sicherheit und Stabilität des Netzwerks aufrechtzuerhalten.Dies beinhaltet:

Ein vernünftiger Bestrafungsmechanismus kann die Motivation von Knoten effektiv reduzieren, um das Böse zu tun und den langfristigen gesunden Betrieb des Netzwerks zu gewährleisten.

3. Die Rentabilität des Dienstes selbst und des Budgets, das an „Shared Security“ gezahlt werden kann

Dieses Problem beinhaltet die wirtschaftliche Nachhaltigkeit von AVS.Entwickler müssen bewerten:

Ein angemessenes Wirtschaftsmodell kann sicherstellen, dass AVs ausreichende Knoten und Zusagen anziehen und behalten können und gleichzeitig eine nachhaltige Entwicklung des Projekts aufrechterhalten.

4. Wie viel Netzwerkskala ist erforderlich

Die Skala des Netzwerks wirkt sich direkt auf die Leistung, Dezentralisierung und Sicherheit von AVs aus:

Entwickler müssen den besten Gleichgewichtspunkt entsprechend den Serviceanforderungen und den Ressourcenbeschränkungen finden.

Nur wenn ich diese Probleme löste, denke ich, dass es möglich ist, gute und stark beteiligte AVs zu entwerfen und größere Probleme zu vermeiden, die in der späteren Zeit aufgrund unzureichender Denkens auftreten können.

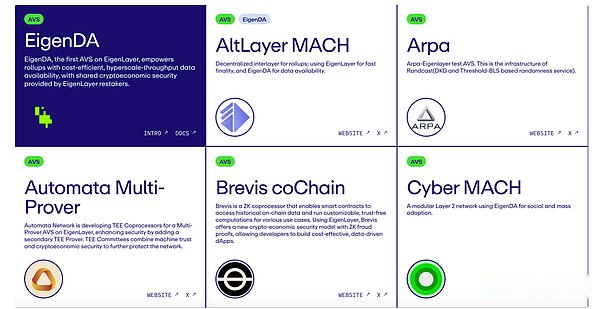

AVs derzeit ökologische und neue Möglichkeiten

Obwohl Eigenlayer noch im frühen Stadium ist, glauben wir, dass die Ökologie viele Möglichkeiten und Potenzial hat.Zuallererst beobachten Sie nach uns,

Die aktuellen AVs in der Ökologie sind hauptsächlich in den folgenden Bereichen konzentriert:

>

Diese Dienste stehen vor Entwicklern und bieten wichtige Unterstützung für die Blockchain -Infrastruktur.Wir haben jedoch festgestellt, dass die Ökologie einige bedeutende Lücken gibt:

Wir glauben, dass eine große Anzahl von Anwendungs -AVs der Ökologie mehr Möglichkeiten einbringen kann.Diese Anwendungs -AVs können den Endbenutzern direkt bedienen und so den Einfluss und die Praktikabilität von Eigenlayer erweitern.Als Anbieter von Benutzersicherheitsdiensten verwendet Goplus die Infrastruktur von Eurenlayer, um einen AVS zu erstellen, der sich auf die Benutzersicherheit konzentriert.Diese AVS bietet umfassende Sicherheitsschutzdienste für Kryptowährungsbenutzer, einschließlich, aber nicht beschränkt auf:

GOPLUS wird dezentrale, transparente und zuverlässige Sicherheitsdienste anbieten, indem sie AVs auf Eigenlayer erstellen.Diese Maßnahme verbessert nicht nur die Glaubwürdigkeit des Dienstes, sondern zieht auch mehr Teilnehmer durch den Anreizmechanismus an.Die AVS von GOPLUS bietet den Benutzern einen besseren Schutz und hilft Eigenschaft, sich auf neue Anwendungen zu widmen.Und die Bereitstellung von Sicherheitsdiensten auf dezentrale Weise, was auch ein neues Sicherheitsparadigma für die Entwicklung des Web3 ist.