En tant que première crypto-monnaie au monde, Bitcoin (BTC) est progressivement devenu la pierre angulaire des actifs numériques et des finances décentralisées depuis ses débuts en 2009.Cependant, à mesure que le nombre d’utilisateurs et le volume des transactions augmente,Les problèmes du réseau BTC deviennent de plus en plus apparents, principalement manifestés dans les points suivants:

-

Frais de transaction élevés: Lorsque le réseau Bitcoin est congestionné, les utilisateurs doivent payer des frais plus élevés pour s’assurer que les transactions peuvent être confirmées dès que possible.

-

Temps de confirmation des transactions: La blockchain Bitcoin génère un nouveau bloc toutes les 10 minutes en moyenne, ce qui signifie que les transactions en chaîne doivent généralement attendre que plusieurs blocs soient considérés comme une confirmation finale.

-

Limites des contrats intelligents: Les fonctionnalités de la langue de script de Bitcoin sont limitées et il est difficile de mettre en œuvre des contrats intelligents complexes.

Dans cet article, nous nous référons collectivement à Lightning Network, Sidechains, Rollup et d’autres technologies en tant que solutions d’extension BTC Layer2.L’introduction de la technologie Layer2 peutAméliorer la vitesse de transaction et réduire les coûts de transaction, optimiser l’expérience utilisateur et étendre la capacité du réseau,Il fournit un soutien technique important et des orientations innovantes pour le développement futur de la BTC.

À l’heure actuelle, Beosin est devenu le partenaire de sécurité officiel de BTC Layer2 comme Merlin Chain, Audité plusieurs protocoles écologiques BTC, tels queBitmap.mames, protocole de surf, savmswap, minéral.Dans les audits antérieurs, plusieurs chaînes publiques bien connues ont dépassé l’audit de la sécurité de la chaîne publique de Beosin, notammentRéseau Ronin, trèfle, autonomisation, réseau de croûtesattendez.Beosin lance désormais un plan d’audit pour BTC Layer2, fournissant des services d’audit de sécurité complets et fiables à l’ensemble de l’écosystème BTC.

Réseau de foudre

Le premier concept de réseau Lightning a été appelé « canal de paiement »..Lorsque Satoshi Nakamoto a créé Bitcoin en 2009, il avait déjà proposé l’idée d’un canal de paiement et inclus un projet de code pour le canal de paiement dans Bitcoin 1.0, qui permet aux utilisateurs de mettre à jour l’état de la transaction avant que la transaction ne soit confirmée par le réseau.Cependant, ce n’est que lors de la sortie du Livre blanc « Le Bitcoin Lightning Network: Paiement instantané évolutif » que le réseau Lightning est vraiment né et est entré dans l’œil public.

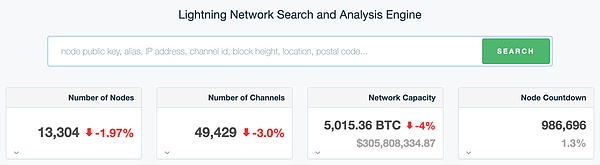

Aujourd’hui, les solutions de mise en œuvre pour les canaux de paiement et le réseau Lightning sont très matures.À l’heure actuelle, Lightning Network a 13 325 nœuds et 49 417 canaux, et la quantité totale de BTC a atteint 4 975.

https://1ml.com/

Dans le réseau Lightning, il est très important d’assurer la sécurité des actifs des utilisateurs pendant le processus de transfert.Ce qui suit expliquera comment le réseau Lightning fonctionne et comment protéger la sécurité des actifs utilisateur en fonction de l’échelle des nœuds de réseau.

Les utilisateurs des deux parties soumettent deux transactions au réseau principal Bitcoin: l’un est utilisé pour ouvrir le canal et l’autre est utilisé pour fermer le canal.Il est à peu près divisé en les trois étapes suivantes:

1. Ouverture du canal:

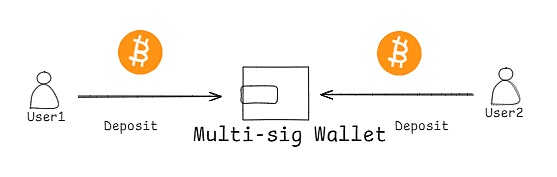

Tout d’abord, les utilisateurs des deux parties s’engagent au Bitcoin au portefeuille multi-signature de Lightning Network sur BTC.Une fois que Bitcoin est promis et verrouillé avec succès, le canal de paiement est ouvert et les deux parties peuvent effectuer des transactions hors chaîne dans ce canal.

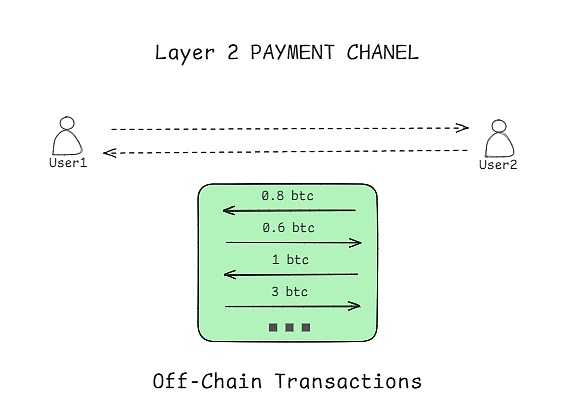

2. Transactions hors chaîne:

Une fois le canal ouvert, toutes les transactions de transfert entre les utilisateurs seront traitées dans le réseau Lightning et ces transactions hors chaîne ne sont pas limitées par le nombre de fois.Bien sûr, ces transactions n’ont pas besoin d’être soumises immédiatement au réseau principal Bitcoin, mais sont terminées instantanément via le mécanisme hors chaîne du réseau Lightning.

Cette méthode de traitement hors chaîne améliore considérablement la vitesse de transaction et l’efficacité, en évitant la congestion et les frais de transaction élevés sur le réseau principal de Bitcoin.

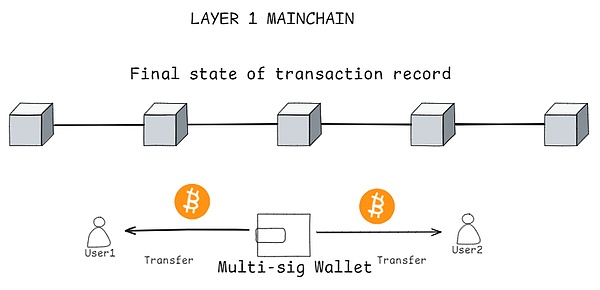

3. Clôture des canaux et règlement des comptes:

Lorsque l’utilisateur de l’une ou l’autre partie décide de quitter le canal, le règlement final du grand livre sera effectué.Ce processus garantit que tous les fonds dans le canal sont alloués au dernier statut.Dans le même temps, les utilisateurs des deux parties retireront le solde de règlement du portefeuille multi-signature, ce qui reflète l’allocation de fonds réelle lorsque le canal est fermé.Enfin, le canal soumettra la transaction finale du registre d’état au réseau principal Bitcoin.

L’avantage du réseau Lightning est:

-

Augmentation de la vitesse de transaction.Lightning Network permet aux utilisateurs de échanger de la chaîne, ce qui signifie que les transactions peuvent être effectuées presque instantanément sans attendre le temps de confirmation du bloc.Cela peut atteindre la vitesse de transaction au deuxième niveau, améliorant considérablement l’expérience utilisateur.

-

Intimité améliorée.Les transactions hors chaîne de Lightning Network n’ont pas besoin d’être enregistrées publiquement sur la chaîne principale Bitcoin, ce qui améliore la confidentialité des transactions.Seule l’ouverture et la fermeture du canal doivent être enregistrées sur la chaîne principale, de sorte que le comportement de transaction de l’utilisateur ne sera pas entièrement divulgué.

-

Support de micropaie.Lightning Network est très adapté à la gestion de petits paiements (micro-paiements), tels que les paiements de contenu, les paiements des appareils Internet des objets, etc.Les transactions Bitcoin traditionnelles ne conviennent pas aux petits paiements fréquents en raison de leurs frais de manipulation haute, et Lightning Network résout ce problème.

Les défis auxquels sont confrontés le réseau Lightning:

-

Problèmes de liquidité du réseau: Lightning Network s’appuie sur des bitcoins qui sont pré-verrouillés dans le canal.Cela signifie que les utilisateurs doivent déposer suffisamment de bitcoin dans leur canal de paiement à l’avance pour les transactions.Une liquidité inadéquate peut entraîner une défaillance des paiements, en particulier lorsque des paiements plus importants sont effectués.

-

Problèmes de routage: Trouver un chemin valide de l’expéditeur du paiement au récepteur peut être un problème complexe, surtout lorsque le réseau est important.À mesure que les nœuds et les canaux du réseau augmentent, il devient également plus difficile d’assurer l’achèvement de paiement fluide.

-

Problèmes de confiance de la garde des fonds: Les nœuds peuvent rencontrer des attaques malveillantes, et les utilisateurs doivent faire confiance aux nœuds auxquels ils sont connectés n’essaieront pas de voler des fonds.Les nœuds peuvent-ils empêcher la fuite de clé privée?

-

Normes techniques et interopérabilité: Il existe des normes techniques cohérentes et des protocoles entre différentes implémentations de réseau Lightning pour assurer l’interopérabilité.Actuellement, plusieurs équipes de développement développent différentes implémentations de réseaux Lightning, ce qui peut entraîner des problèmes de compatibilité.

-

Problèmes de confidentialité: Bien que Lightning Network ait amélioré la confidentialité des transactions Bitcoin, les informations de transaction peuvent toujours être suivies ou analysées.De plus, les opérateurs de nœuds de réseau peuvent voir des transactions via leurs nœuds, ce qui peut révéler certaines informations de confidentialité.

La sécurité du réseau Lightning affecte directement les capacités d’extension hors chain de Bitcoin et la sécurité des fonds utilisateur.doncEn plus des éléments généraux des chaînes publiques(Voir l’annexe à la fin de cet article pour plus de détails)dehors,Lightning Network doit également prêter attention aux points de risque de sécurité importants suivants:

-

Congestion des canaux: vérifiez l’exhaustivité de la conception du système de réseau Lightning et si la congestion des canaux sera causée par des attaques tristes.

-

Interférence du canal: vérifiez la sécurité de la structure de canal du réseau Lightning et s’il sera attaqué par interférence du canal.

-

Verrouillage et déverrouillage des actifs des canaux: examinez le processus de verrouillage et de déverrouillage des actifs dans le réseau Lightning pour s’assurer que le transfert de fonds et de la chaîne est sûr et fiable lors de l’ouverture ou de la fermeture du canal de paiement.

-

Mise à jour de l’état et fermeture: évaluez le processus de mise à jour d’état et le mécanisme de force de force du canal pour s’assurer que le dernier statut peut être correctement identifié et exécuté lorsqu’une exception se produit.

-

Contrat de verrouillage du temps et de verrouillage de hachage (HTLC): Évaluez la mise en œuvre de HTLC pour garantir que les conditions de verrouillage et de verrouillage de hachage peuvent être exécutées correctement et empêcher les pertes de fonds causées par les problèmes de fenêtre temporelle.

-

Dépendance à l’horodatage de la blockchain: Évaluez la dépendance du réseau Lightning sur les horodatages de la blockchain Bitcoin, assurez-vous que le temps de chaîne et de la chaîne peut être coordonné correctement et empêcher les attaques temporelles.

-

Sécurité de l’algorithme de routage: Vérifiez l’efficacité et la sécurité de l’algorithme de routage pour empêcher l’exposition à la confidentialité des utilisateurs et les risques de manipulation de routage malveillant.

-

Stockage et récupération des données du canal: vérifiez le mécanisme de stockage du canal et la stratégie de récupération des données pour vous assurer que l’état du canal peut être restauré lorsque le nœud échoue ou se déconnecte de manière inattendue et évite la perte de fonds.

Chaîne latérale

Contrairement à Lightning Network, SideChain est une blockchain indépendante qui est parallèle à la chaîne principale (comme la blockchain BTC) et interopéra avec la chaîne principale par l’ancrage bidirectionnel (PEG bidirectionnel).Le but des chaînes latérales est d’atteindre plus de fonctions et d’améliorer l’évolutivité sans modifier le protocole de chaîne principale.

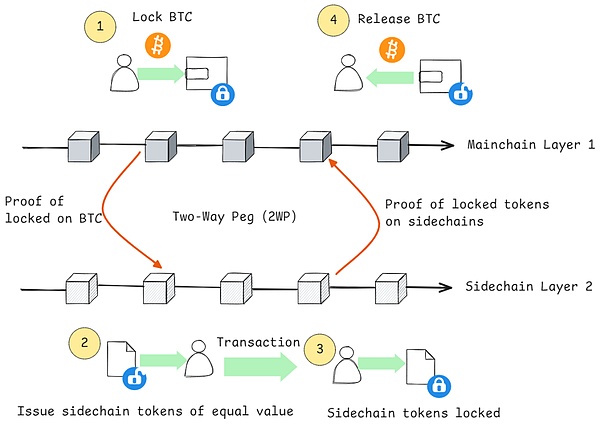

En tant que blockchain indépendante, la chaîne latérale a son propre mécanisme de consensus, les nœuds et les règles de traitement des transactions..Il peut adopter des technologies et des protocoles différents de la chaîne principale en fonction des besoins d’un scénario d’application spécifique.Grâce au mécanisme d’ancrage bidirectionnel (2WP), la chaîne latérale communique avec la chaîne principale, assurant le transfert libre et sécurisé des actifs entre les deux.Le mécanisme de fonctionnement du mécanisme d’ancrage bidirectionnel (2WP) est à peu près le suivant:

1. L’utilisateur verrouille BTC sur la chaîne principale, et l’agence de confiance 1 acquiert et utilise SPV Verification 2 pour s’assurer que l’utilisateur verrouille la transaction.

2. Les institutions de confiance publieront des jetons d’une valeur équivalente aux utilisateurs de la chaîne latérale.

3. Après la transaction sans utilisateur, il verrouille les jetons restants sur la chaîne latérale.

4. Après avoir vérifié la légitimité de la transaction, une organisation de confiance déverrouille et libère la valeur correspondante de BTC à l’utilisateur sur la chaîne principale.

Remarque 1:Institutions de confianceJouez un rôle clé dans le mécanisme d’ancrage bidirectionnel, responsable de la gestion du verrouillage et de la libération des actifs.Ces institutions doivent avoir un niveau élevé de crédibilité et de capacités techniques pour assurer la sécurité des actifs des utilisateurs.

Remarque 2:Vérification SPVPermet aux nœuds de vérifier la validité d’une transaction spécifique sans télécharger la blockchain complète.Le nœud SPV télécharge simplement l’en-tête de bloc et vérifie si la transaction est incluse dans le bloc via l’arbre Merkle.

Articles représentatifs des chaînes latérales:

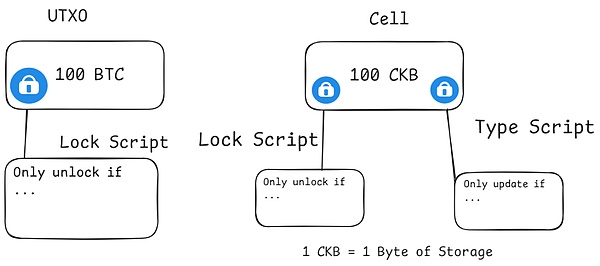

CKB (réseau nerveux)

Nervos Network est un écosystème de blockchain public open source conçu pour tirer parti de la sécurité et de la décentralisation du mécanisme de consensus POW de BTC, tout en introduisant un modèle UTXO plus évolutif et plus flexible pour gérer les transactions.Son noyau est la base de connaissances communes (CKB), qui est une blockchain de couche 1 construite sur RISC-V et utilise POW (preuve de travail) comme consensus.Il étend le modèle UTXO en un modèle de cellule, ce qui lui permet de stocker des données et prend en charge les scripts dans n’importe quelle langue à exécuter sur la chaîne en tant que contrat intelligent.

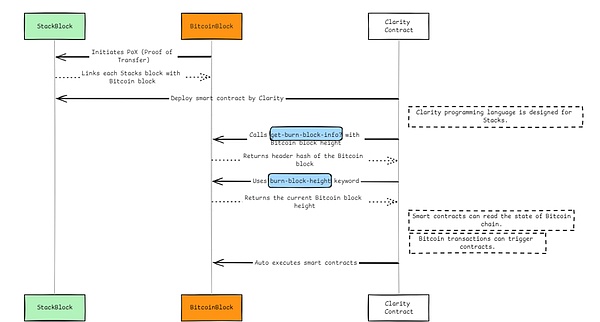

Piles

Les piles connectent chaque bloc de piles avec un bloc Bitcoin via son mécanisme POX (preuve de transfert).Afin de développer des contrats intelligents, Stacks a conçu un langage de programmation de clarté spécial.En clarté, la fonction Get-Burn-Block?Dans le même temps, le mot-clé Burn-Block-Height peut obtenir la hauteur de bloc actuelle de la chaîne Bitcoin.Ces deux fonctions permettent aux contrats intelligents de clarté de lire l’état de la chaîne de base Bitcoin, permettant ainsi aux transactions Bitcoin d’agir comme déclencheurs de contrat.Stacks étend les capacités du bitcoin en exécutant automatiquement ces contrats intelligents.

Pour une analyse détaillée des piles, vous pouvez lire l’article de recherche précédent de Beosin: « Qu’est-ce que les piles?À quels défis les piles de réseau BTC Layer 2 peuvent-elles être confrontées?》

L’avantage des chaînes latérales est:

-

Les échecs peuvent adopter différentes technologies et protocoles pour mener diverses expériences et innovations sans affecter la stabilité et la sécurité de la chaîne principale.

-

Les chaînes latérales peuvent introduire des fonctions que la chaîne principale n’a pas., comme les contrats intelligents, la protection de la vie privée, l’émission de jetons, etc., enrichir les scénarios de demande de l’écosystème de la blockchain.

Défis auxquels sont confrontées:

-

Les chaînes latérales ont des mécanismes de consensus indépendants, peut ne pas être aussi sûr que la chaîne principale du BTC.Si le mécanisme consensuel de la chaîne latérale est faible ou qu’il existe des vulnérabilités, cela peut entraîner 51% d’attaques ou d’autres formes d’attaques, affectant la sécurité des actifs des utilisateurs.La sécurité de la chaîne principale du BTC dépend de son énorme pouvoir de calcul et de sa répartition approfondie de nœuds, tandis que la chaîne latérale peut ne pas répondre aux mêmes normes de sécurité.

-

La mise en œuvre d’un mécanisme d’ancrage bidirectionnel nécessite des algorithmes de chiffrement complexes et des protocoles.

-

Pour trouver un équilibre entre la vitesse et la sécurité, la plupart des chaînes latéralesCentralisation plus élevée que la chaîne principale.

Layer2 est un système complet de blockchain, de sorte que les éléments généraux d’audit des chaînes publiques sont également applicables aux chaînes latérales, consultez l’annexe à la fin de cet article pour plus de détails.

aussi,En raison de sa particularité, la chaîne latérale nécessite également quelques audits supplémentaires:

-

Sécurité du protocole de consensus: examinez si les protocoles de consensus (tels que POW, POS, DPO) de la chaîne latérale ont été entièrement vérifiés et testés, et s’il existe des vulnérabilités potentielles ou des vecteurs d’attaque, tels que 51% d’attaques, d’attaques à long terme, etc.

-

Sécurité du nœud consensuel: évaluer la sécurité des nœuds consensus, y compris la gestion clé, la protection des nœuds et la sauvegarde redondante, pour empêcher les nœuds d’être compromis ou abusés.

-

Verrouillage et libération des actifs: passez en revue le mécanisme d’ancrage des actifs bidirectionnel entre la chaîne latérale et la chaîne principale pour garantir que le contrat intelligent pour le verrouillage et la libération des actifs est sûr et fiable, et empêcher les dépenses doubles, la perte d’actifs ou la défaillance de verrouillage.

-

Vérification croisée: Vérifiez la précision et la sécurité de la vérification croisée pour vous assurer que le processus de vérification est décentralisé et imprégné, et empêcher la défaillance de la vérification ou la vérification malveillante.

-

Audit du code du contrat: Audit profondément tous les contrats intelligents fonctionnant sur la chaîne de redimension, détectant des vulnérabilités ou des dérives possibles, en particulier la logique contractuelle lors de la gestion des opérations transversales.

-

Mécanisme de mise à niveau: Vérifiez si le mécanisme de mise à niveau des contrats intelligents est sûr et s’il existe des processus d’audit et de consensus communautaires appropriés pour prévenir les mises à niveau malveillantes ou la falsification des contrats.

-

Communication entre les internats: Vérifiez si le protocole de communication entre les nœuds de chaîne latérale est sécurisé et si un canal crypté est utilisé pour empêcher les attaques de l’homme dans le milieu ou la fuite de données.

-

Communication transversale: vérifiez le canal de communication entre la chaîne latérale et la chaîne principale pour assurer l’intégrité et l’authenticité des données, et empêcher la communication d’être détournée ou altérée.

-

Timestamp et temps de bloc: Vérifiez le mécanisme de synchronisation temporelle de la chaîne latérale pour assurer la cohérence et la précision du temps de génération de blocs, et empêcher les attaques ou les reculs de blocs causés par le décalage horaire.

-

Sécurité de la gouvernance en chaîne: examinez les mécanismes de gouvernance des chaînes latérales pour assurer la transparence et la sécurité du vote, des propositions et des processus décisionnels, et prévenir le contrôle ou les attaques malveillant.

-

Audit économique des jetons: Vérifiez le modèle économique de jeton de la chaîne latérale, y compris l’allocation de jetons, les mécanismes d’incitation et les modèles d’inflation, afin de garantir que les incitations économiques ne conduisent pas à un comportement malveillant ou à une instabilité du système.

-

Mécanisme des frais: vérifiez le mécanisme des frais de transaction de la chaîne latérale pour garantir qu’il correspond aux besoins des principaux utilisateurs de la chaîne et de la chaîne latérale, et empêche la manipulation des frais ou la congestion du réseau.

-

Sécurité des actifs: Le mécanisme de gestion des actifs sur la chaîne d’audit garantit que le stockage, le transfert et la destruction des actifs sont sûrs et fiables, et qu’il n’y a aucun risque d’accès ou de vol non autorisé.

-

Gestion des clés: Vérifiez la politique de gestion des clés de Sidechain pour assurer le contrôle de la sécurité et de l’accès de la clé privée et empêchez la clé d’être divulguée ou volée.

Rouleau

Rollup est une solution d’échelle Layer2 conçue pour améliorer le débit de transaction et l’efficacité de la blockchain.Il réduit considérablement le fardeau de la chaîne principale en emballant un grand nombre de transactions (« rollup ») et en traitement de la chaîne, en soumettant le résultat final à la chaîne principale.

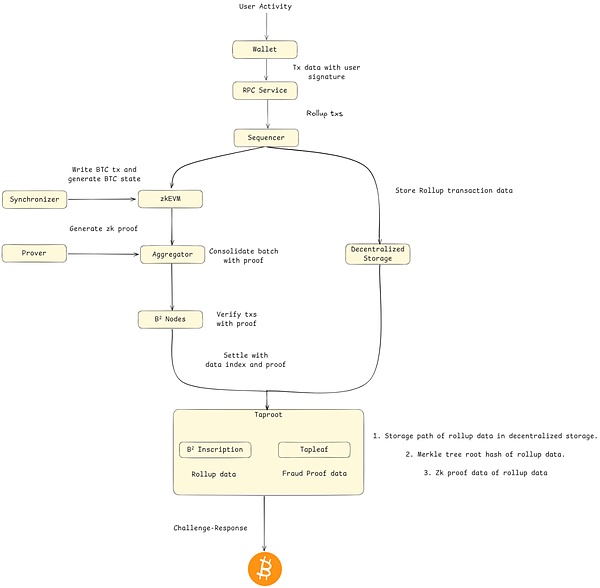

Rollup est principalement divisé en ZK-Rollup et OP-Rollup.Mais contrairement à Eth,En raison de l’incomplétude de Turing de la BTC, il est impossible d’utiliser des contrats sur BTC pour une vérification de preuve de connaissance zéro.Les solutions traditionnelles ZK-Rollup ne peuvent pas être implémentées sur BTC.Alors, comment implémenter BTC Layer2 à l’aide de ZK-Rollup?Ensuite, prenez le projet de réseau B² comme exemple:

Pour terminer la vérification de la preuve zéro-connaissance sur BTC, B² Network a créé un script de tapoot qui combine la vérification de motivation de ZK-Rollup-Knowledge et le défi de motivation d’Op-Rollup.Son mécanisme de fonctionnement est à peu près le suivant:

1. Le réseau B² lance d’abord toutes les transactions initiées par les utilisateurs.

2. Après avoir triage des transactions ROLLUP à l’aide du trieur, enregistrez les transactions ROLLUP en utilisant un stockage décentralisé et remettez-les à ZKEVM pour le traitement en même temps.

3. Après que ZKEVM synchronise l’état de la chaîne BTC, il traite l’exécution du contrat et d’autres transactions, et fusionne et emballe les résultats et les envoie à l’agrégateur.

4. Prover génère des preuves de connaissances zéro et les envoie à l’agrégateur, et les envoie aux nœuds B² via la transaction et les épreuves de l’agrégation de l’agrégateur.

5. Les nœuds B² effectue une vérification de preuve de connaissances zéro et crée des scripts de tapoot basés sur les données ROLUP dans le stockage décentralisé.

6. Taproot est un UTXO avec une valeur de 1 satoshi.Après avoir passé le mécanisme de défi d’incitation, il sera envoyé à BTC comme une promesse basée sur la vérification de la preuve ZK.

Les avantages de Rollup sont:

-

RouleauHérité de la sécurité et de la décentralisation de la chaîne principale.L’intégrité et la transparence des données sont assurées en soumettant régulièrement les données de transaction et l’état à la chaîne principale.

-

Rollup est en mesure de s’intégrer de manière transparente dans les réseaux de blockchain existants, tels que Ethereum, permettant aux développeurs de tirer facilement leurs avantages sans avoir à modifier considérablement les contrats et applications intelligents existants.

-

Rollup a considérablement amélioré les capacités de traitement des transactions en traitant un grand nombre de transactions hors de la chaîne et en les emballant en un lot pour les soumettre à la chaîne principale, entraînant une augmentation significative du nombre de transactions par seconde (TPS).

-

Les transactions ROLUP doivent uniquement être traitées hors chaîne, ce qui réduit considérablement les ressources informatiques et l’espace de stockage requis pour les transactions sur chaîne, réduisant ainsi considérablement les frais de transaction utilisateur.

Défis auxquels sont confrontés:

-

Si les données hors chaîne ne sont pas disponibles, les utilisateurs peuvent ne pas être en mesure de vérifier les transactions et de restaurer les états.

-

Les transactions ROLUP doivent être traitées par lots et finalement soumises à la chaîne principale, ce qui peut entraîner un temps de règlement plus long.Surtout dans OP-Rollup, il y a une période controversée et les utilisateurs peuvent devoir attendre longtemps avant de pouvoir enfin confirmer la transaction.

-

Bien que ZK Rollup offre une sécurité plus élevée et une confirmation instantanée, ses exigences informatiques et de stockage sont élevées et la génération de preuves de connaissances zéro nécessite une grande quantité de ressources informatiques.

Étant donné que la solution adoptée est rollup, ses éléments de l’audit de sécurité clés sont fondamentalement les mêmes que ETH Layer2.

D’autres (Babylone)

En plus de la BTC Layer2 traditionnelle, il existe de nouveaux concepts d’actions tierces liées à l’écosystème BTC récemment, comme Babylon:

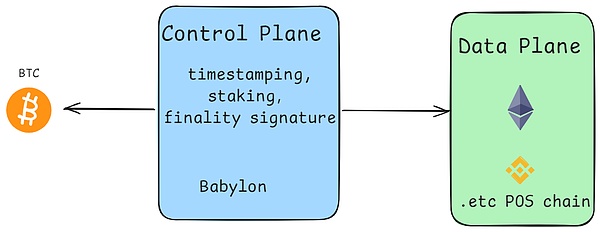

L’objectif de Babylon est de convertir 21 millions de BTC en actifs de jalonnement décentralisés.Contrairement aux autres couche2 de BTC, Babylone n’étend pas la chaîne BTC.Il s’agit d’une chaîne unique avec un protocole de mise en œuvre de BTC spécial.

L’architecture est divisée en trois couches:

Couche de bitcoin: Il s’agit d’une base solide pour Babylon, tirant parti de la sécurité bien connue de Bitcoin pour s’assurer que toutes les transactions sont super sécurisées, tout comme sur le réseau Bitcoin.

Couche babylonienne: Au cœur de Babylone se trouve la couche Babylon, une blockchain personnalisée qui relie le bitcoin à diverses chaînes de preuve de mise (POS).Il traite les transactions, exécute des contrats intelligents et garantit que tout se passe bien tout au long de l’écosystème.

Couche de chaîne de point de vente: La couche supérieure se compose de plusieurs chaînes POS, chaque chaîne POS est sélectionnée pour ses avantages uniques.Cela donne à Babylonchain une évolutivité et une flexibilité incroyables, permettant aux utilisateurs de profiter des meilleures fonctionnalités de différentes blockchains POS.

L’opération consiste à protéger la chaîne POS en utilisant le bloc final signé sur la chaîne BTC.Cela étend essentiellement le protocole sous-jacent avec des tours de signature supplémentaires.Ces signatures dans le dernier tour de +1 ont une caractéristique unique: ce sont des signatures uniques extractibles (EOTS).Le but est d’intégrer des points de contrôle POS dans BTC pour résoudre les problèmes des périodes de non-parole à long terme et des attaques distantes de POS.

Les avantages de Babylone sont:

-

Raciler la période de non-point de vente plus rapidement

-

Parce que le BTC est promis, le prix est lié à la BTC, ce qui peut atténuer la pression d’inflation du réseau POS correspondant

-

Ouverture de nouvelles façons de gagner du BTC

Défis Babylon:

-

Les conceptions économiques telles que le taux de retour de gage ont un grand impact sur l’enthousiasme de la gage de BTC

-

Manque de réglementations de cohérence des récompenses entre les chaînes POS

Les points de sécurité concernant les accords tiers ne sont pas cohérents en fonction de leur mise en œuvre.:

1. Sécurité des contrats intelligents: Le contrat de jalonnement sur BTC est mis en œuvre via les scripts UTXO, et il doit être prêté attention à sa sécurité.

2. Sécurité des algorithmes de signature: Le contrat utilise des signatures pour gérer la mise en œuvre des utilisateurs, et sa sécurité d’algorithme est liée à la génération et à la vérification des signatures.

3. Conception du modèle économique du protocole: Si le modèle économique de l’accord est fixé raisonnablement en termes de récompenses et de sanctions, et si elle entraînera une perte d’actifs utilisateur.

appendice:

Chaîne publique & amp;

-

Overflow entier: Vérifiez le débordement entier et le sous-flux entier

-

Loop mort: vérifiez si les conditions de jugement de boucle du programme sont raisonnables

-

Appel récursif infini: vérifiez si les conditions de sortie de l’appel récursif du programme sont raisonnables

-

Condition de course: vérifiez l’opération d’accès aux ressources partagées dans un état simultané

-

Crash d’exception: vérifiez le code de lancer d’exception qui permet au programme de quitter activement

-

Division 0 Vulnérabilité: Vérifiez s’il y a une situation où la division est 0

-

Conversion de type: vérifiez si la conversion de type est correcte et si des informations importantes sont perdues pendant le processus de conversion

-

Array Hors limites: Vérifiez si vous devez accéder aux éléments qui dépassent les limites du tableau

-

Vulnérabilité de désérialisation: vérifiez s’il y a des problèmes pendant la désérialisation

-

Sécurité fonctionnelle: vérifiez s’il existe des risques de sécurité dans chaque implémentation d’interface RPC et s’il est efficace dans l’interface avec RPC.

-

Peut concevoir à assortir

-

Est les paramètres d’autorisation pour l’interface RPC sensible raisonnable: cochez les paramètres d’autorisation d’accès pour les interfaces RPC sensibles

-

Mécanisme de transmission chiffré: Vérifiez si un protocole de transmission chiffré est utilisé, tel que TLS, etc.

-

Demande Analyse du format de données: Vérifiez le processus d’analyse du format des données demandées

-

Attaque de déverrouillage du portefeuille: Lorsqu’un nœud déverrouille son portefeuille, RPC est demandé par RPC pour voler des fonds

-

Sécurité Web traditionnelle: Vérifiez les vulnérabilités suivantes: script inter-sites (XSS) / injection de modèle /

-

Vulnérabilité des composants tiers / Paramètre HTTP Pollution / injection SQL / Injection d’entité XXE

-

Des vulnérabilités traditionnelles telles que les vulnérabilités SSRF / injection de code / Inclusion de fichiers locaux / Injection de fichiers à distance / Injection d’exécution de commandes

-

Mécanisme d’authentification et d’identification d’identité de nœud de réseau: Vérifiez s’il existe un mécanisme d’identification d’identité de nœud et si le mécanisme d’identité d’identité du nœud peut être inversé.

-

Pollution du tableau du routeur: Vérifiez si le tableau de routage peut être inséré ou écrasé à volonté

-

Algorithme de découverte de nœuds: vérifiez si l’algorithme de découverte de nœuds est équilibré et imprévisible, comme le déséquilibre de l’algorithme de distance et d’autres problèmes

-

Audit pour le nombre de connexions: Vérifiez si la limite et la gestion du nombre de nœuds connectés au réseau P2P sont raisonnables

-

Attaque de l’éclipse: évaluer le coût et le préjudice des attaques d’éclipse et fournir une analyse quantitative si nécessaire

-

Attaque des sorcières: évaluer les mécanismes de consensus de vote et analyser les stratégies de vérification de la qualification de vote

-

Attaque de l’écoute: vérifiez si le protocole de communication divulgue la confidentialité

-

Attaque extraterrestre: évaluer si un nœud peut identifier des nœuds de chaîne similaires

-

Rijacking de temps: Vérifiez le système informatique du temps du réseau des nœuds

-

Attaque d’épuisement de mémoire: vérifiez où la grande mémoire consomme

-

Attaque d’épuisement du disque dur: vérifiez où les fichiers volumineux sont stockés

-

Attaque de pression de socket: une stratégie limitante pour vérifier le nombre de liens

-

Attaque d’épuisement des poignées du noyau: Vérifiez les limites de la création de poignée du noyau, telles que les poignées de fichiers, etc.

-

Fuites de mémoire continue: vérifiez où sont les fuites de mémoire

-

Sécurité de l’algorithme de hachage: Vérifiez la résistance à la collision de l’algorithme de hachage

-

Sécurité de l’algorithme de signature numérique: Vérifiez l’algorithme de sécurité de la signature et la sécurité de la mise en œuvre de l’algorithme

-

Sécurité de l’algorithme de chiffrement: Vérifiez l’algorithme de sécurité du chiffrement et la sécurité de l’implémentation de l’algorithme

-

Sécurité du générateur de nombres aléatoires: vérifiez si l’algorithme de génération de nombres aléatoires clé est raisonnable

-

Sécurité de la mise en œuvre de BFT: évaluer la sécurité de l’implémentation de l’algorithme BFT

-

Règles de sélection de la fourche: Vérifiez les règles de sélection de la fourche pour la sécurité

-

Détermination de la centralisation: Identifier s’il existe une conception trop centralisée dans la conception du système

-

Audit des mécanismes d’incitation: évaluer l’impact des mécanismes d’incitation sur la sécurité

-

Attaque double-douce: vérifiez si le consensus peut se défendre contre l’attaque double-douce

-

Audit d’attaque MEV: vérifiez l’impact de Mev sur l’équité de la chaîne des nœuds d’emballage de blocs

-

Block Synchronisation Process Audit: Vérifiez les problèmes de sécurité pendant le processus de synchronisation

-

Block Format Analyse du processus d’analyse: Vérifiez les problèmes de sécurité pendant l’analyse du format, tels que l’analyse des erreurs qui conduisent à des plantages

-

Audit du processus de génération de blocs: vérifiez les problèmes de sécurité pendant la génération de blocs, y compris si la méthode de construction de la racine de l’arbre Merkle est raisonnable

-

Audit du processus de vérification du bloc: Vérifiez si les éléments de contenu de la signature de bloc et la logique de vérification sont suffisants

-

Audit logique de confirmation de bloc: Vérifiez si l’algorithme de confirmation du bloc et l’implémentation sont raisonnables

-

Collision de hachage de blocs: Vérifiez la méthode de construction de la collision de hachage de blocs et si le traitement pendant la collision est raisonnable

-

Limitations de ressources de traitement des blocs: Vérifiez si les pools de blocs orphelins, l’informatique de vérification, l’adressage du disque dur et d’autres limitations de ressources sont raisonnables

-

Processus de synchronisation des transactions Audit: vérifiez les problèmes de sécurité pendant le processus de synchronisation

-

Collision de hachage de transaction: Vérifiez la méthode de construction de la collision de hachage de transaction et le traitement pendant la collision

-

Analyse du format de transaction: Vérifiez les problèmes de sécurité pendant l’analyse du format, tels que l’analyse des erreurs qui conduisent à des plantages

-

Vérification de la légalité de la transaction: Vérifiez si les éléments de contenu et la logique de vérification de chaque type de signature de transaction sont suffisants

-

Traitement des transactions Limitations des ressources: vérifiez si les limitations des ressources telles que le pool de transactions, le calcul de vérification, l’adressage du disque dur sont raisonnables

-

Attaque d’extensibilité de la transaction: une transaction peut-elle modifier les champs internes (tels que scriptsig) et modifier le hachage de transaction sans affecter la validité de la transaction

-

Trading Replay Attack Audit: Vérifiez la détection par le système de la relecture des transactions

-

Vérification du contrat Bytecode: Vérifiez les problèmes de sécurité du processus de vérification des contrats par des machines virtuelles, telles que le débordement entier, la boucle morte, etc.

-

Exécution du contrat bytecode: vérifiez les problèmes de sécurité du processus d’exécution de Bytecode par les machines virtuelles, telles que le débordement entier, la boucle morte, etc.

-

Modèle de gaz: Vérifiez si les frais de traitement correspondants pour chaque opération atomique exécutés par le traitement / contrat des transactions sont proportionnels à la consommation de ressources

-

Enregistrement d’intégrité: vérifiez si les informations clés sont enregistrées

-

Sécurité de l’exploitation forestière: vérifiez si les problèmes de sécurité causés par un traitement inapproprié pendant le traitement des journaux, tels que le débordement entier, etc.

-

Le journal contient des informations de confidentialité: vérifiez si le journal contient des informations de confidentialité telles que les clés.

-

Stockage du journal: vérifiez si le journal enregistre trop de contenu, ce qui entraîne une consommation de ressources de nœud

-

Sécurité de la chaîne d’approvisionnement du code de nœud: vérifiez toutes les bibliothèques, composants et cadres de chaîne publique tiers pour des problèmes connus