Autor: Mohamed Fouda, Medium;

Bitcoin Spot ETF ha dirigido discusiones en las últimas semanas.Después de todo el polvo establecido, la atención de la comunidad volvió al desarrollo de Bitcoin.Esto significa responder una pregunta eterna: «¿Cómo mejorar la programación de Bitcoin?»

Bitcoin L2 es actualmente la respuesta más prometedora a esta pregunta.Este artículo compara Bitcoin L2 con L1 y discute algunos de los proyectos de Bitcoin L2 más prometedores.Luego, este artículo discute oportunidades empresariales interesantes relacionadas con Bitcoin L2.

Defiende bitcoin que no requiere licencias

Dado que muchos inversores ahora pueden obtener la apertura de Bitcoin a través de productos regulatorios, pueden usar BTC en muchos productos tradicionales, como el comercio de apalancamiento y los préstamos hipotecarios.Sin embargo, estos productos no usan BTC nativos.En cambio, usan el comercio de BTC controlado por el emisor, mientras que el BTC nativo está bloqueado por el custodio.con el tiempo,TradeFi BTC puede convertirse en la forma principal de mantener y usar BTC, y transformarlo de activos descentralizados que no necesitan tener licencia a otro activo controlado por Wall Street.El nativo de Bitcoin 是 是 抵 比 比 es la única forma de resistir el antiguo sistema financiero para capturar Bitcoin.

Construyendo productos de producción originales de bitcoin

Aplicación L1

Las personas han tratado de lograr funciones adicionales en L1 muchas veces.El enfoque de estos esfuerzos es utilizar la capacidad de Bitcoin para llevar cualquier dato.Estos datos pueden usarse para lograr funciones adicionales, como activos de emisión y transferencia y NFT.Sin embargo, estas funciones no se construyen como parte del protocolo de bitcoin, pero necesitan explicar un software adicional para explicar estos campos de datos y operarlos.

Estos esfuerzos incluyen monedas de colores, protocolo Omni, contraparte y las ordenales más cercanas.OMNI se usó originalmente para distribuir y transferir la elevación (USDT) en Bitcoin L1, y luego se extendió a otras cadenas.La contraparte es la tecnología subyacente de los sellos de Bitcoin y el token SRC-20.Ordinales actualmente utiliza inscripciones para emitir tokes NFT y BRC-20 en Bitcoin.

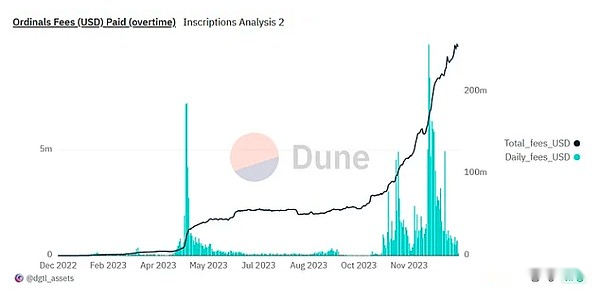

Ordinals ha logrado un gran éxito desde su lanzamiento, y el costo de más de 200 millones de dólares estadounidenses.A pesar del éxito, Ordinales se limita a la emisión y transferencia de activos.Los ordenales no pueden usarse para implementar aplicaciones en L1.Debido a las limitaciones del script de bitcoin en el lenguaje de programación nativo de Bitcoin, las aplicaciones más complejas (como AMM y préstamos) son casi imposibles de construir.

Bitvm

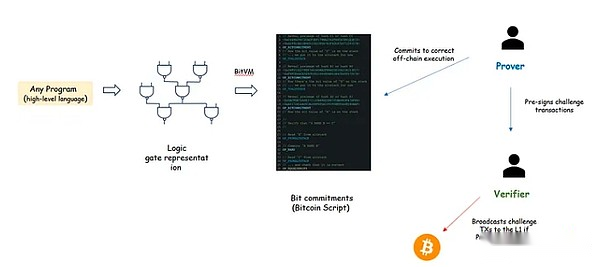

BITVM es un esfuerzo único para expandir la función Bitcoin L1.Este concepto se basa en Taproot actualizado a Bitcoin.El concepto de BITVM es expandir la función de Bitcoin a través del programa de ejecución bajo la cadena, y asegurarse de que pueda ser cuestionado en la cadena probado por fraude.Aunque BITVM parece estar utilizado para lograr una lógica arbitraria bajo la cadena, de hecho, el costo de realizar pruebas de fraude en L1 ha aumentado rápidamente con el tamaño del programa.Este problema limita la aplicabilidad de BITVM de problemas específicos, como puentes BTC de confianza.Muchos próximos bitcoin L2 usan BITVM para la implementación del puente.

Imagen simplificada de operación bitvm

Sidechas

Otra forma de resolver la programación limitada de Bitcoin es usar la cadena lateral.La cadena lateral es una cadena de bloques independiente completamente programable, como compatible con EVM, tratando de mantener la consistencia con la comunidad de Bitcoin y proporcionar servicios a la comunidad.Roadstock, Blocksteam’s Liquid y Pilats V1 son ejemplos de estas cadenas laterales.

La cadena lateral de Bitcoin ha sido en los años, pero ha logrado un éxito limitado para atraer a los usuarios de Bitcoin.Por ejemplo, a menos de 4.500 BTC del puente líquido hasta la cadena lateral.Sin embargo, algunas de las aplicaciones Defi basadas en estas cadenas han logrado cierto éxito.Por ejemplo, Sovryn y Alex en el portainjerto y las pilas.

Bitcoin l2

Bitcoin L2 se está convirtiendo en el foco de construir una base basada en Bitcoin.Pueden proporcionar las mismas ventajas que la cadena lateral, pero tienen garantías de seguridad de las capas básicas de Bitcoin.El verdadero representante de Bitcoin L2 siempre ha sido controvertido.En este artículo, evitamos este debate, pero discutimos la consideración principal de cómo hacer que L2 y L1 se acoplen completamente, y discutimos algunos proyectos L2 prometedores.

Requisitos de Bitcoin L2

Seguridad de L1

El requisito más importante de Bitcoin L2 es obtener seguridad de la seguridad de L1.Bitcoin es la cadena más segura, y los usuarios esperan que la seguridad se expanda a L2.Por ejemplo, este es el caso.

Es por eso que la cadena lateral se clasifica y tienen su propia seguridad.Por ejemplo, la seguridad de las pilas V1 depende del token STX.

Este requisito de seguridad es difícil de lograr en la realidad.Para permitir que L1 proteja la seguridad de L2, L1 debe realizar ciertos cálculos para verificar el comportamiento de L2.Por ejemplo, Ethereum Rollup obtiene la seguridad de L1, porque Ethereum L1 puede verificar cero rolup o verificar el encierro optimista.La capa básica de Bitcoin actualmente carece de capacidades informáticas para realizar cualquiera de las operaciones mencionadas anteriormente.Algunas personas recomiendan agregar un nuevo código operativo a Bitcoin para permitir que la capa básica verifique el ZKP enviado por Rollup.Además, propuestas como BITVM intentaron lograr una prueba de fraude sin cambiar L1.El desafío de BITVM es que el costo del fraude puede ser muy alto (cientos de transacciones L1), lo que limita su aplicación práctica.

Otro requisito para que L2 implemente la seguridad del nivel L1 es el registro sin cambios de L1 con transacciones L2.Esto se llama requisitos de disponibilidad de datos (DA).Permite a los observadores que solo monitorean la cadena L1 verificar el estado L2.A través de la inscripción, el registro de L2 TX se puede incrustar en Bitcoin L1.Sin embargo, esto tiene otro problema para la escalabilidad.Debido al límite de tiempo de bloque de 4 MB por 10 minutos, el rendimiento de los datos de Bitcoin L1 se limita a aproximadamente 1.1 kb/s.Incluso si la transacción L2 está altamente comprimida a aproximadamente 10 bytes/TX, suponiendo que todas las transacciones L1 se usen para almacenar datos L2, L1 solo puede admitir una combinación de aproximadamente 100 TX/segunda combinación de rendimiento L2.

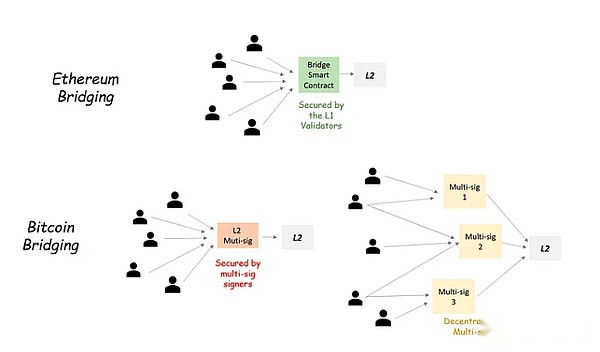

Confianza desde L1 Trust Bridge

En Ethereum L2, el puente con L2 está controlado por L1.El puente recibe L2, también conocido como la transferencia, lo que en realidad significa que el activo está bloqueado en L1 y lanza una copia del activo en L2.En Ethereum, esto se realiza a través del contrato inteligente L2.El puente de almacenamiento de contrato inteligente está conectado a todos los activos de L2.La seguridad de los contratos inteligentes se originó en el dispositivo de verificación L1.Esto hace que el puente de L2 sea seguro y confiable.

En Bitcoin, es imposible tener un puente protegido por todo el minero L1.Por el contrario, la mejor opción es tener múltiples billeteras de firma que almacenen activos L2.Por lo tanto, la seguridad del puente L2 depende de la seguridad de múltiples firmas, es decir, el número de firmas, su identidad y la seguridad del gancho y la operación de transferencia.Una forma de mejorar la seguridad del puente L2 es usar múltiples marcas múltiples, en lugar de usar una sola firma múltiple para guardar todos los activos de recepción del puente L2.Los ejemplos en esta área incluyen TBTC, y múltiples firmas deben proporcionar hipotecas.Del mismo modo, el puente BITVM propuesto requiere múltiples firmas para proporcionar garantías de seguridad.Sin embargo, en estas firmas múltiples, cualquier firma puede iniciar una transacción de transferencia.Las interacciones de transferencia y gancho están protegidas por fraude bitvm.Si la persona de la firma realizó comportamientos maliciosos, otras firmas (verificaciones) pueden enviar un certificado de fraude en L1, lo que provocará castigar a las firmas maliciosas.

Mapa de bitcoin l2

Comparación de resumen del proyecto Bitcoin L2

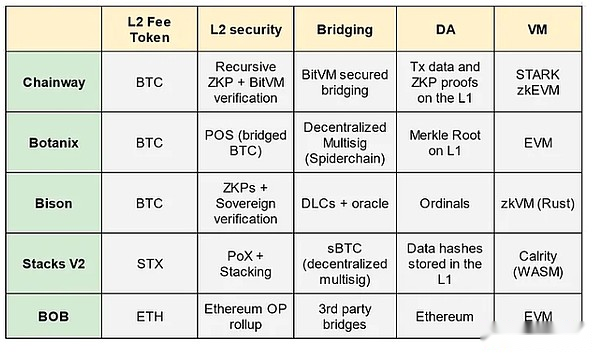

Vía de la cadena

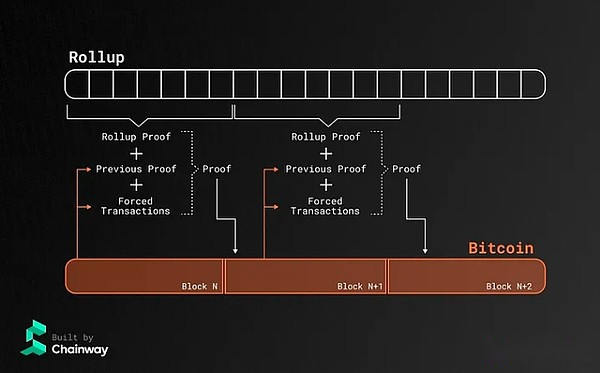

Chainway está construyendo ZK Rollup en el bitcoin.El rollup de Chainway utiliza Bitcoin L1 como una capa DA para almacenar las diferencias de estado y las diferencias de estado de Rollup.Además, Rollup utiliza un comprobante de recursión para que cada nuevo certificado se concentre en el certificado emitido en el bloque L1 anterior.La prueba también agrega «transacciones forzadas», que es una transacción relacionada con L2 transmitida en L1 para aplicarla en L2.Hay varias ventajas de este diseño.

La transacción obligatoria garantiza que el secuenciador de rollup no puede revisar las transacciones L2 y brinda a los usuarios el poder de estos TX transmitiendo estos TX en L1.

Usar una prueba de recursiva significa que la prueba de cada bloque debe verificar la prueba anterior.Esto crea una cadena de confianza y garantiza que la prueba inválida no se incluirá en L1.

El equipo de Chainway también discutió la ejecución correcta del uso de BITVM para garantizar la transacción probada de verificación y transferencia/transferencia.El uso de la transacción del puente de verificación BITVM puede reducir los supuestos de confianza de la confianza de las facciones de minorías étnicas.

Botanix

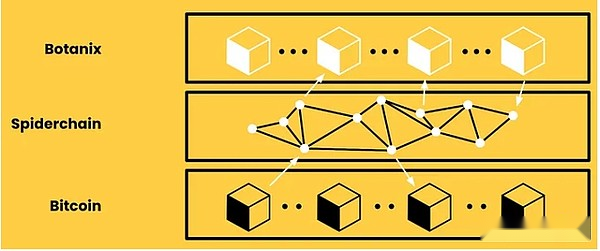

Botanix está construyendo EVM L2 para Bitcoin.Para mejorar la consistencia con Bitcoin, Botanix L2 usa Bitcoin como un activo POS para llegar a un consenso.El dispositivo de verificación L2 gana tarifas de la transacción realizada en el L2.Además, L2 utiliza inscripciones para almacenar las raíces de Merkle Tree de todas las transacciones L2 en L1.Esto proporciona cierta seguridad para los asuntos de L2, porque el registro de transacciones L2 no se puede cambiar, pero no puede garantizar el DA de estas transacciones.

Botanix se procesa a partir de L1 por L1 por la red descentralizada del sistema de firma múltiple llamada Spiderchain.La firma de múltiples firmas se selecciona aleatoriamente de un grupo de coordinadores.Orchestrator bloquea los fondos del usuario en L1 y firmó un certificado para lanzar una cantidad igual de BTC en L2.El comandante debe pagar el depósito para estar calificado para desempeñar este papel.Si se produce un comportamiento malicioso, el depósito de seguridad se reducirá considerablemente.

Botanix ha lanzado la red de pruebas públicas, que está planeada que se lanzará en la primera mitad de 2024.

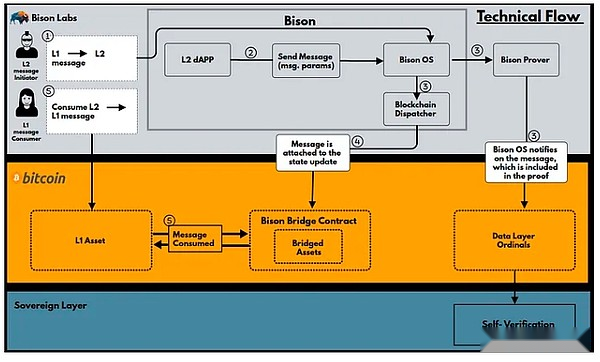

Red de bisonte

Bison’s Bitcoin L2 adopta el estilo de rollups soberano.BISON utiliza Stark para implementar ZK Rollup, y usa Ordinales para almacenar datos L2 TX y generó ZKP a L1.Dado que Bitcoin no puede verificar estas pruebas en L1, el trabajo de verificación se encargará de usuarios que verifiquen ZKP en su dispositivo.

Para el puente BTC con L2, Bison usa discreto contrato de registro (DLC).DLC está protegido por L1, pero depende de máquinas de predicción externas.La máquina de predicción lee el estado de L2 y transmite información a Bitcoin L1.Si esta máquina de profecía está centralizada, la máquina de profecía puede gastar maliciosamente los activos de bloqueo L1.Por lo tanto, es muy importante para el giro final de Bison para descentralizar la profecía DLC.

El plan Bison admite ZKVM basado en Rust.En la actualidad, Bison OS ha implementado muchos contratos, como los contratos de tokens que pueden usar Bison Prueba para la prueba.

Pilas v2

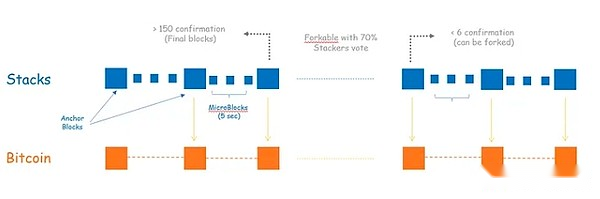

Stacks es uno de los primeros proyectos que se centran en expandir Bitcoin.Stacks está en transformación a mejor consistente con Bitcoin L1.Esta discusión se centra en las próximas pilas V2, que se espera que se publique en la red principal en abril de 2024.Las pilas V2 realizan dos nuevos conceptos, que están mejorando la consistencia con L1.La primera versión es la versión de Nakamoto, que actualiza el consenso de las pilas para seguir el bloque Bitcoin y la naturaleza final.El segundo es el puente BTC mejorado, llamado SBTC.

En el lanzamiento de Nakamoto, los bloques en las pilas están minando por mineros que prometieron lazos BTC en L1.Cuando los mineros de pilas crearon un bloque, estos bloques estaban anclados a Bitcoin L1 y recibieron la confirmación de los mineros L1 POW.Cuando un bloque recibe una confirmación de 150 L1, el bloque se considera el bloque final y no se puede dividir en ausencia de un Bitcoin L1 sin trabajo.En este momento, los mineros de pilas que extraen el bloque recibirán recompensas STX, y sus bonos BTC se asignarán al apilador de red.De esta manera, el bloque de pilas de más de 150 bloques (aproximadamente 1 día) depende de la seguridad de Bitcoin L1.Para bloques más nuevos (& lt; 150 confirmación), solo el 70% de los apiladores admiten horquillas, la cadena de pilas puede dividirse.

Otra actualización de las pilas es SBTC, que proporciona una forma más segura de recibir el puente BTC para las pilas.Para recibir el puente de activos para las pilas, el usuario deposita su BTC en la dirección L1 controlada por L2 Stacker.Cuando se confirma la transacción de depósito, SBTC se lanzará en L2.Para garantizar la seguridad de BTCS, los apiladores deben bloquear los enlaces que exceden el valor BTC en el STX.El dispositivo de pila también es responsable de ejecutar la solicitud de transferencia desde L2.Las solicitudes de transferencia y gancho se transmiten como transacciones L1.Después de confirmar, los apiladores destruyeron SBTC en L2 y firmaron L1 TX en colaboración para liberar el BTC del usuario en L1.Para este trabajo, los apiladores ganaron la recompensa del margen de los mineros que habían discutido antes.Este mecanismo se llama prueba de transferencia (POX).

Las pilas son consistentes con Bitcoin y requieren muchas transacciones L2 importantes (como enlaces de viruela minera y transacciones de gancho) como L1.Este requisito mejora la consistencia y la seguridad del puente BTC, pero debido a la volatilidad y al alto costo de L1, puede conducir a una disminución en la experiencia del usuario.En general, el diseño de pilas actualizadas resuelve muchos problemas en V1, pero todavía hay algunas debilidades.Esto incluye el uso de STX como activo nativo en L2 y L2 DA, es decir, el valor hash de solo el código de negociación y el contrato inteligente en L1.

Chelín

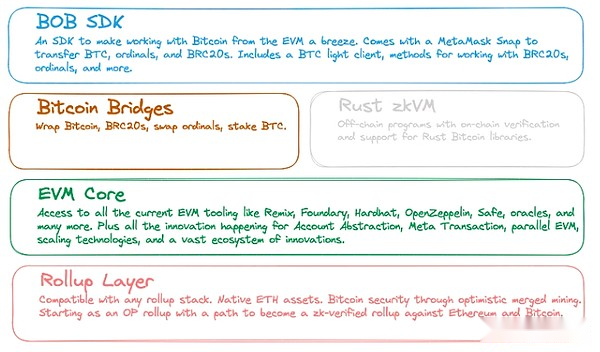

Bulid-on-bitcoin (BOB) es un Ethereum L2 destinado a ser consistente con Bitcoin.Bob se ejecuta como un acurrucado optimista en Ethereum y utiliza el entorno de ejecución EVM para implementar contratos inteligentes.

Bob inicialmente aceptó diferentes tipos de puentes BTC (WBTC, TBTC V2), pero se planea usar un puente más seguro de dos vías con BITVM en el futuro.

Para distinguir entre otros Ethereum L2 que también admite WBTC y TBTC, Bob está construyendo la función de permitir a los usuarios interactuar directamente con Bob Bob.Bob SDK proporciona una biblioteca de contratos inteligentes que permite a los usuarios firmar una transacción en Bitcoin L1.La ejecución de estas transacciones en L1 es monitoreada por Bitcoin Light Client.El cliente de luz agrega el valor hash del bloque Bitcoin al BOB para permitir una verificación simple (SPV), es decir, la transacción enviada ha sido ejecutada e incluida en el bloque.Otra función es un ZKVM independiente, que permite a los desarrolladores escribir aplicaciones de óxido para Bitcoin L1.La prueba de ejecución correcta se puede verificar en el rollup de BOB.

El diseño actual de Bob es más adecuado para describir como una cadena lateral, no Bitcoin L2.Esto se debe principalmente a que la seguridad de Bob depende de Ethereum L1, no en la seguridad de Bitcoin.

Bulid-on-bitcoin (BOB) es un Ethereum L2 destinado a ser consistente con Bitcoin.Bob se ejecuta como un acurrucado optimista en Ethereum y utiliza el entorno de ejecución EVM para implementar contratos inteligentes.

Bob inicialmente aceptó diferentes tipos de puentes BTC (WBTC, TBTC V2), pero se planea usar un puente de dos vías más seguro con BITVM en el futuro.

Para distinguir entre otros Ethereum L2 que también admite WBTC y TBTC, Bob está construyendo la función de permitir a los usuarios interactuar directamente con Bob Bob.Bob SDK proporciona una biblioteca de contratos inteligentes que permite a los usuarios firmar una transacción en Bitcoin L1.La ejecución de estas transacciones en L1 es monitoreada por Bitcoin Light Client.El cliente de luz agrega el valor hash del bloque Bitcoin al BOB para permitir una verificación simple (SPV), es decir, la transacción enviada ha sido ejecutada e incluida en el bloque.Otra función es un ZKVM independiente, que permite a los desarrolladores escribir aplicaciones de óxido para Bitcoin L1.La prueba de ejecución correcta se puede verificar en el rollup de BOB.

El diseño actual de Bob es más adecuado para describir como una cadena lateral, no Bitcoin L2.Esto se debe principalmente a que la seguridad de Bob depende de Ethereum L1, no en la seguridad de Bitcoin.

Satoshipmm

SatoshipM es otro proyecto para lanzar Zkevm Bitcoin L2.Con el lanzamiento de la red de pruebas a principios de enero, el proyecto apareció repentinamente.Los detalles técnicos del proyecto son muy pequeños, y no está claro quiénes son los desarrolladores detrás del proyecto.Los documentos minoritarios de Satoshivm señalaron que el uso de Bitcoin L1 para DA se usa para resistir la revisión al apoyar la capacidad de las transacciones de transmisión en L1 y usar la certificación de fraude al estilo BITVM para verificar L2 ZKP.

En vista de su anonimato, hay muchas controversias en el proyecto.Algunas encuestas han demostrado que el proyecto está vinculado a Bool Network.

Oportunidades de emprendimiento en el paradigma de Bitcoin L2

El espacio de Bitcoin L2 ha traído algunas oportunidades empresariales.Dejando de lado la oportunidad obvia de construir el mejor L2 para Bitcoin, hay varias otras oportunidades empresariales.

Bitcoin da capa

Muchos próximos L2 tienen como objetivo mejorar la consistencia con L1.Una forma es usar L1 para DA.Sin embargo, teniendo en cuenta las restricciones estrictas sobre el tamaño del bloque Bitcoin y el retraso del bloque L1, L1 no podrá almacenar todas las transacciones L2.Esto crea oportunidades para la capa DA específica de Bitcoin.Las redes existentes (como Celestia) pueden expandirse para llenar este vacío.Sin embargo, crear soluciones DA bajo la cadena que depende de la seguridad de Bitcoin o la garantía BTC puede mejorar la consistencia con el ecosistema de Bitcoin.

Extracto MEV

Además de usar Bitcoin L1 para DA, algunos L2 pueden optar por confiar las transacciones L2 a clasificadores que unen BTC e incluso confiar a los mineros L1.Esto significa que cualquier extracción MEV se confiará a estas entidades.En vista de la capacidad de completar esta tarea, los mineros de Bitcoin no tienen la capacidad de completar esta tarea.La extracción MEV generalmente está relacionada con los secretos virtuales utilizados, y dado que el Bitcoin L2 no está de acuerdo con la máquina virtual acordada, puede haber múltiples participantes en este campo.Cada uno se centra en diferentes bitcoin L2.

Herramienta de ingresos de Bitcoin

Bitcoin L2 necesita usar hipotecas BTC para seleccionar la verificación, la seguridad DA y otras funciones.Esto crea oportunidades de ingresos para mantener y usar Bitcoin.En la actualidad, hay algunas herramientas para proporcionar tales oportunidades.Por ejemplo, Babilonia permite que BTC prometió proteger la seguridad de otras cadenas.Con el desarrollo en auge del ecosistema Bitcoin L2, una plataforma para agregar oportunidades de ingresos nativos de BTC enfrenta grandes oportunidades.