Fuente: Byte Yuan CKB

En el artículo anteriorCómo funciona Lightning Network (1)En》, discutimos los principios operativos de la red Lightning y las tecnologías de seguridad de seguridad de los canales de pago bidireccionales.En este artículo hoy, continuaremos introduciendo Lightning Network y explicando los principios y tecnologías relevantes para expandir el canal de pago bidireccional a Lightning Network.

Expandir los canales de pago bidireccionales a la red Lightning: tecnología de enrutamiento de múltiples saltos

También usamos Alice y Bob para establecer canales como fondo básico, pero en este mundo, excepto Alice y Bob, ¿qué debemos hacer si otros quieren acceder a la red Lightning?¿Hay alguna forma de conectar a todos con la red y asegurarse de que los pagos puedan iniciarse a cualquier persona en la red?

Para resolver este problema, necesitamosExpanda el canal de pago bidireccional a una red de rayos.Y usar tecnología de enrutamiento de múltiples saltos.»enrutar» literalmente significa «encontrar un camino»,En la red Lightning, es necesario encontrar la ruta para pagar objetos específicos que están conectados por la parte delantera y trasera del canal.

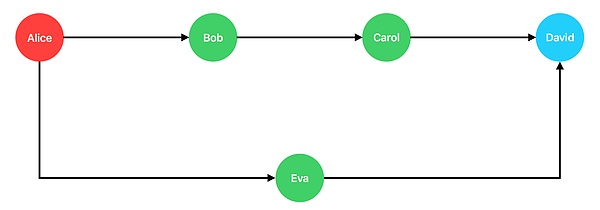

Tome Alice paga 2000 a David como ejemplo, suponiendo que no hay un canal de pago entre ellos, pero se han establecido canales de pago entre Alice y Bob, entre Bob y Carol, y entre Carol y David.En este caso, Alice puede transferir el dinero a Bob primero, luego de Bob a Carol, y finalmente Carol a David, que parece darse cuenta del canal de pago de Alice a David, donde Bob y Carol actúan como el nodo de enrutamiento de red.Si también se establece un canal de pago entre Alice y Eva, y entre Eva y David, entonces Alice también puede optar por transferir el dinero a Eva primero, y luego transferirlo a David desde Eva.

Desde el camino, es obvio que Alice transfiere dinero a David a través de Eva es la opción más corta.Sin embargo, en la operación real, la ruta más corta que parece ser no siempre es la mejor opción, porque se deben considerar otros factores, como la capacidad del canal, los estándares de carga del nodo de enrutamiento, si el nodo de enrutamiento está en línea en línea , etc.

En la actualidad, las principales implementaciones de la red de rayos bitcoin (clientes), como LND desarrollados por Lightning Labs y CLN desarrollados por Blockstream desarrollados por CLN desarrollado por Blockstream, han utilizado una variante del algoritmo Dijkstra en el algoritmo de enrutamiento, y la red de Lightning lanzada por Netros CKB Fiber Network también utiliza el algoritmo Dijkstra para encontrar la ruta de enrutamiento óptima.

Asegurar la seguridad de enrutamiento: de HTLC a PTLC

En el ejemplo anterior en el que Alice quiere pagar a David, ¿cómo podemos asegurarnos de que los nodos de enrutamiento intermedio no hagan trampa y no retengan fondos maliciosamente?Los sistemas financieros tradicionales generalmente dependen de las garantías de crédito de grandes intermediarios financieros conocidos, pero Lightning Network es una red P2P y no tiene un tercero independiente de los comerciantes para proporcionar garantías de crédito.Esto esHTLC (contrato de bloqueo de tiempo hash)donde está la función.

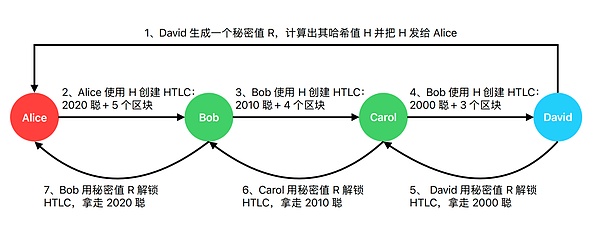

HTLC consta de dos partes: verificación hash y verificación de vencimiento.Llevemos a Alice a pagar a David 2000 y elija Bob y Carol como nodos de enrutamiento en la red como ejemplo para comprender cómo funciona HTLC:

-

Primero, David quiere generar unoValor secreto r, cualquier palabra o número puede actuar como este valor secreto, y luego calcularlaValor hash h hy envíelo a Alice.Este valor hash h se colocará en el script de bloqueo de la salida de transacción, y solo aquellos que conocen el valor secreto R correspondiente a H pueden usar esta salida, que R se llama «preimagen» en la red Lightning.Si el valor secreto R no se divulga de manera oportuna, el pago no se utilizará y el remitente recuperará todos los fondos.

-

Luego, Alice usa el valor hash recibido H para crear un HTLC, el bloqueo de tiempo se establece en los siguientes 5 bloques y el monto de salida es 2020 eng, de los cuales 20 Cong es la tarifa de manejo del nodo de enrutamiento.Para ponerlo en palabras simples, Alice pagará a Bob 2020, siempre que pueda proporcionar el valor secreto R en 5 bloques, de lo contrario, el dinero será devuelto a Alice.

-

Bob crea un HTLC en sus propios canales y villancicos utilizando el mismo valor de hash H según lo dispuesto por Alice, y establece el bloqueo de tiempo en los siguientes 4 bloques. Tarifa de manejo.Para ponerlo en palabras simples, Bob pagará a Carol 2010, siempre que pueda proporcionar el valor secreto R en 4 bloques, de lo contrario el dinero será devuelto a Bob.

-

Carol usa el mismo valor hash h para crear un HTLC en su propio canal de David y David, y el bloqueo de tiempo se establece en los siguientes 3 bloques, y la cantidad de salida es 2000 Sato.Para ponerlo en palabras simples, Carol le pagará a David 2,000, siempre y cuando pueda proporcionar el valor secreto R en 3 bloques, de lo contrario, el dinero será devuelto a Carol.

-

David usó el valor secreto R para desbloquear el HTLC establecido por Carol y se llevó 2000 Satoshi.

-

Después de que David se llevó los fondos, Carol también sabría el valor secreto R. Usó R para desbloquear el HTLC establecido por Bob y se llevó el Satoshi 2010.

-

Después de que Carol se llevó los fondos, Bob también obtuvo el valor secreto R. Usó R para desbloquear el HTLC establecido por Alice y le quitó el Satoshi 2020.

A través de este mecanismo, Alice le pagó con éxito a David 2,000 sin establecer directamente un canal de pago.Durante todo el proceso, todas las partes no necesitan confiar entre sí.El nodo de enrutamiento también recibe la tarifa de manejo debido.Incluso si el pago se interrumpe en una determinada etapa, ninguna parte sufrirá pérdidas debido a la existencia del mecanismo de bloqueo de tiempo, y los fondos volverán automáticamente después del tiempo de bloqueo.

Sin embargo,HTLC también tiene un problema de privacidad potencial:Toda la ruta usa el mismo valor secreto (imagen original).Si una entidad controla múltiples nodos en la ruta de pago, es posible inferir la información completa de la transacción comparando la entrada y la salida de diferentes nodos, e incluso adivinando al pagador y al beneficiario, lo que debilita la red de rayos a través de la protección de la privacidad alcanzada por la enrutamiento de cebolla .

Para resolver este problema, la comunidad de bitcoin proponePTLC (contrato de bloqueo de tiempo de punto).En el esquema PTLC, cada salto en la ruta utiliza un valor secreto diferente, de modo que la privacidad lograda a través del enrutamiento de cebolla está protegida.Fiber Network, la red Lightning lanzada por Nervos CKB, planea introducir PTLC en el futuro para mejorar aún más las capacidades de protección de la privacidad de la red Lightning.

Conclusión

Con el avance continuo de la tecnología, Lightning Network todavía está optimizando y mejorando continuamente.Desde LN-Penalty hasta Eltoo a Daric, desde HTLC hasta PTLC, hemos visto la mejora continua de la red de rayos en términos de seguridad, protección de la privacidad, etc.En el futuro, con la aplicación de tecnologías más innovadoras y la mejora de los ecosistemas, se espera que Lightning Network se convierta en una infraestructura clave para promover la popularización de las criptomonedas y contribuir a la realización de una verdadera economía P2P.

Referencias

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-depth-tart-1-payment—cannels/

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-depth-tart-2-htlc-and-payment-routing/

-

https://www.btcstudy.org/2022/01/27/broting-down-the-bitcoin-lightningnetwork-eltoo/

-

https://www.btcstudy.org/2024/02/07/lightning-network-technology-improvement-and-users-experience-tart-2/

-

https://www.btcstudy.org/2024/02/23/lightning-network-technology-improvement-and-users-experience-tart-3/

-

https://www.btcstudy.org/2022/08/19/what- ear-ptlc/