Autor: Arweave Oasis Chinese, Quelle: Autor Twitter Twitter

Vorne

Etwa einen Monat lang wird Bitcoin in der nächsten Runde halbiert werden.Aber der Autor glaubt, dass Nakamotos Vision -jeder, den Konsens der CPU -Teilnahme nutzen kann, und wurde nie verwirklicht.Zu diesem Zeitpunkt mag Arweaves Mechanismus -Iteration der Vision von Satoshi Nakamoto und möglicherweise treu sein, undVersion 2.6 lässt das Arweave -Netzwerk wirklich den Erwartungen von Satoshi Nakamoto erfüllenWesenEs hat große Verbesserungen vorgenommen als die vorherige Version, nur um zu erreichen:

-

Begrenzung der Hardwarebeschleunigung, allgemein -Level -CPU + Mechanische Festplatte kann an der Konsenswartung des Systems teilnehmen, wodurch die Speicherkosten gesenkt werden.

-

Rufen Sie die Konsenskosten so weit wie möglich an effektive Daten an und nicht für die mit hohen Energieversehgungswettbewerbe ausgestatteten Hash -Waffenwettbewerbe.

-

Stimulieren Sie die Bergleute, um ihre eigenen vollständigen Arweave -Datensatzkopien zu erstellen, sodass Daten schneller und verteilter Speicher geleitet werden können.

Konsensmechanismus

Basierend auf den obigen Zielen ist der Mechanismus von Version 2.6 ungefähr wie folgt:

-

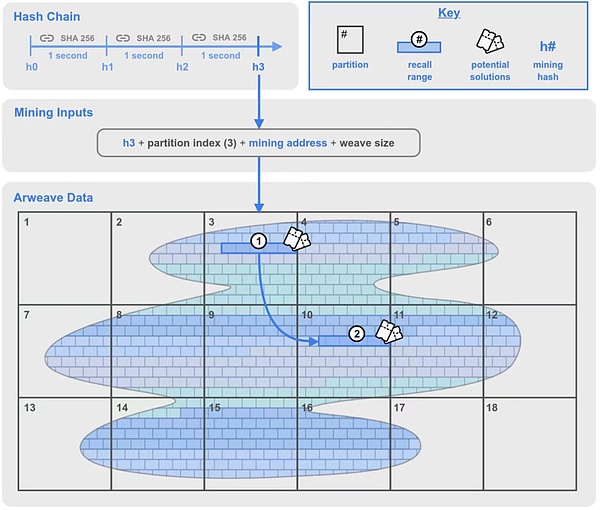

Eine neue Komponente wird der Hash-Kette im ursprünglichen Spora-Mechanismus hinzugefügt.

-

Bergleute wählen einen Partitionsindex in ihren eigenen Datenpartitionen aus und beginnen mit dem Bergbau mit Bergbau -Hash und Bergbauadresse als Bergbaueingabeinformationen.

-

Ein retrospektiver Bereich 1 wird in der vom Bergmann ausgewählten Partition generiert, und eine zufällige Position im Webnetz wird in einen retrospektiven Bereich 2 regeneriert.

-

Berechnen Sie den retrospektiven Datenblock (Chunk) im retrospektiven Bereich 1, um zu versuchen, ob es sich um eine Blocklösung handelt.Wenn das Berechnungsergebnis größer ist als die aktuelle Netzwerkschwierigkeit, erhält der Bergmann das Recht des Blocks.

-

Der retrospektive Datenblock in Bereich 2 kann ebenfalls berechnet und verifiziert werden, aber die Lösung erfordert Hash im Bereich 1.

Abbildung 1: 2.6 Version des Konsensmechanismusdiagramms des Konsensmechanismus

Lernen wir die Konzepte von Substantiven kennen, die in diesem Mechanismus auftreten:

-

Arweave -Daten:Auch als „Weben“ bekannt.Alle Daten im Netzwerk sind nacheinander in Datenblöcke unterteilt, und der englische Namen (die Blöcke wie „Ziegelmauern“ in der obigen Abbildung sind Chunk).Diese Blöcke können gleichmäßig im Arweave -Netzwerk und über die Methode des Merkelbaums verteilt werden, um eine Adressierungslösung für jeden Datenblock (auch als Global Office Global Offset bezeichnet) zu ermitteln, um eine Position im Web -Netzwerkdatenblock zu identifizieren.

-

Datenblock (Chunk):Die Größe jedes Datenblocks beträgt normalerweise 256 kb.Um das Recht des Blocks zu gewinnen, muss der Bergmann die entsprechenden Datenblöcke packen und die HADH -Verarbeitung packen und haben, und beweist, dass er während des Spora -Mining -Prozesses Datenkopie gespeichert hat.

-

Trennwand: „Partition“ ist ein neues Konzept in Version 2.6.Jeder 3.6 TB ist eine Partition.Die Partition wurde vom Beginn des Webnetzes (Index 0) zu der Anzahl der Partitionen nummeriert, die das gesamte Webnetzwerk abdecken.

-

Rückrufbereich: Der retrospektive Bereich ist auch ein neues Konzept in Version 2.6.Es handelt sich um eine Reihe kontinuierlicher Datenblöcke (Chunk) mit einer Länge von 100 MB von einem bestimmten Offset und einer Länge von 100 MB.Berechnet durch einen Datenblock von 256 KB, enthält es 400 Datenblöcke in einem retrospektiven Bereich.In diesem Mechanismus wird es zwei retrospektive Bereiche geben, die im Folgenden im Detail erläutert werden.

-

Potenzielle Lösung:Jeder 256 -KB -Datenblock im retrospektiven Bereich ist eine potenzielle Lösung, um das Recht zu erhalten, aus dem Block herauszukommen.Im Rahmen des Mining -Prozesses wird jeder Datenblock von Hash bearbeitet, um zu testen, ob er den Schwierigkeitsgründen des Netzwerks entspricht.Wenn Sie zufrieden sind, gewinnen die Bergleute das Recht, auszusteigen und Bergbaubelohnungen zu erhalten.Wenn es nicht erfüllt ist, versuchen die Bergleute weiterhin den nächsten 256 -KB -Block innerhalb des retrospektiven Bereichs.

-

Hash -Kette:Die Hash -Kette ist ein wichtiges Update von Version 2.6.Die Hash-Kette, die durch einen Datenabschnitt mithilfe der SHA-256-Funktion erzeugt wird.Dieser Prozess kann nicht parallel berechnet werden (die CPU der Verbraucher kann leicht durchgeführt werden), und die Hash -Kette kann durch eine bestimmte Anzahl kontinuierlicher Hash -Verarbeitung einen verzögerten 1 -Sekunden -Effekt erzielen.

-

Bergbau -Hash (Bergbau Hash): Nach einer ausreichenden Anzahl kontinuierlicher Hash (dh nach 1 -Sekunden -Verzögerung) ist der Hash -Kettenausgang ein Hash -Wert, der für den Bergbau als wirksam angesehen wird.Es ist erwähnenswert, dass der Bergbau -Hash zwischen allen Bergleuten konsistent ist und alle Bergleute überprüft werden können.

Nachdem wir alle notwendigen Substantivkonzepte eingeführt haben, können wir besser verstehen, wie die 2.6 -Version die beste Strategie erzielt.

Beste Strategie

Das Gesamtziel von Arweave wurde schon mehrmals eingeführt, dh die Anzahl der Datenspeicherkopien im Netzwerk.Aber was sparen Sie?Wie kann man sparen?Es gibt auch viele Anforderungen und Türen.Hier werden wir diskutieren, wie man die beste Strategie übernimmt.

Repliken und Kopien

Seit Version 2.6 hat der Autor häufig zwei Wörter in verschiedenen technischen Materialien, Repliken und Kopien gesehen.Beide Konzepte, die in Chinesisch sind, können eine Kopie bedeuten, aber tatsächlich gibt es sehr große Unterschiede zwischen ihnen, was mir auch viele Hindernisse verursacht, wenn ich den Mechanismus verstehe.Um das Verständnis zu erleichtern, neige ich dazu, Repliken in „Kopien“ zu übersetzen und Kopien in „Backup“ zu übersetzen.

Kopiensicherung bedeutet, dass es keinen Unterschied zwischen den Daten derselben Daten gibt.

Die Bedeutung der Replikatkopie besteht darin, auf ihre Einzigartigkeit zu achten und die Daten nach einer eindeutigen Verarbeitung der Daten zu speichern.Arweave Network fördert die Speicherung der Kopie, nicht nur den Sicherungsspeicher.

HINWEIS: Der Konsensmechanismus in Version 2.7 ist zu Sporen geworden, das das einfache Replikationszertifikat für die Nachfolge von Replikationen ist, die in einer Kopie gespeichert sind, und ich werde es in Zukunft interpretieren.

Packen der eindeutigen Kopie (Packung eindeutige Replikate)

Die einzige Kopie ist im Arweave -Mechanismus sehr wichtig.

Wenn Sie einen neuen Knoten ausführen möchten, ist es nicht möglich, Daten zu kopieren, die andere Bergleute direkt gepackt haben.Sie müssen zunächst die Originaldaten im Arweave -Webnetz herunterladen (natürlich möchten Sie nicht alle herunterladen, nur der Download -Teil kann festgelegt werden, Sie können auch Ihre eigenen Datenrichtlinien festlegen, Risikodaten herausfiltern) und dann Packen Sie diese durch die RandomX -Funktion, um diese zu verpacken.

Der Verpackungsprozess enthält einen Packschlüsselpackungsschlüssel zur RandomX -Funktion, mit dem er den Originaldatenblock über mehrere Operationen packt.Der Prozess der Entpackung des Verpackungsdatenblocks ist gleich.

In Version 2.5 ist die Packungsschlüsselsicherung ein SHA256 -Hash, das einen SHA256 -Hash mit den Positionsparametern des Datenblocks als Positionsparameter des Datenblocks) und des mit dem Transaktionsrouchs zugeordneten TX_ROOT (Transaktionsrouchs) zugeordnet wurde.Dies stellt sicher, dass jede Mining -Lösung aus der einzigen Kopie des Datenblocks in einem bestimmten Block stammt.Wenn ein Datenblock an verschiedenen Stellen im Netzwerk mehrere Sicherungen verfügt, muss jede Sicherung in eine eindeutige Kopie eingehalten werden.

In Version 2.6 wird dieser Sicherungsschlüssel auf chunk_offset, tx_root und miner_address (Miner -Adresse) erweitert.Dies bedeutet, dass jede Kopie auch für jede Mining -Adresse eindeutig ist.

Der Vorteil der Speicherung der vollständigen Kopie

Der Algorithmus empfiehlt, dass der Bergmann eine eindeutige vollständige Kopie erstellen soll, anstatt einen Teil der Kopie, die mehrmals kopiert wird, wodurch die Daten im Netzwerk gleichmäßig verteilt werden.

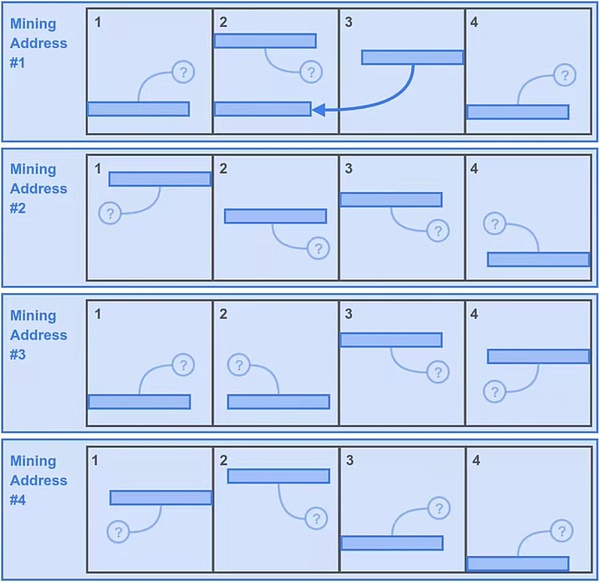

Wie verstehst du diesen Teil?Wir verstehen durch den Vergleich der folgenden beiden Bilder.

Nehmen wir zunächst an, dass das gesamte ARWEAVE -Broken -Netzwerk insgesamt 16 Datenpartitionen generiert.

Der erste Fall:

-

Miner Bob ist zu zeitlich, um die Daten herunterzuladen. Nur die Daten der ersten 4 Partitionen, die das Netzwerk zerstören.

-

Um die Bergbaukopie dieser 4 Distrikte zu maximieren, bewegte sich Bobs clevere Maschine 4 Kopien der Daten dieser 4 Abteilungen und verwendete verschiedene 4 Bergbauadressen, um sie mit 4 eindeutigen Ressourcen zu bilden, um sie zu füllen. Es gibt also 16 Partitionen im Speicherplatz von Bob.Auf diese Weise gibt es kein Problem, was den Regeln der einzigen Kopie entspricht.

-

Als nächstes, wenn Bob einen Bergbau -Hash pro Sekunde erhalten kann, kann der Datenblock des Datenblocks eines retrospektiven Substanz für jeden nachverfolgbaren Bereich für jede Sekunde erzeugt werden.Dadurch wird Bob in einer Sekunde 400* 16 = 6400 potenzielle Bergbaulösungen erhalten.

-

Aber Bob ist auch der zweite Preis für seine kleine Klugheit, denn er muss eine Bergbaumöglichkeit verlieren, um eine retrospektive Reichweite zu verfolgen.Sie repräsentierten den relevanten zweiten retrospektiven Bereich in der Festplatte von Bob, weil sie die Datenpartition markierten, die Bob nicht gespeichert hatte.Natürlich viel Glück, und es gibt relativ niedrige Indikatorlichter, die die vier Bezirke von Bob Speicher symbolisieren.

-

Mit dieser Strategie kann Bob 6400+1600 = 8000 potenzielle Lösungen pro Sekunde haben.

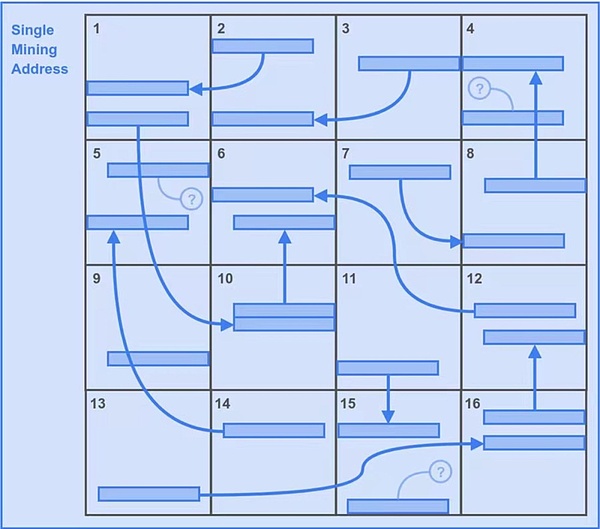

Der zweite Fall:

Dann schauen wir uns die zweite Situation an.Aufgrund der Anordnung von zwei retrospektiven Mechanismen ist eine bessere Strategie die einzige Kopie des Speicherproblems.Wie in Abbildung 3 gezeigt.

-

Der Miner Alice ist nicht so „intelligent“ wie Bob.

-

Da Alice ebenfalls 16 Partitionen ist, stimmt die erste potenzielle Lösung des ersten nachverfolgbaren Bereichs mit dem BOB überein und ist ebenfalls 6.400.

-

In diesem Fall hat Alice jedoch alle zweiten nachvollziehbaren Lösungen erhalten.Das ist der zusätzliche 6400.

-

Dies ermöglicht daher die Alice -Strategie, 6400+6400 = 12800 potenzielle Lösungen pro Sekunde zu haben.Der Vorteil ist selbstverständlich.

Die Rolle des retrospektiven Bereichs

Vielleicht sind Sie seltsam.

Der Grund ist sehr gut verstanden.Die durch diese Methode mitgelieferte physische Optimierung ermöglicht es, dass die Leseleistung von HDD mit der teureren SSD -Festplatte (SSD) platziert wird.Dies ist wie eine Hand und einen Fuß für SSD.Im Vergleich zu billigeren HDDs ist die Anzahl jedoch ein wichtiger Indikator für die Wahl der Bergleute.

Überprüfung der Hash -Kette

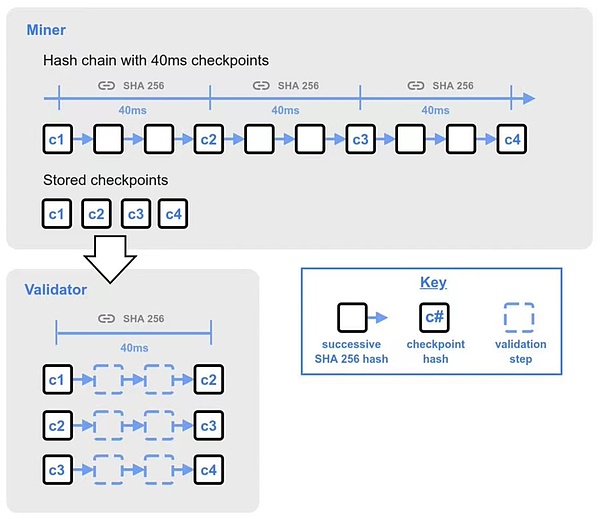

Lassen Sie uns nun die Überprüfung des nächsten neuen Blocks diskutieren.

Um einen neuen Block zu akzeptieren, muss der Überprüfer die neuen Blöcke verifizieren, die die Synchronisierung der Hersteller blockieren.

Wenn sich die Überprüfung nicht am aktuellen Kopf der Hash -Kette befindet, enthält jeder Bergbau -Hash 25 40 Millisekunden -Kontrollpunkte.Diese Kontrollpunkte sind das Ergebnis einer kontinuierlichen Hash 40 Millisekunden.

Vor der Authentifizierung des neu empfangenen Blocks an andere Knoten wird die Bestätigung schnell die ersten 25 Kontrollpunkte innerhalb von 40 Millisekunden abgeschlossen.Der vollständige Kontrollpunkt wird durch die gesamte Überprüfung der verbleibenden Kontrollpunkte abgeschlossen.Die ersten 25 Checkpoints sind 500 verifizierte Checkpoints und dann 500 verifizierte Checkpoints.

Wenn die Hash -Kette einen Bergbau -Hash erzeugt, muss sie in der Reihenfolge durchgeführt werden.Die Überprüfung der Überprüfung kann jedoch überprüft werden, wenn der Inspektionspunkt überprüft werden kann, wodurch der Zeitpunkt des Überprüfungsblocks kürzer und die Effizienz verbessert werden kann.

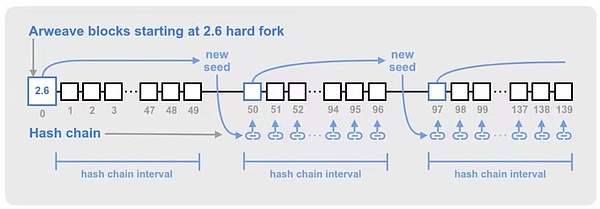

Abbildung 4: Der Überprüfungsprozess der Hash -Kette

Harte Kettensamen

Wenn der Bergmann oder der Bergbaupool eine schnellere SHA256 -Hash -Rechenleistung aufweist, kann ihre Hash -Kette andere Knoten im Netzwerk führen.Im Laufe der Zeit können die Vorteile dieser Blockgeschwindigkeit einen riesigen Hash -Kettenversatz ansammeln, und der Bergbau -Hash hat sich nicht mit dem Rest der Überprüfung synchronisiert.Dies kann zu einer Reihe unkontrollierbarer Gabeln und Reorganisationsphänomene führen.

Um die Möglichkeit dieses Hash -Kettenversatzes zu verringern, synchronisiert Arweave die globale Hash -Kette gleichzeitig, indem sie Token aus historischen Blöcken in einem festen Intervall verwenden.Dies liefert regelmäßig neue Samen für Hash -Ketten, sodass die Hash -Kette jedes Bergmanns mit einem verifizierten Block synchronisiert wird.

Das Intervall zwischen den Hash -Kettensamen beträgt alle 50 * 120 Bergbau -Hash (50 repräsentiert die Anzahl der Blöcke, und 120 repräsentiert die Anzahl der Bergbau -Hash in einem Blockproduktionszyklus 2 Minuten), um einen neuen Saatgutblock auszuwählen.Dies lässt den Samenblock einmal etwa 50 Arweave -Blöcke erscheinen, aber aufgrund einiger Änderungen in der Blockzeit kann der Samenblock früher und später als 50 Blöcke angezeigt werden.

Der oben genannte Inhalt aus den 2.6 Spezifikationen.Nakamotos Vision wurde in Arweave praktiziert.

Arweave 2.6:

https://2-6spec.arweave.dev/https://2-6-dec.arweave.dev