Fuente: Arkstream Capital

Prefacio

En el pasado, la tecnología de criptografía ha jugado un papel importante en el progreso de la civilización humana, y ha jugado un papel insustituible en los campos de la seguridad de la información y la protección de la privacidad.No solo proporciona una protección sólida para la transmisión y el almacenamiento de datos en varios campos, sino que también su cifrado asimétrico del sistema de clave público-privada y la función hash fueron integrados creativamente por Satoshi Nakamoto en 2008 para diseñar una solución al problema de las flores dobles. El mecanismo de trabajo del problema ha promovido el nacimiento de Bitcoin, una moneda digital revolucionaria, y ha abierto una nueva era en la industria de blockchain.

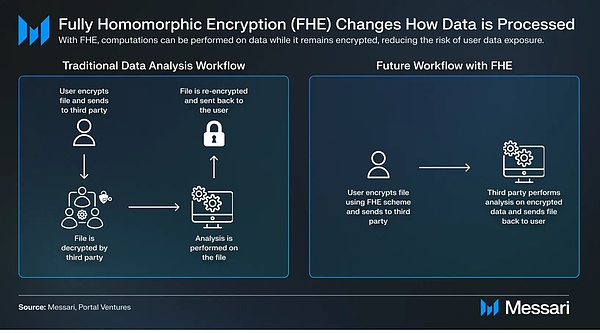

Con la evolución continua y el rápido desarrollo de la industria de blockchain, una serie de tecnologías de criptografía de vanguardia han surgido continuamente, entre las cuales cero pruebas de conocimiento (ZKP), computación multipartidista (MPC) y cifrado totalmente homomórfico (FHE) son los más prominente.Estas tecnologías se han utilizado ampliamente en muchos escenarios, como ZKP combinados con una solución enrollable para resolver el problema del «triángulo imposible» de blockchain, y MPC combinado con un sistema clave público-privado para promover la aplicación a gran escala de portales de usuarios (adopción de masa) .En cuanto al cifrado totalmente homomórfico, considerado uno de los santos gros de la criptografía, sus características únicas permiten que los terceros calculen y operen datos encriptados en cualquier cantidad de veces sin descifrado, logre así la privacidad compuesta en la cadena en la cadena. múltiples campos y escenarios.

Descripción general rápida de FHE

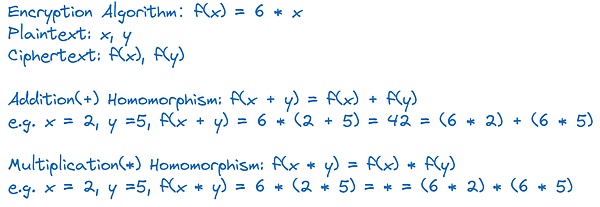

Cuando mencionamos el FHE (cifrado homomórfico completo), primero podemos entender el significado detrás de su nombre.En primer lugar, representa la tecnología de cifrado homomórfica, y su característica central es que permite que los cálculos y operaciones se realicen en textos cifrados, y estas operaciones se pueden asignar directamente a textos sin problemas, es decir, manteniendo las propiedades matemáticas de los datos cifrados sin cambios.La «F» en FHE significa que este homomorfismo ha alcanzado un nivel completamente nuevo, permitiendo cálculos y operaciones infinitas en datos cifrados.

Para ayudar a comprender, elegimos la función lineal más simple como algoritmo de cifrado, y combinados con las instrucciones de operación única para el homomorfismo de adición y multiplicación.Por supuesto, el FHE real utiliza una serie de algoritmos matemáticos más complejos, y estos algoritmos requieren recursos informáticos extremadamente altos (CPU y memoria).

Aunque los principios matemáticos de la FHE son profundos y complejos, no los expandiremos demasiado aquí.Vale la pena mencionar que en el campo del cifrado homomórfico, además de la FHE, hay dos formas: algunos cifrados homomórficos y algún cifrado homomórfico.La principal diferencia es que los tipos de operaciones compatibles y el número de operaciones permitidas son diferentes, pero también proporciona la posibilidad de implementar el cálculo y el funcionamiento de los datos cifrados.Sin embargo, para mantener el contenido simple, no lo discutiremos en profundidad aquí.

En la industria del FHE, aunque muchas compañías conocidas están involucradas en la investigación y el desarrollo, Microsoft y Zama han destacado su disponibilidad e influencia incomparables con sus excelentes productos de código abierto (biblioteca de códigos).Proporcionan a los desarrolladores una implementación de FHE estable y eficiente, y estas contribuciones han promovido en gran medida el desarrollo sostenible y la amplia aplicación de la tecnología FHE.

El sello de Microsoft: una biblioteca FHE creada cuidadosamente por el Microsoft Research Institute, no solo admite el cifrado homomórfico completo, sino que también es compatible con el cifrado homomórfico parcial.El sello proporciona una interfaz C ++ eficiente y mejora significativamente el rendimiento y la eficiencia de la computación al integrar numerosos algoritmos y tecnologías de optimización.

TFHE de Zama: es una biblioteca de código abierto que se centra en el cifrado totalmente homomórfico de alto rendimiento.TFHE proporciona servicios a través de la interfaz de lenguaje C y utiliza una serie de tecnologías y algoritmos de optimización avanzada para lograr una velocidad informática más rápida y un menor consumo de recursos.

Según la idea simplificada, el proceso de operación de experimentar FHE es más o menos como sigue:

-

Genere las claves: use la biblioteca/marco FHE para generar un par de claves públicas y privadas.

-

Datos cifrados: use una clave pública para cifrar datos que deben procesarse para FHE.

-

Realice el cálculo homomórfico: use la función de cálculo homomórfica proporcionada por la biblioteca FHE para realizar diversas operaciones de cálculo en los datos cifrados, como suma, multiplicación, etc.

-

Resultado del descifrado: cuando necesita ver el resultado del cálculo, un usuario legítimo usa la clave privada para descifrar el resultado del cálculo.

En la práctica de la FHE, el esquema de gestión de las claves de descifrado (generación, circulación y uso, etc.) es particularmente crítico.Dado que los resultados de cálculo y operación de los datos encriptados deben descifrarse para su uso en ciertos momentos y escenarios, la clave de descifrado se convierte en el núcleo de garantizar la seguridad y la integridad de los datos originales y los datos procesados.Con respecto a la gestión de las claves de descifrado, la solución en realidad tiene muchas similitudes con la gestión de clave tradicional, pero dada la particularidad de la FHE, también es posible diseñar y adoptar estrategias más rigurosas y meticulosas.

Para blockchain, debido a su descentralización, transparencia e inmutabilidad, la introducción de una solución de computación de seguridad múltiple umbral (TMPC) es una opción prometedora.Este esquema permite a múltiples participantes administrar y controlar conjuntamente la clave de descifrado, y los datos se pueden descifrar con éxito solo cuando se alcanza el número de umbral preestablecido (es decir, el número de participantes).Esto no solo mejora la seguridad de la gestión clave, sino que también reduce el riesgo de que se comprometa un solo nodo, proporcionando una fuerte garantía para la aplicación de la FHE en el entorno blockchain.

Colocar la base fhevm

Desde la perspectiva de la intrusión mínima, la forma ideal de implementar la aplicación FHE en blockchain es encapsularla en una base de código de contrato inteligente universal para garantizar la ligereza y la flexibilidad.Sin embargo, esta solución se basa en el hecho de que la máquina virtual Smart Contract debe preportar un conjunto específico de instrucciones para operaciones matemáticas complejas y operaciones de cifrado requeridas por la FHE.Si la máquina virtual no puede satisfacer estos requisitos, debe personalizarse y modificarse en la arquitectura central de la máquina virtual para satisfacer las necesidades del algoritmo FHE, logrando así su integración perfecta.

Como una máquina virtual de validación ampliamente adoptada y a largo plazo, EVM se convierte naturalmente en la primera opción para implementar el FHE.Sin embargo, hay pocos practicantes en este campo, entre los cuales una vez más notamos el código abierto tfhe Zama.Resulta que Zama no solo proporciona una biblioteca básica de TFHE, sino que también lanza dos productos importantes de código abierto: concreto ML y FHEVM como una compañía de tecnología que se centra en aplicar la tecnología FHE a los campos de inteligencia artificial y blockchain.Concreto ML se centra en la computación de privacidad de aprendizaje automático.A través de ML concreto, los científicos de datos y los profesionales de ML pueden capacitar e inferir modelos de aprendizaje automático en datos confidenciales al tiempo que protegen la privacidad, lo que hace el uso completo de los recursos de datos sin preocuparse por la fuga de privacidad.Otro producto, FHEVM, es un EVM totalmente homomórfico que admite la solidez para implementar la informática de privacidad.FHEVM permite a los desarrolladores utilizar la tecnología de cifrado totalmente homomórfica en los contratos inteligentes de Ethereum para lograr la protección de la privacidad y la informática segura.

Al leer la información de FHEVM, aprendimos que las características principales de FHEVM son:

-

FHEVM: En el nivel de código de bytecodo que no es EVM, en forma de funciones en línea, el soporte de operación se proporciona al integrar múltiples contratos precompilados en diferentes estados de la biblioteca de código abierto ZAMA para la biblioteca.Además, se crea especialmente un área específica de memoria y almacenamiento de EVM para que la FHE almacene, lea, escriba y verifique el texto cifrado de la FHE;

-

Mecanismo de descifrado basado en el protocolo de umbral distribuido: admite la clave global del FHE que mezcla datos cifrados entre múltiples usuarios y múltiples contratos y almacenes claves de cifrado en la cadena, y la solución de computación de seguridad múltiple con umbrales entre múltiples validados llaves;

-

Biblioteca de contrato de solidez que reduce el umbral para que los desarrolladores lo usen: diseñó los tipos de datos encriptados de FHE, tipos de operación, llamadas descifradas y salidas cifradas;

El FHEVM de Zama proporciona un punto de partida sólido para la tecnología FHE en aplicaciones de blockchain, pero teniendo en cuenta que Zama se centra principalmente en la investigación y el desarrollo de la tecnología, sus soluciones son más técnicas y hay relativamente pocas ideas sobre la implementación de la ingeniería y las aplicaciones comerciales.Por lo tanto, FHEVM puede encontrar varios desafíos inesperados en su promoción a aplicaciones prácticas, incluidos, entre otros, umbrales técnicos y problemas de optimización del rendimiento.

Construyendo un ecosistema para rollups

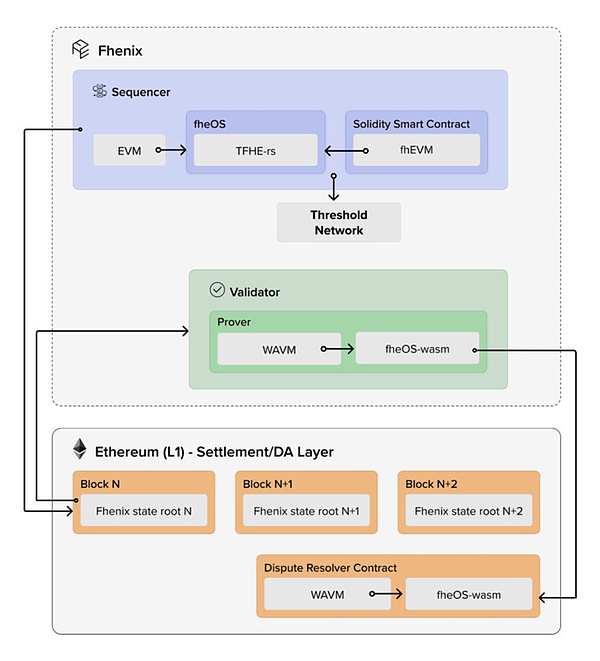

Un FHEVM simple no puede formar un proyecto o un ecosistema completo solo, es más como uno de los diversos clientes en el ecosistema Ethereum.Para ser un proyecto independiente, FHEVM debe confiar en la arquitectura de nivel de cadena pública o adoptar soluciones Layer2/Layer3.La dirección de desarrollo de la cadena pública es inevitablemente para resolver cómo reducir la redundancia y el desperdicio de los recursos informáticos entre los nodos validadores distribuidos.Por el contrario, el esquema de capa2/capa3 que existe como la capa de ejecución de la cadena pública en sí puede asignar el trabajo informático a unos pocos nodos, reduciendo en gran medida el orden de magnitud de la sobrecarga de computación.Debido a esto, Fhenix, como pionero, explora activamente la combinación de FHEVM y la tecnología de rollo y propone construir una solución avanzada de capa2 de tipo FHE-Rolups.

Teniendo en cuenta que la tecnología ZK Rollups involucra mecanismos de ZKP complejos y requiere enormes recursos informáticos para generar las pruebas necesarias para la verificación, combinando las características de todo el FHE en sí, implementando directamente la solución de Rollups basada en Rollups FHE enfrentará muchos desafíos.Por lo tanto, en la etapa actual, será más práctico y eficiente adoptar la solución optimista de rollups como la elección de tecnología de Fhenix en comparación con los rollups de ZK.

La pila de tecnología de Fhenix incluye principalmente los siguientes componentes clave: una variante del Prover de fraude de Nitro de Árbitro, que puede realizar pruebas de fraude en WebAsmbly.La biblioteca central FHEOS proporciona todas las características necesarias para integrar la lógica en contratos inteligentes.La red de servicios de umbral (TSN) es otro componente importante que aloja las claves de red compartidas en secreto, las divide en múltiples copias utilizando la tecnología de intercambio secreto de un algoritmo específico para garantizar la seguridad y, si es necesario, es responsable de tareas como la descifración de datos.

Basado en la pila de tecnología mencionada anteriormente, Fhenix lanzó su primera versión pública, Fhenix Frontier.Aunque esta es una versión temprana con muchas limitaciones y características faltantes, ha proporcionado instrucciones para usar bases de código de contrato inteligente, API de solidez, cadenas de herramientas de desarrollo de contratos (como Hardhat/Remix), Biblioteca JavaScript interactiva frontal, etc.Los desarrolladores y los proyectos ecológicos interesados en esto pueden referirse a los documentos oficiales para explorar.

Copeisores de la cadena-agnóstico FHE

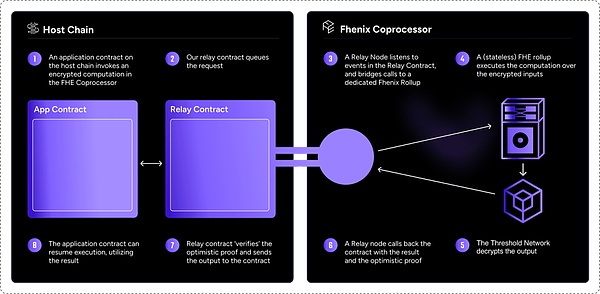

Basado en Rollups FHE, Fhenix introdujo hábilmente el módulo de retransmisión, con el objetivo de capacitar varias cadenas públicas, redes L2 y L3, para que puedan acceder a los coprocesadores para usar las funciones de FHE.Esto significa que incluso si la cadena anfitriona original no admitía la FHE, ahora puede disfrutar indirectamente de las poderosas funciones de la FHE.Sin embargo, dado que el período de desafío de prueba de las rollups FHE suele ser de hasta 7 días, esto limita el uso generalizado de la FHE hasta cierto punto.Para superar este desafío, Fhenix se asoció con Eigenlayer para proporcionar a los servicios de coprocesadores de la FHE canales más rápidos y convenientes a través del mecanismo de reposo de Eigenlayer, mejorando en gran medida la eficiencia y flexibilidad de todos los coprocesadores de FHE.

El proceso de uso de los coprocesadores de FHE es simple y claro:

-

El contrato de aplicación llama a Coprocesador en la cadena host para realizar operaciones de cálculo de cifrado

-

Solicitud de cola de contrato de retransmisión

-

El nodo de retransmisión escucha el contrato de retransmisión y reenvía la llamada a un acurrucado dedicado de Fhenix

-

FHE Rollup realiza operaciones de cálculo

-

Umbral de salida de descifrado de red

-

Relay Node devuelve los resultados y las pruebas optimistas al contrato

-

El contrato valida la prueba optimista y envía el resultado a la persona que llama

-

El contrato de solicitud continuará ejecutando el contrato de acuerdo con el resultado de la llamada

Guía de participación de Fhenix

Si es un desarrollador, puede profundizar en el documental de Fhenix y desarrollar sus propias aplicaciones de tipo FHE basadas en estos documentos para explorar su potencial en aplicaciones prácticas.

Si es un usuario, también podría intentar experimentar los DAPPS proporcionados por las rollups de FHENIX para experimentar la seguridad de datos y la protección de la privacidad traída por el FHE.

Si es investigador, se recomienda encarecidamente que lea los datos y los documentos de FHENIX cuidadosamente para obtener información sobre los principios, detalles técnicos y perspectivas de aplicaciones de la FHE para hacer contribuciones más valiosas en su campo de investigación.

Los mejores escenarios de aplicación para FHE

La tecnología ha mostrado una amplia gama de prospectos de aplicaciones, especialmente en los campos de los juegos de cadena completa, Defi y AI.

-

Juego de cadena completa con protección de la privacidad: la tecnología FHE ofrece fuertes garantías de cifrado para transacciones financieras y operaciones de jugadores en economías de juegos, evitando efectivamente la manipulación en tiempo real y garantizar la equidad e imparcialidad del juego.Al mismo tiempo, el FHE también puede anonimizar las actividades de los jugadores, reduciendo significativamente el riesgo de activos financieros de jugadores y fugas de información personal, protegiendo así la privacidad y la seguridad de los jugadores en todos los aspectos.

-

Defi/MEV: con el desarrollo vigoroso de las actividades de Defi, muchas operaciones de Defi se han convertido en el objetivo de los ataques MEV en el bosque oscuro.Para resolver este desafío, el FHE puede proteger efectivamente los datos confidenciales en Defi que no está dispuesto a filtrarse, como el número de posiciones, las líneas de compensación, los deslizamientos comerciales, etc. al tiempo que garantiza el procesamiento de la computación lógica comercial.Al aplicar la FHE, la salud de Defi en la cadena puede mejorarse significativamente, reduciendo así significativamente la frecuencia del comportamiento adverso de MEV.

-

AI: El entrenamiento de los modelos de IA depende de los conjuntos de datos.Con este fin, la tecnología FHE se ha convertido en una solución ideal para los modelos de IA para capacitar datos privados individuales, lo que permite a la IA procesar en datos cifrados, a fin de completar el proceso de capacitación sin revelar ninguna información sensible personal.

Reconocimiento comunitario de FHE

El desarrollo de la tecnología no se puede lograr solo con sus características de núcleo duro.Para lograr la madurez tecnológica y el progreso continuo, debemos confiar en la investigación y el desarrollo académicos continuos y perfectos y la fuerza de la comunidad activa.En este sentido, el FHE se ha convertido en el santo grial de la comunidad de criptomonedas, y su potencial y valor han sido ampliamente reconocidos.En 2020, Vitalik Buterin altamente reconocida y apoyó la tecnología FHE en el artículo «Explorando el cifrado totalmente homomórfico».Recientemente, ha vuelto a hablar en las redes sociales, sin duda fortaleciendo esta posición nuevamente y pidiendo más recursos y fortaleza para el desarrollo de la tecnología FHE.En consecuencia, los nuevos proyectos emergentes, las organizaciones de investigación y educación sin fines de lucro, y la inyección continua de fondos del mercado, todos parecen indicar que una explosión tecnológica está a punto de jugar.

El potencial para la ecología temprana

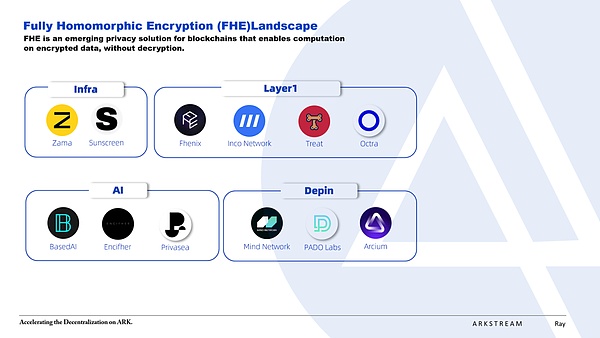

En las primeras etapas del desarrollo del ecosistema FHE, además de la compañía central de servicios de tecnología básica Zama y el muy esperado FHENIX, también hay una serie de proyectos igualmente excelentes que merecen nuestra comprensión y atención profundas:

-

Protector solar: el compilador FHE construido a través de la investigación y el desarrollo autodesarrollado admite la conversión de la FHE en lenguajes de programación tradicionales, diseños correspondientes al almacenamiento descentralizado de texto cifrado y finalmente genera características para aplicaciones web3 en forma de SDK.

-

Mind Network: FHE Red que combina el mecanismo de reposición de Eigenlayer para extender la seguridad de las redes de IA y Depin

-

Pado Labs: lanza una red informática descentralizada que integra ZKP y FHE y se basa en ella

-

** Arcium: ** El protocolo de privacidad de Solana Elusiv se ha transformado recientemente en una red informática confidencial paralela que combina FHE

-

Inco Network: Layer1, que se basa en el FHEVM de Zama, se centra en optimizar el costo informático y la eficiencia de la FHE, y luego desarrolla un ecosistema completo.

-

TRATAR: FHE Layer3, que es creada conjuntamente por Shiba Team y Zama, se compromete a extender el ecosistema Shiba.

-

OCTRA: Red FHE que admite el entorno de ejecución aislado basado en el desarrollo OCAML, AST, RAZONML y C ++

-

Basei: admite redes distribuidas que introducen funciones de FHE a los modelos LLM

-

Encifer: El primero es Bananahq, ahora renombrado Rize Labs, y está haciendo Fheml alrededor de

-

Privasea: La red FHE creada por el equipo central de Nulink adopta el marco concreto de ML de Zama, con el objetivo de lograr la protección de la privacidad de datos en el proceso de inferencia de ML en el campo AI.

Para las instituciones educativas e investigaciones sin fines de lucro, recomendamos encarecidamente FHE.org y FHE Onchain, que proporcionan recursos valiosos para la investigación académica y la popularidad educativa en todo el ecosistema.

Debido al espacio limitado, no hemos podido enumerar todos los excelentes proyectos en el ecosistema FHE uno por uno.Pero crea que este ecosistema contiene potencial y oportunidades ilimitadas, que es digna de nuestra continua exploración y exploración en profundidad.

Resumir

Somos optimistas sobre las perspectivas de la tecnología FHE y tenemos altas expectativas para el proyecto FHENIX.Una vez que la red principal de Fhenix se lanza y se lanza oficialmente, esperamos que mejoren las aplicaciones en diferentes campos debido a la tecnología FHE.Creemos firmemente que este futuro lleno de innovación y vitalidad está al alcance.

Referencias

https://zama.ai/

https://github.com/microsoft/seal

https://www.fhenix.io/

https://minnnetwork.xyz/

https://www.inco.org/

https://x.com/tratsforshib

https://docs.octra.org/

https://x.com/encifherio

https://www.getbased.ai/

https://www.privasea.ai/

https://x.com/fhe_org

https://x.com/fhaonchain

https://vitalik.eth.limo/general/2020/07/20/homomorphic.html

https://x.com/messaricrypto/status/1720134959875457352

https://foresightnews.pro/article/detail/59947