出典:Beosin

2024年3月5日の夜遅く、北京時間は、Beosin Traceプラットフォームによると、ArbitrumチェーンのWoopPV2契約プロジェクトが価格管理によって攻撃され、約850万ドルの損失を引き起こしました。ハッカーはLightning Loanを使用してUSDC.EとWoo Tokensを借りてから、wooppv2契約を介してトークンを頻繁に交換します。WOPPV2契約の価格計算の欠陥により、ハッカーは交換プロセス中に価格を制御することができ、多数のWOOトークンが盗まれます。Beosin Securityチームは、できるだけ早く事件を分析しました。

脆弱性分析

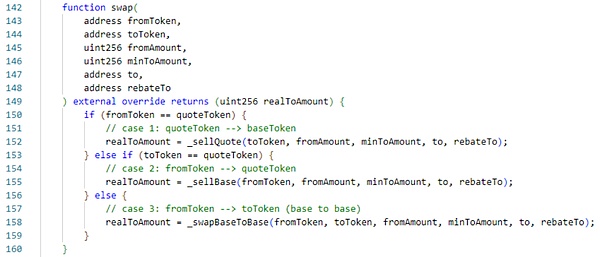

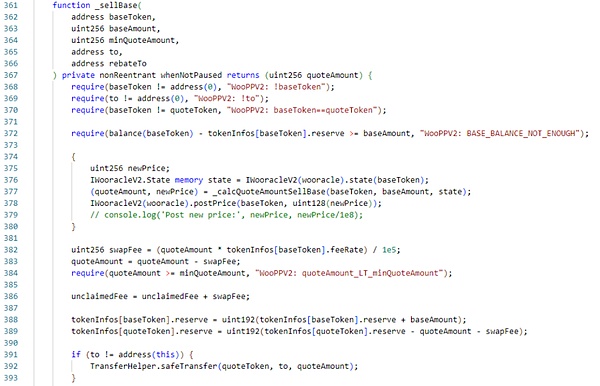

wooppv2契約にはスワップ機能があります。ユーザーは、トークン交換のためにこの関数を呼び出すことができます。これは、主にUSDC.EとWOOの間の交換です。

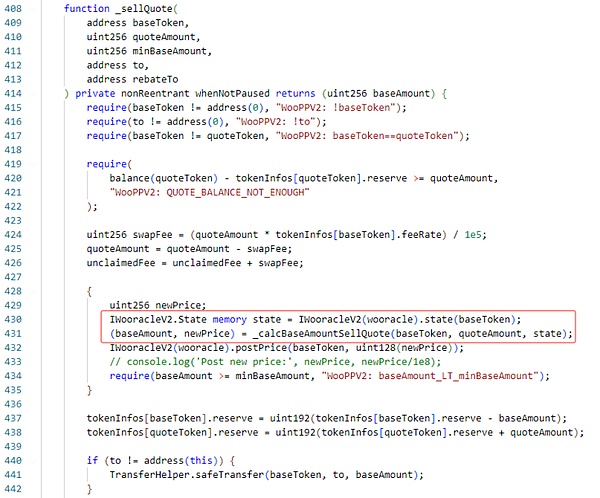

_sellquote関数は、_sellbase関数のロジックに似ています。_Sellquoteは、CallerがWOOトークンを交換するときに、_CalcBaseAmountSellQuoteです。

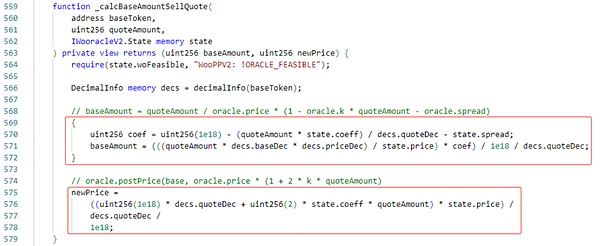

次に、_calcbaseamountsellquote関数を見てみましょう。

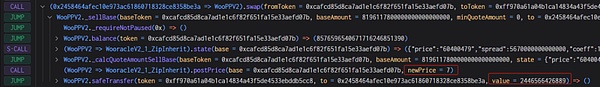

_sellbase関数は_sellquote関数と同じですが、_calcquoteamountsellbase関数はわずかに異なります。これは、wooの価格を乗算し、usdc.eの数を交換できることです。

Exchangeの論理によると、問題を見つけることができます。この交換数量の計算ロジックは、このモードなどの従来のスワップの従来のスワップ乗算モデルとは異なります。交換。発信者が慎重に計算されている場合、内部のトークンを取り出すことができます。

例えば:

プールに1,000個のトークンと1,000 bのbトーケンがある場合、Bトークンの価格は1です。500 Aトークンを使用すると、500 bトークンを交換できます。次に、交換用に交換された500 bトークを使用すると、1,000 Aトークンと交換され、最終的にプールは500:1000になり、500Aトークンを薄い空気から設定します。

この事件では、攻撃者はセキュリティの問題を使用しました。

攻撃プロセス

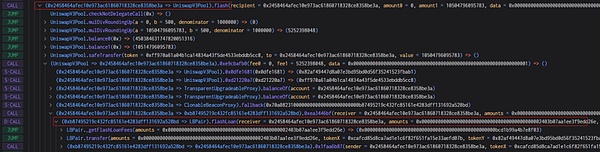

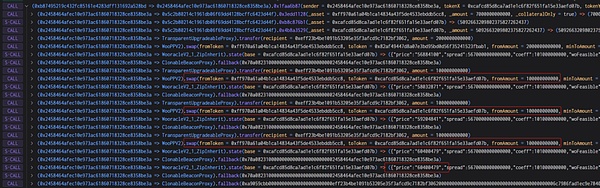

このインシデント攻撃者は、多くの同じ方法で攻撃しました

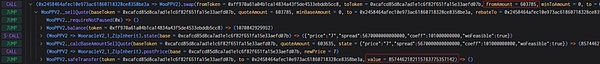

0XE80A16678B5008D5BE1484EC6E77DC6307632030553405863FFB38C1F94266は例です。

1.攻撃者は、Lightningローンを通じて1,000万USDC.Eと272万人のWooトークンを借りました。

2。次に、攻撃者は100,000 USDC.Eを使用して、この時点でWOOトークンを交換しています。

3。その後、攻撃者は、上記の問題のために800万個以上のWooトークンを使用して、通常の価格で800万個以上のウーを交換しましたこの時点でのWooの価格は7であり、1,000万倍に減少したと計算されました。

4.最後に、Woo Tokensの価格は非常に少ないため、攻撃攻撃者は非常に少ないUSDC.Eを使用して800万個以上のWooトークンを変換し、最終的にLightning Loanを返して出発しました。

資金追跡

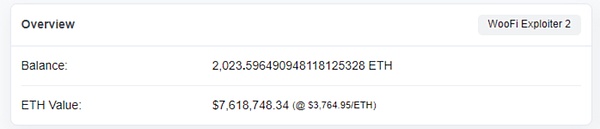

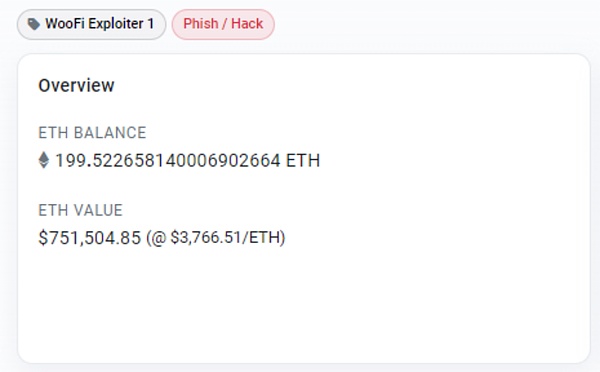

ハッキング攻撃の後、攻撃者は200 ETHをクロスチェーンブリッジを介してイーサリウムチェーンの住所に移し、残りの2,000 ETHはarbitrumチェーンの住所に保存されませんでした。時間。

Arbitrumチェーンでの価格管理攻撃事件を考慮して、仮想資産の分野におけるセキュリティリスクの重要性を認識しなければなりません。