Einführung in die Verschlüsselung (FORE -State „(FHE): Erforschen der spannenden Anwendung, Einschränkungen und der jüngsten Förderung seiner populären Entwicklung.

>

Als ich das zum ersten Mal hörte, war ich neugierig auf den Namen des Modekonzepts der Mode.Im Laufe der Jahre haben wir viele modische Vokabeln begegnet, die die gesamte Branche fegten.

Nach einigen Untersuchungen und Erkundungen neue Unternehmen, die FHE zum Bau von Produkten verwenden, bemerkte ich eine Aussicht mit neuen Tools.In den nächsten Monaten und Jahren kann FHE die nächste große Technologie werden, die die gesamte Branche wie ZKPS fegt.Das Unternehmen nutzt die neuesten Fortschritte in verschiedenen Bereichen Kryptographie und Cloud Computing, um den Weg zu einer leistungsstarken Zukunft für den Schutz der Datenschutzdatenschutz zu ebnen.Die Frage ist nicht, ob wir dies erkennen können, aber wenn es realisiert wird, glaube ich, dass FHE ein wichtiger Werbefaktor für die Förderung der Datenschutzdatenschutz und des Eigentümers sein kann.

In den nächsten Wochen werde ich mehr über FHE erfahren und seine Einschränkungen, Potenzial und Anwendungen untersuchen.Ich werde meine Forschungsergebnisse in einer Reihe von Artikeln teilen, um verschiedene Aspekte des Dialogs um FHE zu untersuchen.Diese Woche werde ich diese Technologie vorstellen und diskutieren, warum sie in letzter Zeit viel Aufmerksamkeit erregt hat.Menschen in vielen Branchen sprechen darüber, darunter Kyle Samani von Multicoin Capital[4]Er sagte:

„Das ist der heilige Gral der Kryptographie. Im Laufe der Zeit wird das alle Computerstrukturen neu umgestalten, sei es in Web2 oder Web3.“

Was ist Homorsphismus?

Der Schlüssel zur Lösung des Problems besteht darin, die Bedeutung von „denselben Zustand“ zu verstehen.Verfolgen Sie die Wurzel seiner Wurzeln, der gleiche Zustand stammt aus der Mathematik und ist definiert[5]Die Zuordnung der Kernkomponenten wird zwischen den beiden gleichen algebolischen Strukturen beibehalten.

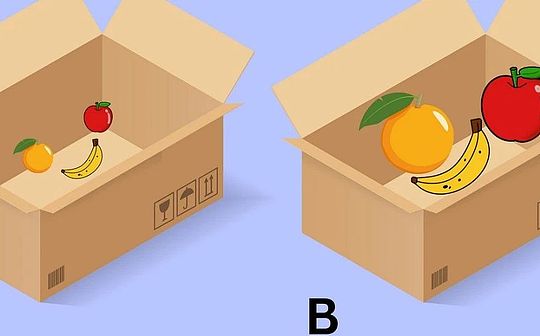

Wenn Sie eine praktischere Definition bevorzugen, besteht ein grundlegendes Prinzip hinter der Mathematik darin, dass die beiden Gruppen nicht genau gleich sein müssen, um die gleichen Kernattribute zu haben.Stellen Sie sich zum Beispiel zwei Obstboxen vor:

Box A enthält kleine Früchte.

Box B enthält große Früchte.

>

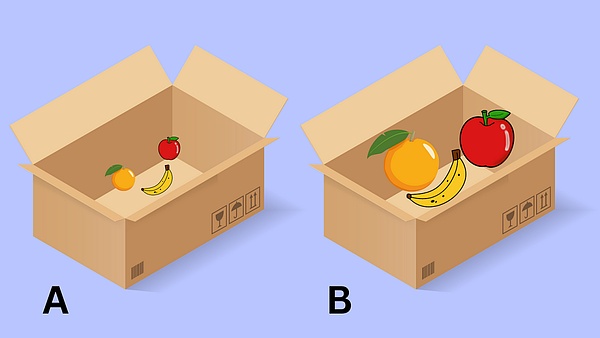

Obwohl die Größe einzelner Früchte unterschiedlich ist, erzeugt das Drücken eines kleinen Apfels und einer kleinen Orange in der Schachtel A einen gemischten Saft mit dem gleichen Geschmack eines großen Apfels wie eine große Orange in der Schachtel B.Drücken Sie Saft zusammen, um den gleichen Geschmack zu erzeugen, der der Kernkomponente zwischen zwei Kisten ähnelt.Unter der Annahme, dass unser Hauptanliegen der gleiche Geschmack ist, ist der Schachtel, den wir Fruchtsaft drücken, nicht wichtig, da die Größe des Safts nicht im Mittelpunkt unserer Aufmerksamkeit steht.Zwei Kisten (Geschmack) sind an der Stelle entsprechend, an der sie betroffen sind, sodass die Unterschiede (Größe und Menge) zwischen ihnen keinen Einfluss auf ihre Hauptfunktionen haben (die spezifischen Saftaromen erzeugen).

Im Vergleich zum gleichen Zustand haben wir die beiden Hauptmerkmale davon erfasst:

-

Karte: Wir haben eine Verbindung zwischen zwei Boxen und jede kleine Frucht in der Box A entspricht einer großen Version in der Schachtel B entsprichtDaher entspricht der kleine Apfel in der Box A dem Big Apple in Kasten B, der danach gedrückt wird.

-

Reservierte Operation: Wenn zwei kleine Früchte in Kasten A gepresst werden, erzeugen sie spezifische Aromen von Fruchtsaft und drücken ihre entsprechenden großen Versionen in Kasten B und sollten den gleichen Geschmack erzeugen.Obwohl die Größe und Menge des Fruchtsafts unterschiedlich sind, bleiben die „Geschmacksmerkmale“ zurückgehalten.

Was ist eine vollständige Verschlüsselung?

Verknüpfen Sie das alles mit dem zentralen Thema dieses Artikels und verschlüsselt im selben Zustand[6](FHE) ist eine spezifische Datenverschlüsselungsmethode,Ermöglichen Sie den Personen, Berechnungen zu Verschlüsselungsdaten durchzuführen, ohne Originaldaten auszulösen.Theoretisch sollte die Analyse und Berechnung verschlüsselter Datenausführung die gleichen Ergebnisse wie die Ausführung der Originaldaten erzielenWesenDurch FHE haben wir eine Beziehung hergestellt, die den Daten des verschlüsselten Datensatzes zu den Daten des ursprünglichen Datensatzes entspricht.In diesem Fall ist die Aufbewahrung der Kernkomponente die Fähigkeit, Berechnungen durchzuführen und die gleichen Ergebnisse in jedem Datensatz zu generieren.

In diesem Zusammenhang haben viele Unternehmen vorbeugende Maßnahmen ergriffen, um Benutzerdaten zu schützen und differenzierte Privatsphäre aufrechtzuerhalten.Das Unternehmen speichert Daten selten in der Cloud oder in seiner Datenbank in Form von Primitiven, anders als.Selbst wenn der Angreifer den Server des Unternehmens kontrolliert, müssen sie die Verschlüsselung umgehen, um Daten zu lesen und zugreifen zu können.Wenn die Daten jedoch nur verschlüsselt und im Leerlauf sind, sind die Daten nicht mehr interessant.Wenn das Unternehmen die Daten analysieren möchte, um wertvolle Erkenntnisse zu erhalten, haben es keine andere Wahl, als die Daten zu beheben.Sobald die Daten entschlüsselt sind, werden sie zerbrechlich.Durch Ende -bis zu -enden Verschlüsselung wird FHE jedoch sehr nützlich, da wir keine Daten mehr für die Analyse entschlüsseln müssen.

Eine wichtige Überlegung ist, ob das Unternehmen unsere persönlichen Daten lesen und speichern dürfte.Viele Menschen reagieren auf diesen Standard, dass das Unternehmen unsere Daten anzeigen muss, um uns bessere Dienstleistungen zu bieten.

Wenn YouTube keine Daten wie das Anschauen und Suchen von Geschichte speichert, kann der Algorithmus nicht das vollständige Spielen geben und mir das Video zeigen, an dem ich interessiert bin.Daher glauben viele Menschen, dass es einen Handel zwischen Datenschutz und besseren Dienstleistungen wert ist.Durch FHE müssen wir jedoch kein solches Gewicht mehr machen.Unternehmen wie YouTube können ihre Algorithmen für Verschlüsselungsdaten schulen und für Endbenutzer dieselben Ergebnisse erzielen, ohne die Datenschutzverwaltung zu verletzen.Insbesondere können sie die Informationen wie meine Anzeige- und Suchgeschichte verschlüsseln, sie analysieren, ohne sie zu überprüfen, und dann zeigen mir das Video, an dem ich mich gemäß der Analyse interessiere.

FHE ist ein wichtiger Schritt in Richtung einer Zukunft.

Anwendung der Verschlüsselung der Vollstaatlichkeit

Die korrekte Anwendung der Verschlüsselung der Vollstaatlichkeit (FHE) ist ein Durchbruch in allen Speicherdatenabteilungen.Wir beobachten eine Technologie, die unsere allgemeine Haltung gegenüber Datenschutz und die akzeptablen Verstöße des Unternehmens verändern kann.

Lassen Sie uns untersuchen, wie die Gesundheitsindustrie von FHE umgestaltet werden kann[7]Die Datenpraxis beginnt.Viele Krankenhäuser erhalten private Aufzeichnungen von Patienten, die in ihren Datenbanken gespeichert sind.Diese Informationen sind jedoch für externe medizinische Forscher wertvoll und können diese Daten analysieren, um die wichtigen Meinungen von Krankheiten und potenziellen Behandlungsmethoden zu schließen.Ein Haupthindernis für die Verlangsamung des Forschungsfortschritts besteht darin, die Daten des Patienten beim Auslagern von Datenauslagerungen absolut vertraulich zu halten.Es gibt viele Möglichkeiten zu anonymen oder pseudo -anonymen Patientenakten.Sie sind jedoch nicht perfekt und können zeigen, dass es zu viele Informationen gibt, um identifiziert zu werden, oder es reicht nicht aus, genügend Informationen über ihre Fälle aufzudecken, was es schwierig macht, genaue Meinungen zur Krankheit zu erhalten.Mithilfe der Full -State -Verschlüsselung (FHE) kann das Krankenhaus Patientendaten verschlüsseln, um die Privatsphäre von Patienten in der Cloud leichter zu schützen.Medizinische Forscher können Berechnungs- und Laufanalysefunktionen für Verschlüsselungsdaten ausführen, ohne die Privatsphäre der Patienten zu beschädigen.Da zwischen dem verschlüsselten Datensatz und den ursprünglichen Daten eine ein -zu – – –erung -Zuordnung vorhanden ist, bieten die Ergebnisse, die aus dem verschlüsselten Datensatz erhalten wurden, echte Erkenntnisse, die auf tatsächliche Fälle angewendet werden können.FHE kann schnell die Entwicklung der Gesundheitsbranche fördern.

Eine weitere aufregende Anwendung von FHE ist eine KI -Ausbildung für künstliche Intelligenz (KI).Gegenwärtig ist das Gebiet der künstlichen Intelligenz mit Datenschutzfragen konfrontiert, was den Zugang des Unternehmens zu vielen breiten Datensätzen zur Verbesserung der KI -Algorithmen behindert.Das Unternehmen, das KI trainiert, muss sich zwischen den Verwendung begrenzter öffentlicher Datensätze, dem Bezahlung vieler Mittel zum Kauf privater Datensätze oder dem Erstellen von Datensätzen treffen, was für kleine Unternehmen mit weniger Benutzern eine Herausforderung darstellt.FHE sollte die Datenschutzprobleme lösen, die verhindern, dass viele Datensatzanbieter in den Markt eintreten.Daher kann die Verbesserung der FHE zu einer Erhöhung der Anzahl der Datensätze führen, die zum Training von AI verwendet werden können.Dadurch wird die KI -Schulung finanzieller und verfeinerter, da die Diversifizierung der verfügbaren Datensätze erhöht werden kann.

Die vergangene Grenze derselben Zustandsverschlüsselung

Wenn FHE tatsächlich moderne Big Data ändern kann, warum haben wir dann nicht mehr praktische Anwendungen gesehen?

Obwohl die Menschen seit vielen Jahren FHE diskutieren und studieren, ist es tatsächlich sehr schwierig, FHE in der Praxis zu erreichen.Die Kernherausforderung besteht darin, die für FHE erforderliche Rechenleistung durchzuführen.Der vollständige Sicherheitsdatensatz -Sicherheitsdatensatz kann dieselben Analyseergebnisse wie das ursprüngliche Datenformular erzielen.Dies ist eine herausfordernde Leistung, die viel Berechnungsgeschwindigkeit und -fähigkeit erfordert, und viele von ihnen sind unrealistisch in Bezug auf die Implementierung vorhandener Computer.Der Betrieb in den Originaldaten dauert normalerweise einige Sekunden und kann ein paar Stunden oder sogar einige Tage im gleichen Datensatz für Verschlüsselung dauern.Diese Berechnungsherausforderung hat eine Schleife der Selbstversorgung verursacht.

Ein spezifisches Beispiel für das Berechnungsproblem der Ingenieure in FHE ist die Lösung des „Rauschfehlers“[8]„Bei der Berechnung des gleichen Datensatzes der Verschlüsselungsstatus erzeugen viele Ingenieure jedes Mal überschüssige Rauschen oder Fehler, wenn sie berechnen. Wenn nur wenige Berechnungen erforderlich sind, kann dies toleriert werden, aber nach mehreren Analysen kann das Rauschen nach mehreren Analysen so offensichtlich werden Die ursprünglichen Daten werden schwer zu verstehen.

Warum ist es jetzt?

Es ist wie künstliche Intelligenz zu generieren[9]Es wurde einst als begrenzt und primitiv angesehen und wurde dann zum Mainstream.Viele Branchenführer, sogar Führungskräfte im Blockchain -Bereich, haben eine große Anzahl von Forschung und Entwicklung gesammelt und organisiert.Dies hat die Entwicklung mehrerer Branchen in jüngster Zeit gefördert und die auffällige Erzählung über den Fortschritt dieser Technologie gefördert.

DPRIVE -Plan

Im März 2021 haben Microsoft, Intel und National Defense Advanced Research Program (DARPA) vereinbart, viele Jahre Pläne zu starten[10], Um die Entwicklung der Verschlüsselung der State (FHE) zu beschleunigen.Dieser Plan, der als Datenschutz (DPRIVE) in der virtuellen Umgebung bezeichnet wird, markiert den Hauptfortschritt von FHE.Es zeigt zwei Branchengiganten, die sich auf Cloud -Computing und Computerhardware spezialisiert haben, um das Problem der Datenschutzprobleme gemeinsam zu lösen.Sie haben diesen Plan eingeleitet, um Computer und Software zu erstellen, die die Rechengeschwindigkeit der FHE verwalten und eine Leitlinien für eine genaue Implementierung von FHE formulieren können, um Datenlecks zu verhindern, die aufgrund einer falschen Verwendung generiert werden können.

Im Rahmen des DPRIVE -Programms haben die Ingenieure die zuvor erwähnten „Rauschfehler“ gelöst und den Weg zur Reduzierung von Geräuschpegeln für die Aufbewahrung der ursprünglichen Daten untersuchen.Eine vielversprechende Lösung ist das Design des Designs der großen Berechnung[11](Gesetze) Datenvertretung.Obwohl herkömmliche Computerprozessoren (CPU) normalerweise 64 -Bit -Zeichen verwenden, entwickeln Ingenieure neue Hardware -Arten, die 1024 oder mehr Längen verarbeiten können, und verwenden Gesetze.Diese Methode ist effektiv, da die Forschung zeigt, dass die längeren Wörter das Verhältnis von Signal -zu -Noise direkt beeinflussen.Einfach ausgedrückt, das längere Wort wächst bei jeder zusätzlichen Berechnung von FHE weniger Rauschen und ermöglicht mehr Berechnungen, bevor er den Datenverlustschwellenwert erreicht.Durch die Konstruktion neuer Hardware zur Lösung dieser Herausforderungen haben die Ingenieure, die am DPRIVE -Plan teilnehmen, die zur Durchführung von FHE erforderliche Berechnungslast stark reduziert.

Um die Berechnungsgeschwindigkeit und nahe dem Ziel von 100.000 -fach zu beschleunigen, begann das DPRIVE -Team eine kontinuierliche Reise durchzuführen und ein neues Datenverarbeitungssystem zu entwerfen, um die Fähigkeit traditioneller Verarbeitungs- und Grafikeinheiten zu übertreffen.Sie entwickelten neue Anweisungen und mehr Daten[12](MIMD) -System kann mehrere Anweisungen und Datensätze gleichzeitig verwalten.MIMD ähnelt dem Bau einer neuen Autobahn, anstatt die Straßen mit unzureichenden vorhandenen Geräten zu verwenden, um den schnellen Real -Zeitberechnungen von FHE zu erfüllen.

Das Interessante am DPRIVE -Plan ist, dass er in der Parallelität des Computer -Mathematik -Computers häufig verwendet wird[13]„Dies ermöglicht es Entwicklern, gleichzeitig mehrere große Berechnungen durchzuführen. Eine.

Im September 2022 kündigten Microsoft, Intel und DARPA, nachdem er den Plan eineinhalb Jahre begonnen hatte, bekannt[14]Sie haben die erste Phase des DPRIVE -Plans erfolgreich abgeschlossen.Sie befinden sich derzeit in der zweiten Stufe von DPRIVE.Intel startet auch[15]Es verfügt über ein eigenes All -State -Verschlüsselungs -Toolkit und bietet Entwicklern Tools, um eine schnellere Verschlüsselung der State in der Cloud zu fördern.Intel hat dieses Toolkit entwickelt, um sicherzustellen, dass es mit der neuesten Datenverarbeitung und Berechnung kompatibel ist.Es enthält spezielle Funktionen, die der Anpassung gewidmet sind, nahtlos mit Microsoft Seal, Proben aller Verschlüsselungsschemata -State -Verschlüsselungsschemata und technische Dokumente, die Benutzer leiten.

Googles privates Join und Berechnen[16]Die Open -Source -Bibliothek bietet Entwicklern ein Multi -Party -Berechnungstool (MPC).Diese Berechnungsmethode ermöglicht es allen Parteien, Erkenntnisse über verschiedene Datensätze zu erhalten, ohne die Originaldaten miteinander auszusetzen.Private Join and Compute kombiniert die Verschlüsselungstechnologie von FHE mit der Private Collection Intersection (PSI), um die Vertraulichkeitspraxis der Daten zu optimieren.PSI ist eine weitere Verschlüsselungsmethode, mit der alle Parteien mit unterschiedlichen Datensätzen gemeinsame Elemente oder Datenpunkte identifizieren können, ohne ihre Daten offenzulegen.Die Methode von Google zur Förderung von Datenschutz ist nicht nur in FHE konzentriert.

Die zunehmende Verfügbarkeit der hoch angesehenen Verschlüsselungsbibliothek mit voller State ist erwähnenswert.Wenn die angesehenen Unternehmen diese Bibliotheken jedoch in ihren Geschäftstätigkeiten versuchen, wird die Situation deutlicher.Im April 2021 wird die NASDAQ, eine berühmte Börse und globale Kapitalmarkttechnologie -Unternehmen, Will[17]FHE ist in seiner Operation enthalten.NASDAQ verwendet die FHE -Tools von Intel und die hohen Verschiebungsprozessoren, um wertvolle Erkenntnisse und potenzielle illegale Aktivitäten durch vollständige Verschlüsselung zu ermitteln

Jüngste Finanzierung

Zusätzlich zur zuvor erwähnten Forschung und Entwicklung des Unternehmens gibt es mehrere andere Unternehmen, die kürzlich eine Menge finanzieller Unterstützung erhalten haben, um sich auf die Initiative Integrity Encryption (FHE) zu konzentrieren.

Cornami[18]Ein großes Technologieunternehmen hat die wegweisende Entwicklung skalierbarer Cloud -Computing -Technologie für die Verschlüsselungsdesign mit vollem Zustand sehr gelobt.Sie bemühen sich, ein effektiveres Computersystem zu schaffen, das FHE unterstützt als herkömmliche CPUs.Sie führen auch zum Schutz der Initiative von Quantencomputerbedrohungen.Im Mai 2022 kündigte Cornami an[19]Eine Runde der C -Series -Finanzierung wurde erfolgreich durchgeführt, angeführt von SoftBank, 68 Millionen US -Dollar, so dass die Gesamtfinanzierung 150 Millionen US -Dollar erreichte.

Zama[20]Es ist ein weiteres Unternehmen in der Blockchain -Branche, das ein Open Source- und Omnidirectional -Verschlüsselungsinstrument erstellt.Zama hat als eines seiner Produkte eine virtuelle Ethereum -Virtual Machine (FHEVM) entwickelt.Diese intelligente Vertragsvereinbarung hält die Transaktionsdaten in der Kette und wird während der Verarbeitung verschlüsselt.Entwickler, die verschiedene Anwendungen unter Verwendung der ZAMA -Bibliothek untersuchen, sind von ihrer Leistung selbst in komplexen Anwendungsfällen beeindruckt.Zama im Februar 2022[zwanzig eins]Die 42 -Millionen -Dollar -Finanzierung wurde erfolgreich abgeschlossen, angeführt von Protokolllabors, wodurch die Gesamtfinanzierung von 50 Millionen US -Dollar erreicht wurde.

Fhenix[Zweiundzwanzig]Es ist auch ein aufstrebendes Projekt, das FHE in die Blockchain einführt.Ihr Ziel ist es, die Anträge auf Gebiete außer der vertraulichen Zahlung zu verlängern, und für FHE auf dem Gebiet der dezentralen Finanzierung (DEFI), Bridge, Governance Voting und Web3 -Spiele[dreiundzwanzig]Öffne die Tür.Im September 2023 kündigte Fhenix an[vierundzwanzig]Die 7 Millionen US -Dollar Saatgut -Rundenfinanzierung wurden erfolgreich abgeschlossen, angeführt von Multicoin Capital und Collider Ventures.

Was wird als nächstes passieren?

Im Laufe der Jahre war Full Crypto Crypto (FHE) ein Konzept, ein starkes Ende der Verschlüsselung zu versprechen, was auf die Zukunft der starken Datenschutzdatensprüche hinweist.Die jüngste Entwicklung hat begonnen, die von theoretischen Träumen in die tatsächliche Realität zu verwandeln.Obwohl jedes Unternehmen um die erste Pionierin mit einer starken und vollständigen Funktion kennt, kooperieren viele Unternehmen mit der Komplexität dieser leistungsstarken Technologie.Durch die Implementierung der Open -Source -Bibliothek verschiedener Kreuzungspläne und -entwicklung mit anderen Bibliotheken ist dieser Geist der Zusammenarbeit offensichtlich.

Laut meiner Umfrage scheint die Diskussion über FHE weit zu gelangen.In den nächsten Wochen bin ich froh, ausführlich zu studieren und meine weiteren Erkenntnisse in die Forschung zu teilen.Insbesondere kann ich es kaum erwarten, das Thema zu erkunden:

Die aufkommende Anwendung von FHE.

Die Wechselwirkung zwischen Null Knowledge Proof (ZKPS) und FHE.

Integrieren Sie FHE und Private Collection (PSI), um die Multi -Party -Berechnung (MPC) zu fördern.

Neue Unternehmen wie Zaaa und Fhenix haben sich im Bereich der FHE entwickelt.

>

Referenzzitat:

Arampatzis, Anastasios.VenafiAm 1. Februar 2022, venafi.com/blog/what-alre-latest-developments-homorphic-encryption-sk-experts/.

Arampatzis, Anastasios.Venafi, 28. April 2023, venafi.com/blog/homorphic-cryption-it-t-in- it- use/.

„Erstellen Sie Hardware, um einen kontinuierlichen Datenschutz zu erreichen.“DARPAAm 2. März 2020, www.darpa.mil/news-events/2020-03-02.[25]

Cristobal, Samuel.Datascience.aeroAm 7. Januar 2021, datascience

„Voller Zustandsverschlüsselung: Was ist es, warum ist es wichtig?“InternetvereinigungAm 9. März 2023, www.internetociety.org/resources/doc/2023/homomorphic-cryption/.[26]

Hunt, James.Der Block, The Block, 26. September 2023, www.theblock.co/post/252931/fhenix-seed-multicoin-capital.[27]

„Intel® Full -State -Verschlüsselungstoolpaket.“Infrau, www.intel.com/content/www/us/en/developer/tools/homorphic-encryption/overw.html#gs.fu55im.[28]Das Besuchsdatum ist der 8. Oktober 2023.

„Intel hat mit Microsoft zusammengearbeitet, um am DARPA -Projekt teilzunehmen.“Infrau, 8. März 2021, www.intel.com/content/www/us/en/newsroom/news/intel-collaboraate-microsoft-darpa-html#gs.ftusxq.[29]„Intel zur Verschlüsselungsforschung und -entwicklung von Nasdaq hat Fortschritte erzielt.“InfrauAm 6. April 2021 www.intel.com/content/www/us/en/newsroom/news/xeon-dvances-nasdaqs-homomorpic-rd.html#gs.6mpgme.[30]

Johnson, Rick.Infrau, 2022 年 9 月 14 日, community.intel.com/t5/blogs/products-and-solutions/hpc/intel-completes-darpa-dprive-phase-one-milestone-for-aful–aful/post/1411021.

„Microsoft Seal: Schnell und einfach zu verwenden, die gleiche Verschlüsselungsbibliothek.“Microsoft ResearchAm 4. Januar 2023, www.microsoft.com/en-sars/research/project/microsoft- Seal/.[31]

Paillier, Dr. Pascal.Geschäftsalter, 9. März 2023, www.businessage.com/post/uly-homorphic-cryption-the-holy-grail-of-Cryptographie[32]

Samani, Kyle.Multicoin -Kapital, 26. September 2023, https://multicoin.capital/2023/09/26/the-dawn-on-chain-fhe/

„Was ist eine vollständige Verschlüsselung?“Inpha, 11. April 2021, https://inpher.io/technology/what-s-fly-homorphic-eintrags/