Autor: EQ Labs Quelle: Gleichgewichtsübersetzung: Shan Oppa, Bitchain Vision

Teil 1 unserer Datenschutzreihe umfasst, was „Privatsphäre“ bedeutet, wie die Privatsphäre in einem Blockchain -Netzwerk von der Privatsphäre von Web2 unterscheidet und warum die Privatsphäre in Blockchain schwer zu erreichen ist.

Der Hauptpunkt dieses Artikels ist, dass wenn der ideale endgültige Zustand eine programmierbare Datenschutzinfrastruktur hat, die den gemeinsamen privaten Zustand ohne einen einzelnen Ausfallpunkt bewältigen kann, dann alle Straßen zu MPC führen.Wir werden auch die Reife von MPC und seine Vertrauensannahmen untersuchen, alternative Ansätze hervorheben, Kompromisse vergleichen und einen Überblick über Branchen geben.

Befreien Sie sich von den Fesseln der Vergangenheit und begrüßen Sie die Zukunft

Die vorhandene Datenschutzinfrastruktur in Blockchain ist so konzipiert, dass sie sehr spezifische Anwendungsfälle wie private Zahlungen oder Abstimmungen behandeln.Dies ist eine ziemlich enge Ansicht, die hauptsächlich den aktuellen Zweck von Blockchain (Transaktionen, Transfers und Spekulationen) widerspiegelt.Wie Tom Walpo sagte – leiden Kryptowährungen unter Fermi Paradox:

Wir glauben nicht nur, dass die Privatsphäre eine Voraussetzung für die Erweiterung des Blockchain -Designraums über die aktuellen spekulativen Metadaten ist.Viele Anwendungen erfordern einen privaten Zustand und/oder eine versteckte Logik, um ordnungsgemäß zu funktionieren:

-

Staat verbergen: Die überwiegende Mehrheit der finanziellen Anwendungsfälle muss (zumindest) mit anderen Benutzern vertraulich gehalten werden, und ohne einen versteckten Zustand werden viele Multiplayer -Spiele erheblich weniger Spaß machen (z. B. wenn alle auf dem Pokertisch die Karten des anderen sehen können).

-

Logik verbergen: Einige Anwendungsfälle erfordern, dass eine Logik versteckt ist, während andere die Anwendung verwenden können, z. B. übereinstimmende Motoren, Handelsstrategien für Ketten usw.

Die empirische Analyse (aus Web2 und Web3) zeigt, dass die meisten Benutzer nur ungern zusätzliche Gebühren zahlen oder zusätzliche Links überspringen, um die Privatsphäre zu erhöhen, und wir sind uns auch einig, dass die Privatsphäre selbst kein Verkaufsargument ist.Es erlaubt jedoch, dass neue und (hoffentlich) aussagekräftigere Anwendungsfälle über der Blockchain existieren – lassen Sie uns das Fermi -Paradoxon loswerden.

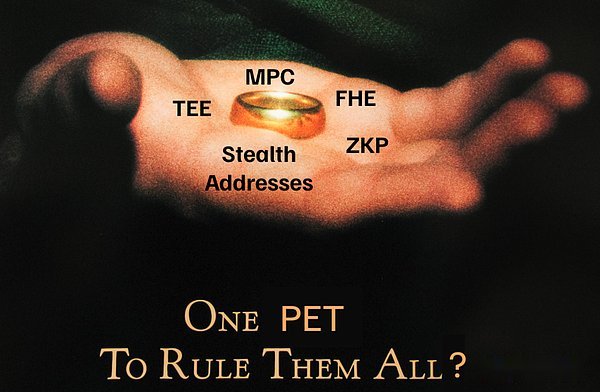

Datenschutzverbesserungstechnologie (PET) und moderne Passwortlösungen(„“Programmierbares Passwort”))Es ist der grundlegende Baustein, um diese Vision zu verwirklichen(Weitere Informationen zu den verschiedenen verfügbaren Lösungen und ihren Kompromisse finden Sie unterAnhang).

Drei Annahmen, die unsere Ansicht beeinflussen

Drei wichtige Annahmen bestimmen unsere Ansicht darüber, wie sich die Blockchain -Datenschutzinfrastruktur entwickelt:

-

Die Verschlüsselungstechnologie wird aus den Händen von Anwendungsentwicklern abstrahiert: Die meisten Anwendungsentwickler wollen die Verschlüsselungstechnologie, die sie benötigen, nicht mit Privatsphäre umzugehen.Ich hoffe, sie implementieren ihre eigene Verschlüsselungstechnologie und bauen private anwendungsspezifische Ketten auf(Zum BeispielZcashoderNamada) oder in der öffentlichen Kette(z. B. Tornado Cash)Eine private Anwendung oben ist unangemessen.Dies ist zu komplex und Overhead und begrenzt derzeit die Entwurfsraum der meisten Entwickler (keine Anwendungen erstellen, die eine gewisse Datenschutzsicherung erfordern).Daher glauben wir, dass die Komplexität der Verwaltung des Verschlüsselungsteils aus den Händen von Anwendungsentwicklern abstrahiert werden muss.Die beiden Methoden hier sind programmierbare Datenschutzinfrastrukturen (gemeinsamer privater L1/L2) oder„Vertraulich als Service“Letzteres ermöglicht das Auslagern vertraulicher Berechnungen.

-

Viele Anwendungsfälle (wahrscheinlich mehr als wir dachten) erfordern den gemeinsamen Zustand: Wie bereits erwähnt, erfordern viele Anwendungen einen versteckten Zustand und/oder eine Logik, um ordnungsgemäß zu funktionieren.Der gemeinsame private Zustand ist eine Teilmenge von ihnen, in der mehrere Parteien denselben privaten Zustand berechnen.Während wir einer zentralisierten Partei vertrauen können, um dies für uns zu tun und dort aufzuhören, möchten wir dies idealerweise mit einer Vertrauensminimierung tun, um einen einzigen Fehlerpunkt zu vermeiden.Dies ist nicht allein mit Null-Knowledge-Proof (ZKP) möglich-wir müssen andere Tools wie die vertrauenswürdige Ausführungsumgebung (TEE), eine vollständig homomorphe Verschlüsselung (FHE) und/oder das Multi-Party-Computing (MPC) nutzen.

-

Größere blockierte Sets maximieren die Privatsphäre: Die meisten Informationen werden beim Eingeben oder Verlassen von blockierten Sätzen durchgesickert. Wir sollten dies daher minimieren.Das Aufbau mehrerer privater Anwendungen auf derselben Blockchain kann dazu beitragen, die Privatsphäre zu stärken, indem die Anzahl der Benutzer und Transaktionen innerhalb desselben blockierten Satzes erhöht wird.

Das Ende der Datenschutzinfrastruktur

Was ist unter Berücksichtigung der oben genannten Annahmen das ultimative Ziel der Blockchain -Datenschutzinfrastruktur?Gibt es eine Möglichkeit, alle Anwendungen anzupassen?Gibt es eine Technologie zur Verbesserung der Privatsphäre, die alle Anwendungen dominieren kann?

Nicht genau.All dies haben unterschiedliche Kompromisse und wir haben gesehen, wie sie auf verschiedene Weise zusammengekommen sind.Insgesamt haben wir 11 verschiedene Ansätze identifiziert.

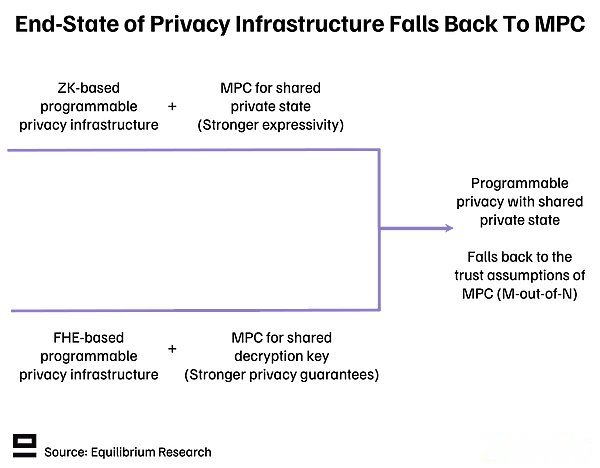

Derzeit sind die beiden beliebtesten Möglichkeiten, um die Datenschutzinfrastruktur in Blockchain aufzubauen, um ZKP oder FHE zu nutzen.Beide haben jedoch grundlegende Mängel:

-

Ein Datenschutzprotokoll, das auf ZK und mit Kundennachweis basiert, kann starke Datenschutzgarantien liefern, erlaubt jedoch nicht, dass mehrere Parteien denselben privaten Zustand berechnen.Dies begrenzt die ausdrucksstarke Leistung, d. H. Welche Arten von Anwendungen, die ein Entwickler erstellen kann.

-

FHE unterstützt Verschlüsselungsdaten und gemeinsame privaten Staaten, aber wer hat es getan?habenDas Problem mit diesem Zustand ist, wer den Entschlüsselungsschlüssel gehört.Dies begrenzt die Stärke des Schutzes des Datenschutzes und das Ausmaß, in dem wir glauben können, dass die heutige Privatsphäre so morgen bleiben wird.

Wenn der ideale Endzustand eine programmierbare Datenschutzinfrastruktur hat, kann der gemeinsame private Staat behandelt werdenOhne einen einzigen VersagenspunktDann können beide Pfade zu MPC führen:

Beachten Sie, dass MPC, obwohl diese beiden Methoden letztendlich zum Mischen, unterschiedlich verwendet werden:

-

ZKP -Netzwerk: MPC erhöht die Expressionsfähigkeit, indem die Berechnung des gemeinsamen privaten Zustands implementiert wird.

-

FHE -Netzwerk: MPC verbessert die Sicherheit und stärkt die Privatsphäre durch Verteilung von Entschlüsselungsschlüssel an das MPC -Komitee (anstelle eines einzelnen Dritten).

Während sich die Diskussion zu einer differenzierteren Sichtweise verwandelte, waren die Zusicherungen hinter diesen unterschiedlichen Ansätzen noch unterbelastet.Angesichts der Tatsache, dass unsere Trust -Hypothese auf die MPC -Hypothese hinausgeht, sind drei wichtige Fragen, die gestellt werden müssen,:

-

Wie stark ist die Privatsphäre garantiert, dass das MPC -Protokoll in der Blockchain liefern kann?

-

Ist die Technologie ausreichend?Wenn nicht genug, was ist der Engpass?

-

Ist es sinnvoll, im Vergleich zu anderen Methoden unter Berücksichtigung der Stärke der Garantie und des Overheads sinnvoll?

Beantworten wir diese Fragen ausführlicher.

Verwenden Sie MPC, um Risiken und Schwächen zu analysieren

Wann immer die Lösung FHE verwendet, müssen die Menschen immer fragen: „Wer hat den Entschlüsselungsschlüssel?“.Wenn die Antwort „Netzwerk“ ist, lautet die nachfolgende Frage: „Welche echten Einheiten bilden dieses Netzwerk?“.Die letztere Frage bezieht sich auf alle Anwendungsfälle, die in irgendeiner Form von MPC abhängen.

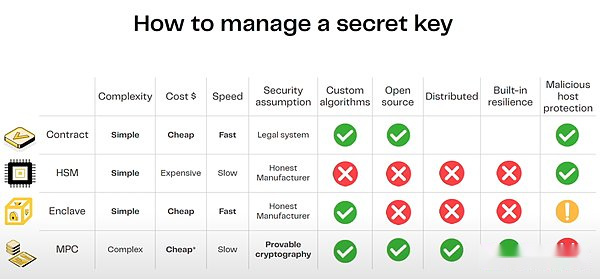

Quelle:Zamas Rede bei ETH CC

Das Hauptrisiko für MPC ist eine Absprachen, dh genügend Parteien, die an böswilligem Zusammenbruch einbezogen werden, um Daten zu entschlüsseln oder Berechnungen zu missbrauchen.Absprachen können außerhalb des Kettens vereinbart werden und wird nur offenbart, wenn die bösartige Partei offensichtliche Maßnahmen ergriffen (Ransformation, Muntertümen aus der Luft usw.).Dies hat unnötig zu erwähnen, dass dies erhebliche Auswirkungen auf die Datenschutzgarantie hat, die das System bereitstellen kann.Das Risiko einer Absprache hängt von:

-

Wie viele bösartige Parteien kann diese Vereinbarung tragen?

-

Was sind die Netzwerke?Wie glaubwürdig sind sie?

-

Die Anzahl der verschiedenen Parteien, die am Netzwerk und deren Verteilung beteiligt sind – gibt es gemeinsame Angriffsvektoren?

-

Ist das Netzwerk lizenzfrei oder lizenzbedarf (wirtschaftliche Interessen und Ruf/Rechtsgrundlage)?

-

Was sind die Strafen für böswilliges Verhalten?Ist das Collusionsspiel theoretisch das optimale Ergebnis?

1. Wie stark ist die Privatsphäre garantiert, dass das MPC -Protokoll in Blockchain liefern kann?

TLDR: Nicht so mächtig, wie wir es uns erhofft hatten, aber stärker als sich auf einen zentralisierten Dritten zu verlassen.

Der für die Entschlüsselung erforderliche Schwellenwert hängt vom ausgewählten MPC -Schema ab – hauptsächlich vom Aktivitätsniveau(„Garanted Output Delivery“))und Sicherheitskompromente.Sie können ein sehr sicheres N/N -Schema mitnehmen, aber es stürzt ab, solange es einen Knoten offline gibt.Andererseits ist das N/2- oder N/3 -Schema robuster, aber das Risiko einer Verschwörung ist höher.

Zwei Bedingungen, die ausgeglichen werden müssen, sind:

-

Geheime Informationen werden nie durchgesickert (wie Entschlüsselungsschlüssel)

-

Geheime Informationen verschwinden nie (auch wenn 1/3 der Teilnehmer plötzlich abreisen).

Das ausgewählte Schema variiert je nach Implementierung.Zum Beispiel ist ZAMA, N/3 zu sein, während Arcium derzeit ein N/N -Schema implementiert, wird aber später auch ein Schema mit höherer Aktivitätssicherung (und größeren Vertrauensannahmen) unterstützen.

Bei diesem Kompromiss besteht eine Kompromisslösung darin, eine hybride Lösung zu übernehmen:

-

HochvertrauensausschussDie Schlüsselverarbeitung wird beispielsweise mit N/3 -Schwellenwert durchgeführt.

-

Berechnungsausschussist beispielsweise Rotation mit einem N-1-Schwellenwert (oder mehreren verschiedenen Computerkomitees mit unterschiedlichen Merkmalen für Benutzer).

Dies ist zwar theoretisch attraktiv, führt zwar auch zusätzliche Komplexität ein, z. B. wie der Computerkomitee mit dem Hochvertrauensausschuss interagiert.

Eine andere Möglichkeit, die Sicherheit zu stärken, besteht darin, MPCs in vertrauenswürdiger Hardware auszuführen, um die Schlüsselfreigabe in einem sicheren Bereich zu halten.Dies macht es schwieriger, die Schlüsselfreigabe für andere Operationen als Protokolldefinitionen zu extrahieren oder zu verwenden.Mindestens Zama und Arcium untersuchen den Abschlagwinkel.

Zu den subtileren Risiken zählen Kantenfälle wie Social Engineering, bei denen beispielsweise alle Unternehmen in einem MPC -Cluster seit mehr als 10 bis 15 Jahren einen leitenden Ingenieur eingestellt haben.

2. Ist die Technologie reifen genug?Wenn Sie nicht reif genug sind, was ist der Engpass?

Aus Perspektive der Leistung ist die wichtigste Herausforderung für MPCs die Kommunikationsaufwand.Es wächst mit der Komplexität des Computers und der Anzahl der Knoten im Netzwerk (benötigt mehr Übermittlung).Für Blockchain -Anwendungsfälle hat dies zwei praktische Auswirkungen:

-

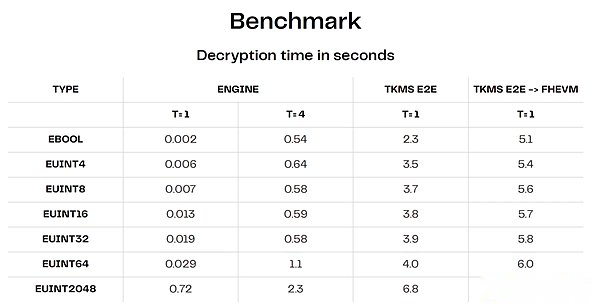

Kleine Bedienersätze: Um die Kommunikationsaufwand kontrollierbar zu machen, sind die meisten vorhandenen Protokolle derzeit auf kleine Bedienersätze beschränkt.Zum Beispiel ermöglicht Zamas entschlüsseltes Netzwerk derzeit bis zu 4 Knoten (obwohl sie planen, auf 16 zu skalieren).Laut dem ersten von Zama für sein Entschlüsselungsnetzwerk (TKMS) veröffentlichten Benchmark, auch wenn ein Cluster mit nur 4 Knoten nur 0,5-1 Sekunde beträgt (der vollständige E2E-Prozess dauert länger).Ein weiteres Beispiel ist das von TACEO für die IRIS -Datenbank von TACEO implementierte MPC, das 3 Parteien hat (unter der Annahme von 2/3 ehrlichen Parteien).

Quelle:Zamas Rede bei ETH CC

-

-

Lizenzierte Betreibersätze: In den meisten Fällen sind die Betreibersätze lizenziert.Dies bedeutet, dass wir uns auf Ruf und Rechtsverträge verlassen, nicht auf wirtschaftliche oder kryptosichere.Die Hauptherausforderung bei einer Reihe von Erlaubniser ohne Betreiber ist die Unfähigkeit zu wissen, ob Menschen außerhalb des Ketten zusammenarbeiten.Darüber hinaus erfordert es regelmäßige Booten oder Neuverglasungen von Schlüsselanteilen, damit die Knoten das Netzwerk dynamisch eingeben/beenden können.Während der Erlaubnis ohne Bediener das ultimative Ziel ist und wie der POS -Mechanismus erweitert wird, um die MPCs (z. B. ZAMA) Schwellenwert zu erreichen, scheint die Berechtigungsroute derzeit der beste Weg zu sein.

Alternative Methode

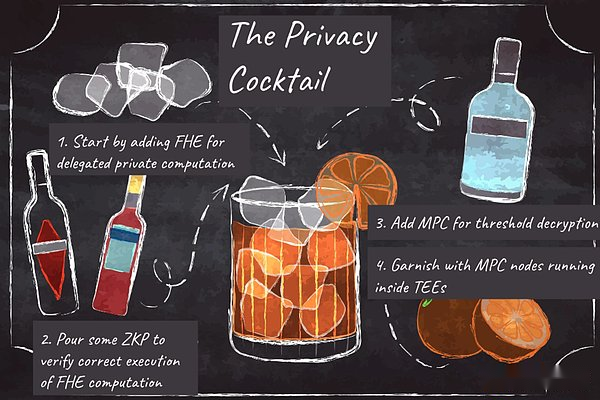

Ein umfassendes Datenschutzportfolio umfasst:

-

FHE wird zur Delegation von Datenschutzberechnungen verwendet

-

ZKP wird verwendet, um zu überprüfen, ob die FHE -Berechnung korrekt ausgeführt wird

-

MPC für die Schwelle entschlüsselt

-

Jeder MPC -Knoten läuft innerhalb von Tee für eine verbesserte Sicherheit aus

Dies ist komplex und führt viele unerforschte Extreme mit viel Overhead ein und ist möglicherweise nicht für viele Jahre praktisch.Ein weiteres Risiko besteht darin, dass Menschen ein falsches Sicherheitsgefühl haben, indem sie mehrere komplexe Konzepte zusammenleiten.Je mehr Komplexität und Vertrauensannahmen wir hinzufügen, desto schwieriger ist es, die Sicherheit der Gesamtlösung zu schließen.

Lohnt sich das?Vielleicht lohnt es sich, aber es lohnt sich auch, andere Methoden zu untersuchen, die zu einer deutlich besseren Recheneffizienz führen können, während Datenschutzgarantien nur etwas schwächer sind.Wie Seismics Lyron betont, sollten wir uns auf die einfachsten Lösungen konzentrieren, um unsere Kriterien für das Niveau der Privatsphäre und die akzeptablen Kompromisse zu erfüllen, anstatt nur dafür zu designieren.

1. Verwenden Sie MPC direkt für allgemeine Berechnungen

Wenn sowohl ZK als auch FHE schließlich zur Annahme des MPC zurückkehren, warum nicht MPC für Berechnungen direkt verwenden?Dies ist eine vernünftige Frage, und es ist etwas, das Teams wie Arcium, Sodalabs (verwendet von COTI V2), Taceo und Nillion versuchen zu tun.Beachten Sie, dass MPC in vielen Formen vorhanden ist, aber unter den drei Hauptmethoden beziehen wir uns hier auf die Grundlage von vonGeheime TeilenUndMüllkreislauf (GC)anstelle eines FHE-basierten Protokolls, das MPC zur Entschlüsselung verwendet.

Während MPC für einfache Berechnungen wie verteilte Signaturen und sicherere Brieftaschen verwendet wurde, ist die Hauptherausforderung bei der allgemeineren Computing mit MPC die Kommunikationsaufwand (zunimmt mit der Komplexität der Berechnung und der Anzahl der beteiligten Knoten).

Es gibt Möglichkeiten, den Gemeinkosten zu reduzieren, wie z. B. die Vorverarbeitung offline im Voraus (d. H. Der teuerste Teil des Protokolls) – sowohl Arcium als auch Sodalabs untersuchen dies.Die Berechnung wird dann in der Online -Phase durchgeführt, die einige in der Offline -Phase generierte Daten verbraucht.Dies reduziert den allgemeinen Kommunikationsaufwand erheblich.

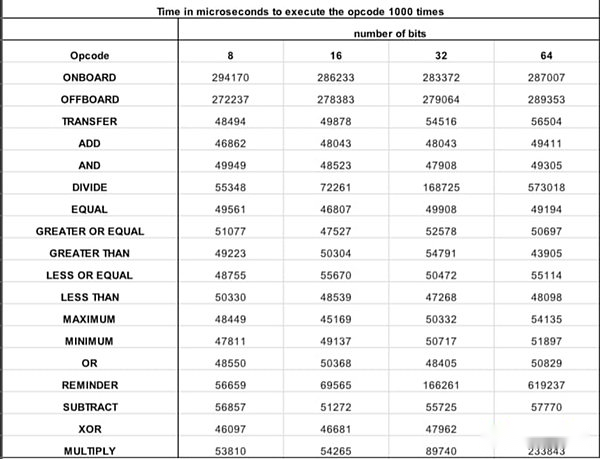

Die folgende Tabelle für Sodalabs zeigt, wie lange es dauert, um verschiedene Opcodes 1.000 -mal in seinem GCEVM auszuführen(in Mikrosekunden).Dies ist zwar ein Schritt in die richtige Richtung, aber es gibt noch viel zu tun, um die Effizienz zu verbessern und den Bediener über einige Knoten hinaus zu erweitern.

Quelle: Sodalabs

Der Vorteil des ZK-basierten Ansatzes besteht darin, dass Sie nur MPC für Anwendungsfälle verwenden, die Berechnungen in einem gemeinsamen privaten Zustand erfordern.FHE konkurriert direkter mit MPC und stützt sich stark auf die Beschleunigung der Hardware.

2. vertrauenswürdige Ausführungsumgebung

In jüngster Zeit hat das Interesse an TEE wieder verwendet, was allein verwendet werden kann (eine private Blockchain oder ein Koprozessor basierend auf TEE) oder in Kombination mit anderen PETs wie ZK-basierten Lösungen (nur unter Verwendung von TEE).

Während T -Shirts in gewisser Weise reifer sind und weniger Leistungsaufwand einführen, sind sie nicht ohne ihre Nachteile.Erstens hat Tee unterschiedliche Vertrauensannahmen (1/n) und bietet eher hardwarebasierte als softwarebasierte Lösungen.Die Kritik, die Menschen oft hören, ist eine Anfälligkeit in der Vergangenheit von SGX, aber es ist erwähnenswert, dass T -Shirt -Intel SGX.TEE muss auch Hardwareanbietern vertrauen, die teuer sind (was sich die meisten Menschen nicht leisten können).Eine Lösung für das Risiko von physischen Angriffen könnte darin bestehen, T -Shirts im Weltraum zu betreiben, um kritische Missionen zu bewältigen.

Insgesamt scheint TEE besser für Beweise oder Anwendungsfälle geeignet zu sein, die nur kurzfristige Privatsphäre erfordern (Schwellenwertentschlüsselung, dunkles Festplattenbuch usw.).Die Sicherheit scheint für dauerhafte oder langfristige Privatsphäre weniger attraktiv zu sein.

3.. Private DACs und andere Möglichkeiten, sich auf vertrauenswürdige Dritte zu verlassen, um die Privatsphäre zu schützen

Die Privatsphäre des Vermittlers kann Privatsphäre liefern, um den Zugriff anderer Benutzer zu verhindern. Datenschutzgarantien sind jedoch ausschließlich aus Vertrauen in Dritte (einzelner Ausfallpunkt).Während es „Web2 -Datenschutz“ ähnelt (die Privatsphäre anderer Benutzer verhindern), kann es mit zusätzlichen Garantien (Verschlüsselung oder wirtschaftlich) gestärkt werden und die Überprüfung korrekt durchgeführt werden.

Ein Beispiel ist das private Datenverfügbarkeitskomitee (DAC).Eine andere Form ist der von Tom Walpo vorgeschlagene lizenzierte Sequenzer.

Während dieser Ansatz einen großen Kompromiss in Bezug auf die Sicherheit der Privatsphäre macht, kann dies (zumindest für den Moment) in Bezug auf Kosten und Leistung die einzige praktikable Alternative sein.Zum Beispiel plant Linsen Protokoll, private DACs zur Implementierung des privaten Informationsflusss zu verwenden.Für Anwendungsfälle wie On-Chain Social kann der Kompromiss zwischen Privatsphäre und Kosten/Leistung derzeit angemessen sein (unter Berücksichtigung der Kosten und des Aufwand von Alternativen).

4. Unsichtbare Adresse

Eine unsichtbare Adresse kann eine ähnliche Datenschutzgarantie als eine neue Adresse für jede Transaktion erstellen. Der Prozess wird jedoch automatisch im Backend durchgeführt und wird nicht an den Benutzer weitergegeben.Weitere Informationen finden Sie in diesem Überblick über Vitalik oder in diesem Artikel, der sich in unterschiedliche Ansätze befasst.Zu den Hauptakteuren auf diesem Gebiet zählen Umbra und Fluidkey.

Während unsichtbare Adressen eine relativ einfache Lösung liefern, ist der Hauptnachteil, dass sie Transaktionen (Zahlungen und Übertragungen) und nicht zum allgemeinen Computing nur Datenschutzgarantien hinzufügen.Dies unterscheidet sie von den anderen drei oben genannten Lösungen.

Darüber hinaus sind die von unsichtbaren Adressen bereitgestellten Datenschutzgarantien nicht so leistungsfähig wie andere Alternativen.Die Anonymität kann mit einer einfachen Clustering-Analyse durchlaufen werden, insbesondere wenn eingehende und ausgehende Transfers nicht in einem ähnlichen Bereich liegen (z. B. wird 10.000 US-Dollar erhalten, aber die durchschnittliche tägliche Transaktion kostet 10-100 USD).Eine weitere Herausforderung mit unsichtbaren Adressen ist die Aktualisierung der Schlüssel, für die jetzt einzelne Upgrades für jede Brieftasche erforderlich sind (wichtige Speicherzusammenfassung kann dazu beitragen, dieses Problem zu lösen).Aus Sicht der Benutzererfahrung, wenn das Konto keine Gebühren -Token (z. B. ETH) hat, verlangt das unsichtbare Adressprotokoll auch die Kontoabstraktion oder den Zahler, um die Gebühr zu zahlen.

Risiken für unser Argument

Angesichts des raschen Entwicklungstempos und der allgemeinen Unsicherheit verschiedener technologischer Lösungen glauben wir, dass das Argument einige Risiken gibt, dass MPC die endgültige Lösung sein wird.Wir brauchen möglicherweise keine Form von MPC, die Hauptgründe sind:

-

Der gemeinsame private Staat ist nicht so wichtig, wie wir denken: In diesem Fall gewinnt die ZK-basierte Infrastruktur eher, da sie über stärkere Datenschutzgarantien und einen niedrigeren Overhead als FHE verfügt.Es gibt bereits einige Anwendungsfälle, die zeigen, dass ZK-basierte Systeme in Orphan-Anwendungsfällen gut funktionieren, z. B. das private Zahlungsprotokoll Payy.

-

Leistungskompromisse sind der Vorteile des Schutzes des Datenschutzes nicht wert: Man könnte sagen Es.Dies kann für viele Anwendungen gelten, insbesondere für niedrigwerte, kostengünstige Anwendungen (wie Soziales oder Spiele).Es gibt jedoch auch viele hochwertige Anwendungsfälle, in denen die Zusammenarbeit aufgrund rechtlicher Probleme oder Koordinationsreibung derzeit sehr teuer (oder unmöglich) ist.Letzteres ist der Ort, an dem MPC- und FHE-basierte Lösungen leuchten können.

-

Spezialisierung schlägt allgemeines Design: Es ist sehr schwierig, neue Ketten aufzubauen und die Nutzer- und Entwicklergemeinschaft zu führen.Daher kann die universelle Datenschutzinfrastruktur (L1/L2) schwierig sein, Aufmerksamkeit zu erlangen.Ein weiteres Problem beinhaltet eine Spezialisierung.In dieser Welt sind Lösungen, die Datenschutz für bestehende Ökosysteme (Vertraulichkeit als Dienstleistung) oder dedizierte Anwendungsfälle (wie Zahlung) bieten.Wir sind jedoch skeptisch gegenüber letzterem, da sie Anwendungsentwicklern, die einige Verschlüsselungstechniken selbst implementieren müssen, Komplexität verleiht (anstatt sie abzuziehen).

-

Die Regulierung behindert weiterhin Versuche über Datenschutzlösungen: Dies ist ein Risiko für alle, die Datenschutzinfrastrukturen und Anwendungen mit bestimmten Datenschutzgarantien aufbauen.Nicht finanzielle Anwendungsfälle sind mit weniger regulatorischen Risiken ausgesetzt, aber es ist schwierig (unmöglich) zu kontrollieren, was auf einer lizenzfreien Datenschutzinfrastruktur aufgebaut ist.Wir werden wahrscheinlich technische Probleme angehen, bevor wir regulatorische Probleme lösen.

-

Für die meisten Anwendungsfälle ist der Overhead von MPC- und FHE-basierten Lösungen immer noch zu hoch: Während MPCs hauptsächlich von Kommunikationsaufwand betroffen sind, verlässt sich das FHE-Team stark auf die Beschleunigung der Hardware, um seine Leistung zu verbessern.Wenn wir jedoch die Entwicklung dedizierter Hardware auf der ZK -Seite schließen können, dauert es viel länger als die meisten Menschen denken, bevor wir für die Produktion für die Produktion verfügbar sind.Zu den Teams, die der Hardwarebeschleunigung gewidmet sind, gehören Optalysys, Fhela und Niob.

Zusammenfassung

Letztendlich hängt die Stärke der Kette von ihrem schwächsten Glied ab.Im Fall einer programmierbaren Datenschutzinfrastruktur, wennWir möchten, dass es den gemeinsamen privaten Staat ohne einen einzigen Ausfallpunkt bearbeitet, und dann hängt die Trust -Garantie auf die Garantie von MPC ab.

Während dieser Beitrag nach einer Kritik an MPC klingt, ist dies nicht der Fall.MPC hat die aktuelle Situation, sich auf zentralisierte Dritte zu verlassen, erheblich verbessert.Wir glauben, dass das Hauptproblem darin besteht, dass die gesamte Branche ein falsches Vertrauen gibt und das Problem vertuscht wird.Stattdessen sollten wir uns dem Problem direkt konfrontiert und uns auf die Bewertung potenzieller Risiken konzentrieren.

Es müssen jedoch nicht alle Probleme mit denselben Tools gelöst werden.Obwohl wir der Ansicht sind, dass MPC das ultimative Ziel ist, sind andere Ansätze auch praktikable Optionen, solange der Aufwand von MPC-gesteuerten Lösungen hoch bleibt.Wir sind es immer wert, zu überlegen, welcher Ansatz für die spezifischen Bedürfnisse/Merkmale des Problems, das wir zu lösen versuchen, am besten geeignet ist, und welche Kompromisse wir machen möchten.

Auch wenn Sie den besten Hammer der Welt haben, ist alles nicht unbedingt ein Nagel.