この章の著者:Beosin Research Team Eaton

1. 2024年上半期のWeb3ブロックチェーンのセキュリティトレンドの概要

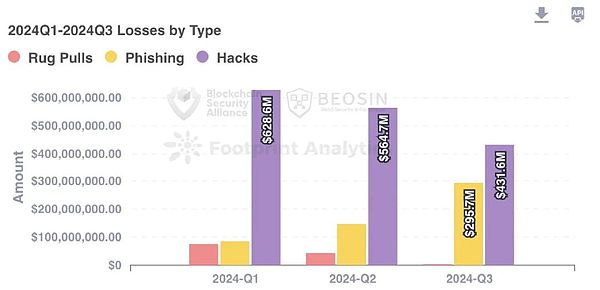

Beosin Alertモニタリングと早期警告によると、Q3 2024ハッカー、フィッシング詐欺、プロジェクトパーティーラグプルによって引き起こされる総損失が到達しました7億3,000万ドル。その中で、23の主要な攻撃があり、合計で4億3,000万米ドルがありました。

2024年第3四半期のフィッシングによって引き起こされた損失は大幅に増加し、ラグプルと比較して前半に攻撃は減少し続けました。

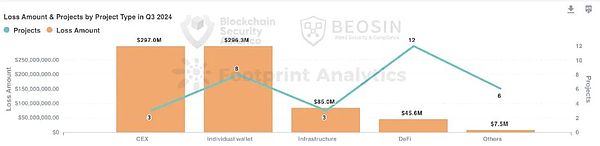

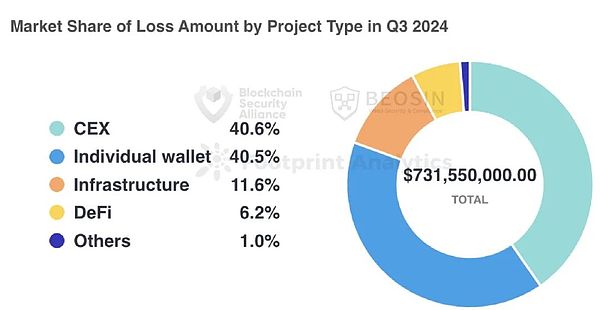

攻撃されたプロジェクトの種類から判断すると、CEXに対する3つの攻撃を伴うプロジェクトのタイプは、約2億9,700万米ドルの損失をもたらし、すべての攻撃の約40.6%を占めています。

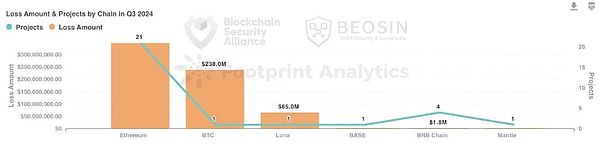

各チェーンの損失額から判断すると、イーサリアムは依然として損失額が最も高く、最も攻撃が最も多いチェーンです。イーサリアムに関する21の攻撃とフィッシング事件は、3億4,800万ドルの損失を引き起こし、総損失の約47.6%を占めました。

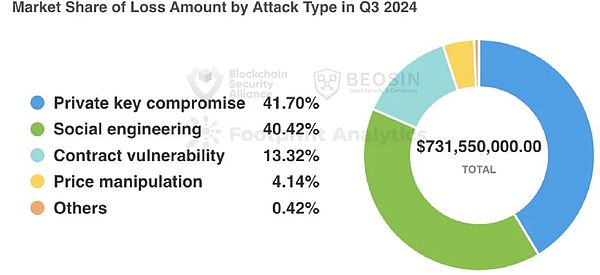

攻撃方法から判断すると、第3四半期には5つの秘密のキーリークインシデントがあり、3億500万米ドルの損失を引き起こし、攻撃型の総損失の約41.7%を占めています。これは攻撃タイプの最も高い割合です。

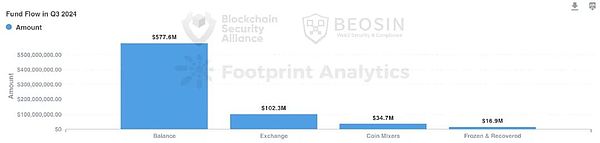

資金の流れから判断すると、盗まれた資金の約1690万ドルしか凍結または回収されました。盗まれた資金の大多数(約78.9%)はまだ攻撃に保存されています

人のチェーンオンアドレス。

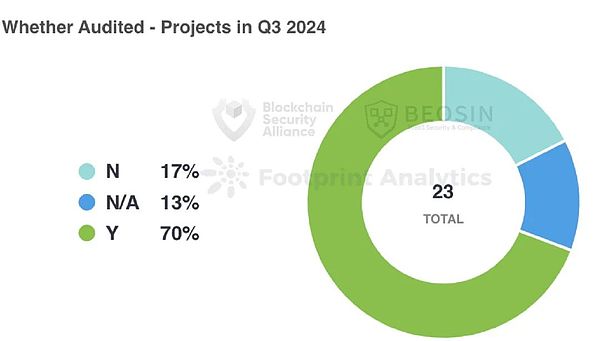

監査状況から判断すると、攻撃されたプロジェクトの中で、監査されたプロジェクトの割合が増加しました。

2。攻撃されたアイテムの種類

CEXは最高の損失を持つアイテムのタイプです

2024年第3四半期には、最高の損失を伴うプロジェクトタイプはCEXであり、CEXに対する3つの攻撃により、合計約2億9,700万米ドルの損失が発生し、すべての攻撃損失の40.6%を占めています。CEXセキュリティインシデントの数はそれほど多くはありませんが、毎回盗まれている金額は巨大であり、Exchangeエコシステムの現在のセキュリティ状況を強調することは楽観的ではありません。

損失の2位に続く犠牲者のタイプは、ユーザーウォレットです。ユーザーウォレットに対する8つのフィッシングおよびソーシャルエンジニアリング攻撃により、通常のユーザーに約2億9,500万米ドルの損失が発生し、約40.3%が占められています。2024年上半期と比較して、通常のユーザーに対する第3四半期に起因する攻撃と損失は大幅に増加しています。

23のハッキングインシデントのうち、合計12のインシデントがdefiフィールドで発生し、約52.1%を占め、これらの12の攻撃を伴うプロジェクトのタイプになりました。すべてのプロジェクトのランキング。

攻撃された他の種類のプロジェクトには、インフラストラクチャ、トークンなどがあります。その中で、公共チェーンとクロスチェーンブリッジへの攻撃によって引き起こされる損失の量は8,500万米ドルに達し、すべてのプロジェクトタイプの中で3位にランクされています。

3。各チェーンの損失量

Ethereumは最高の損失と最も攻撃を伴うチェーンです2024年上半期、第3四半期の前半と同様に、イーサリアムは依然として最高の損失を伴う公共チェーンです。イーサリアムに関する21の攻撃とフィッシング事件により、3億4,800万ドルの損失が発生し、総損失の47.6%を占めました。

2番目に大きい損失額を持つ公共チェーンはBTCであり、総損失は2億3800万米ドルで、総損失の約32.5%を占めています。失われたBTCの量は、巨大なクジラの住所に対するソーシャルエンジニアリング攻撃から来ています。

損失のための3番目の公共チェーンはLuna(6500万ドル)であり、攻撃者はLunaを攻撃するためにIBC-Hooksタイムアウトコールバックの再入国脆弱性を悪用しました。

セキュリティインシデントの数によると、上位2つはイーサリアム(21回)とBNBチェーン(4回)です。各チェーンエコシステムのセキュリティインシデントの数は、年の前半と比較して減少しています。

4。攻撃方法の分析

損失の約41.7%は、秘密のキーリークインシデントによるものです

2024年第3四半期には、5つの民間のキーリークインシデントがあり、3億500万米ドルの損失を引き起こし、攻撃総損失の約41.7%を占めています。今年の前半と同様に、秘密のキーリークインシデントによって引き起こされる損失は、あらゆる種類の攻撃の中で依然として最初のものです。主要な損失を引き起こした秘密の漏れた漏れ事件には、Wazirx(2億3,000万米ドル)、BINGX(4500万米ドル)、およびIndoDax(2,200万米ドル)が含まれます。

2位の攻撃方法はソーシャルエンジニアリング攻撃であり、1つのソーシャルエンジニアリング攻撃により2億3800万米ドルが失われます。

23の攻撃のうち、そのうち18は契約の脆弱性から悪用され、約78%を占めています。契約搾取の総損失は1億2,800万米ドルに達し、3位にランクされました。

脆弱性のセグメンテーションによると、損失を引き起こした上位3つの脆弱性は、再入国脆弱性(93.46百万米ドル)、ビジネスロジックの脆弱性(約209万米ドル)、および検証脆弱性(1001万米ドル)です。最も一般的な脆弱性はビジネスロジックの脆弱性であり、18の契約脆弱性攻撃のうち7つはビジネスロジックの脆弱性でした。

5。典型的なマネーロンダリングイベントのレビュー

5.1 Beosin TraceトラックとLi.fiイベントの分析

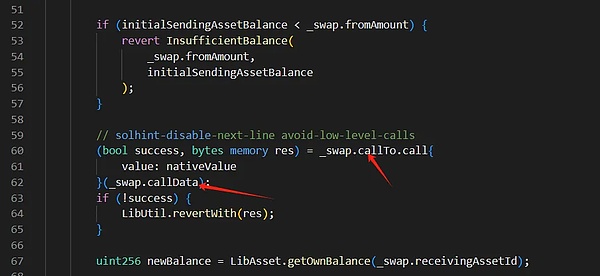

7月16日、Beosin Alert Surveillanceによると、攻撃者が攻撃者が攻撃を受けたことが発見されました。

Li.fiプロジェクト契約には、指定されたトークンをプラットフォームコインに変換してGaszip契約に入れることができます。この機能を呼び出します。

コールの契約の脆弱性に加えて、このインシデントには別の注目すべき点、つまりダイヤモンドモードでのファセット契約の構成問題があります。さらなる分析により、Gaszipfacet契約は攻撃の5日前に展開され、攻撃の10時間以上前にLI.FIメイン契約にプロジェクトのマルチシグがある管理者によって登録されたことがわかりました。

したがって、このインシデントを通じて、新しい機能契約のセキュリティは、ダイヤモンドなどのアップグレード可能なモードに細心の注意を払う必要があることがわかります。

Beosin Traceは盗まれた資金を追跡し、損失には6.3359百万米ドル、3.1919百万米ドル、169,500米ドル、約1,000万米ドルが含まれることがわかりました。

ベオシントレース:盗まれた資金の流れ

ベオシントレース:盗まれた資金の流れ

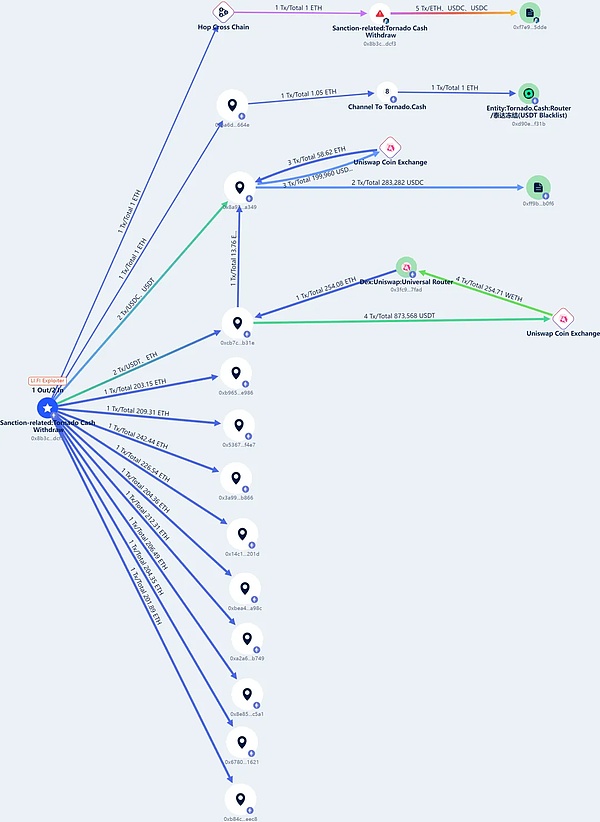

5.2盗まれたインド交換ワジルックスに関する2億3500万米ドルのイベントの分析

7月18日、Beosin Alert Surveillanceの警告によると、インドの交換Wazirxが攻撃を受けたことが発見されました。資産を盗みます。

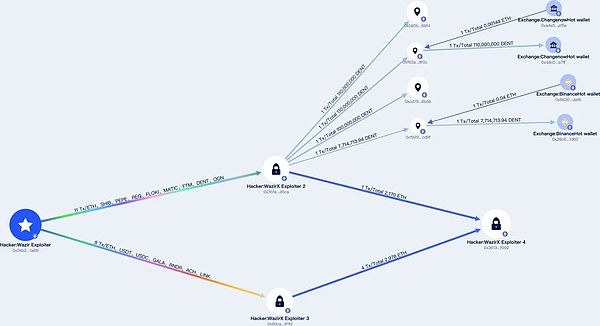

Beosin Traceは、盗まれた資金と盗まれた資金の合理化されたチャートを追跡しています。

ベオシントレース:盗まれた資金のフローチャート

一方、ハッカーは8,10億シブを0x35fe … 745CAに1402百万米ドルの住所0x35Fe … 745CAに転送し、それらをバッチで販売しました。

6。盗まれた資産の資金の流れの分析

Beosin KYTアンチマネーロンダリングプラットフォームによる分析によると、2024年第3四半期に盗まれた資金の1690万米ドルのみが凍結または回収されました。この割合は、年の前半と比較して大幅に低下しました。

盗まれた資金の約5億7,700万ドル(約78.9%)がハッカーの住所に残っています。グローバルな規制当局がアンチマネーロンダリングの取り組みを増やすにつれて、ハッカーが盗まれたお金をきれいにすることがより困難になるため、かなりの数のハッカーが鎖で盗まれた資金を一時的に保持することを選択します。

約1億2,200万米ドルの盗まれた資金がさまざまな取引所に移され、2024年上半期よりも約13.9%を占めています。

合計34.713百万米ドル(5.4%)が通貨ミキサーに移されました。年の前半と比較して、2024年第3四半期にコインミキサーを介して掃除された盗まれた資金は再び大幅に減少しました。

7。プロジェクト監査状況の分析

監査されたプロジェクトパーティーの割合は増加しています

2024年第3四半期には、23の攻撃の中で、4つの事件のプロジェクトパーティーは監査されず、16の事件のプロジェクトパーティーが監査されました。監査されたプロジェクトパーティーの割合は、年の前半よりも高く、Web3業界全体のプロジェクトパーティー全体がセキュリティの重要性を高めていることを示しています。

4つの監査プロジェクトの中で、契約の脆弱性は3(75%)を占めました。16の監査プロジェクトの中で、契約の脆弱性は11(68.75%)を占めました。2つの全体的な割合はほぼ同じです。年の前半と比較して、2024年には安全監査全体の質が低下しました。

8。2024年上半期のWeb3ブロックチェーンのセキュリティトレンドの概要

2023年の同じ期間と比較して、2024年第3四半期にハッカー攻撃、フィッシング詐欺、およびプロジェクトパーティーラグプルによって引き起こされた総損失はわずかに減少し、7億3,000万米ドルに達しました(2023年第3四半期には8億8,900万米ドルでした)。2024年の第3四半期の通貨価格の低下などの要因は、総額の減少に特定の影響を及ぼしますが、全体として、Web3セキュリティフィールドの状況はまだ楽観的ではありません。

年の前半と同様に、2024年第3四半期に最も害を及ぼした攻撃の種類は、依然として秘密の漏れです。損失の約41.7%は、私的なキーリークインシデントからのものです。プロジェクトタイプの観点から見ると、秘密のキーリークインシデントは、ゲームプラットフォーム、トークン契約、個人のウォレット、インフラストラクチャ、交換などのすべての領域に広がります。すべてのWeb3プロジェクトパーティー/個々のユーザーは、警戒し、プライベートキーをオフラインで保存し、複数の署名を使用し、サードパーティサービスを慎重に使用し、特権従業員に定期的なセキュリティトレーニングを提供する必要があります。

第3四半期には、盗まれた資産の5.4%のみがさまざまなコインミキサーに移され、さらに78.9%の資産がハッカーの住所に保持されていたため、盗まれたお金を掃除する際のハッカーの難易度がさらに増加しています。

第3四半期には、盗まれた資金の13.9%が依然としてさまざまな取引所に移されていたため、ハッキング行動をタイムリーに特定し、法執行機関やプロジェクト当事者と積極的に協力して資金を凍結し、認定調整を実施する必要がありました。現在、取引所と法執行機関、プロジェクトパーティー、およびセキュリティチームとの間の協力は、将来、より多くの盗まれた資金が回復すると信じています。

第3四半期の23の攻撃のうち、18が契約の脆弱性によって依然として悪用されています。