出典:ChainAlysis:Deng Tong、Bitchain Vision

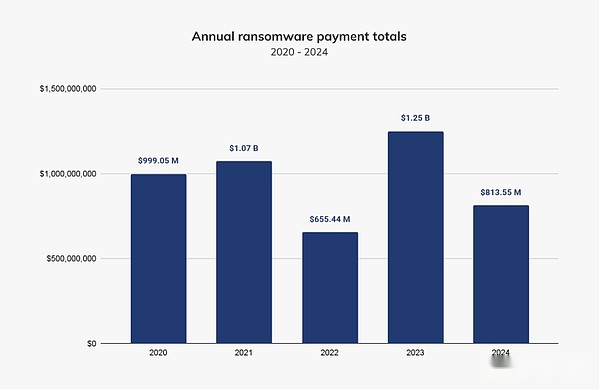

2024年、ランサムウェアの風景は大きな変化を遂げ、暗号通貨はランサムウェアで中心的な役割を果たし続けています。しかし、総統合額は、執行措置の増加、国際協力の改善、および支払いの拒否の増加により、前年比で約35%減少しました。

これに応じて、多くの攻撃者が戦略を変更し、新しいランサムウェア株が改名された、漏れた、または購入されたコードから出現し、より適応性のあるアジャイルな脅威環境を反映しています。ランサムウェアの操作も速くなり、通常はデータ侵害の数時間以内に交渉が開始されます。攻撃者には、国民国家の俳優、サービスとしてのランサムウェア(RAAS)オペレーション、個々のオペレーター、およびクラウドサービスプロバイダーSnowflakeから身代金やデータを盗む人など、データ盗難ランサムウェアグループが含まれます。

この章では、今年の傾向を反映するために、Lockbit、Iranian Ransomware株、Akira/Fog、Inc/Lynxなど、さまざまなケーススタディなど、これらの開発とその意味を調査します。

ランサムウェアの活動は年中中に変化します

2024年、ランサムウェアの攻撃者は、2023年以来初めての2023年の記録的な12億5000万ドルから35%減少した被害者から約8億1,355万ドルの支払いを受け取りました。

中期の犯罪更新で述べたように、ランサムウェア攻撃者のランサムウェア攻撃者は、2024年1月から6月の間にすでに4億5980万ドルに達しており、2023年の同時期のランサムウェアの量よりも約2.38%高くなっています。2024年上半期には、ダークエンジェルスへの記録的な7,500万ドルの支払いなど、いくつかの異常に大きな支払いがありました。

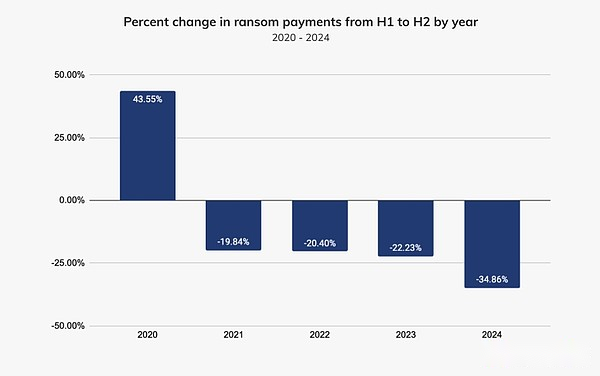

2024年の合計ではわずかな半分(HOH)が見られましたが、年末までに2023年の合計を超えると予想されます。幸いなことに、2024年7月以降、支払い活動は約34.9%減速しました。この減速は、2021年以降の身代金支払いの半分の減少と、2024年後半の盗まれた資金などの特定の種類の暗号関連犯罪の全体的な減少に似ています。今年の減少は過去3年よりも明白であることは注目に値します。

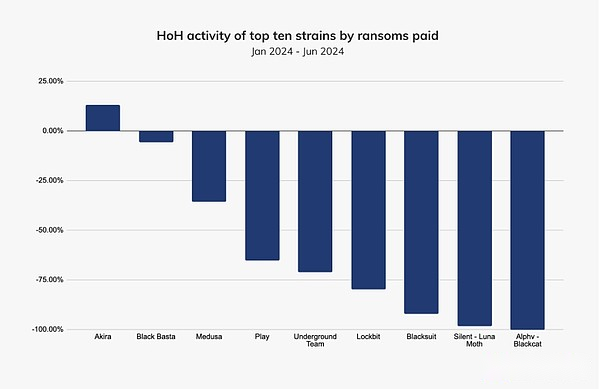

年の前半の上位10のランサムウェア株を詳しく見ると、これらのHOHのトレンドを駆動するグループを詳細に見ることができます。下の図に示すように、Akiraは2023年3月以来250以上のエンティティに対する攻撃を開始しました。これは、2024年後半に努力を強化するために、前半の上半期のトップ10ランサムウェア株の唯一の攻撃です。ロックビットは、2024年初頭に国立犯罪庁(NCA)と米国連邦捜査局(FBI)によって破壊され、その支払いは後半に約79%減少し、国際法執行協力の有効性を実証しました。かつて2023年に最高給の株の1つであったAlphv/Blackcatは、2024年1月に撤退し、今年の後半にギャップを残しました。

ランサムウェアインシデント対応会社のコーブウェアのインシデント対応のシニアディレクターであるリジークックソンは、「LockbitとBlackcat/Alphvの崩壊の後、市場はソロ俳優の増加を見たことがありませんが、以前の注目度の高い解体と閉鎖の後に見たように、どのグループも市場シェアを吸収します。市場は、より緩やかな身代金の要件に関連しています。」

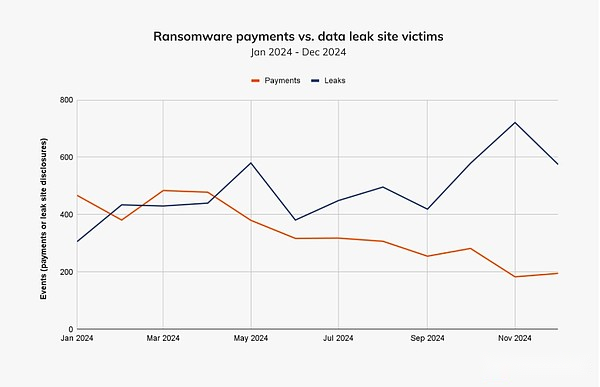

今年の後半にランサムウェア支払い活動が減少した理由をさらに理解するために、最初にランサムウェアインシデントを代表する可能性のあるデータ侵害ウェブサイトを調べました。次の写真では、ランサムウェア事件の数は年の後半に増加しましたが、オンチェーンの支払いは減少し、被害者の数が増加したが、支払額は減少したことを示しています。

データ侵害ウェブサイトは、2024年の前年よりも多くの被害者をリリースしました。いわゆる被害者がいるだけでなく、2024年には56の新しいデータ侵害サイトがあります。記録された将来の脅威インテリジェンスアナリストのアラン・リスカによると、2023年に発見された記録された将来の2倍以上があります。ただし、データ侵害ウェブサイト情報とランサムウェアエコシステムに対するその意味について考慮すべきいくつかの考慮事項があります。

Ecrimeの脅威研究者であるCorsin Camichelは、漏れの合法性についてもっと共有しました。「組織が存在するが、より深い分析に失敗したと主張するウェブサイトの漏れた投稿を観察しました。たとえば、多国籍組織からの声明を見ましたが、実際には、1つの小さな子会社のみが影響を受けました。2024年には、100を超える組織がリストされています。 2つ以上のデータ侵害サイト。データ侵害のウェブサイトの被害者は、脅威の関係者が被害者を誇張または誤って報告するか、古い被害者の主張を再投稿することがわかっている可能性があります。「ロックビットオペレーターは、「オペレーションクロノス」と呼ばれる執行措置の後にトリックを再生します。以前にリストされていた多くの主張の多くを再発行するか、かなり前に起こった攻撃を追加する際に関連するアクティブであり続けるふりをして、それは1年前に起こりました」追加した。

リスカはまた、データ侵害ウェブサイトに投稿された違法な被害者に関する情報を共有し、「これは特に施行措置後に多くの地下コミュニティによって除外されており、関連性を維持するために、会社はそのデータ侵害では、最大68%の犠牲者または直接製造がウェブサイトに掲載されました。」

Lockbitの中断とブラックキャット出口詐欺後のもう1つの興味深い現象は、Ransomhub Raasの台頭であり、LockbitとBlackcatから多数の避難オペレーターを吸収します。Ransomhubは2024年に最も多くの犠牲者を抱えており、2024年2月にしか登場しませんでしたが、オンチェーンデータによると、2024年の上位10種類のタイプにランクされました。

インシデント応答データは、請求額と支払額が拡大し続けていることを示しています。インシデント対応会社は、ほとんどの顧客がまったく支払わないことを選択していると報告しています。つまり、実際のギャップは以下の図よりも大きいことを意味します。

サイバーセキュリティインシデント対応会社であるKivu ConsultingのEMEAインシデント対応ディレクターであるDan Saundersにインタビューし、このタイプの被害者の回復力についてさらに学びました。「私たちのデータによると、交渉の約30%は、通常、身代金を支払うという被害者の決定に終わります。同様に、クックソンは、犠牲者がますます需要に抵抗し、サイバー衛生の改善と全体的な回復力のために攻撃からの回復のための複数の選択肢を探ることができると指摘しています。「彼らは、復号化ツールが最良の選択であり、最終的な支払いを減らすために交渉すると考えることになっているかもしれませんが、より一般的には、最近のバックアップからの回復はより速く、より費用対効果の高い方法であることに気付きます」と彼女は付け加えました。初期要件に関係なく、最終的な支払い額は通常150,000ドルから250,000ドルです。

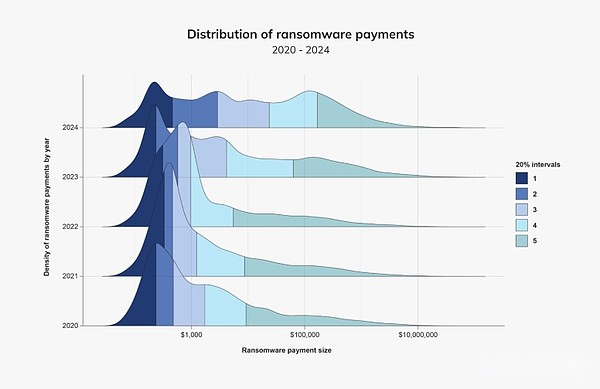

以下の図から、2024年のランサムウェア支払い分布の進化を見ることができます。2020年には、ランサムウェアの支払いには長い尾がありましたが、ピークしかありませんでしたが、2024年にはランサムウェアの参加者が3つのカテゴリに分割されました。Phobosなどのランサムウェアプレーヤーの中には、平均支払いが500ドル未満から1,000ドル未満です。別のクラスターは約10,000ドルで、3番目のクラスターは100,000ドル以上を支払い、その一部は100万ドルに達しました。また、配布の一番上にさらに多くのイベントが見られます。つまり、100万ドル以上の攻撃が大きいことを意味します。

この内訳は、小グループが低価値と中価値の支払いを支配するクックソンによって観察されたランサムの参加者の景観の変化を反映していますが、7〜8桁のランサムの異常は分布を3番目のカテゴリの支払いに向かって右に押し上げます。

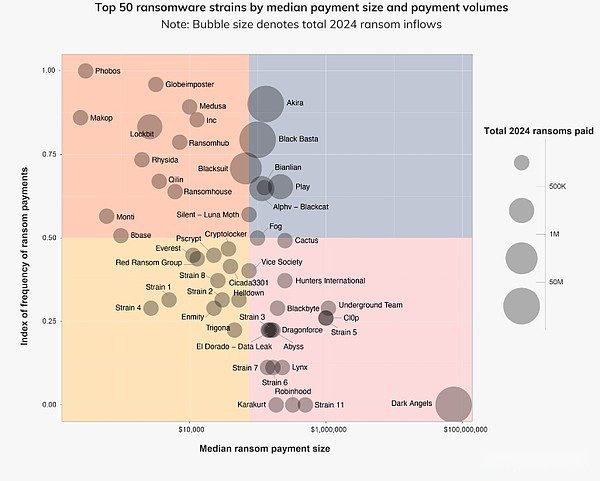

以下の図では、総ランサムウェア値(バブルサイズ)、支払いスケールの中央値(X軸)、およびランサムウェアイベントインデックス(Y軸)の点でどの圧力が最悪かを確認できます。

ランサムウェアの流出:資金はどこに行きましたか?

ランサムウェアのマネーロンダリング方法を理解することは、妨害後の脅威アクターの行動に関する重要な洞察を提供し、法執行機関がより効果的に対応し、場合によっては確立されたパターンに基づいて将来の行動を予測できるようにすることができます。

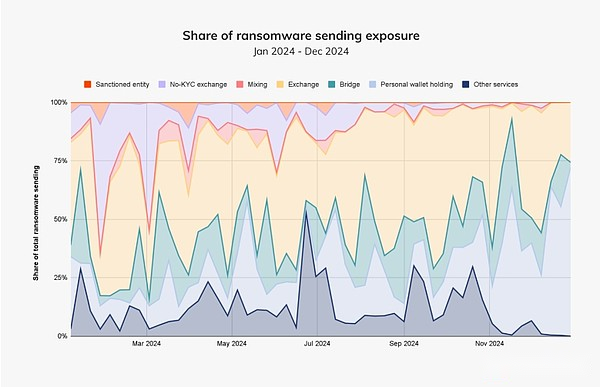

下の図では、身代金基金は主に集中交換(CEXS)(資本流出用)、個人の財布(資金を保持するため)、および橋(資本の流れを隠そうとする)を通じてあることがわかります。コインミキサーの使用が2024年に大幅に低下していることに気付きました。歴史的に、通貨の混合サービスは通常、ランサムウェアの四半期金銭洗濯トラフィックの10%〜15%を占めています。長年にわたり、ランサムウェアの参加者間のハイブリッドサービスの削減は非常に興味深いものであり、Chipmixer、Tornado Cash、Sinbadに対する制裁や執行措置の破壊的な影響を実証しました。私たちはそれに気づきましたランサムウェアの参加者は、クロスチェーンブリッジにますます依存して、通貨ミキサーを交換して、資金の流出を促進しています。対照的に、CEXはランサムウェアマネーロンダリング戦略の主力であり、2024年の平均をわずかに上回るサービスに依存しています(2020年から2024年の期間の37%と比較して)。

大量の資金が個人の財布に保管されていることに言及する価値があります。奇妙なことに、ランサムウェアオペレーターは、これまで以上にキャッシュアウトする意思がない大部分が経済的に駆動されるグループです。これは主に、ランサムウェアのマネーロンダリングに関与または支援する個人やサービスに対して法執行機関が取った予測不可能で決定的な行動によるものであり、その結果、脅威アクターは、資金が保管される安全な場所について安全でないと感じています。

上記のチャートのいずれかの傾向の背後には複数の要因があるかもしれませんが、2024年10月以降のKYCのない交換使用の減少は、ロシア交換Cryptexおよびドイツ連邦刑事警察庁(BKA)の発作の指定に起因する可能性があります。 47のロシア語のKYC暗号通貨交換のうち、両方の行動が2024年9月に発生しました。ランサムウェアがKYCのない交換に流れる期間と相まって、これらの執行措置の時間は明らかです。

ランサムウェアのケーススタディ

Panevの逮捕とLockbit Operationsへの影響

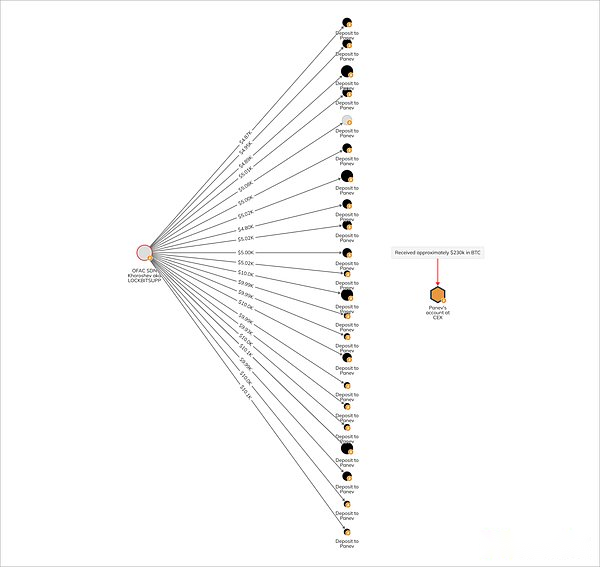

二重民族主義のイスラエルとロシア語であるRostislav Panevは、Lockbitのサポートに重要な役割を果たしたと言われています。彼はグループのいくつかのツールを開発したと非難されており、そのうちの1つは、感染したシステムに接続されたプリンターから身代金の注文を印刷することを可能にしました。Lockbitの管理者Dimitry Yuryevich Khoroshevを含むロシア国民は、これらの攻撃に参加したことで以前に認可されていましたが、ランサムウェアは実際に世界中の参加者が関与する世界的な脅威であることを認識することが重要です。現在イスラエルの米国への引き渡しを待っているパネフは、詐欺、サイバー犯罪、通信詐欺、その他の犯罪を犯す陰謀のために求められています。

原子炉チャートでは、起訴によれば、2022年から2週間ごとに約5,000ドルのBTCがKhoroshevから移転されていることがわかります。その後、2023年7月から2024年初頭まで、月額約10,000ドルのBTCがKhoroshevに移されました。

パネフの逮捕は、ロックビットの再編能力に大きな打撃を与える可能性があり、犯罪の数年後でも、ブロックチェーンの透明性と不変性により、法執行機関が違法な活動を追跡し、国境を越えたサイバー犯罪グループと戦うことができると強調しています。Lockbitの無法者とPanevの逮捕は、2024年に大きな勝利であり、より断片化されていない、協調的ではない生態系への移行を引き起こしました。

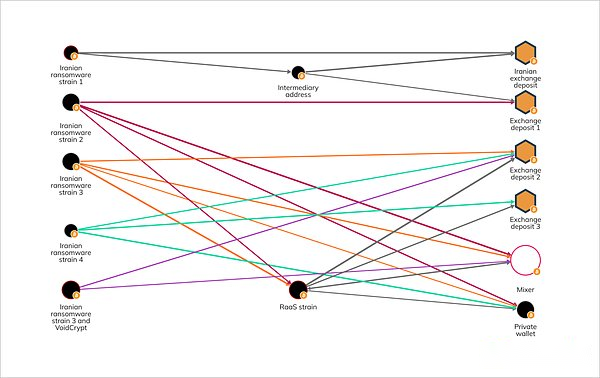

イランランサムウェアへの参加

ロシア語を話すサイバー犯罪者に加えて、イラン国民は、ランサムウェア攻撃の支援と実施に参加するために、米国財務省外国資産管理局(OFAC)によって認可されています。また、Lockbit Affiliatesがイランのランサムウェア株と協力してイランの交換で資金を預け入れたという鎖での証拠にも気付きました。

幸いなことに、オンチェーン分析を通じて、イランのプレイヤーが別のRAAにブランド変更または移動していることを特定できます。以下のチェーン溶解リアクターチャートにあるように、4つの異なるランサムウェア株を同じイランの脅威俳優と関連付けます。また、デポジットアドレスが複数のグローバル交換で再利用され、これらの一見異なる株を結びつけるだけでなく、オペレーターとイランとの関係を確認することも確認しています。

主要なランサムウェアの改名と枝

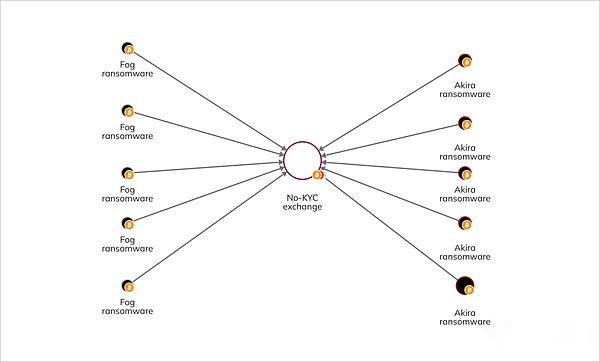

Akiraの出現以来、脆弱性をうまく活用できることが証明されており(特にエンタープライズ環境で)、一連の説得力のある攻撃を通じて注目を集めています。上で述べたように、Akiraは2024年後半にその努力を強化する唯一のトップ10ランサムウェアです。

2024年9月、新しいランサムウェアフォグがシーンに入り、その後、Akiraとして重要な脆弱性をターゲットにする能力が非常に類似していることを示しました。2つの組織は、主にVPNの脆弱性を活用することに焦点を当てているため、許可なしにネットワークにアクセスし、ランサムウェアを展開できます。

アキラとフォグはどちらも同じマネーロンダリング方法を使用しており、他のランサムウェアとは異なり、接続をさらにサポートしています。たとえば、次のチェーン溶解リアクターチャートは、アキラと霧が運営するいくつかの財布が同じKYCのない交換に資金を移したことを示しています。

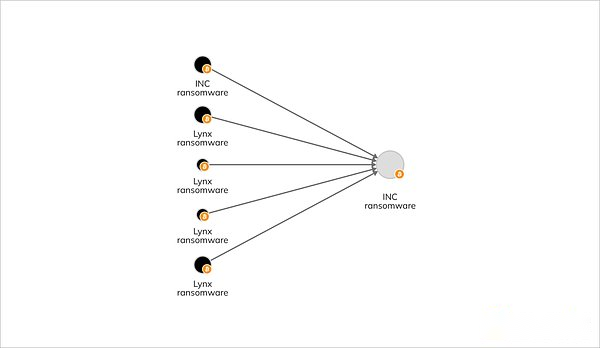

AkiraとFogとの関係に加えて、同様のオンチェーン挙動を調べることにより、INCとLynxランサムウェアのバリアントの間のリンクも発見しました。サイバーセキュリティの研究者は、2つのバリアントがソースコードを共有していることにも気付きました。

これらの重複する関係は示されていますランサムウェアエコシステムのより広範な傾向:サイバー犯罪戦略は、法執行機関による精査の増加に対応して進化し続けています。

変化する脅威の状況に対応します

2024年のランサムウェアは、法執行措置、犠牲者の回復力の向上、および新たな攻撃の傾向に起因する変化を反映しています。インシデント対応会社やブロックチェーンの専門家との取り締まりの運用とコラボレーションは、多くのランサムウェアグループを解体し、収益性を低下させるのに役立ちます。犠牲者はまた、身代金の要求に対するより大きな抵抗を示したため、身代金の要求と支払いの間のギャップが拡大しました。

法執行機関のプレッシャーの下で、財務戦略は引き続き適応しますが、悪意のある俳優はマネーロンダリングの増大する困難に直面しています。継続的なコラボレーションと革新的な防御措置は、2024年に行われた進捗を統合するために依然として重要です。