Nota: El 31 de octubre de 2008, Satoshi Nakamoto lanzó el Libro Blanco de Bitcoin «Bitcoin: un sistema de efectivo electrónico entre pares» en el sitio web de la Fundación P2P.Con motivo del 16 aniversario del lanzamiento del Libro Blanco, para releer este clásico que ha cambiado para siempre el mundo financiero, Bitcoin Vision una vez más publicó una versión china del Libro Blanco de Bitcoin.

Autor: Satoshi Nakamoto;

Resumen: una versión puramente entre pares del sistema de efectivo electrónico que permitirá que los pagos en línea se envíen directamente de una parte a otra sin la necesidad de pasar por una institución financiera.Aunque las firmas digitales proporcionan algunas soluciones, la principal ventaja de los pagos electrónicos se compensa si aún se requieren terceros de confianza para evitar el doble gasto.Proponemos una solución para usar una red de igual a igual para resolver el problema de doble gasto.La red de igual a igual marcará la marca de tiempo para cada transacción ingresando los datos hash de la transacción en una cadena de trabajo basada en el hash continuamente extendida para formar un registro que no se puede cambiar sin rehacer completo.La cadena más larga se usa para demostrar los eventos testigos y su orden, y al mismo tiempo, también se usa para demostrar que proviene del mayor grupo de potencia informática de CPU.Mientras la gran mayoría de la potencia informática de CPU esté controlada por nodos benignos, es decir, no cooperan con aquellos nodos que intentan atacar la red, entonces los nodos benignos generarán la cadena más larga y excederán al atacante en velocidad.Esta red en sí requiere una estructura minimizada.La información se extenderá en función de los mejores esfuerzos, y los nodos van y vienen libremente;

1. Introducción

Internet Commerce se basa casi por completo en las instituciones financieras como terceros confiables para procesar pagos electrónicos.Si bien este sistema es bastante bueno para la mayoría de las transacciones, todavía es arrastrado por los defectos inherentes a los modelos basados en la confianza.Una transacción completamente irreversible es realmente imposible, porque las instituciones financieras no pueden evitar disputas de arbitraje.El costo del arbitraje aumenta los costos de transacción, limitando así el tamaño de la transacción mínima posible y simplemente evitando muchas transacciones de pago pequeñas.Además, existe un costo mayor: el sistema no puede proporcionar pagos irreversibles para esos servicios irreversibles.La posibilidad de reversión ha creado una demanda omnipresente de confianza.Los comerciantes deben tener cuidado con sus clientes y pedirles a los clientes que proporcionen más información que no sea necesaria si este no es el caso (si se confía en).Un cierto porcentaje de fraude se considera inevitable.Aunque estos costos y las incertidumbres de pago se pueden evitar al pagar directamente con moneda física entre las personas, no se puede utilizar un mecanismo para realizar pagos a través de canales de comunicación cuando no se confía en uno de ellos.

Lo que realmente necesitamos es un sistema de pago electrónico basado en pruebas criptográficas en lugar de basadas en la confianza, lo que permite a cualquier parte comerciar directamente sin confiar en un tercero.Las transacciones irreversibles garantizadas por la potencia informática pueden ayudar a los vendedores a evitar el fraude, y el mecanismo de garantía diario para proteger a los compradores también es fácil de implementar.En este documento, propondremos una solución para el doble gasto, utilizando un servidor de marca de tiempo distribuido punto a punto para generar pruebas basadas en energía informática y registrar cada transacción en orden cronológico.Este sistema es seguro, siempre que los nodos honestos generalmente tengan más poder informático de CPU que los atacantes cooperativos mutuos.

2. Transacciones

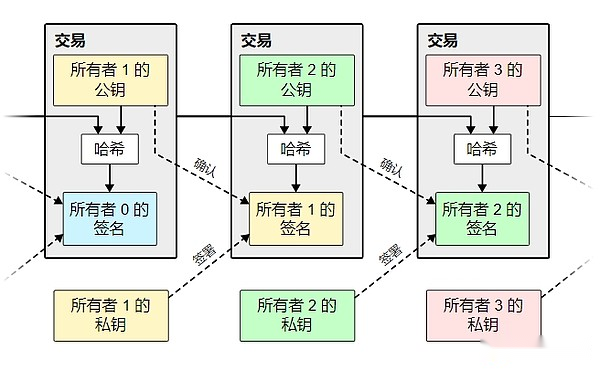

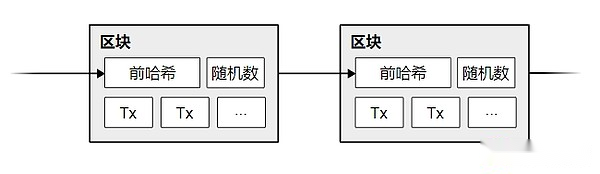

Definimos una moneda electrónica como una cadena de firma digital.Cuando un propietario entregó una moneda a otra persona, tuvo que adjuntar la siguiente firma digital al final de la cadena de firma digital: el hash de la transacción anterior (transliteración, también traducida como «valor hash» «) y el Clave pública del nuevo propietario.El beneficiario puede verificar la propiedad de la cadena de firma digital verificando la firma.

El problema con este camino es que el beneficiario no puede verificar que nadie de los antiguos propietarios haya pagado dos veces.Una solución común es introducir una autoridad centralizada confiable, o «menta», para verificar si hay un doble pago para cada transacción.Después de cada transacción, la moneda debe devolverse a la menta, y la menta emite otra moneda nueva.Además, solo las monedas emitidas directamente por la menta son creíbles y no son dobles.El problema con esta solución es que el destino de todo el sistema de divisas está vinculado a la compañía que ejecuta la menta (como un banco) y cada transacción debe pasar a través de él.

Necesitamos una forma de que el beneficiario confirme que el propietario anterior no ha firmado ninguna transacción anterior.Para nuestros propósitos, solo las primeras transacciones son aritméticas, por lo que no nos importan los intentos de pago dobles posteriores.La única forma de confirmar que una transacción no existe es aprender sobre todas las transacciones.En el modelo de menta, la menta es consciente de todas las transacciones y puede confirmar el orden de estas transacciones.Para completar las tareas anteriores sin la participación de la «parte de confianza», el registro de la transacción debe anunciarse públicamente>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>1, y necesitamos un sistema que permita a los participantes identificarse con el mismo historial de transacciones único que reciben.El beneficiario debe demostrar que en el momento de cada transacción, la mayoría de los nodos pueden estar de acuerdo en que es el primero en recibir.

3. Servidor de marca de tiempo

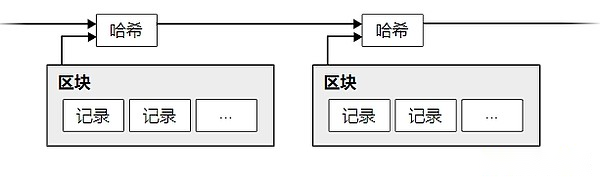

Esta solución comenzó con un servidor de marca de tiempo.El servidor de marca de tiempo funciona así: Timestamp A Hash de un elemento de registro de bloque, y luego transmite el hash, al igual que un periódico, o como en un grupo de noticias (usenet) como una publicación)>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>2>>>>>3>>>>>>4>>>>>5.Obviamente, la marca de tiempo puede probar que los datos existían antes de ese momento, de lo contrario el hash no se generaría.Cada marca de tiempo contiene la marca de tiempo anterior en su hash, formando así una cadena;

4. Prueba de trabajo

Para implementar un servidor de marca de tiempo distribuido entre pares, necesitamos usar un dinero en efectivo similar a Adam Burke>>>6Tal comprobante de sistema de trabajo, no algo como periódicos o publicaciones en grupos de noticias.La llamada prueba de trabajo es encontrar un valor; número de 0s.Cada requisito adicional de 0 aumentará la carga de trabajo exponencialmente, y la verificación de esta carga de trabajo solo requiere calcular un hash.

En nuestra red de marca de tiempo, implementamos pruebas de trabajo de esta manera: agregue constantemente un número aleatorio (nonce) al bloque hasta que se encuentre un valor que cumpla con la condición; para comenzar.Una vez que los resultados obtenidos por la computación de consumo de energía de la CPU cumplan con la prueba de trabajo, el bloque ya no se cambiará a menos que todas las cargas de trabajo anteriores se vuelvan a completar.Como se agregan constantemente los nuevos bloques, cambiar el bloque actual significa que todos los bloques posteriores deben volver a completarse.

La prueba de trabajo también aborda la cuestión de cómo decidir quién puede tomar la decisión en nombre de la mayoría.Si el llamado «Most» se determina en función de «una dirección IP, un voto», entonces cualquiera que pueda manejar muchas direcciones IP puede considerarse la «más».En esencia, una prueba de trabajo es «una CPU, un voto».Las llamadas «la mayoría de las decisiones» están representadas por la cadena más larga, porque la cadena que se pone en mayor trabajo es.Si la mayoría de los nodos honestos controlan la mayoría de los nodos de CPU, entonces las cadenas honestas crecen más rápido y su velocidad será mucho más rápida que otras cadenas competitivas.Para cambiar un bloque que se ha generado, el atacante tendrá que volver a completar la prueba de trabajo para ese bloque y todos los bloques posteriores, y luego ponerse al día y superar el trabajo del nodo honesto.El siguiente artículo muestra por qué la posibilidad de que un atacante retrasado pueda ponerse al día disminuirá exponencialmente a medida que el bloque continúe aumentando.

Para hacer frente al aumento de la síntesis de potencia de computación de hardware y los cambios en el número de participación de nodos que pueden ocurrir con el tiempo, la dificultad de la prueba de trabajo se determina por: según un promedio del número de bloques generados por hora.Si los bloques se generan demasiado rápido, la dificultad aumentará.

5. Red

Los pasos para ejecutar la red son los siguientes:

-

Todas las nuevas transacciones se transmiten a todos los nodos;

-

Cada nodo empaqueta nuevas transacciones en un bloque;

-

Cada nodo comienza a encontrar un certificado de trabajo difícil para este bloque;

-

Cuando un bloque encuentra su prueba de trabajo, transmitirá el bloque a todos los nodos;

-

Muchos otros nodos aceptarán este bloque si y solo si se cumplen las siguientes condiciones: todas las transacciones son válidas y no son dobles;

-

La forma en que muchos nodos expresan a la red que aceptan este bloque es usar el hash del bloque aceptado como el hash antes del nuevo bloque al crear el siguiente bloque.

El nodo siempre cree que la cadena más larga es la correcta y constantemente le agregará nuevos datos.Si dos nodos transmiten dos versiones diferentes del «siguiente bloque» a la red al mismo tiempo, algunos nodos recibirán uno primero, mientras que otros recibirán otro primero.En este caso, los nodos continuarán trabajando en el bloque que reciben primero, pero también guardarán otra rama en caso de que esta última se convierta en la cadena más larga.Cuando se encuentra la próxima prueba de trabajo y una de las ramas se convierte en una cadena más larga, este desacuerdo temporal se eliminará y los nodos que trabajan en la otra rama cambiarán a una cadena más larga.

Las nuevas transacciones no necesariamente tienen que transmitirse a todos los nodos.Mientras se alcancen suficientes nodos, estas transacciones pronto se empaquetarán en un bloque.La transmisión de bloques también permite que se descarten algunos mensajes.Si un nodo no recibe un bloque, entonces el nodo se dará cuenta de que se ha perdido el bloque anterior cuando reciba el siguiente bloque y, por lo tanto, emitirá una solicitud para complementar el bloque que falta.

6. Recompensas (incentivo)

Según el acuerdo, la primera transacción en cada bloque es una transacción especial, que generará una nueva moneda, y la propiedad es el generador de este bloque.Esto permite que los nodos admitan la red para recompensar, y también proporciona una forma de emitir monedas en la circulación; en este sistema, no existe un partido autorizado centralizado para emitir esas monedas de todos modos.Para aumentar una cierta cantidad de nuevas monedas en la circulación de manera tan constante, es como los mineros de oro gastando constantemente sus recursos para aumentar el oro en la circulación.En nuestro sistema, los recursos consumidos son horas de trabajo de CPU y la potencia que usan.

Las recompensas también pueden provenir de las tarifas de transacción.Si el valor de salida de una transacción es menor que su valor de entrada, la diferencia es la tarifa de transacción;Una vez que el número establecido de monedas haya entrado en circulación, la recompensa se entregará por completo a la tarifa de transacción, y no habrá inflación.

El mecanismo de recompensa también puede alentar a los nodos a seguir siendo honestos.Si un atacante codicioso puede secuestrar más poder informático de CPU que todos los nodos honestos, debe tomar una decisión: ¿debería usar este poder informático para engañar a otros robando el dinero que gastó?¿O usar esta potencia informática para generar nuevas monedas?Debería poder encontrar más rentable actuar según las reglas, y las reglas actuales le permiten obtener más monedas de las que se suman todos los demás, lo que obviamente es más rentable que destruir el sistema en secreto y girar su riqueza en la nada.

7. Reclamando espacio en disco

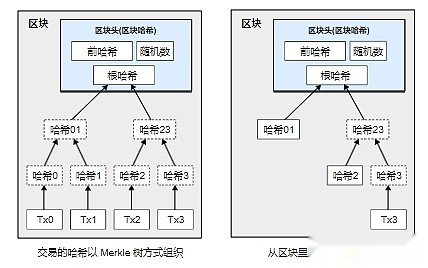

Si se produce una transacción reciente de una moneda antes de bloquear suficientes bloqueos, el historial de transacciones de los gastos de la moneda puede descartarse antes de la transacción, para ahorrar espacio en disco.Para implementar esta función sin destruir el hash del bloque, el hash del registro de transacción se incluirá en un árbol de Merkle, y solo las raíces del árbol se incluyen en el hash del bloque.Al cortar ramas, se pueden comprimir bloques viejos.El hash interno no necesita ser guardado.

Un encabezado de bloque sin ningún registro de transacción es de aproximadamente 80 bytes.Supongamos que se genera un bloque cada diez minutos, 80 bytes multiplicados por 6 por 24 por 365, equivale a 4.2 millones por año.A partir de 2008, la mayoría de las computadoras a la venta estaban equipadas con 2 GB de memoria, y de acuerdo con la ley de Moore, agregaría 1.2GB por año, incluso si los encabezados del bloque tuvieran que almacenarse en la memoria, no sería un problema.

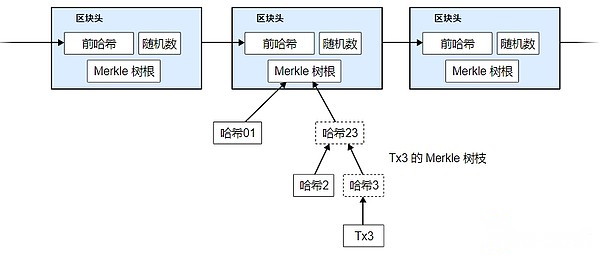

8. Versión simplificada de confirmación de pago

Incluso sin ejecutar un nodo de red completo, es posible confirmar el pago.El usuario solo necesita tener una copia del encabezado del bloque con la cadena más larga con la prueba de trabajo, puede confirmar consultando el nodo en línea de que realmente ha venido de la cadena más larga, y luego obtener el nodo de rama del árbol de Merkle y luego conectarse al bloque.El usuario no puede verificar la transacción por sí mismo, pero al conectarse a un lugar en la cadena, puede ver que un determinado nodo de red ha aceptado la transacción, y el bloque agregó posteriormente confirma que la red ha aceptado la transacción.

Mientras los nodos honestos sigan con el control de la red, la verificación es confiable.Sin embargo, si la red es controlada por un atacante, la verificación no es tan confiable.Aunque los nodos de red pueden verificar los registros de transacciones en sí mismos, siempre que el atacante pueda continuar controlando la red, los registros de transacciones falsificadas del atacante pueden engañar el método de verificación simplificado.Una de las estrategias de afrontamiento es que el software del cliente debe aceptar advertencias de los nodos de red.Cuando un nodo de red encuentra un bloque no válido, se emitirá una alarma y aparece una notificación en el software del usuario para informar al usuario que descargue el bloque completo y advierta al usuario que confirme la consistencia de la transacción.Los comerciantes con pagos de alta frecuencia deberían querer ejecutar sus propios nodos completos para garantizar una seguridad más independiente y una confirmación de transacciones más rápida.

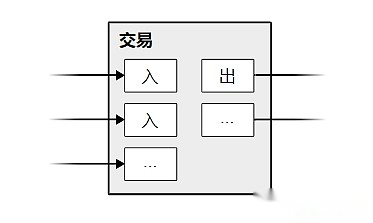

9. Combinación y segmentación de valores

Si bien es posible procesar monedas una por una, configurar un registro separado para cada centavo es torpe.Para permitir la división de valor y fusionar, el registro de transacción contiene múltiples entradas y salidas.En términos generales, es una entrada separada de una transacción previa relativamente grande, o muchas entradas provienen de una combinación de cantidades más pequeñas; Otro es hacer un cambio (señalar a la parte emisora).

Vale la pena señalar que «Fan Out» no es un problema aquí: el llamado «Fan Out» significa que una transacción depende de varias transacciones, y estas transacciones se basan en más transacciones.Nunca fue la necesidad de retirar una copia histórica completa e independiente de ninguna transacción.

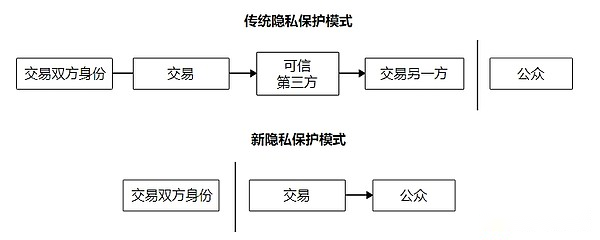

10. Privacidad

El modelo bancario tradicional logra un cierto nivel de protección de la privacidad al restringir a otros de obtener información de comerciantes y terceros de confianza.Este enfoque fue rechazado por la necesidad de revelar todos los registros de transacciones.Sin embargo, el mantenimiento de la privacidad se puede lograr cortando el flujo de información en otro lugar: el anonimato de la clave pública.El público puede ver que XX ha transferido una cierta cantidad a XX, pero ninguna información apunta a cierta persona.Este nivel de lanzamiento de información es un poco como el comercio del mercado de valores, solo el tiempo y la cantidad de cada transacción se anuncia, pero nadie sabe quiénes son ambas partes.

Hay otro firewall.Los operadores deben habilitar un nuevo par de claves públicas y privadas para cada transacción para que otros no puedan rastrear las transacciones al mismo propietario.Algunas transacciones de entrada múltiple todavía se rastrean inevitablemente porque esas entradas inevitablemente se identificarán del mismo propietario.El peligro es que si el propietario de una clave pública está expuesta, todas las demás transacciones relacionadas con ella estarán expuestas.

11. Cálculos

Supongamos que un escenario en el que un atacante está tratando de generar una cadena alternativa más rápida que una cadena honesta.Incluso si tiene éxito, no puede hacer modificaciones arbitrarias al sistema, es decir, no puede crear valor de la nada, ni puede obtener dinero que nunca le pertenece.Los nodos de red no tratarán una transacción inválida como un pago, y los nodos honestos nunca aceptarán un bloque que contenga dicho pago.A lo sumo, el atacante puede modificar sus propias transacciones y luego tratar de recuperar el dinero que ha gastado.

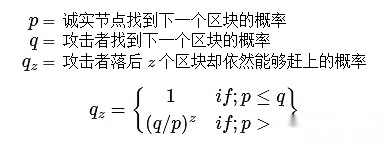

La competencia entre la cadena honesta y el atacante puede describirse como una caminata aleatoria binomial.Los eventos exitosos son la cadena honesta que acaba de agregar un nuevo bloque, por lo que es más ventajoso

La probabilidad de que un atacante pueda empatar desde una situación atrasada es similar al problema de bancarrota del jugador.Supongamos que un jugador con chips ilimitados comenzará con el déficit y le permitirá apostar infinitamente, con el objetivo de llenar el déficit existente.Podemos calcular la probabilidad de que finalmente pueda llenar el déficit, es decir, la probabilidad de que el atacante pueda alcanzar la cadena honesta, de la siguiente manera:

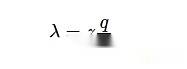

Desde que hemos asumido

Ahora considere cuánto tiempo le tomará al beneficiario de una nueva transacción determinar completamente que el emisor no puede cambiar la transacción.Suponemos que el pagador es un atacante, tratando de hacer que el beneficiario crea por un período de tiempo que ha pagado el pago, y luego transferir el dinero a sí mismo.Cuando esto sucede, el beneficiario sin duda recibirá una advertencia, pero el beneficiario espera que los muertos se realicen para entonces.

El beneficiario genera un nuevo par de claves públicas y privadas, y luego informa al beneficiario de la clave pública poco antes de firmar.Esto evita una situación en la que el emisor prepara un bloque en una cadena a través de operaciones continuas de antemano, y mientras tenga suficiente suerte, estará adelante hasta entonces la transacción se ejecuta.Una vez que se ha emitido el pago, el pagador deshonesto comienza a trabajar en secreto en otra paracaidista, tratando de agregar una versión inversa de la transacción.

El beneficiario esperó hasta que la transacción fue empaquetada en el bloque y tuvo un bloqueo de bloques Z posteriormente.No sabe cómo progresa el trabajo del atacante, pero se puede suponer que el tiempo promedio dedicado a los bloques honestos en cada proceso de generación de bloques;

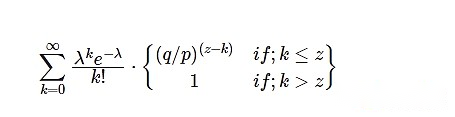

Para calcular la probabilidad de que un atacante aún pueda ponerse al día, necesitamos multiplicar la densidad de probabilidad de la distribución de passon del número de bloques que un atacante necesita alcanzar por la probabilidad de que pueda alcanzar cuando se cae detrás del Número de bloques:

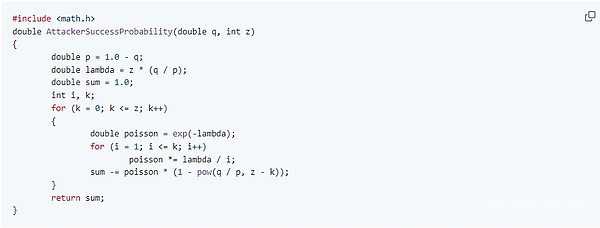

Convertir al programa de idiomas C …

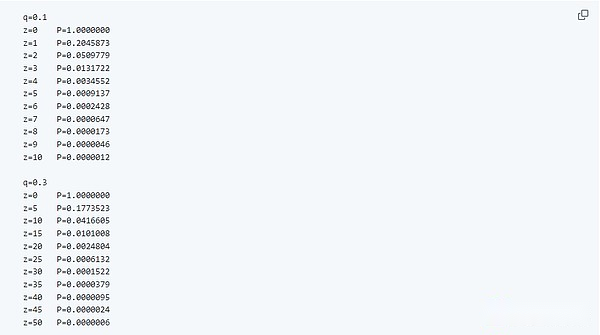

Obteniendo algunos resultados, podemos ver que la probabilidad disminuye exponencialmente a medida que aumenta la Z:

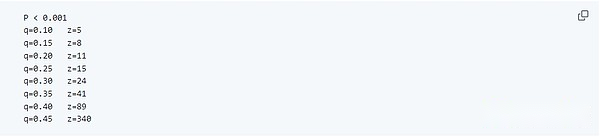

Si P es inferior al 0.1%…

12. Conclusión

Proponemos un sistema de transacciones electrónicas que no tiene que confiar en la confianza;Para resolver este problema, proponemos una red punto a punto utilizando el mecanismo de prueba de trabajo para registrar un historial de registros de transacciones públicas. con el sistema en términos de potencia informática solo.La robustez de esta red se encuentra en su simplicidad sin estructuras.Los nodos pueden funcionar simultáneamente al instante con poca colaboración.Ni siquiera necesitan ser identificados porque la ruta del mensaje no depende de un punto final específico;Los nodos van y vienen libremente, y cuando se unen, solo necesitan aceptar la cadena de prueba de trabajo como prueba de lo que sucede cuando están fuera de línea.Votan a través de su poder informático de CPU, y al agregar constantemente nuevos bloques válidos a la cadena y rechazar bloques no válidos, indican si aceptan transacciones válidas.Cualquier regla y recompensa necesaria puede aplicarse a través de este mecanismo de consenso.

Referencias

-

B-Money Dai Wei (1998-11-01)http://www.weidai.com/bmoney.txt

-

Diseño de un servicio seguro de marca de tiempo con requisitos mínimos de confianza Henri Massias, Xavier Serret-Avila, Jean-Jacques Quisquater20º Simposio sobre teoría de la información en el Benelux(1999-05)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.13.6228

-

Cómo establecer un tiempo un documento digital Stuart Haber, W.Scott StornettaRevista de criptología(1991)https://doi.org/cwwxd4Doi:10.1007/bf00196791

-

Mejora de la eficiencia y confiabilidad del estampado digital Dave Bayer, Stuart Haber, W. Scott StornettaSecuencias II(1993)https://doi.org/bn4rpxDoi:10.1007/978-1-4613-9323-8_24

-

Asegurar nombres para las cuerdas de bit Stuart Haber, W. Scott StornettaActas de la cuarta Conferencia ACM sobre seguridad de la computadora y comunicaciones – CCS ’97(1997)https://doi.org/dtnrf6Doi:10.1145/266420.266430

-

Hashcash: una contramedora de negación de servicio Adam Back (2002-08-01)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.15.8

-

Protocolos para criptosistemas de clave pública Ralph C. Merkle1980 Simposio IEEE sobre seguridad y privacidad(1980-04)https://doi.org/bmvbd6Doi:10.1109/sp.1980.10006

-

Una introducción a la teoría de la probabilidad y sus aplicaciones William FellerJohn Wiley & amp;(1957)https://archive.org/details/aninTroductionToprobability theoryAnditsApplicationsVolume1