著者:Salus Insights

分散型財務(DEFI)の分野には多くのセキュリティリスクがあり、ユーザー、プラットフォーム、および金融エコシステム全体に深刻な害を及ぼす可能性があります。3つのDefiセキュリティリスクを要約し、最近の実際のセキュリティインシデントを分析することにより、ハッカーと対応するソリューションのプロセスを分析しました。

-

価格操作リスク

-

スマートコントラクトの脆弱性リスク

-

ユーザー操作リスク

1。価格操作リスク

Defiでは、価格操作リスクとは、資産の価格を操作することにより、市場に利益をもたらしたり影響を与えようとする悪意のある俳優の行動を指します。この操作は、異常な市場価格につながり、他の参加者に損失をもたらす可能性があります。以下では、defiの価格操作リスクで発生する可能性のある3つの状況を要約します。

-

ライトニングローン攻撃

-

サンドイッチ攻撃

-

ジャッジマシン攻撃

1.1 Lightningローン攻撃

Lightningローン攻撃は、Defiアプリケーションで攻撃する方法です。住宅ローンを提供することなく、Lightning Loanなどの金融運営を使用しています。攻撃者は、Lightningローンを通じて多くの資金を借りて、同じ取引で一連の運用を実行して詐欺を実行します。

Shidoglobal Lightningローン攻撃イベント

2023年6月23日、BSC(Binance Smart Chain)でShidoglobal Lightningローン攻撃が発生しました。攻撃者は、メカニズムをロックして取得することにより、2つのプール間の価格差を取得することにより、Albonアービトラージを実現します。976 WBNBが盗まれました。

攻撃TX:

https://explorer.phlcon.xyz/bsc/0x72f8dd2bcfe2c9fbf0d93367804178a0d89956babe3aa712d6

攻撃者はどのように落雷ローン攻撃を行いますか?

-

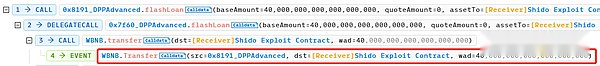

攻撃者は40のWBNB稲妻ローンを借りました。

>

-

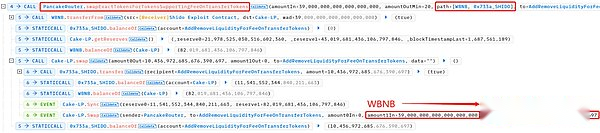

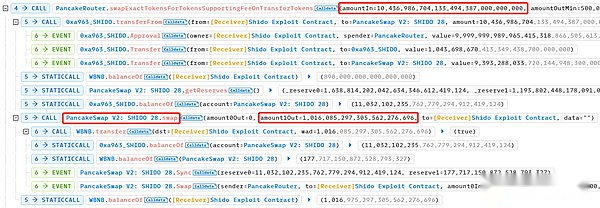

攻撃者は39 WBNBを10、436、972、685、676、390、697 Shido Inu:Shido Tokens(小数点後9桁)に交換し、Pancakeswap v2:Shido-wbnbプールに保存しました。このステップにより、プール内のShido Inu:Shido Tokensの供給が増加し、その結果、トークンの価格が低下しました。

>

-

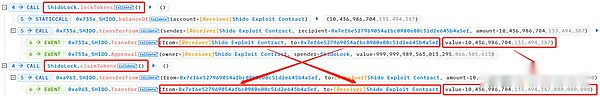

その後、攻撃者はshidolock.locktokensとshidolock.claimtokensを順番に呼び、10、436、972、685.676390697:shidoトークン(小数点後9桁)に10、436、986、70 4、133、494、387、000 、000、および000 shidoトークン(小数点後18桁)。

攻撃者がShidolock契約でLockTokens関数を呼び出すと、契約10、436、972、685.676390697:Shido Tokenが契約をロックします。これは、これらのトークンを特定の条件が満たされるまで転送および取引できないことを意味します。トークンをロックすることにより、攻撃者はトークンの価格をある程度維持できます。

攻撃者は、ClaimTokens関数を呼び出し、ロックアップトークンを10、436、986、704、133、494、387、000、000、000、000、000、000、000、000、000、000、000、000、000、000、000、000、実際、Shidoトークンの10進数桁は9から18に増加し、トークンの総供給が増加しました。

>

-

メカニズムをロックして取得することにより、PancakesWap V2:Shido-WBNBプールとPancakesWap V2:Shido 28プールの間には価格差があります。具体的には、PancakesWap V2:Shido-WBNBプールの供給の増加により、価格の上昇が増加し、価格が下がります。PancakesWap V2:Shido 28 Poolでは、供給が増加していないため、価格は比較的高くなっています。攻撃者は、この価格差を使用して、2つのプール間のトークンを交換します。 -bit)1、016 wbnbに交換。

>

-

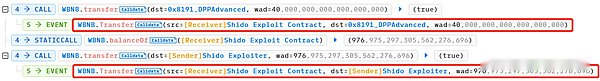

最後に、攻撃者は40のWBNB稲妻を返済し、約976のWBNB利益を受け取りました。

>

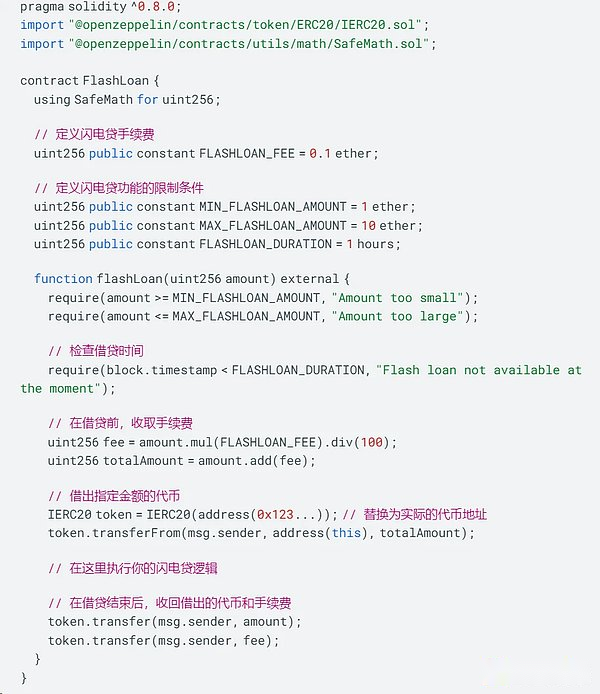

限られた稲妻ローン機能

Lightning Loan機能を制限し、Lightningローン料金を導入しますこれは、稲妻と操作のリスクを減らす一般的な方法です。

-

制限稲妻ローン機能:最低ローン額の設定、時間制限の借入など、Lightningローン機能は制限される可能性があります。これにより、稲妻を使用して攻撃者が攻撃する機会を減らすことができます。

-

Lightning Loanの恐怖を紹介する:借り手に一定の料金を請求することができます。これにより、攻撃のコストが増加し、落雷を攻撃する際に攻撃者がより高いリスクとコストに直面する可能性があります。

>

上記の例コードでは、最低融資額、最大ローン額、ローン時間など、稲妻のローンの使用を制限するためのいくつかの制限を設定しました。Lightningローンの運用を実行する前に、一定の割合の処理料を計算して請求します。

1.2サンドイッチ攻撃

サンドイッチ攻撃は、分散型交換(DEX)で非対称情報を使用する攻撃方法です。攻撃者は、2つの取引間の悪意のあるトランザクションを使用して、価格の違いを使用して利益を得ます。

カーブファイナンスサンドイッチ攻撃事件

2023年8月2日、Hypernatic Systemsは、カーブファイナンスに対するサンドイッチ攻撃を開始しました。攻撃者は、流動性と流動性の除去との間の2つのトランザクション間の悪意のある取引を挿入します。36.8 K USDTを獲得します。

攻撃TX:

https://explorer.phlcon.xyz/tx/eth/0xd493393952049644c531309dd4134bf3db1e6f0b68b016ee0bfffde

攻撃者はどのようにサンドイッチ攻撃を実装しますか?

-

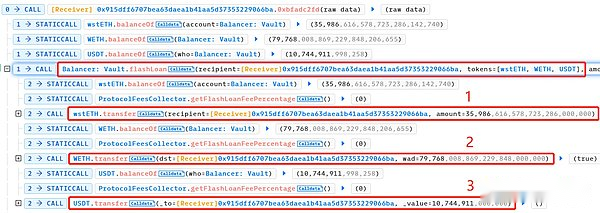

攻撃者は、WSTTH、WETH、USDTを含む複数の資金源から巨大な雷ローンを獲得します。

>

-

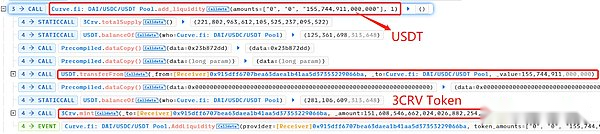

攻撃者は3プール155、000、000 USDT流動性を提供し、3 CRV LPトークンを取得します。3 CRVは、カーブトリプール(カーブDAI/USDC/USDTマイニングポンド)のLPトークンであり、攻撃で損傷しているマイニングプールです。

>

-

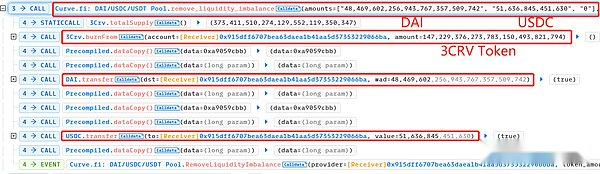

攻撃者はプール(ほぼすべての)DAIおよびUSDC流動性から削除され、3 CRV LPトークンを破壊しました。現時点では、プールはほぼ完全にUSDTであり、DaiやUSDCよりも一時的にはるかに安価になりました。

>

-

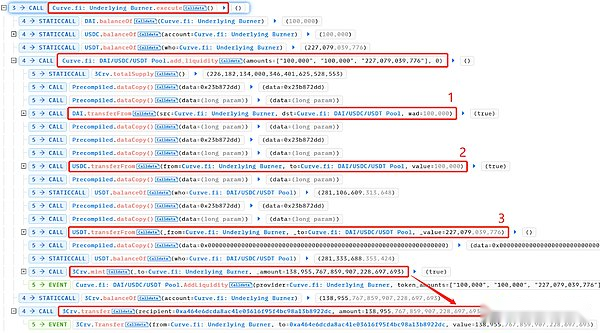

基礎となるバーナー契約execute()関数を呼び出し、カーブDAI/USDC/USDTマイニングプールに流動性を追加し続けます。基礎となるバーナーは主にUSDTを保持し、DAI:USDC:USDT数量は100、000:100、227、079、039、776です。これにより、マイニングプールがより不均衡になり、USDTの相対量が高く、値が低くなります。

>

-

攻撃者は、DaiとUSDCを曲線DAI/USDC/USDTマイニングプールに追加し、プレミアムを享受しました。つまり、より多くの3 CRV LPトークンを獲得することを意味します。

>

-

攻撃者は、3 CRV LPトークンを破壊し、USDTの流動性を抽出します。

>

-

攻撃者はフラッシュローンを返済し、36.8 K USDTの利益を保持します。

>

このプロセスでは、悪意のあるトランザクションは、攻撃者がDAI/USDC/USDTマイニングプールから大量のDAIおよびUSDCの流動性を削除し、3 CRV LPトークントランザクションを破壊しました。このトランザクションにより、マイニングプールが非常に不均衡になり、USDTの相対的な数が高くなり、値が低くなります。

他の2つのトランザクションは、流動性を追加して流動性を抽出するために、攻撃者のトランザクションを指します。攻撃者は価格差を使用して、DAIとUSDCの流動性をカーブDAI/USDC/USDTマイニングプールに追加し、プレミアムで抽出して、より多くの3 CRV LPトークンを取得します。

このようにして、攻撃者はサンドイッチを介して他の2つのトランザクションと悪意のあるトランザクションをラップし、USDTの流動性を低価格で購入し、高価格で利益を販売します。

制限されたトランザクションシーケンス

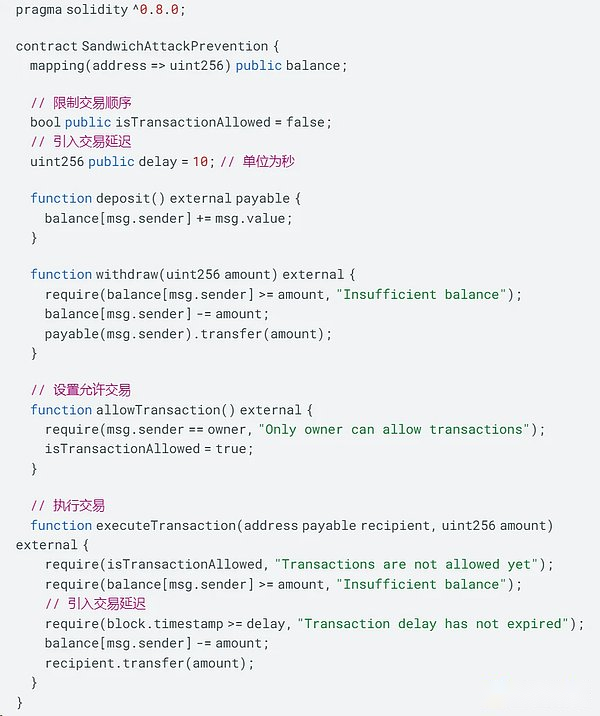

サンドイッチを防ぐことになると、コードの実装には複雑なスマートコントラクトと取引ロジックが含まれる場合があります。以下は簡素化された例です。ディスプレイに合格する方法トランザクションのシーケンスとトランザクションの遅延の導入を制限するサンドイッチ攻撃を防ぐために来てください。

>

この例では、ユーザーのバランスとトランザクションの操作を管理するためのスマートコントラクトSandwichattackPreventがあると想定しています。サンドイッチ攻撃を防ぐために、2つの主要な防御メカニズムを導入しました。

まず、AllowTransaction関数では、契約の請負業者のみが、ユーザーがトランザクションを実行できるように、trueに導かれたものに設定できます。これにより、攻撃者が2つのトランザクション間に悪意のあるトランザクションを挿入できるようにすることなく、トランザクションが正しい順序で実行されるようにします。

第二に、executerTransaction関数では、トランザクション遅延の概念を導入しました。ユーザーは、現在のブロック時間が遅延時間を超えた後にのみトランザクションを実行できます。これにより、他のユーザーがトランザクションを実行して価格を更新するのに十分な時間を与えることができ、それにより攻撃者による価格の違いを使用する機会が減ります。

1.3予言マシン攻撃

価格預言者は、暗号通貨の実際の価格情報を提供するデータソースです。この情報は、多くのdefiプロトコルの通常の操作にとって重要です。預言者攻撃とは、攻撃者が提供するデータを指し、預言者マシンが提供するデータを人為的に変更することです。目的は、操作価格に基づいて取引から利益を上げることです。

ロデオファイナンス預言者攻撃イベント

Rodeoは、価格予測機サービスを提供するDefiプラットフォームです。2023年7月11日、価格預言者の操作により、ハッカーはロデオプロトコルから盗みました約472 ETH(約888,000米ドル)。

攻撃TX:

https://explorer.phlcon.xyz/tx/arbitrum/0xb1be5dee3852c81818af7428def285b497ffc2eda0d893a09fb25a

価格預言者を操作する方法は?

ロデオファイナンス攻撃の鍵は、ロデオTWAP Oracleです。予測機は、ETHとUNSHETHの価格比を追跡するために使用されます。

-

攻撃トランザクションの分析:攻撃プロセスは、攻撃者から始まり、適切に計画されたトランザクションを実行します。攻撃者は、プラットフォームアーキテクチャの潜在的な脆弱性についての詳細な理解を使用し、平均価格(TWAP)に時間がかかり、この攻撃を開始しました。

-

TWAPの予言の操作:攻撃者は、固定されていない戦略的アドレスに関連付けられた獲得機能を使用し、USDCを強制的に交換することができます。この操作は、欠陥のあるUnsheth Price Prophetによって引き起こされるスライディングポイントコントロールを効果的にバイパスします。本質的に、獲得関数は強制的にUSDCからウェスに置き換えられ、その後Unshethに置き換えられます。

-

TWAP価格の計算:TWAP価格は、最後の4つの更新価格を通じて平均して計算され、各更新間隔は45分です。しかし、欠陥のある価格預言者は操作された価格を返し、スマートコントラクトはポジションが健康であるべきだと信じるようになります。

-

オープンポジションレバレッジ:攻撃者は、サンドイッチを介してTWAP予言マシンを制御し、投資家契約の獲得機能を使用してレバレッジポジションを開きます。彼らは400,000ドル相当のUSDCを借りました。

>

-

交換資産:攻撃者は、借りた資産を下部のCamelotDexプールと交換し、準備したUnshethに販売します。

-

検証を濡らします:契約は通常、操作が有効かどうかを確認します。ただし、攻撃者はこの戦略を制御したため、この検査を簡単にバイパスしました。これにより、攻撃者は準備されたUnhethをプールに戻し、操作された位置を使用してプラットフォームから流動性を効果的に抽出できます。

-

譲渡資金:攻撃者は、盗まれた資金をArbitrumからEthereum、285 ETHにshethに移し、攻撃を継続するためにそれらをArbitrumに移しました。150 ETH相当の盗まれた資金は、その後、プライバシーに焦点を当てたイーサリアム混合コインサービスであるTornado Cashに移送されました。残りの371.2 ETH(約701、679ドル)は、まだ攻撃者によって保持されています。

この攻撃の主要な脆弱性の1つは、ロデオTWAP Oracleの欠陥です。予言マシンは、Weth/Unshethトランザクションペアの保護区に依存しているため、価格は大きく変動します。

複数の予言マシンに基づいて価格を計算します

価格のクエリの信頼性を確保し、信頼できる預言者を使用する必要があります複数の予測機または総摂食価格トークンの比較率に依存するだけでなく、価格を計算します。特に、採掘プールが不十分な場合、この多様な価格設定情報ソースは、価格データの正確性を改善し、攻撃者がデータを操作することを困難にすることができます。

この目標を達成するために、可能な解決策は、ChainLinkなどの分散型の予言マシンを使用することです。ChainLink Predictableマシンは、さまざまなデータソースからデータを収集し、ブロックチェーンテクノロジーを使用してデータの精度を検証および確認できます。複数のデータソースを使用することにより、ChainLinkは単一のポイント障害の可能性を減らし、攻撃者によるデータを操作するのがより困難です。

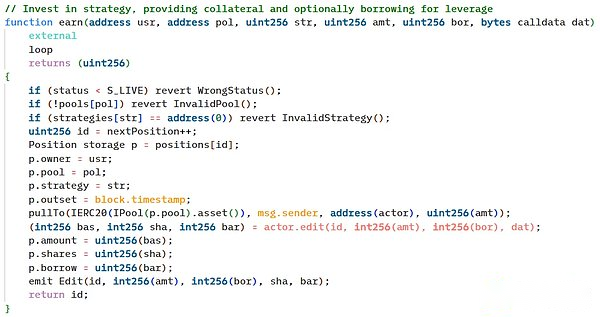

以下は、ChainLink Polymer Contractを使用して価格データを取得する例です。

>

上記のコードでは、aggregatorv3interfaceタイプの配列を使用して、予言マシンの複数の例を保存します。コンストラクターは、預言者アドレスアレイをパラメーターとして受け入れ、各アドレスをAggregatorV3Interfaceオブジェクトにインスタンスします。

getLatestPrice関数は、複数のデータソースの最新の価格データを取得するために使用されます。各予言マシンの最新のロウンドダタ関数を呼び出すことにより、価格帯アレイを横断し、価格データを取得します。すべての価格データは、INTタイプの配列に保存され、発信者に返されます。

このようにして、複数のデータソースから価格データを取得し、価格のクエリが資産価格をより正確に反映するようにすることができます。

2。スマートコントラクトの脆弱性リスク

スマートコントラクトの脆弱性スマートコントラクトの脆弱性は、イーサリアムまたはその他のスマートコントラクトプラットフォームに記載されているコードのセキュリティの脆弱性またはエラーを指します。DEFIの中核は、スマートコントラクトに基づく金融契約であるため、スマートコントラクトの抜け穴は、ユーザーファンドの損失、市場行動の操作、またはその他の悪意のある行動を引き起こす可能性があります。

これらの脆弱性を特定することは非常に重要です、私たち監査カバーさまざまな潜在的な問題エッセンスこれには、再入力された脆弱性、アクセス制御の脆弱性、整数オーバーフローの脆弱性、ビジネスロジックの脆弱性が含まれますが、これらに限定されません。当社の包括的な監査サービスは、スマート契約のセキュリティを強化し、これらのリスクの影響を保護することを目的としています。

以下では、例としてアクセス制御の脆弱性を使用して、DEFIに対するスマートコントラクトの脆弱性の影響を示しています。

leetswapアクセス制御の脆弱性

leetswapは攻撃を受けました、損失は340 ETHを超えていますエッセンス基本的な理由は、LEETSWAP V2ペア契約にアクセス制御の脆弱性があることです。

攻撃TX:

https://dashboard.tenderly.co/tx/base/0xbb837d417b76dd237b441695a50941c4dee561ea57d982b9f10ec

脆弱な契約:

https://basecan.org/address/0x94dac4a3ce998143aa119c05460731da80ad90cff

>

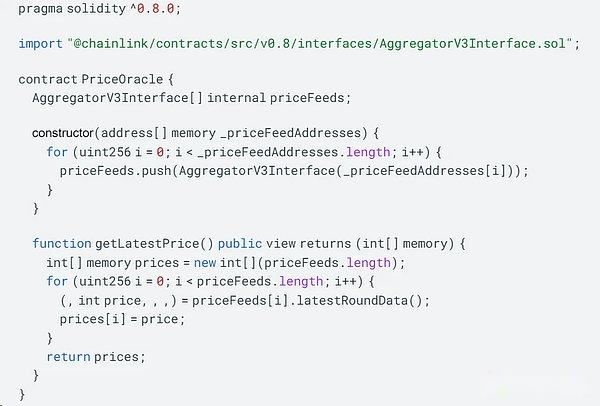

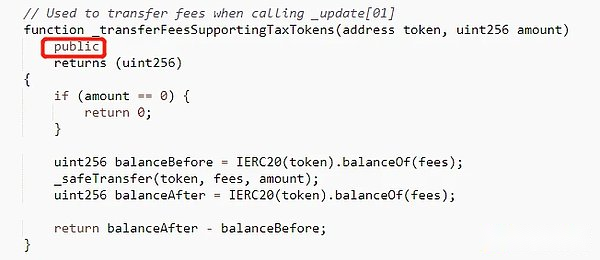

攻撃者は、_transforesupportingtaxtokensを呼び出して、攻撃プロセスを操作します。

-

別のトークンをウェスと交換します。

-

_transferferferfeessupportingtaxtokens関数を呼び出してトークンaを転送し、同期関数を呼び出してトークンAの価格を上昇させます。

-

トークンAを使用して、より多くのウェスを交換し、プールをクリアします。

解決

_transferferferntingTaxtokens関数のアクセス制御の脆弱性を修正するには、関数の可視性をプライベートまたはインターネットに変更する必要があります。この関数はプライベートとして宣言され、契約内の他の機能のみを呼び出すことができます。この機能をインターネットとして宣言します。インターネットは、契約の契約によってアクセスできます。他の契約がLEETSWAP V2ペア契約を継承する場合、スーパーキーワードをスーパーキーワードを介して_TRANSFERSEUSPORTINGTAXTOKENS関数を呼び出すことができます。外部ユーザーは、この機能に直接アクセスして契約のセキュリティを改善することはできません。

特定の契約ロジックに従って関数の可視性を変更する方法を決定する必要があり、セキュリティを改善しながら契約の通常の操作に影響を与えないようにする必要があります。

スマート契約監査は、脆弱性を特定して防止するための重要なステップです。サルスで、経験豊富なスマート契約開発者と監査の専門家で構成されるチームがあり、契約のセキュリティを強化するのに役立ちます。当社の専門知識により、潜在的な弱点を正確に見つけ、プロジェクトの安全性と信頼性を確保することができます。

3。ユーザー操作リスク

Defiの分野では、ユーザー操作のリスクとは、独自の操作エラー、Defiプラットフォームを使用する際のセキュリティ認識の不十分なセキュリティ意識、または不十分な行動による資本損失のリスクを指します。一般的なユーザーの操作リスクは次のとおりです。

-

悪意のあるリンクをクリックしてください。ユーザーは悪意のあるリンクをクリックして、悪意のあるソフトウェアまたはウイルス感染を使用して、これらのマルウェアを使用してユーザーの機密情報を取得したり、財布を制御したりできます。

-

安全でないウォレットの使用:ユーザーが安全でないウォレットアプリケーションまたはハードウェアウォレットを使用することを選択した場合、攻撃者はこれらの脆弱性を使用してユーザーの秘密キーまたは運用機関を盗むことができます。

-

秘密鍵を発見する:ユーザーが環境とは異なりの秘密鍵を漏れたり、安全でない場所に秘密鍵を保管したりすると、攻撃者はユーザーの秘密鍵を簡単に取得してから資金を制御できます。

-

Uncentinental Trading Operations:ユーザーがトランザクションを実施している場合、トランザクションの詳細(ターゲットアドレス、トランザクション数など)を慎重に確認しない場合、資本が間違ったアドレスに送信される可能性があります。エラー数。

ユーザー操作のリスクを減らすために、以下にいくつかの提案があります。

-

セキュリティ意識の向上:一般的なオンライン釣り、マルウェア、詐欺方法を理解し、それらを特定して回避する方法を学びます。アラートを維持し、defiに関連するリンクとアプリケーションを確認します。

-

安全ウォレットの使用:安全監査と優れた評判ウォレットアプリケーションまたはハードウェアウォレットを使用することを選択します。ウォレットアプリケーションとファームウェアが最新バージョンであることを確認し、最高のセキュリティプラクティスに従ってください。

-

バックアップと保護秘密鍵:安全な場所で秘密鍵を塗りつぶし、強力なパスワードで暗号化されました。秘密鍵を定期的にバックアップし、偶発的なデータが失われないようにオフラインで安全な場所に保存します。

-

トランザクションの詳細を確認します。トランザクションを実行する前に、トランザクションの詳細を注意深く確認して、ターゲットアドレスとトランザクションの数が正しいことを確認してください。二重検査は、過失によって引き起こされる資金の損失を回避することができます。

4。概要

上記の各攻撃と脆弱性のソリューションは単純な例であり、対応する攻撃を完全に防止したり、対応する脆弱性を修復することはできないことに注意してください。スマートコントラクトの監査に興味がある場合は、お願いしますお問い合わせお客様の契約が安全で信頼性が高いことを確認するために、専門の監査サービスを提供するよう協力します。私たちは、あなたのスマート契約が安全で信頼できる環境で実行されていることを保証するために、高品質のサービスと包括的な技術サポートを提供することを約束しています。