著者:Duncan Nevada、ハックVCパートナー

透明な暗号化された元帳は、信頼システムの見方を根本的に変えました。古いことわざが言っているように、「信頼しないで、検証し(非検証、信じないでください)」、そして透明性は私たちにそれを信じることができます。すべてが開いている場合は、詐欺にマークを付けることができます。ただし、この透明性は、使いやすさの要因の1つであることが証明されています。もちろん、和解、準備金、評判など、いくつかのものを公開する必要があります(たぶんアイデンティティがあるかもしれません)が、個人情報とともに全員の財政状態と健康ファイルを公開したくありません。

1。ブロックチェーンのプライバシーニーズ

プライバシーは基本的な人権です。プライバシーがなければ、自由と民主主義はありません。

インターネットを早期に設定する必要があるように、安全なEコマースを達成し、ユーザーデータを保護するために、ブロックチェーンは、その可能性を完全にプレイするために強力なプライバシーテクノロジーが必要です。SSLを使用すると、Webサイトが送信中のデータを暗号化して、クレジットカード番号などの機密情報が悪意のあるアクターによって傍受されないようにすることができます。同様に、ブロックチェーンでは、基礎となるシステムの整合性と検証を維持しながら、トランザクションの詳細と相互作用を保護するためにプライバシーテクノロジーが必要です。

ブロックチェーンのプライバシー保護は、個々のユーザーを保護するためだけでなく、企業が採用、データ保護コンプライアンス、および新しい設計スペースのロックを解除することが不可欠です。世界の会社は、各従業員に他の従業員の給与を見てほしいと望んでおらず、競合他社が彼らを整理して掘り下げる最も貴重な顧客を理解できることを望んでいません。さらに、ヘルスケアやファイナンスなどの一部の業界には、データのプライバシーに関する厳密な規制要件があり、これらの要件を満たす必要があります。

2。プライバシー強化技術の地図(PET)

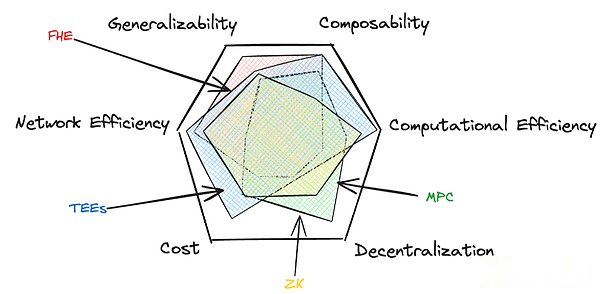

ブロックチェーンエコロジーの開発により、いくつかの主要なペットテクノロジーが登場し、各ペットには独自の利点があり、バランスの重さがあります。これらのテクノロジー – ゼロ – 知識証明(ZK)、マルチパーティコンピューティング(MPC)、フルステート暗号化(FHE)、および信頼できる実行環境(TEE)は、6つの重要な属性を交差させます。

-

ユニバーサル:ソリューションは、広範なユースケースと計算に適用されます。

-

組み合わせて:このテクノロジーは、他のテクノロジーと組み合わされて、欠点を減らすか、設計スペースの簡単なレベルのロックを解除します。

-

コンピューティング効率:システムは計算の効率を実行します。

-

ネットワーク効率:参加者の増加またはデータスケールの増加に伴い、システムのスケーラビリティはそうです。

-

地方分権:セキュリティモデルの分布の程度。

-

料金:プライバシーの実際のコスト。

ブロックチェーンのスケーラビリティ、セキュリティ、分散化と同様に、6つの属性すべてを同時に達成することは困難です。ただし、最近の開発と進捗状況、および混合方法は、可能性の可能性を突破しており、高性能の包括的なプライバシーソリューションに近づきます。

今、私たちは私たちの手に地図を持っています。

3。ペット風景マップ

ここにいくつかの定義を追加する必要があると思います。

(1)ゼロ知識証明書

Zero Knowledge(ZK)は、入力情報を開示せずに計算が発生し、結果を達成することを確認できるようにするテクノロジーです。

-

ユニバーサル:真ん中。回路はアプリケーションに非常に特異的ですが、Ulvatanaや還元不可能で一般的な通訳(NilのZkllvmなど)など、ハードウェアベースの抽象レイヤーとは切り離せません。

-

組み合わせて:真ん中。それは信頼できる評価者とは独立していますが、プルーフはネットワーク設定のすべての元のデータを見る必要があります。

-

コンピューティング効率:真ん中。実際のZKアプリケーション(LEOウォレットなど)が発売されると、新しい展開を通じてインデックスの成長を達成していることが証明されています。顧客の増加に伴い、さらなる開発を楽しみにしています。

-

ネットワーク効率:高い。Foldingの最新の進歩は、並列化の大きな可能性をもたらしました。折り畳みは、基本的に反復的な証拠を構築するためのより効果的な方法であるため、完成した作業に基づいてその開発と構造を実行できます。Nexusは注目に値するプロジェクトです。

-

地方分権:真ん中。理論的には、ハードウェアで生成できることが証明されていますが、実際、GPUはより人気があります。ハードウェアはますます統一されますが、経済レベルでは、AVS(整列層など)を介してさらに分散化される可能性があります。入力は、他のテクノロジーと組み合わされた場合にのみプライバシーです(詳細については以下を参照)。

-

料金:真ん中。回路設計と最適化の初期展開コストは高いです。運用コストは緩やかで、生産コストが比較的高いことを証明していますが、検証効率も高くなっています。このコスト構造を引き起こした重要な要因の1つは、Taigoにストレージを保存することですが、これは、EigendaやAVSなどのデータ可用性レイヤーを使用するなど、他の方法で安心することができます。

例として「砂丘」を取ります:スティルガーがレト公爵にスパイスフィールドの場所を知っているが、正確な場所を開示したくないことを証明する必要があると想像してください。スティルガーは、シナモンの風味がキャビン全体に浸透するまでスパイスフィールドの上をホバリングし、それから彼はレトと一緒にアレイケンに戻るまで、スパイスフィールドの上をホバリングし、目で目を向けて目を向けました。レトは今、スティルガーがスパイスを見つけることができることを知っていますが、彼はどうやってそこにたどり着くことができるかを知りません。

(2)マルチパーティの計算

マルチパーティコンピューティング(MPC)とは、複数の当事者が互いに入力を明らかにすることなく、結果を一緒に計算できることを意味します。

-

ユニバーサル:高い。MPC(秘密の共有など)の特殊性を考えると。

-

組み合わせて:真ん中。MPCは安全ですが、複雑さがインデックスレベルのネットワークオーバーヘッドをもたらすため、複雑さが増すと組み合わせの組み合わせが減少します。ただし、MPCには、同じ計算で複数のユーザーからプライバシー入力を処理する機能があります。これは非常に一般的なケースです。

-

コンピューティング効率:真ん中。

-

ネットワーク効率:低い。参加者の数は、完了する必要があります。Nillionやその他のプロジェクトは、この問題を解決しようとしています。消去コーディング/リードソロモンコード – またはよりゆるく、データをピース(破片)に分割してから、これらのschksを保存します。これは、従来のMPCテクノロジーではありませんが、エラーを減らすためにも使用できます。

-

地方分権:高い。しかし、参加者はまた、息を吹き、安全を危険にさらすかもしれません。

-

料金:高い。実装コストは中程度です。通信費用と計算要件により、運用コストは高くなっています。

例として「砂丘」を服用している:Landsraadの人々が十分なスパイス埋蔵量を確保することを検討することを検討して、彼らはお互いを助けることができるが、彼らは彼らの個人保護区の特定の情報を開示したくない。最初のものは、2番目のものにメッセージを送信して、実際の準備金に大きな乱数を追加できます。次に、実際の準備金の実際の準備金など。最終番号の最初の総数を受け取った場合、以前に追加した大量の乱数を引いただけで、実際のスパイス埋蔵量を知ることができます。

(3)すべての暗号化

フルステート暗号化(FHE)により、事前に復号化されることなく、暗号化されたデータ実行を計算できます。

-

ユニバーサル:高い。

-

組み合わせて:単一のユーザー入力は高度に組み合わされています。他のマルチユーザープライバシー入力テクノロジーと組み合わせる必要があります。

-

コンピューティング効率:低い。ただし、数学層からハードウェア層まで一貫して最適化されます。これは、ロック解除されています。ZamaとFhenixは、この点で多くの優れた仕事をしてきました。

-

ネットワーク効率:高い。

-

地方分権:低い。いくつかの理由は、需要と複雑さの計算によるものですが、技術の進歩により、FHEの地方分権化の程度はZKの分散化の程度に近い場合があります。

-

料金:非常に高い。複雑な暗号化と厳格なハードウェアの要件により、展開コストは高くなっています。計算量が多いため、運用コストは高くなっています。

「Sandow」を例にとる:Holzman’s Shieldに似たデバイスを想像してください。この保護シールドにデジタルデータを入力してアクティブ化してから、メンターに渡すことができます。メンターは、シールドされた数値を表示せずに計算できます。計算が完了すると、保護シールドを返します。シールドを復元して計算結果を確認できます。

(4)信頼できる実行環境

信頼できる実行環境(TEE)は、システムの残りの部分から分離されている安全なエンクレーブまたはエリアです。ティーの独自性は、それらが多項式や曲線ではなく、シリコンと金属に依存することです。したがって、今日では強力な技術であるかもしれませんが、理論的には、高価なハードウェアの制限のために、最適化速度は遅くなるはずです。

-

ユニバーサル:真ん中。

-

組み合わせて):高エッセンスしかし、潜在的なサイドチャネル攻撃のため、安全性は低いです。

-

コンピューティング効率:高い。サーバーに近い効率は、NVIDIAの最新のH100チップセットシリーズにTEEが装備されていることです。

-

ネットワーク効率:高い。

-

地方分権:低い。しかし、IntelのSGXなどの特定のチップセットのため、これはバイパス攻撃に苦しむのが簡単であることを意味します。

-

料金:低い。既存のTEEハードウェアを使用すると、展開コストが低くなります。ネイティブのパフォーマンスに近いため、運用コストは低くなります。

例として「Sandow」を取ります:航空宇宙協会のハイライナーキャビンを想像してください。ギルド自身のパイロットでさえ、使用中に内部が起こったことを見たり妨害したりすることができませんでした。パイロットはキャビンに入り、折りたたみスペースに必要な複雑な計算を実行し、キャビン自体は、その中で実行されるものすべてがプライベートで安全であることを保証します。ギルドは、このキャビンを提供して安全を確保するために提供および維持していますが、キャビン内のキャリアの作業を見たり妨害したりすることはできません。

4。実際のケース

たぶん、私たちはスパイスの巨人と競争する必要はありませんが、キースパイスなどの特権データが特権を維持することを保証するだけです。私たちの現実の世界では、以下のように各テクノロジーに対応する実際の使用の一部。

特定のプロセスが生成されているかどうかを確認する必要がある場合、ZKは非常に適しています。他のテクノロジーと組み合わせると、優れたプライバシーテクノロジーですが、信頼を犠牲にし、圧縮により似ています。通常、2つの状態が同じであることを確認するために使用します(つまり、「不快」のL2ステータスとL1に公開されたブロックヘッダー、またはユーザーが18歳以上で実際の個人が漏れていないことを証明します。ユーザーの身元情報)。

MPCは通常、キー管理に使用されます。これは、他のテクノロジーで使用される秘密鍵または復号化キーである可能性がありますが、分散乱数生成、(小)プライバシーコンピューティング操作、Oracle集計にも使用されます。本質的に、軽量集約を計算するために互いに共謀すべきではない方法は、MPCに非常に適しています。

コンピューターがデータ(クレジットスコア、マンダリンパーティーのスマートコントラクトゲーム、トランザクションコンテンツを開示せずにメモリプールでトランザクションを並べ替えるなど)が表示できない場合、簡単な一般的な目的計算が必要な場合、FHEは良いことです選択。

最後に、ハードウェアを信頼することをいとわない場合、TEEは複雑さが高い操作に非常に適しています。たとえば、これはプライベートエクイティモデル(企業または金融/医療/国家安全保障機関のLLM)の唯一の実行可能なソリューションです。関連する利点と短所は、TEEが理論的に唯一のハードウェアベースのソリューションであるということです。

5。その他のソリューション

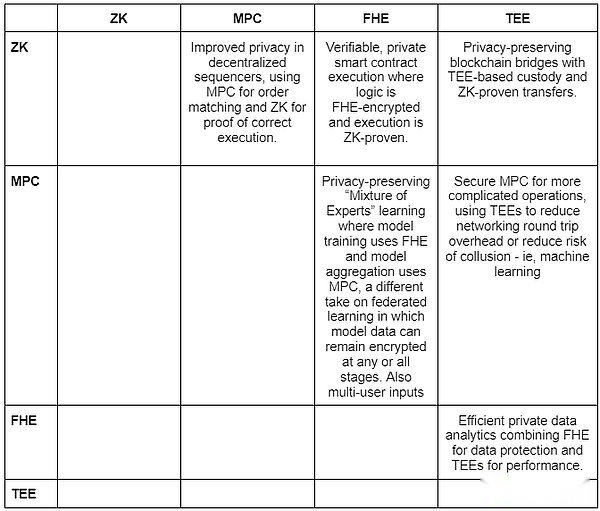

明らかに、完璧な解決策はなく、テクノロジーが完璧なソリューションに成長する可能性は低いです。混合ソリューションは、ある方法の利点を使用して別の方法の欠点を軽減できるため、エキサイティングです。次の表は、さまざまな方法を組み合わせることで、いくつかの新しい設計スペースのロックを解除できることを示しています。実際のプラクティスは完全に異なります(たとえば、ZKとFHEを組み合わせることで、正しい曲線パラメーターを見つける必要がある場合があり、MPCとZKを組み合わせると、最終的なネットワークRTT時間を短縮するために特定のタイプの設定パラメーターを見つける必要がある場合があります。

要するに、高性能の一般的なパフォーマンスプライバシーソリューションは、ライフサイクル、アイデンティティ認証、非財務サービス、ゲームのコラボレーションと調整、ガバナンス、公正取引ライフサイクルを含む無数のアプリケーションのロックを解除できます。これは、Nillion、Lit Protocol、Zamaが非常に魅力的であることがわかる理由をある程度説明できます。

6。結論

要するに、私たちは大きな可能性を見ていますが、私たちはまだ可能性の探査の初期段階にあります。個々の技術はある程度ほとんど成熟している可能性がありますが、ステーキングテクノロジーは依然として探索の分野です。ペットはこの分野で調整されます。