出典:Chainalysis:Tao Zhu、Bitchain Vision

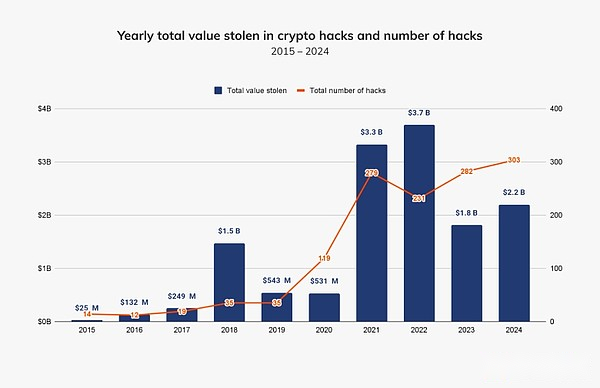

暗号通貨のハッキングは依然として継続的な脅威であり、過去10年間(2018年、2021年、2022年、2023年)の4年間で10億ドル以上の暗号通貨が盗まれました。2024年は、この不穏なマイルストーンに到達するために5年目を迎え、暗号通貨の採用と価格が上昇するにつれて盗まれたお金の量を強調しています。

2024年、盗まれた資金は前年比で約21.07%増加して22億米ドルになり、個人ハッキングインシデントの数は2023年の282から2024年の303に増加しました。

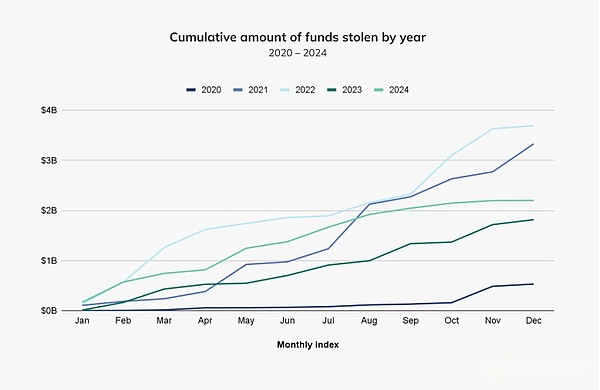

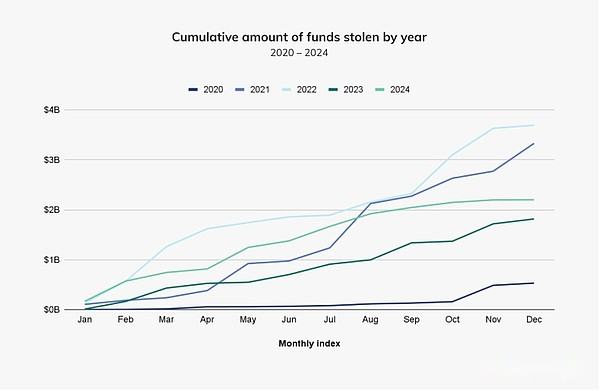

興味深いことに、暗号通貨ハッキングの強度は今年上半期頃に変化しました。年間の犯罪の更新では、2024年1月から2024年7月の間に盗まれた人々の累積価値が15億8,000万元に達し、2023年の同時期の盗難価値よりも約84.4%高くなっていることに気付きました。下のチャートで見ることができるように、7月末までに、エコシステムは簡単に順調に進んでおり、2021年と2022年に30億ドルを超える年になります。しかし、2024年の暗号通貨盗難の上昇傾向は、7月以降は大幅に遅くなり、その後比較的安定したままでした。その後、この変化の潜在的な地政学的な理由を探ります。

興味深いことに、暗号通貨ハッキングの強度は今年上半期頃に変化しました。年間の犯罪の更新では、2024年1月から2024年7月の間に盗まれた人々の累積価値が15億8,000万元に達し、2023年の同時期の盗難価値よりも約84.4%高くなっていることに気付きました。下のチャートで見ることができるように、7月末までに、エコシステムは簡単に順調に進んでおり、2021年と2022年に30億ドルを超える年になります。しかし、2024年の暗号通貨盗難の上昇傾向は、7月以降は大幅に遅くなり、その後比較的安定したままでした。その後、この変化の潜在的な地政学的な理由を探ります。

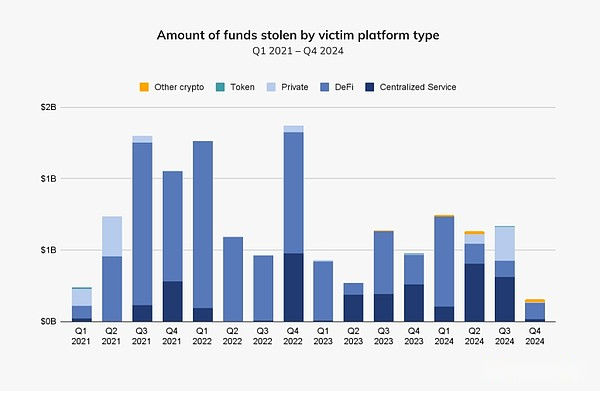

被害者プラットフォームタイプごとに盗まれた量に関しては、2024年には興味深いパターンもあります。地方分権化された財務(DEFI)プラットフォームは、2021年から2023年までのほとんどの四半期の暗号通貨ハッカーの主要なターゲットです。Defiプラットフォームは、開発者がセキュリティ対策を実装するのではなく、急速な成長を優先し、製品を市場に投入する傾向があるため、より脆弱になる可能性があります。

Defiは依然として2024年第1四半期に盗まれた資産の最大のシェアを占めていましたが、集中サービスは第2四半期と第3四半期で最もターゲットを絞っていました。最もよく知られている集中型サービスハックには、DMMビットコイン(2024年5月、3億500万ドル)とワジルックス(2024年7月、234.9百万ドル)が含まれます。

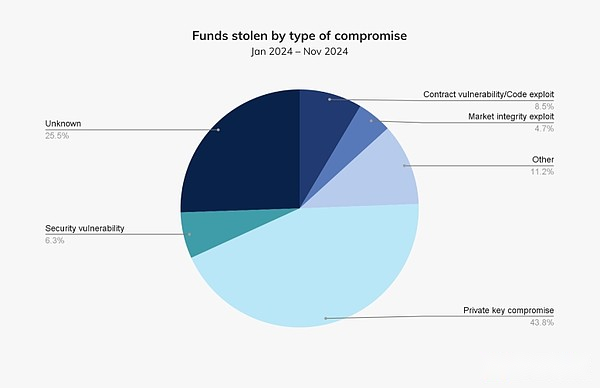

このdefiから集中サービスへの移行は、プライベートキーなどのハッカーが一般的に使用するセキュリティメカニズムの重要性の高まりを強調しています。2024年、盗まれた暗号通貨の最大の割合を占め、43.8%に達しました。集中サービスの場合、ユーザー資産へのアクセスを制御するため、プライベートキーのセキュリティを確保することが重要です。集中交換が大量のユーザーファンドを管理することを考えると、秘密のキーリークの影響は壊滅的なものである可能性があります。秘密のキー管理の不十分または十分なセキュリティの欠如。

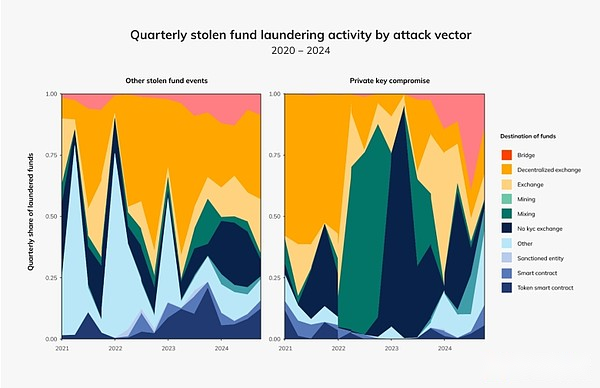

秘密鍵が漏れた後、悪意のある俳優はしばしば分散型交換(DEXS)、鉱業サービス、またはハイブリッドサービスを通じて盗まれた資金を洗濯し、トランザクションの軌跡を混乱させ、追跡を複雑にします。2024年までに、秘密のキーハッカーのマネーロンダリングは、他の攻撃ベクターを悪用するハッカーのマネーロンダリングとは大きく異なることがわかります。たとえば、これらのハッカーは、プライベートキーを盗んだ後、しばしばブリッジとハイブリッドサービスに頼ります。他の攻撃ベクターの場合、分散型交換は、マネーロンダリング活動でより一般的に使用されます。

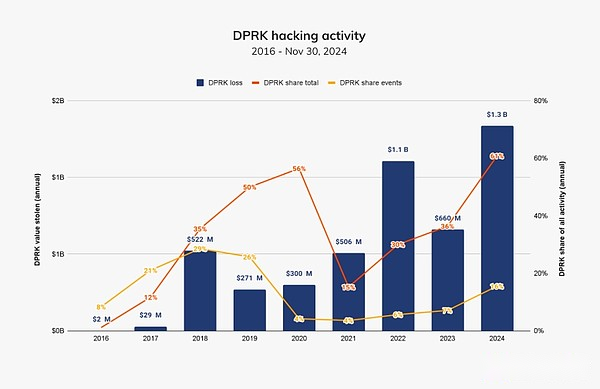

北朝鮮のハッカーは、2024年にかつてないほど暗号プラットフォームからより多くのお金を盗むでしょう

北朝鮮関連のハッカーは、複雑で冷酷な手段で有名であり、多くの場合、高度なマルウェア、ソーシャルエンジニアリング、暗号通貨の盗難を活用して、国家資金による事業に資金を提供し、国際制裁を回避します。米国および国際当局は、平壌が盗まれた暗号通貨を使用して、大量破壊と弾道ミサイルプログラムの武器に資金を提供し、国際的な安全を危険にさらしたと評価しています。2023年までに、北朝鮮関連のハッカーは2024年までに約6億6,050万ドルを盗みます。これらの数値は、その年に盗まれた総額の61%と、事件の総数の20%を占めました。

昨年のレポートでは、20のハッキング攻撃を通じて北朝鮮が10億ドルを盗んだという情報を公開したことに注意してください。さらなる調査の後、以前は北朝鮮に起因していた大型ハッカーの一部はもはや関連性がない可能性があるため、金額は6億6,050万ドルに削減されたと判断しました。ただし、イベントの数は、北朝鮮に起因する他の小さなハッキングが見つかったのと同じままです。新しいオンチェーンおよびオフチェーンの証拠を取得するにつれて、私たちの目標は、北朝鮮関連のハッキングインシデントの評価を常に再評価することです。

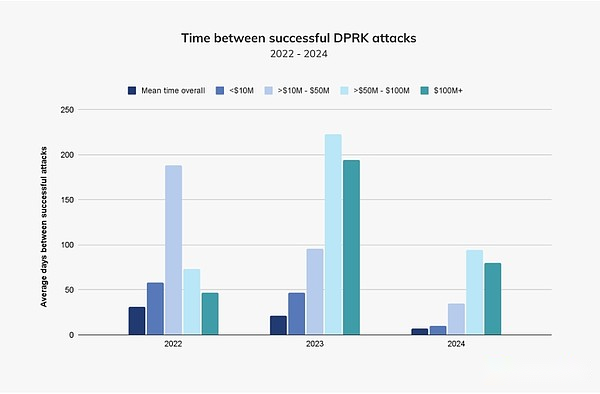

残念ながら、北朝鮮の暗号通貨攻撃はますます頻繁になっているようです。下の図では、Exploitスケールに基づいてDPRK攻撃の成功までの平均時間を調べ、あらゆるサイズの攻撃が前年比で減少することを発見しました。それは注目に値します50億ドルから1億ドル以上の攻撃は、2024年よりも2024年よりもはるかに頻繁に発生し、北朝鮮が大規模な攻撃でより良く速く行っていることを示しています。これは、その利益が毎回5,000万ドル未満になる傾向がある過去2年間とはまったく対照的です。

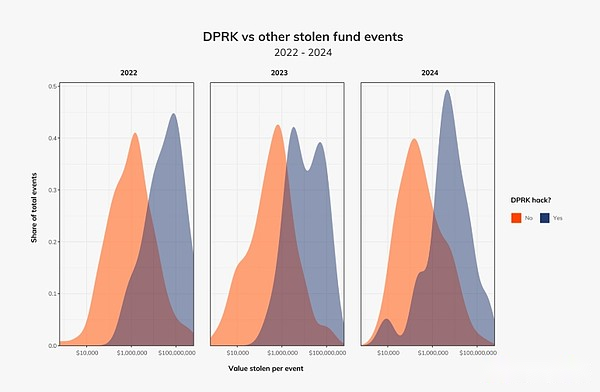

北朝鮮の活動を監視する他のすべてのハッキングアクティビティと比較するとき、それは明らかです北朝鮮は、過去3年間のほとんどの大規模な攻撃を担当してきました。興味深いことに、北朝鮮のハッカーは少ない量であり、特に約10,000ドル相当のハッカー攻撃の密度も増加しています。

これらのイベントのいくつかは、暗号通貨やWeb3企業にますます浸透しており、ネットワーク、運用、整合性に損害を与えている北朝鮮のIT開業医に関連しているようです。これらの従業員は、多くの場合、誤ったアイデンティティ、サードパーティの採用機関の雇用、リモートの雇用機会の操作など、複雑な戦略、テクノロジー、および手順(TTP)を使用します。最近の事件では、米国司法省(DOJ)は、水曜日に米国で遠隔地のIT開業医を務めた14人の北朝鮮国民を訴えました。同社は、独自の情報とランサムウェアの雇用主を盗むことにより、8,800万ドル以上を獲得しました。

これらのリスクを緩和するために、企業は、該当する場合は、強力なプライベートキーを保護するために強力なプライベートキーを保護するために安全に保つために安全なプライベートキーを保持する場合、これらのリスクを軽減するために、企業は徹底的な雇用デューデリジェンスを優先する必要があります。

これらのすべての傾向は今年北朝鮮が非常に活発であることを示唆していますが、その攻撃のほとんどは年の初めに発生し、以前のチャートに示されているように、全体的なハッキング活動が第3四半期と第4四半期に停滞しています。

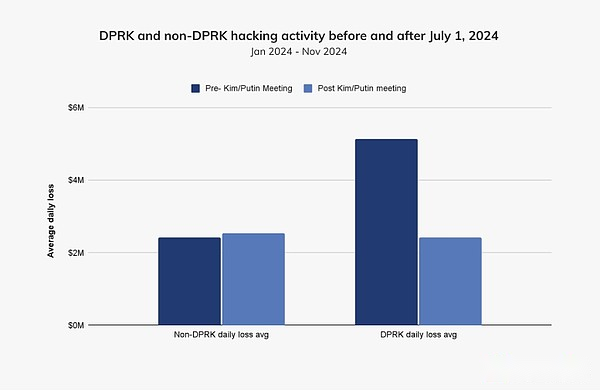

2024年6月下旬、ロシアのウラジミール・プーチン大統領と北朝鮮の指導者キム・ジョンウンも、平壌でサミットを開催して共同防衛協定に署名します。これまでのところ、ロシアは、以前は国連安全保障理事会の制裁の下で北朝鮮資産で数百万ドルを凍結しており、2国の同盟の進行中の発展を告げています。一方、北朝鮮はロシアに弾道ミサイルを提供するためにウクライナに軍隊を配備し、伝えられるところによればモスクワから高度なスペース、ミサイル、潜水艦技術を求めていると伝えられています。

2024年7月1日前後にDPRKの脆弱性の平均損失を比較すると、盗まれた価値の量が大幅に低下することがわかります。下の図に示すように、北朝鮮が盗まれた金額は約53.73%減少しましたが、北朝鮮ではなく盗まれた量は約5%増加しました。したがって、軍事資源をウクライナの紛争に変えることに加えて、近年ロシアとの協力を大幅に強化している北朝鮮も、サイバー犯罪活動を変える可能性があります。

2024年7月1日以降の北朝鮮の資金の盗みの減少は明らかであり、タイミングは明らかですが、この衰退は必ずしもプリンヤンへのプーチンの訪問に関連していないことは注目に値します。さらに、12月の一部のイベントは年末にこのパターンを変更する可能性があり、攻撃者は休暇中に攻撃を開始することがよくあります。

ケーススタディ:DMMビットコインに対する北朝鮮の攻撃

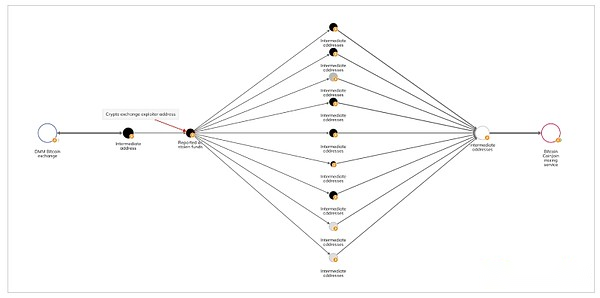

2024年の北朝鮮関連のハッキングのよく知られた例には、日本の暗号通貨交換DMMビットコインがハッキングされ、その結果、約450.2.9ビットコインの損失があり、当時は3億500万ドル相当でした。攻撃者は、DMMが使用するインフラストラクチャの脆弱性をターゲットにしているため、不正な撤退をもたらします。この点で、Group Companyのサポートにより、DMMは同等の資金を探すことで全額支払われました。

最初の攻撃の後、チェーン上の資金の流れを分析することができました。最初のフェーズでは、攻撃者は数百万ドル相当の暗号通貨をDMMビットコインからいくつかの中間アドレスに移転してから、最終的にビットコインコインジョインハイブリッドサーバーに到達しました。

攻撃者は、ビットコインコインジョインハイブリッドサービスを使用して盗まれた資金を正常に混合した後、フィールドの主要なプレーヤーであるカンボジアのコングロマリットフイオネグループに関連するオンライン市場であるブリッジングサービスを通じて、いくつかの資金をHuioneguaranteeに移しました。サイバー犯罪を促進します。

DMM Bitcoinは、資産とクライアントアカウントを日本金融グループSBIグループの子会社であるSBI VC Tradeに譲渡し、2025年3月に移行が完了する予定です。幸いなことに、新たなツールと予測技術が増加しています。次のセクションでは、このような破壊的なハッキングの準備をします。

予測モデルを使用して、ハッカーをブロックします

高度な予測技術は、潜在的なリスクと脅威をリアルタイムで検出することにより、サイバーセキュリティを変えており、デジタルエコシステムを保護する積極的な方法を提供しています。分散型流動性プロバイダーUWU Lendを含む次の例を見てみましょう。

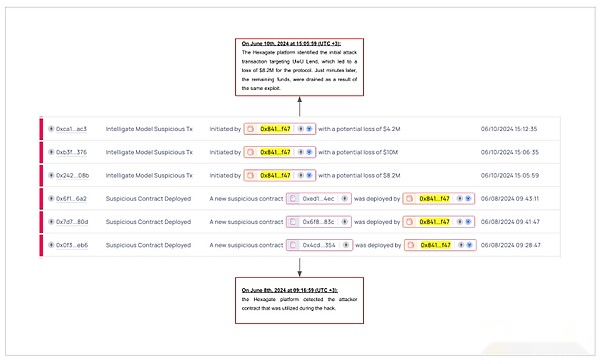

2024年6月10日、攻撃者は、UWU貸付の価格Oracleシステムを操作することにより、約2,000万ドルの資金を獲得しました。攻撃者は、エセナステイクUSDE(SUSDE)の価格を複数のオラクルで変更するために、Lightningローン攻撃を開始し、結果として誤った評価をもたらしました。その結果、攻撃者は7分で数百万ドルを借りることができます。ヘキサゲートは、搾取の約2日前に攻撃契約と同様の展開を検出しました。

攻撃契約は、エクスプロイトの2日前にリアルタイムで正確に検出されましたが、その設計上の理由により、悪用された契約への接続はすぐには明らかではありませんでした。この早期の検出は、ヘキサゲートのセキュリティオラクルなどの他のツールとの脅威を軽減するためにさらに活用できます。820万ドルの損失を引き起こした最初の攻撃が、その後の攻撃の数分前に発生したことは注目に値します。

主要なチェーン攻撃の前に発行されたこのようなアラートは、業界のプレーヤーのセキュリティを変える可能性があり、彼らに応答するのではなく、費用のかかるハッキングを完全に防ぐことができます。

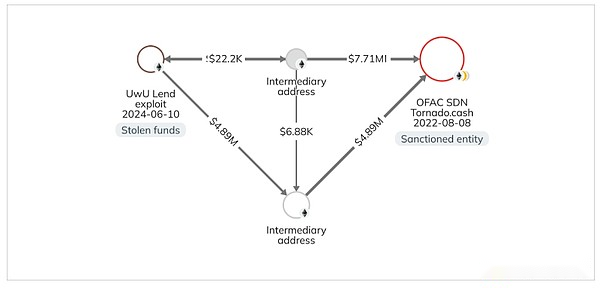

次の図では、攻撃者が2つの中間住所を介して盗まれた資金を譲渡しているのがわかります。これは、資金がOFACが承認したイーサリアムスマートコントラクトミキサーであるTornado Cashに到達する前にです。

ただし、これらの予測モデルだけにアクセスするだけでは、プロトコルには効果的なアクションを実行する適切なツールが常にあるとは限らないため、ハッキングが防止されることを保証しないことは注目に値します。

より強力な暗号化セキュリティが必要です

2024年の盗まれた暗号通貨の増加は、ますます複雑で変化する脅威の状況に対処する業界のニーズを強調しています。暗号通貨盗難の規模はまだ2021年と2022年のレベルに戻っていませんが、上記の復活は、既存のセキュリティ対策のギャップと新しい搾取の方法に適応することの重要性を強調しています。これらの課題に効果的に対処するために、公共部門と民間部門間の協力が非常に重要です。データ共有プログラム、リアルタイムセキュリティソリューション、高度な追跡ツール、ターゲットトレーニングにより、利害関係者は、暗号資産を保護するために必要な回復力を構築しながら、悪意のあるアクターを迅速に特定して排除することができます。

さらに、暗号通貨規制の枠組みが進化し続けるにつれて、プラットフォームのセキュリティと顧客資産保護の精査が強化される可能性があります。業界のベストプラクティスは、予防と説明責任を確保するために、これらの変更に追いつく必要があります。法執行機関とのより強力なパートナーシップを構築し、チームに迅速なリソースと専門知識を提供することにより、暗号通貨業界は盗難防止能力を強化することができます。これらの取り組みは、個々の資産を保護するだけでなく、デジタルエコシステムに長期的な信頼と安定性を構築するためにも重要です。