المصدر: التجميع

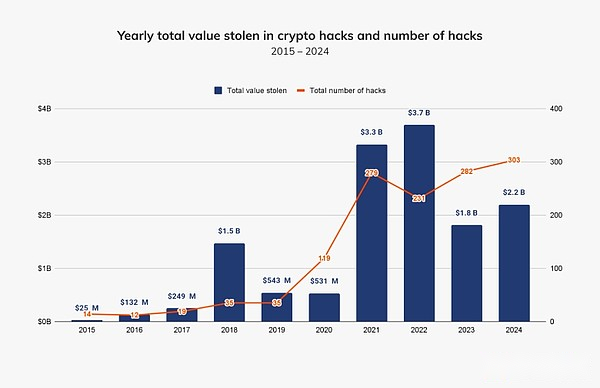

لا يزال اختراق العملة المشفرة يمثل تهديدًا مستمرًا ، حيث تم سرقة العملات المشفرة التي تزيد قيمتها عن مليار دولار في أربع سنوات من العقد الماضي (2018 و 2021 و 2022 و 2023).يصادف 2024 السنة الخامسة للوصول إلى هذا المعلم المقلق ، مع تسليط الضوء على مبلغ الأموال المسروقة التي يمكن زيادتها مع زيادة اعتماد العملات المشفرة والأسعار.

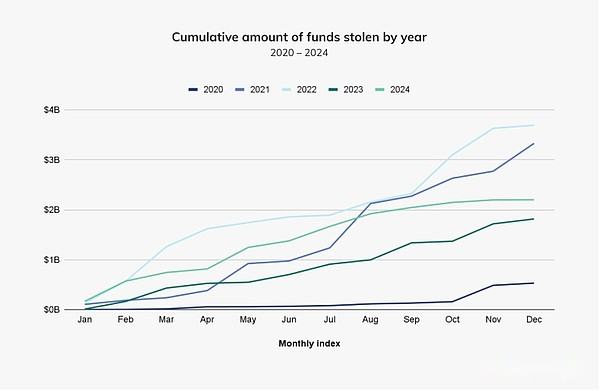

في عام 2024 ، زادت الأموال المسروقة بنحو 21.07 ٪ على أساس سنوي إلى 2.2 مليار دولار أمريكي ، وزاد عدد حوادث القرصنة الشخصية من 282 في 2023 إلى 303 في عام 2024.

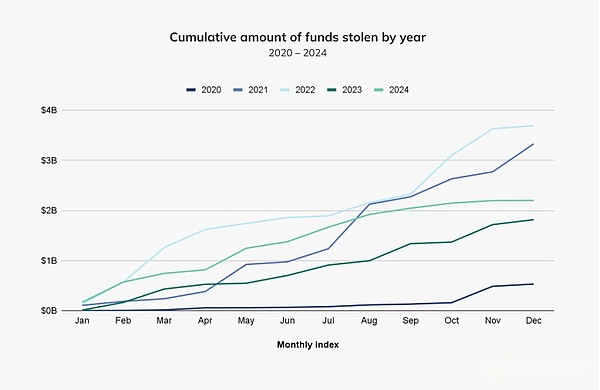

ومن المثير للاهتمام ، أن شدة اختراق العملة المشفرة قد تغيرت في النصف الأول من هذا العام.في تحديث الجريمة في منتصف العام لدينا ، لاحظنا أن القيمة التراكمية للمسلفين بين يناير 2024 ويوليو 2024 قد بلغت 1.58 مليار يوان ، حوالي 84.4 ٪ من القيمة المسروقة في نفس الفترة في عام 2023.كما نرى في الرسم البياني أدناه ، بحلول نهاية يوليو ، يكون النظام الإيكولوجي على المسار الصحيح ، وهو عام ينافسه أكثر من 3 مليارات دولار في عامي 2021 و 2022.لكن،تباطأ الاتجاه الصعودي لسرقة العملة المشفرة في عام 2024 بشكل كبير بعد يوليو وظل مستقرًا نسبيًا بعد ذلك.في وقت لاحق ، سوف نستكشف الأسباب الجيوسياسية المحتملة لهذا التغيير.

ومن المثير للاهتمام ، أن شدة اختراق العملة المشفرة قد تغيرت في النصف الأول من هذا العام.في تحديث الجريمة في منتصف العام لدينا ، لاحظنا أن القيمة التراكمية للمسلفين بين يناير 2024 ويوليو 2024 قد بلغت 1.58 مليار يوان ، حوالي 84.4 ٪ من القيمة المسروقة في نفس الفترة في عام 2023.كما نرى في الرسم البياني أدناه ، بحلول نهاية يوليو ، يكون النظام الإيكولوجي على المسار الصحيح ، وهو عام ينافسه أكثر من 3 مليارات دولار في عامي 2021 و 2022.لكن،تباطأ الاتجاه الصعودي لسرقة العملة المشفرة في عام 2024 بشكل كبير بعد يوليو وظل مستقرًا نسبيًا بعد ذلك.في وقت لاحق ، سوف نستكشف الأسباب الجيوسياسية المحتملة لهذا التغيير.

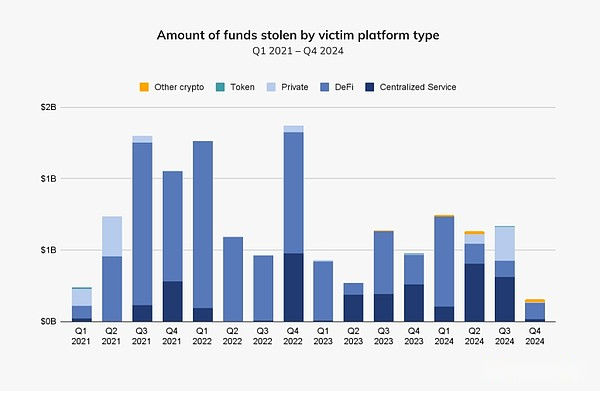

من حيث مقدار المسروقي حسب نوع منصة الضحية ، هناك أيضًا نمط مثير للاهتمام في عام 2024.منصات التمويل اللامركزي (DEFI) هي الهدف الأساسي للمتسللين في العملة المشفرة في معظم الأرباع من 2021 إلى 2023.قد تكون منصات Defi أكثر عرضة لأن مطوريها يميلون إلى إعطاء الأولوية للنمو السريع وجلب المنتجات إلى السوق بدلاً من تنفيذ التدابير الأمنية ، مما يجعلهم هدفًا أساسيًا للمتسللين.

على الرغم من أن Defi ما زالت تمثل أكبر حصة من الأصول المسروقة في الربع الأول من عام 2024 ، إلا أن الخدمات المركزية كانت الأكثر استهدافًا في الربعين الثاني والثالث.بعض من أكثر اختراقات الخدمات المركزية شهرة تشمل DMM Bitcoin (مايو 2024 ؛ 305 مليون دولار) و Wazirx (يوليو 2024 ؛ 234.9 مليون دولار).

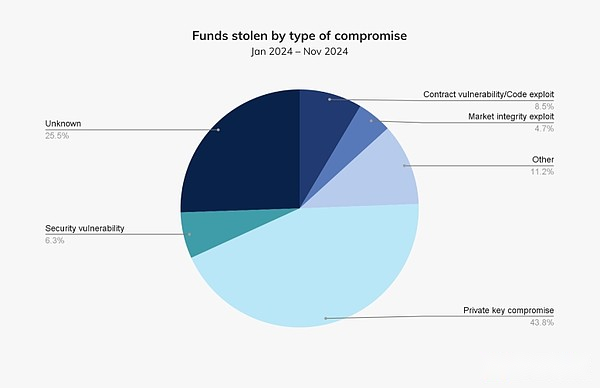

يسلط هذا التحول من Defi إلى الخدمات المركزية الضوء على الأهمية المتزايدة لآليات الأمن التي شائعة الاستخدام من قبل المتسللين ، مثل المفاتيح الخاصة.في عام 2024 ، شكل تسرب المفتاح الخاص أكبر نسبة من العملات المشفرة المسروقة ، حيث وصلت إلى 43.8 ٪.بالنسبة للخدمات المركزية ، فإن ضمان أمان المفاتيح الخاصة أمر بالغ الأهمية لأنها تتحكم في الوصول إلى أصول المستخدم.بالنظر إلى أن البورصات المركزية تدير كمية كبيرة من أموال المستخدمين ، يمكن أن يكون تأثير التسريبات الرئيسية المدمرة المدمرة ؛ سوء إدارة المفتاح الخاص أو الافتقار إلى الأمن الكافي.

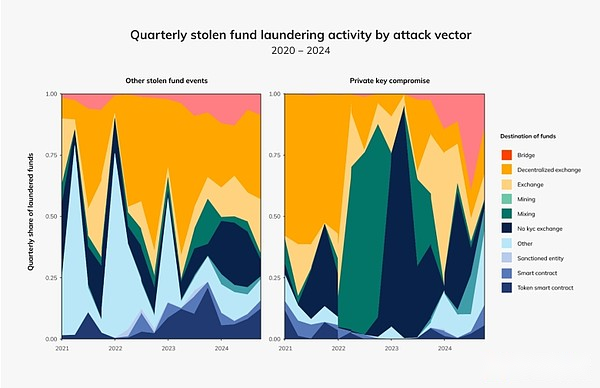

بعد تسرب المفتاح الخاص ، غالبًا ما يقوم الجهات الفاعلة الضارة بغسل الأموال المسروقة من خلال التبادلات اللامركزية (DEXS) ، أو خدمات التعدين ، أو الخدمات الهجينة ، وبالتالي إرباك مسار المعاملات وتعقيد التتبع.بحلول عام 2024 ، يمكننا أن نرى أن غسل الأموال للمتسللين الرئيسيين يختلفون تمامًا عن تلك الخاصة بالمتسللين الذين يستغلون ناقلات الهجوم الأخرى.على سبيل المثال ، غالبًا ما يتحول هؤلاء المتسللين إلى خدمات الجسر والهجين بعد سرقة المفاتيح الخاصة.بالنسبة لمتجهات الهجوم الأخرى ، يتم استخدام البورصات اللامركزية بشكل أكثر شيوعًا في أنشطة غسل الأموال.

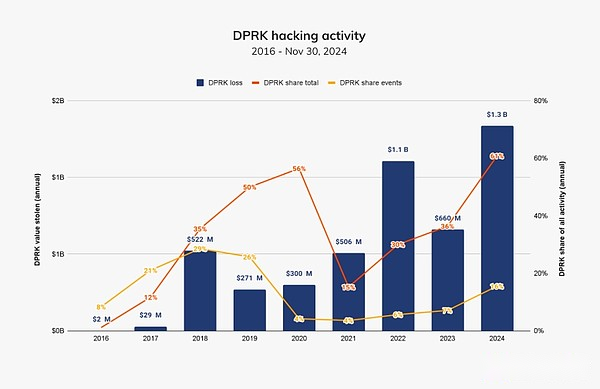

سوف يسرق المتسللون الكوريون الشماليون المزيد من الأموال من منصات التشفير في عام 2024 أكثر من أي وقت مضى

يشتهر المتسللون المرتبطون بكوريا الشمالية بوسائلهم المعقدة والرائنة ، وغالبًا ما يستفيدون من البرامج الضارة المتقدمة والهندسة الاجتماعية وسرقة العملة المشفرة لتمويل العمليات التي تمولها الدولة والتحايل على العقوبات الدولية.يقوم المسؤولون الأمريكيون والدوليون بتقييم أن بيونج يانغ قد استخدمت العملات المشفرة المسروقة لتمويل أسلحة الدمار الشامل وبرامج الصواريخ الباليستية ، مما يعرض الأمن الدولي للخطر.بحلول عام 2023 ، سيسرق المتسللون المرتبطون بكوريا الشمالية حوالي 660.5 مليون دولار من خلال 20 حادثًا.شكلت هذه الأرقام 61 ٪ من المبلغ الإجمالي للسرقة في تلك السنة و 20 ٪ من إجمالي عدد الحوادث.

يرجى ملاحظة أنه في تقرير العام الماضي ، نشرنا معلومات مفادها أن كوريا الشمالية سرقت مليار دولار من خلال 20 هجومًا على القرصنة.بعد مزيد من التحقيق ، قررنا أن بعض الكبار المتسللين النسب سابقًا إلى كوريا الشمالية قد لا يكونون ذا صلة ، وبالتالي تم تخفيض المبلغ إلى 660.5 مليون دولار.ومع ذلك ، فإن عدد الأحداث لا يزال كما وجدنا اختراقات أصغر أخرى تُنسب إلى كوريا الشمالية.عندما نحصل على أدلة جديدة على السلسلة وخارج السلسلة ، فإن هدفنا هو إعادة تقييم تقييمنا لحوادث القرصنة المتعلقة بكوريا الشمالية.

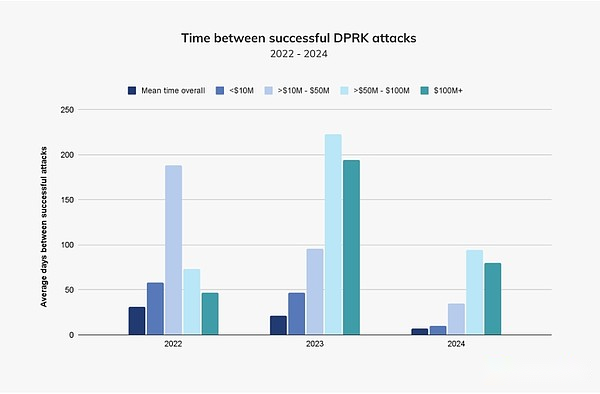

لسوء الحظ ، يبدو أن هجمات العملة المشفرة في كوريا الشمالية أصبحت أكثر تواتراً.في الشكل أدناه ، درسنا متوسط الوقت بين نجاح هجمات DPRK بناءً على مقياس الاستغلال ووجدنا أن هجمات جميع الأحجام انخفضت على أساس سنوي.تجدر الإشارة إلى ذلكتحدث الهجمات بقيمة 5 مليارات دولار إلى 100 مليون دولار وما يزيد عن 100 مليون دولار في كثير من الأحيان في عام 2024 عن عام 2023 ، مما يشير إلى أن كوريا الشمالية تعمل بشكل أفضل وأسرع في هجمات واسعة النطاق.هذا في تناقض صارخ مع العامين السابقين ، حيث تميل أرباحها إلى أقل من 50 مليون دولار في كل مرة.

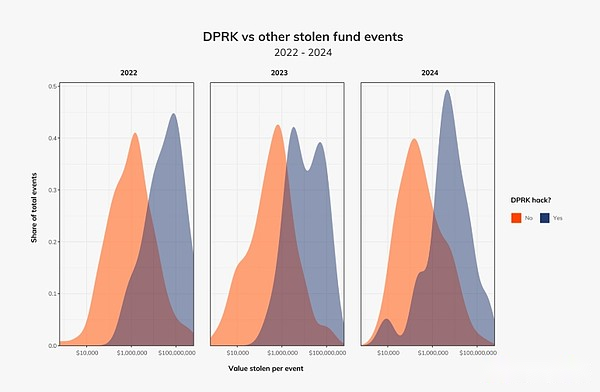

عند مقارنة أنشطة كوريا الشمالية مع جميع أنشطة القرصنة الأخرى التي نراقبها ، فمن الواضح ذلككانت كوريا الشمالية مسؤولة عن معظم الهجمات واسعة النطاق على مدار السنوات الثلاث الماضية.ومن المثير للاهتمام ، أن المتسللين الكوريين الشماليين تحت مبالغ منخفضة ، وخاصة كثافة هجمات المتسللين التي تبلغ قيمتها حوالي 10،000 دولار تتزايد أيضًا.

يبدو أن بعض هذه الأحداث مرتبطة بممارسي تكنولوجيا المعلومات في كوريا الشمالية ، الذين يتخللون بشكل متزايد العملات المشفرة وشركات Web3 ، مما يضر شبكاتهم وعملياتهم ونزاهة.غالبًا ما يستخدم هؤلاء الموظفون الاستراتيجيات والتقنيات والإجراءات المعقدة (TTPs) ، مثل الهويات الخاطئة ، وتوظيف وكالات توظيف الطرف الثالث ، والتلاعب بفرص العمل عن بُعد للوصول.في قضية حديثة ، رفعت وزارة العدل الأمريكية دعوى قضائية ضد 14 مواطنًا من كوريا الشمالية الذين شغلوا منصب ممارسون في تكنولوجيا المعلومات في الولايات المتحدة يوم الأربعاء.حصلت الشركة على أكثر من 88 مليون دولار من خلال سرقة المعلومات الملكية وأرباب عمل فدية.

للتخفيف من هذه المخاطر ، يجب على الشركات إعطاء الأولوية لتوظيف العناية الواجبة – بما في ذلك عمليات التحقق من الخلفية والتحقق من الهوية – مع الحفاظ على مفاتيح خاصة قوية آمنة لحماية الأصول الحرجة ، إن أمكن.

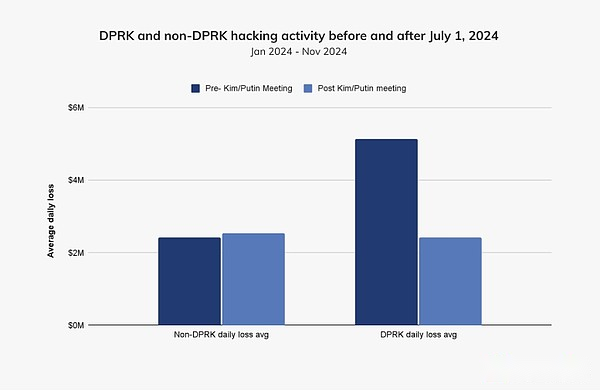

في حين أن كل هذه الاتجاهات تشير إلى أن كوريا الشمالية نشطة للغاية هذا العام ، فقد حدثت معظم هجماتها في وقت مبكر من العام ، مع ركود نشاط القرصنة العام في الربعين الثالث والرابع ، كما هو موضح في المخططات السابقة.

في أواخر يونيو 2024 ، سيحمل الرئيس الروسي فلاديمير بوتين والزعيم الكوري الشمالي كيم جونغ أون قمة في بيونغ يانغ للتوقيع على اتفاقية دفاع مشترك.حتى الآن هذا العام ، أصدرت روسيا مسبقًا ملايين الدولارات من الأصول الكورية الشمالية بموجب عقوبات مجلس الأمن التابع للأمم المتحدة ، مما يمثل التنمية المستمرة للتحالف الذي يحمل البلاد.وفي الوقت نفسه ، نشرت كوريا الشمالية قواتها إلى أوكرانيا لتوفير صواريخ باليستية لروسيا وتُقال إنها تسعى إلى الحصول على مساحة متقدمة وصواريخ وغواصة من موسكو.

إذا قمنا بمقارنة متوسط الخسائر اليومية لضعف DPRK قبل 1 يوليو وبعدها 2024 ، يمكننا أن نرى انخفاضًا كبيرًا في مقدار القيمة المسروقة.كما هو مبين في الشكل أدناه ، انخفض المبلغ الذي سرقته كوريا الشمالية بنسبة 53.73 ٪ ، في حين أن المبلغ الذي سرقت من قبل كوريا الشمالية زاد بحوالي 5 ٪.لذلك،بالإضافة إلى تحويل الموارد العسكرية إلى الصراع الأوكراني ، فإن كوريا الشمالية ، التي عززت تعاونها مع روسيا في السنوات الأخيرة ، قد تغير أيضًا أنشطتها عبر الإنترنت.

إن التراجع في سرقة الأموال في كوريا الشمالية بعد 1 يوليو 2024 واضح والتوقيت واضح ، لكن تجدر الإشارة إلى أن هذا التراجع لا يرتبط بالضرورة بزيارة بوتين إلى بيونغ يانغ.بالإضافة إلى ذلك ، قد تغير بعض الأحداث في ديسمبر هذا النمط في نهاية العام ، وغالبًا ما يطلق المهاجمون هجمات خلال العطلات.

دراسة حالة: هجوم كوريا الشمالية على بيتكوين DMM

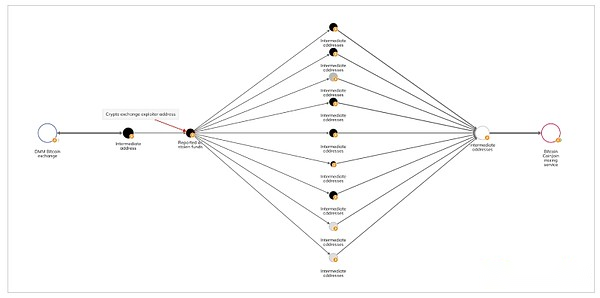

مثال معروف على القرصنة المرتبطة بكوريا الشمالية في عام 2024 ، شمل تبادل العملة المشفرة اليابانية DMM Bitcoin ، والذي تم اختراقه ، مما أدى إلى خسائر تبلغ حوالي 450.2.9 Bitcoins ، بقيمة 305 مليون دولار في ذلك الوقت.يستهدف المهاجم نقاط الضعف في البنية التحتية المستخدمة من قبل DMM ، مما يؤدي إلى عمليات سحب غير مصرح بها.في هذا الصدد ، بدعم من شركة المجموعة ، دفعت DMM ودائع العملاء بالكامل من خلال البحث عن أموال مكافئة.

تمكنا من تحليل تدفق الأموال على السلسلة بعد الهجوم الأولي ، وفي المرحلة الأولى ، رأينا المهاجم ينقلون ملايين الدولارات من العملة المشفرة من DMM Bitcoin إلى عدة عناوين وسيطة قبل الوصول في النهاية إلى خادم Bitcoin Coinjoin Hybrid.

بعد خلط الأموال المسروقة بنجاح باستخدام خدمة Bitcoin Coinjoin Hybrid ، قام المهاجم بنقل بعض الأموال إلى Huioneguarantee من خلال بعض خدمات الجسور ، وهو سوق عبر الإنترنت يتعلق بمجموعة Huione Contraction ، وهو لاعب رئيسي في هذا المجال.تعزيز الجرائم الإلكترونية.

قامت DMM Bitcoin بنقل أصولها وحسابات العميل إلى SBI VC Trade ، وهي شركة تابعة لمجموعة SBI Financial Group ، مع الانتهاء من الانتقال في مارس 2025.لحسن الحظ ، فإن الأدوات الناشئة وتقنيات التنبؤ آخذة في الارتفاع ، وسنستكشفها في القسم التالي للتحضير لمثل هذا القرصنة المدمرة.

استخدم نماذج التنبؤ لمنع المتسللين

تقوم تقنيات التنبؤ المتقدمة بتغيير الأمن السيبراني من خلال اكتشاف المخاطر والتهديدات المحتملة في الوقت الفعلي ، وتوفير طرق استباقية لحماية النظم الإيكولوجية الرقمية.دعنا نلقي نظرة على المثال التالي الذي يتضمن مقرض سيولة لا مركزية UWU.

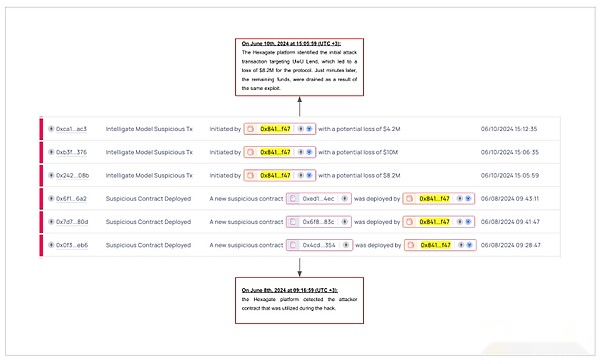

في 10 يونيو 2024 ، حصل المهاجم على حوالي 20 مليون دولار من التمويل من خلال معالجة نظام Oracle Price الخاص بـ UWU.شن المهاجم هجوم قرض البرق لتغيير سعر إيثينا ستاكن USDE (SUSDE) على العديد من أوراكليس ، مما أدى إلى تقييمات غير صحيحة.نتيجة لذلك ، يمكن للمهاجم أن يقترض ملايين الدولارات في سبع دقائق.اكتشف Hexagate عقد هجوم ونشره المماثلة قبل يومين من الاستغلال.

على الرغم من أن عقد الهجوم تم اكتشافه بدقة في الوقت الفعلي قبل يومين من الاستغلال ، إلا أن علاقته بالعقد المستغل لم يكن واضحًا على الفور لأسباب التصميم.يمكن الاستفادة من هذا الاكتشاف المبكر لتخفيف التهديدات بأدوات أخرى مثل أوراكل الأمن في Hexagate.تجدر الإشارة إلى أن الهجوم الأول الذي تسبب في خسائر 8.2 مليون دولار حدث قبل دقائق من الهجوم اللاحق ، والذي يوفر إشارة مهمة أخرى.

هذه التنبيهات الصادرة قبل أن تتمتع هجمات السلسلة الرئيسية بالقدرة على تغيير أمان اللاعبين في الصناعة ، مما يسمح لهم بمنع القرصنة المكلفة تمامًا بدلاً من الاستجابة لهم.

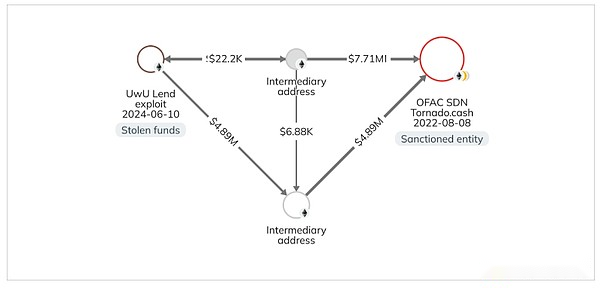

في الرسم البياني التالي ، نرى المهاجم يحول الأموال المسروقة من خلال عنوانين وسيطين قبل أن تصل الأموال إلى Tornado Cash ، وهو خلاط العقد الذكي Ethereum المعتمد من OFAC.

ومع ذلك ، تجدر الإشارة إلى أن الوصول إلى نماذج التنبؤ هذه وحدها لا يضمن منع القرصنة ، حيث قد لا يكون للبروتوكولات دائمًا الأدوات المناسبة لاتخاذ إجراءات فعالة.

الحاجة إلى أمان تشفير أقوى

تبرز الزيادة في العملات المشفرة المسروقة في عام 2024 حاجة الصناعة إلى التعامل مع مواقف التهديد المعقدة والمتغيرة بشكل متزايد.على الرغم من أن حجم سرقة العملة المشفرة لم يعود بعد إلى مستويات 2021 و 2022 ، فإن الانتعاش المذكور أعلاه يسلط الضوء على الفجوة في التدابير الأمنية الحالية وأهمية التكيف مع طرق الاستغلال الجديدة.لمعالجة هذه التحديات بفعالية ، يعد التعاون بين القطاعين العام والخاص أمرًا بالغ الأهمية.يمكن لبرامج مشاركة البيانات وحلول الأمان في الوقت الفعلي وأدوات التتبع المتقدمة والتدريب المستهدف أن تمكن أصحاب المصلحة من تحديد الجهات الفاعلة الضارة والقضاء عليها بسرعة أثناء بناء المرونة اللازمة لحماية أصول التشفير.

بالإضافة إلى ذلك ، مع استمرار تطور الإطار التنظيمي للعملة المشفرة ، قد يتم تعزيز التدقيق في أمن النظام الأساسي وحماية أصول العملاء.يجب على أفضل الممارسات في الصناعة مواكبة هذه التغييرات لضمان الوقاية والمساءلة.من خلال بناء شراكات أقوى مع تطبيق القانون وتزويد الفرق بموارد وخبرات سريعة الاستجابة ، يمكن لصناعة العملة المشفرة تعزيز قدراتها المضادة للسرقة.هذه الجهود مهمة ليس فقط لحماية الأصول الفردية ، ولكن أيضًا لبناء الثقة والاستقرار على المدى الطويل في النظام الإيكولوجي الرقمي.