المؤلف: JW ، باحث من الأعمدة ؛

خلاصة:

-

هناك ثلاثة مكونات أساسية لمحافظ التشفير الحديثة: الإدارة الرئيسية لمعالجة مفتاح التشفير ، وحساب التحقق من هوية المستخدم وتفاعله ، وواجهات لمشاركة المستخدم.كل جزء لديه تحديات وابتكارات مختلفة ، والتي شكلت بشكل مشترك تجربة المحفظة الشاملة.

-

تطورت الإدارة الرئيسية من إدارة المفاتيح الخاصة البسيطة إلى حلول أكثر تعقيدًا: يقسم حل مشاركة شامير السرية المفتاح إلى شظايا متعددة ، وتدعم مخططات توقيع العتبة الحوسبة متعددة الحلقات دون إعادة بناء إعادة البناء الرئيسية ، وبيئة التنفيذ الموثوق بها (بيئة التنفيذ الموثوق) للأجهزة – عزل المستوى.تستخدم مشاريع مثل الملكة الخاصة وشبكة الجسيمات ومستحضر المفتاح هذه الأساليب في الممارسة العملية.

-

الحساب الملخص عن طريق تحويل الحسابات المعقدة إلى واجهات قابلة للبرمجة ، فإن قابلية التشغيل البيني blockchain أكثر ودية.هذا يجعل وظائف مثل معاملات الغاز والانتعاش الاجتماعي وإعدادات الأمان المخصصة ، مما يجعل من الأسهل على تكنولوجيا blockchain استخدامها من قبل المستخدمين الرئيسيين ، كما هو موضح في مشاريع مثل المحفظة العالمية في الملخص.

-

يتيح تجريد السلسلة أن يكون مجموعة متنوعة من blockchain غير مرئي للمستخدمين النهائيين ، وبالتالي حل تعقيد التفاعل عبر السلع.يمكن للمستخدمين إدارة الرصيد عبر السلسلة ، واستخدام أي رمز للدفع ، والتفاعل بسلاسة مع blockchain متعددة مع الحفاظ على الخصائص والأمن اللامركزي.يوضح لنا نظام الحسابات الموثوقة لتوازن طريقة لتنفيذ هذه الوظائف.

-

تتحول الصناعة المشفرة بسرعة من طرز تطوير أولوية على متن الطائرة.

-

مستقبل تطوير المحفظة هو تبسيط تجربة المستخدم مع عدم إيذاء الأمن.يتطلب الطريق إلى مجموعة واسعة من التبني الانتقال من المفتاح الخاص إلى تسجيل الدخول الاجتماعي.

1. مقدمة إلى مكدس المحفظة

بالنسبة للتطبيقات المشفرة للمستخدمين النهائيين ، تعد المحافظ أكثر بكثير من الحاويات الرقمية للأصول -فهي البوابة لتجربة blockchain بأكملها.يجب أن يمر كل تفاعل مع التطبيقات المشفرة ، من الإعدادات الأولية إلى المعاملات اليومية ، عبر محفظة المستخدمين.هذا يجعل المحافظ ليس مجرد ميزة ، ولكن البنية التحتية الأساسية التي تحدد تجربة blockchain للمستخدم.

يتطلب إنشاء محفظة جديدة وإيداع الأموال في المحفظة أن يستثمر المستخدمون الكثير من الوقت والطاقة والتسامح مع المخاطر.على الرغم من أن هذه العتبة العالية دفعت تكلفة اقتناء المستخدم ، إلا أنها أنشأت أيضًا آلية الاحتفاظ قوية -باستخدام المستخدم يستخدم محفظة ، فمن المحتمل أن يستخدم هذه المحفظة دائمًا دون اختيارها دون اختيار التحويل إلى محافظ أخرى لتجربة هذه العملية مرة أخرى.

ومع ذلك ، على الرغم من أن المحافظ المشفرة لعبت دورًا رئيسيًا ، إلا أنها فازت بالسمعة بسبب تجربة المستخدم الأكثر تحديا مع الجوانب الفنية.غالبًا ما يجد المستخدمون الذين يستخدمون المحافظ المشفرة لأول مرة أنهم ضائعون في متاهة المفاهيم الفنية -المفتاح الخاص والمفتاح العام والكلمات -لا يوجد مجال تقريبًا لارتكاب الأخطاء.لقد تسبب هذا التعقيد في التشكيك في ما إذا كان سيتم الاستفادة الكاملة من تقنية blockchain ليحتاجوا حقًا إلى منحنى التعلم الحاد.

ومع ذلك ، فإن هذا الموقف يتغير أخيرًا.بعد سنوات من الركود ، تشهد تقنية المحفظة تجديدًا كبيرًا لأن الناس يوليون المزيد والمزيد من الاهتمام لتجربة المستخدم.يتم ابتكار Hyundai Wallet من خلال شهادة الصعود الاجتماعي والتحقق البيومتري وتجريد رسوم الغاز.هذه التطوير في نهاية المطاف يجعل المحفظة المشفرة أقرب إلى توقعات الناس للتجارب الصديقة للتطبيقات الحديثة.

تحتوي البنية التحتية الفنية لمحفظة blockchain على ثلاث طبقات أساسية:

-

الإدارة الرئيسية:هذه الطبقة الأساسية هي المسؤولة عن ترتيب إنتاج وتخزين واستعادة مفتاح التشفير.أنه يحتوي على قرارات تقنية رئيسية حول طرق التشفير وبروتوكولات الأمان والتحكم في الوصول.لقد تجاوزت الحلول الحديثة تخزين المفتاح الأساسي ، بما في ذلك الحوسبة متعددة الحواف (MPC) ، ومشاركة شامير السري (SSS) ، وتكامل تسجيل الدخول الاجتماعي ، ومفتاح المرور الصديق للهاتف المحمول وطرق أخرى.

-

حساب:تحدد هذه الطبقة طريقة التعرف على المستخدم وتفاعل المستخدم مع شبكة blockchain.ويغطي مفهومًا معقدًا مثل المفاهيم الأساسية مثل الحسابات الخارجية (EOA) لحساب العقد الذكي (SCA).يمكن تعزيز كل نوع من الحساب من خلال وظائف مختلفة -من رعاية رسوم الغاز ومتطلبات توقيع متعددة إلى التحكم في المعاملات المخصصة -يحدد هذا في النهاية وظائف ومحفظة المحفظة.

-

الواجهة:هذا هو المكان الذي يتفاعل فيه المستخدمون مباشرة مع blockchain.سواء تم توسيعه بواسطة المتصفح أو تطبيق الجوال أو واجهة الويب ، توفر هذه الطبقة نقاطًا رئيسية للمستخدمين للعمل ، مثل معاملات التوقيع وأصول الإدارة وتوصيل DAPP.

كل طبقة لها مجموعة من اعتبارات التصميم الخاصة بها ووزنها.تحدد طريقة إدراكهم وتكاملهم تجربة المحفظة الكلية.في هذه المقالة ، سنقوم بدراسة المكونات وأحدث الابتكارات لكل طبقة ، واستكشاف كيفية المساعدة في إنشاء المزيد من تطبيقات التشفير والودية من خلال طرق مختلفة.

2. إدارة المفاتيح: أين تخزن وكيفية تخزين مفتاحك

تحتوي طبقة الإدارة الرئيسية على ثلاث نقاط قرار رئيسية:

-

توليد المفاتيح:جوهر طريقة توليد المفاتيح هو تحديد كيفية إنشاء مفتاح واستخدام المفتاح للتوقيع على المعاملة.على الرغم من أن طريقة المفتاح الخاص الفردي لا تزال طريقة تقليدية ، إلا أن الحلول الأكثر تعقيدًا في هذه الصناعة ، مثل الحوسبة متعددة الحواف (MPC) ومشاركة شامير السري (SSS).توزع هذه الأساليب الجديدة عملية توليد المفاتيح وعملية التوقيع على أطراف متعددة ، وبالتالي تحقيق توازن أفضل بين الأمان والتوافر.

-

تخزين:يحدد هذا المكون المكان الذي يتم فيه تخزين المفتاح أو الشظية الرئيسية التي تم إنشاؤها.يعتمد الاختيار النهائي على عوامل مختلفة: احتياجات السلامة ، الاحتياجات القابلة للوصول ، تكاليف التشغيل واللامركزية المطلوبة.تشمل الخيارات المتاحة الخوادم السحابية المركزية (مثل A. مثل A.) حلول التخزين اللامركزية ، وأجهزة التخزين الشخصية ومحافظ الأجهزة.

-

المصادقة:يثبت المستخدمون وصول هويتهم إلى مفاتيحهم من خلال طرق التحقق من الهوية المختلفة.يسمح نظام كلمات المرور التقليدي بطريقة أكثر ودية ، مثل تسجيل الدخول الاجتماعي ومفتاح Passke ، والذي يعكس تحول الصناعة إلى تجربة مستخدم أفضل ، وخاصة الأجهزة المحمولة.

عند نشر أنظمة الإدارة الرئيسية ، يمكن تكوين كل مكون بشكل مختلف وفقًا لمتطلبات محددة (سواء كان الغرض أو القيود الفنية أو متطلبات العمل للتطبيق).في حل السوق الحالي ، عادة ما يكون الاختلاف الرئيسي هو اختيار طريقة توليد المفاتيح ومجموع طريقة المصادقة ، لأن هذه الخيارات تحدد بشكل أساسي درجة التوازن بين التجربة وتجربة المستخدم.

>

طريقة الإدارة الرئيسية الأولى بسيطة ، لكن المتطلبات عالية: قام المستخدمون بالتحكم بالكامل في مفاتيحهم الخاصة من خلال حسابات خارجية (EOA).على الرغم من أن نموذج الملكية المباشر هذا لا يزال يستخدم على نطاق واسع ، إلا أن حدوده أصبحت واضحة بشكل متزايد.غالبًا ما يقلق المستخدمون الجدد بشأن التعقيد الفني للإدارة الرئيسية.

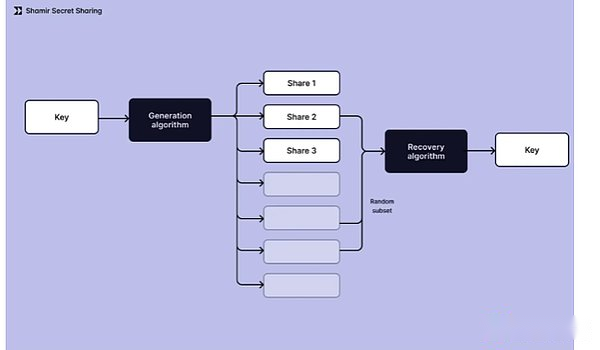

من أجل مواجهة هذه التحديات ، طورت الصناعة ثلاث طرق مختلفة للإدارة الرئيسية: Shamir Secret Sharing (SSS) ، التي توزع الشظايا الرئيسية على مواقع متعددة ؛ ذات مصداقية هي بيئة تنفيذية ، فهي توفر جيبًا آمنًا للتشغيل الرئيسي.يحل كل من هذه الحلول قيود المحافظ التقليدية بطريقة فريدة من نوعها ، مما يوفر توازنًا مختلفًا للأمن والتوافر واللامركزية.

2.1 مشاركة سرية شامير (SSS)

كانت SSS التي تم تطويرها في سبعينيات القرن الماضي خوارزمية تشفير تحسنت الأمن بتقسيم المفتاح إلى شظايا متعددة.هناك غرضان رئيسيان لهذه الطريقة: إنه يلغي فشل نقطة واحدة متأصلة لإدارة Secret ، مع ضمان الحفاظ على المفتاح عند الحاجة.الميزة الرئيسية للنظام هي آلية العتبة الخاصة به -يجب إعادة بناء شظايا رئيسية تفي بمتطلبات الحد الأدنى المحدد لإعادة بناء المفتاح الأصلي.

في الممارسة العملية ، تقسمها SSS إلى شظايا متعددة عن طريق إنشاء مفاتيح خاصة على أجهزة المستخدم ، وتوزيع هذه الشظايا على مختلف أصحاب المصلحة (عادة ما يكونون المستخدمين ومقدمي الخدمات).بالنسبة لتوقيعات المعاملات ، يعيد النظام مؤقتًا إعادة بناء المفتاح بشكل موحد.تعزز هذه الطريقة الأمن ويمكن دمجها بسلاسة مع البنية التحتية الحالية blockchain.

-

ميزة:

-استقرار التحقق:قدمت هذه الخوارزمية التحقق المكثف لعقود ، وأنتجت تنفيذ المصادر المفتوحة للعديد من الاختبارات العملية.

-توزيع المفتاح المرن:يمكن للمسؤولين تخصيص العدد الإجمالي للمفاتيح ودقة العتبة المطلوبة لمفتاح إعادة الإعمار.

-صنف:يمكن تحديث حل التخزين لشظية واحدة بشكل مستقل.

-قابلية التوسع:بغض النظر عن حجم مجموعة المستخدمين ، يمكن أن يضمن نموذج حساب العميل أداءً ثابتًا.

-

عيب:

-القنية لإعادة الإعمار المفتاح:يتم إنشاء ثغرة أمنية مؤقتة عند تنفيذ إعادة بناء المفتاح أثناء توقيع المعاملة.

-قيود Adrawal:تفتقر SSS إلى طرق التشفير للتحقق مما إذا كانت الشظية ناجحة أو ما إذا كان توليد المفاتيح الأولي دقيقًا.

-التنفيذ المعقد:يتطلب الحل عادةً تطويرًا معقدًا للمعرفة المهنية ، خاصة في ضمان أمان عمليات العميل.

-

أبحاث الحالة: الملكية

>

يعرض الملكة الخاصة نشر SSS المتقدم في بنية المحفظة الحديثة.يستخدم حل المحفظة المضمّن بيئة آمنة IFRAME لاستخدام CSPRNG لإنشاء قسائم محفظة في هذه البيئة.بعد ذلك ، يحصل النظام على العنوان العام والمفتاح الخاص للمحفظة من خلال ملاحظات التوليد.

بعد الجيل الأولي ، يستخدم النظام SSS لتقسيم المفتاح الخاص إلى ثلاثة شظايا مختلفة:

-حصة الجهاز: التخزين المحلي على أجهزة المستخدم ، وتخزينه في التخزين المحلي للمتصفح عند استخدام تطبيقات الويب.

-حصة:تم تخزينه على خادم الخاص في شكل التشفير والوصول أثناء عملية المصادقة.

-SU حصة الاسترداد:يمكن تخزينها بمرونة في البنية التحتية للإدارة الرئيسية الخاصة بالممتلكات ، أو يمكن أيضًا تخزين المستخدمين مباشرة.

ميزة الأمان الرئيسية هي أن المفتاح الخاص الكامل يتم تخزينه مؤقتًا في الذاكرة أثناء التشغيل دون الحفاظ عليه بشكل دائم.تتطلب بنية النظام أي شظفين لإعادة بناء المفتاح ، وبالتالي إنشاء ثلاثة مسارات قوية للاسترداد:

-حصة الشهادة + حصة الشهادات:هذه عملية مستخدم قياسية.يقوم المستخدمون بالتحقق من الهوية من خلال تسجيل الدخول الاجتماعي أو طرق مماثلة لإحداث مشاركة مشاركة شهادة المستخدم ، ويتم دمج مشاركة الشهادة مع حصة المعدات المحلية للمستخدم.

-حصة المعالجة + استعادة مشاركة:عندما لا يتمكن الخادم Prive من الوصول أو لا يمكن للمستخدم الوصول إلى طريقة المصادقة الرئيسية الخاصة به ، يوفر المسار آلية إرجاع العودة.

-أشعر مشاركة + استعادة مشاركة:من خلال إنشاء معدات جديدة مشاركة على الأجهزة الأخرى ، والترحيل السلس للجهاز.

يمكن لنظام الاسترداد المتقدم الخاص بـ Pery الوصول إلى محافظ بأمان دون التأثير على الأمان.حقق النشر بنجاح توازنًا دقيقًا بين تدابير أمان موثوقة ووصول المستخدم في إدارة الأصول الرقمية.

2.2 مخطط توقيع العتبة (TSS)

TSS هو شكل من أشكال الحوسبة المتعددة (MPC).على عكس SSS ، فإن الميزة الرئيسية لـ TSS هي أنه يمكن للمشاركين الجمع بين أسهمهم المميزة لأداء العمليات دون إعادة بناء المفتاح.

يمكن تنفيذ TSS بطرق مختلفة ، من الشبكات الكبيرة التي تتضمن عقد حوسبة متعددة إلى مخططات التوقيع البسيطة بين المستخدمين ومقدمي الخدمات.يمكن للمشاركين المساهمة في توليد التوقيع دون معرفة المفتاح ، والحفاظ على أمن عالي مع تحقيق عملية توقيع مرنة.

-

ميزة:

-في الأمن المحسّن:من خلال القضاء على احتياجات إعادة الإعمار الرئيسي ، يتم القضاء على فشل نقطة واحدة في SSS

-الهندسة المعمارية المرنة:تسوية عدد المشاركين والتوقيعات المطلوبة لدعم جميع أنواع نماذج الثقة.

-

عيب:

-النضج التقني:باعتبارها تقنية تجارية جديدة نسبيًا ، هناك حالات قليلة من النشر المؤكد والنشر الكبير.

-حد التوسع:يتطلب النظام المستند إلى TSS التواصل بين المشاركين ، مما يؤدي إلى سرعة معالجة بطيئة ، خاصةً عند إجراء نشر ECDSA على Ethereum.

-التعقيد القياسي:سيؤدي التنسيق والتواصل متعدد الحلقات إلى النشر المعقد وتكاليف التشغيل المرتفعة.

باختصار ، على الرغم من أن TSS قد جذبت الانتباه كبديل قوي لحل مشكلة فشل نقطة SSS الفردية ، فإن نشرها الحالي يواجه بعض القيود من حيث الأداء والتعقيد.هذه القيود إلى حد ما تقيد قابلية التوسع في التطبيقات العملية.

-

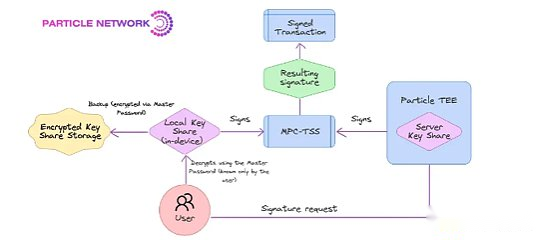

دراسة الحالة: شبكة الجسيمات

-

>

تعد شبكة الجسيمات مثالًا رئيسيًا على حل محفظة يوفر محافظ سهلة الاستخدام توفر محافظ سهلة الاستخدام من خلال نشر MPC-TSS.يستخدمون بشكل خاص طريقة 2/2 TSS للتأكد من أن المفتاح الخاص لن يتركز أبدًا في دورة حياته بأكملها (من توليد إلى التخزين والاستخدام).

في نشر TSS لشبكة الجسيمات ، يتم إنشاء سهمين رئيسيين مستقلين وتخزينهما في مواقع مختلفة.يتم تخزين أحد الأسهم في البيئة المحلية للمستخدم ، بينما يتم تخزين الآخر في بيئة التنفيذ الموثوقة (TEE) للجسيمات.من المهم ألا تكشف كل سهم منفصل عن أي معلومات حول المفتاح الكامل ، وأداء العمليات من خلال الجمع بين الأسهم دون إعادة بناء المفتاح الكامل.

كطبقة أمان إضافية ، يمكن للمستخدمين إعداد كلمة مرور رئيسية لتشفير مشاركة مفتاح التخزين المحلي.يوفر هذا أمنًا إضافيًا بخلاف هوية تسجيل الدخول الاجتماعية ، مع عدم دعم الاسترداد الآمن للأموال عبر معدات مختلفة.

في الوقت الحالي ، توفر شبكة الجسيمات دعم توقيع MPC لسلاسل Solana و EVM.من خلال هذه الطريقة ، توفر شبكة الجسيمات نظام إدارة مفاتيح آمن وغير مضيف.

2.3 بيئة تنفيذية موثوق بها (TEE)

يستخدم Tee طريقة مختلفة تمامًا عن SSS و MPC.إنه ينفذ جميع العمليات المتعلقة بالمفاتيح الخاصة في بيئة تنفيذ العزلة الآمنة.يتم ضمان هذا الأمان بواسطة منصات مثل intel SGX أو AWS NITRO.

في نظام قائم على نقطة الإنطلاق ، يتم تشغيل الكود المعتمد في جيب بعيد مع وحدة المعالجة المركزية العزلة وموارد الذاكرة ، وتجنب المراقبة الخارجية أو التداخل.يمكن لـ Enclave إنشاء شهادات لتشغيل الإثبات بشكل صحيح ، مما يسمح للمستخدمين بالتحقق مما إذا كان يتم التعامل مع مفاتيحه الخاصة بأمان.هذا يوفر منصة بسيطة وقوية للإدارة الرئيسية.على عكس SSS أو TSS المحسوبة بواسطة أقسام رئيسية معقدة أو حسابات متعددة الأطراف ، تستخدم TEE الأجهزة لضمان إدارة مفتاح الأمان.

-

ميزة:

-أمن قوي:توفير الأمان المتقدم من خلال عزل الأجهزة.

-أفراد:يمكنك إثبات أن جميع العمليات يتم تنفيذها كما هو متوقع.

-أداء فعال:بالمقارنة مع TSS ، يلزم وجود اتصالات شبكية أقل لتحقيق معالجة أسرع نسبيًا.

-

عيب:

-تبعيات الأجهزة:قد يؤدي الاعتماد العالي على أجهزة محددة أو الموردين إلى مركزية أو مراجعة مخاطر.

-القصاة السلامة:إذا تعرض الجيب نفسه للهجوم ، فقد يكون النظام بأكمله في خطر.

يوفر Tee حلاً عمليًا لمشاكل الإدارة الرئيسية بناءً على أمان الأجهزة.على الرغم من أن نشرها أبسط من SSS والعمليات أكثر كفاءة من TSS ، إلا أن الاعتماد على منصات الأجهزة لا يزال السؤال الذي يجب مراعاته بعناية.

-

أبحاث الحالة: تسليم المفتاح

>

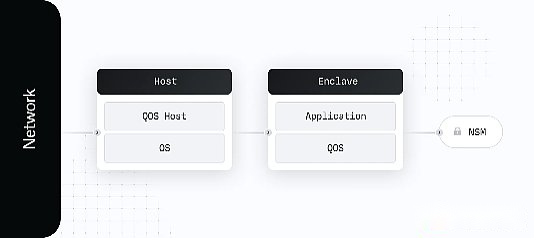

يتم تنفيذ استراتيجية الأمان الأساسية لـ Turneky حول معالجة جميع عمليات الأمان الرئيسية في نقطة الإنطلاق.في نظام التشغيل المفتاح ، جميع الخدمات الحساسة للأمن -بما في ذلك توليد المفاتيح والتوقيع والمحركات الاستراتيجية -يتم تنفيذها في جميع أنحاء الجيب الآمن.

تشمل بنية المفتاح الجزئي الجزأين الرئيسيين التاليين:

-orfo:هذا هو جهاز افتراضي AWS قياسي ، والذي يدير التطبيقات الأساسية لاستلام حركة مرور الشبكة وإجراء مكالمات جيب.إنه بمثابة مخزن مؤقت بين الأنظمة الجيبية والخارجية لجمع المؤشرات ومعلومات التشغيل الأخرى المتعلقة بعمليات الجيب.

-enclave:هذه بيئة معزولة تمامًا عن الاتصال الخارجي ، وهناك اتصال مسلسل افتراضي واحد فقط مع المضيف ومعالج مساعده الخاص.تعمل هذه البيئة على Quorumos (QOS) ، ونظام تشغيل جيب Turneky ، وتطبيقات الأمان التي تعمل عليها.

من خلال هذا الهيكل ، يمكن أن يثبت تسليم المفتاح لأنفسهم والمستخدمين أن جميع أنظمة الأمان الرئيسية يتم تشغيلها بالكامل كما هو متوقع.يعمل Enclave في بيئة حوسبة محدودة للغاية ، دون التخزين الدائم أو الوصول التفاعلي أو الشبكات الخارجية ، بحيث يمكن أن يوفر أعلى مستوى من الأمان.

3. الحساب: حساب غير مرئي وسلسلة

مع التطوير المستمر لتكنولوجيا blockchain والحصول على تبني سائد ، يحتاج الناس أكثر فأكثر إلى تجريد تعقيدهم التقني.المحافظ هي نقاط الاتصال الرئيسية بين المستخدمين وشبكات blockchain ، ولكن غالبًا ما يكون لها عتبة عالية للدخول.يجب أن يعمل المستخدمون الجدد لجد لإتقان بعض المفاهيم غير المألوفة ، مثل الإدارة الخاصة بالمفاتيح ، ودفع رسوم الغاز وتوقيعات المعاملات.

يعكس هذا الطلب على الملخص أيضًا تطوير التقنيات الأخرى التي نستخدمها يوميًا.فكر في كيفية تفاعلنا مع الإنترنت: لا يحتاج المستخدمون إلى فهم بروتوكول TCP/IP أو نظام DNS لتصفح موقع الويب.وبالمثل ، لا تحتاج إلى فهم تقنية GSM أو LTE.هذا النموذج متسق في التقنيات الناضجة -مع تطورها ، يتم إخفاء التعقيد الفني بشكل متزايد وراء الواجهة الودية للمستخدم.

في هذه المقالة ، سوف نستكشف مفهومين أساسيين تجريديين يعيدون تجربة تجربة مستخدم المحفظة.الأول هو تجريد الحساب.والثاني هو تجريد السلسلة ، والذي يزيل تعقيد التفاعل عبر السلع ويمنح المستخدمين القدرة على تشغيل تشغيل سلس عبر شبكات blockchain المختلفة دون فهم الآلية الأساسية.

3.1 حساب الملخص

قدمت EOA الأولية فقط بعض الوظائف الأساسية: عنوان التخزين والمعاملات.عدم وجود برمجة على مستوى الحساب يعني أن أي وظيفة متقدمة أو عملية مخصصة مستحيلة.لقد غير إدخال تجريد الحساب هذا الموقف من خلال وظيفة التحسين مباشرة على مستوى الحساب.على الرغم من أن تجريد الحساب أظهر في الأصل أمل حل تحدي تجربة مستخدم blockchain ، إلا أن هناك بعض العقبات التي تأخرت على نطاق واسع.متطلبات النشر المعقدة ، وتكاليف الغاز المرتفعة ، وسوء التوافق مع EOA الحالي ، تؤدي جميعها إلى تبطيب التبني مما نتوقع.لقد نضجت هذه التكنولوجيا ، والتغلب على التحديات المبكرة ، وتتحرك الآن نحو اتجاه التطبيق الفعلي.نجحت بعض تطبيقات المستهلكين التي تم إطلاقها مؤخرًا في تجريد الحساب.يمثل هذا التطوير إمكانات التشفير الأكثر شمولاً في قاعدة المستخدم المشفرة الحالية.استمر تأثير تجريد الحساب في التوسع في جميع أنحاء النظام البيئي المشفر.تم دمج L2 Rollup الآن مع مستوى اتفاق لتعزيز تجربة المستخدم ، والمحفظة هي حل محفظة أكثر تقدماً.تبرز ترقية Ethereum Pectra القادمة أهمية التكنولوجيا.

-

أبحاث الحالة: الملخص

>

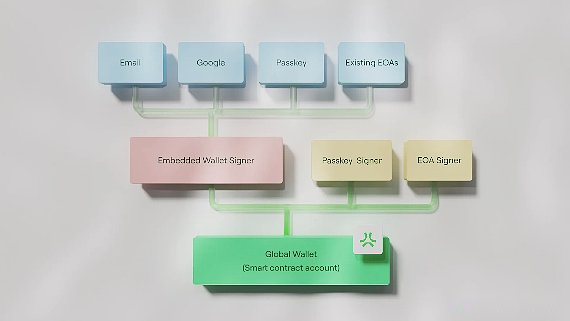

Abstract Abstract Abstract Global Wallet (AGW) ، وهي محفظة مشتركة مضمنة لتوفير الدعم لكل تطبيق لمنصته.على عكس محافظ التطبيقات المحددة ، تتيح AGW ، كحل شامل ، للمستخدمين الوصول إلى أي تطبيق في النظام البيئي المجردة.تحل هذه المحفظة طلبًا فعليًا: يتيح للمستخدمين إدارة بياناتهم وأصولهم عبر تطبيقات متعددة من خلال نقطة وصول واحدة.

بالمقارنة مع EOA التقليدية ، يدرك AGW تجريد الحساب الأصلي (تجريد الحساب الأصلي) لإنشاء محافظ عقود ذكية ذكية ومرنة.تعامل هذه الطريقة جميع الحسابات كعقود ذكية للتأكد من أنها تتبع نفس دورة حياة المعاملة.على الرغم من أن Ethereum التقليدي هو عملية منفصلة للحفاظ على حسابات EOA وحسابات العقد الذكي ، فإن النشر التجريدي سوف يتعامل بشكل موحد لجميع الحسابات لتوفير وظائف متسقة لمستخدمي EOA الحاليين والمستخدمين باستخدام محافظ AA الجديدة.

تتبع عملية إنشاء المحفظة طريقة بسيطة من الخطوة لتكامل EOA و Smart Contract (SCA).عندما يقوم المستخدمون بتسجيل الدخول عبر طرق شائعة مثل البريد الإلكتروني أو تسجيل الدخول الاجتماعي أو كلمة المرور ، سيقوم النظام بإنشاء محفظة EOA في الخلفية.ثم أصبح عنوان EOA توقيعًا معتمدًا لمحفظة العقد الذكي المنتشرة.يلغي هذا التصميم التعقيد الذي أنشأته محفظة blockchain ، مع الحفاظ على خصائصه الأمنية.

يتبع تجريد الحساب المحلي للملخص معيار Zksync ، بما في ذلك مكونات المفاتيح التالية:

-الواجهة القياسية:تحديد الأساليب المطلوبة من قبل جميع حسابات العقد الذكي ، وتوحيد سلوك الحساب ، وضمان الاتساق.

تحويل DefaultAccount:تم تحويل محفظة EOA (مثل metamask) تلقائيًا إلى نشر DefaultAccount لـ IACCount أثناء معالجة المعاملات ، حتى يتمكنوا من الوصول إلى الميزات المتقدمة لـ SCA.

دعم المدعى عليه:يمكن لجميع الحسابات رعاية رسوم الغاز لحسابات أخرى ، أو استخدام ERC-20s لدفع رسوم الغاز بدلاً من ETH ، مما يقلل بشكل كبير من عتبة دخول المستخدمين الجدد.

من خلال هذه الهندسة المعمارية ، يدعم المستخدمون المستخدمين بسلاسة للوصول إلى وظائف متقدمة دون فهم التعقيد الأساسي.يحتاج المستخدمون فقط إلى تسجيل الدخول من خلال طرق مألوفة مثل البريد الإلكتروني أو الحسابات الاجتماعية ، وسيتعامل النظام تلقائيًا مع إنشاء EOA ونشر محفظة العقد الذكي في الخلفية.بعد التهيئة ، يمكن للمستخدمين الوصول إلى وظائف مثل الإعدادات المتعددة ، وقيود المعاملات ، وآليات استرداد الحساب.

>

بالإضافة إلى تجريد الحساب الأصلي ، يدمج AGW أيضًا محفظة APP الخاصة بـ Privy لدعمها للطرق التي تتمسك بها المستهلكين.على الرغم من أن المحافظ المدمجة التقليدية توفر تسجيل الدخول الاجتماعي البسيط والإدارة الرئيسية ، إلا أنها محدودة بسبب طبيعة تطبيقاتها المحددة ، مما يؤدي إلى مشاكل مجزأة لإدارة الأصول المتقاطعة.يتيح مفهوم المحفظة المتقاطعة التي تم نشرها في AGW للمستخدمين الوصول إلى أصولهم وبياناتهم عبر تطبيقات متعددة عبر تطبيقات متعددة لحل هذه المشكلة.

لقد جلب تطوير محافظ مضمّنة للأغراض العامة تحديات فنية كبيرة ، خاصة فيما يتعلق بعمارة الأمن.على عكس محفظة تطبيق محددة تحتوي على مخاطر أمان ، فإن محفظة التطبيق المتقاطع تعني أن مشكلات الأمان في التطبيق قد تؤثر على جميع التطبيقات الجمركية.هذا يتطلب نموذج أمان أكثر موثوقية.ومع ذلك ، فإن ميزة هذه الطريقة ضخمة:

-هيضات إدارة الأصول: يمكن استخدام نقطة الإيداع لجميع التطبيقات المتكاملة.

أصول التتبع المركزية:زراعة الأصول للمستخدمين والمطورين عبر تطبيقات متعددة.

-نقل سلس:يمكن نقل التطبيقات المختلفة بين التطبيقات المختلفة في النظام البيئي.

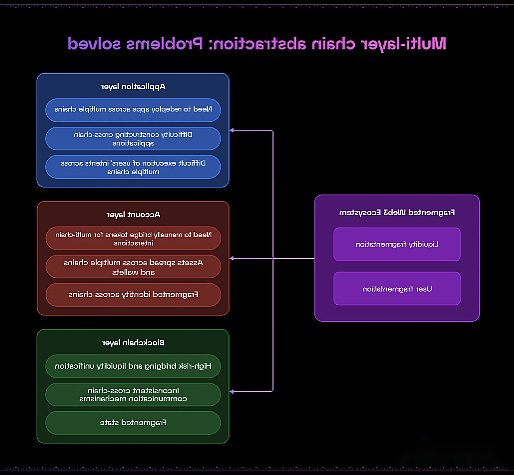

3.2 تجريد السلسلة

بالإضافة إلى تجريد الحساب ، أصبح تجريد السلسلة مؤخرًا مفهومًا مهمًا في تطوير blockchain.يركز تجريد الحساب على تحسين تجربة المستخدم في blockchain واحدة ، بينما يحل تجريد السلسلة تحديًا مختلفًا: يمكن للمستخدم التفاعل مع الأصول على سلاسل متعددة دون إشراك آلية الجسر.يتمثل جوهر تجريد السلسلة في جعل مفاهيم مختلف blockchain شفافة للمستخدمين النهائيين.

>

يختلف عن تجريد الحساب المحدد بواسطة مواصفات فنية محددة (مثل EIP-4337) ، يعد تجريد السلسلة طريقة أوسع.يمكن أن تنتشر عبر طبقات مجموعة blockchain -من التطبيقات والحسابات إلى البروتوكول -الغرض من ذلك هو تجريد تعقيد التفاعل عبر السلع.

يمكن أن يوفر تجريد السلسلة تجربة مستخدم معززة ، بما في ذلك على سبيل المثال لا الحصر:

-في إدارة التوازن الموحد:يمكن للمستخدمين إدارة أصولهم من خلال واجهة واحدة ، بغض النظر عن blockchain الأصول.تقوم طريقة الإدارة الموحدة هذه بإلغاء متطلبات تتبع توازن السلاسل المختلفة أو فهم بنية blockchain الأساسية.

-نظام الدفع المرن:يمكن للمستخدمين استخدام أي رموز على أي رموز على أي سلسلة.هناك حلول خاصة لمعالجة التعقيد في الخلفية -إعادة تواجد الرموز المختلفة للدفع ، وإدارة اتصالات الجسر المتقاطع ، ومعالجة رسوم الغاز -في الوقت نفسه ، تزود المستخدمين بتجربة دفع بسيطة.

-التفاعل السلس المتقاطع –على الرغم من أن التطبيقات المركزية يمكن أن توفر وظائف مماثلة بسهولة ، فإن تجريد السلسلة هو تحقيق هذه الفوائد مع الحفاظ على المبادئ الأساسية لتكنولوجيا blockchain (اللامركزية ، ملكية الأصول الشخصية والأمن).

-

بحث الحالة: توازن واحد

>

توازن واحد هو مشروع بدأه فريق الأبحاث الحدودية ، الذي يشتهر باقتراح إطار عمل الكعكة (السلسلة الضخ).جوهر حلولهم هو مفهوم “حساب موثوق” ، والذي يجمع بين مزايا EOA و SCA.

قام الحساب الموثوق بتوسيع تنسيق حساب blockchain التقليدي لتوفير ضمانات موثوق بها دون الحاجة إلى متطلبات الإجماع عبر التسلسل.يتم تشغيل هذه الحسابات على جهاز الأمان الذي تم اختياره من قبل المستخدم وتقديم التزام موثوق بتوقيع الرسالة.وهي تحافظ على ضمان الأمن في SCA ويدعمون السمات الرئيسية لتجريد الحساب ، بما في ذلك تجريد الغاز ، والانتعاش الاجتماعي ، واستراتيجيات الأذونات وطرق التحقق من الهوية الحديثة.

يمكن للحسابات الموثوقة توليد أي عدد من الحسابات الفرعية وإدارة أي عدد من الحسابات الفرعية ، والتحكم بالكامل في كل حالة سلسلة.تم تصميمها لتكون توافقًا عالميًا ومتوافقًا مع شبكات blockchain المختلفة (Ethereum و Solana و Bitcoin) والعقود والأصول الذكية المختلفة (بما في ذلك بروتوكولات ERC20 و NFT و DAO و DEFI).

يعتمد نظام تجريد سلسلة التوازن على المكونين الرئيسيين التاليين:

-قفل الموارد:يقدم المستخدمون تحت هذه الآلية وعود التحقق ويغلقون أصولهم حتى يفيوا بظروف أو انتهاء صلاحيتها.على عكس ودائع العقد الذكية التقليدية أو موافقة ERC20 ، فهذه هي أقفال حسابية ولا تتطلب نهاية السلسلة.على سبيل المثال ، عند استخدام Ethereum USDC لشراء Solana NFT ، سيقوم المستخدم بإغلاق USDC حتى يصل إلى ارتفاع كتلة محددة من NFT.يمكن لهذا التصميم حماية المذيبات من مخاطر مثل نوبات الزهور المزدوجة وضمان سلامة المعاملات أثناء عمليات التقاطع المتقاطع.

-آلة الالتزام الموثوقة:هذه هي البنية التحتية الأمنية التي تؤدي المعاملات المتقاطعة.تعمل هذه الآلات في بيئة أمان خاصة وتؤدي وظيفتين أساسيتين: فهي تتحقق من فعالية قفل الموارد الذي حدده المستخدم ويضمنون تنفيذًا دقيقًا عند تلبية ظروف القفل.على سبيل المثال ، عند استخدام Ethereum USDC لشراء Solana NFT ، تتحقق آلة الوعد من ملكية المستخدم USDC للمستخدم وتدير نقل الأمان إلى البائع بعد اكتمال شراء NFT.تتبع عملية الأتمتة هذه القواعد المحددة مسبقًا لضمان تنفيذ جميع المشاركين عن طريق التنفيذ الموثوق.يمكن نشر آلة الالتزام من خلال أربع طرق: TEE أو MPC أو SCA أو الجهاز الظاهري للبروتوكول.

على الرغم من أن توازن واحد لا يزال في مرحلة التطوير ، إلا أنه أصدر مثالًا متكاملًا على استخدام الملكية.برزت أساليبهم من حلول تجريد السلسلة الأخرى ، مما يوفر إطارًا لدمج البنية التحتية أو التطبيقات الموجودة في blockchain.

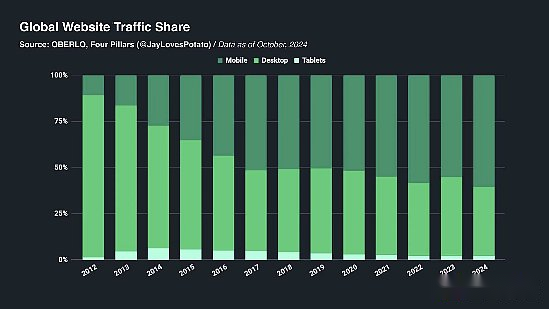

4. الواجهة: تطبيق الهاتف المحمول هو القطع التالي

تطبيقات الهاتف المحمول عالية الجودة نادرة في النظام البيئي للتشفير.يتم تطوير معظم التطبيقات المشفرة بشكل أساسي حول منصة سطح المكتب ، ويرجع ذلك أساسًا إلى النقطتين التاليتين.

السبب الرئيسي هو طبيعة التطبيق المشفر نفسه.عادةً ما تتعامل هذه المنصات مع المعاملات المالية المعقدة ، والتي تحتاج إلى عرض معلومات مفصلة وتحليل شامل ونقاط بيانات متعددة في نفس الوقت -كلها أكثر ملاءمة لواجهات سطح المكتب.على الرغم من أن المنصات المحمولة جيدة في توفير تجارب مبسطة ومستخدمة للمستخدم ، إلا أنها غالبًا ما يتعين عليها التضحية بعمق واتساع العمق والاتساع الذي يتطلبه المتداولون والمستخدمون.يجعل هذا القيد الطبيعي تطوير سطح المكتب بشكل طبيعي من أولوية الاعتبار لمعظم التطبيقات المشفرة.

يشكل هذا التطوير الذي يتركز على سطح المكتب التفاعل بين المستخدمين والتطبيقات المشفرة: فهي عادةً ما تحافظ على محفظة رئيسية وتتصل بتطبيقات مختلفة حسب الحاجة.ومع ذلك ، فإن هذا الوضع سوف ينتج احتكاكًا كبيرًا عند التحول إلى بيئة الهاتف المحمول.سيجد المستخدمون أنهم غالبًا ما يتحولون بين تطبيقات المحفظة والتطبيقات الرئيسية ، ويقومون بإجراء العمليات الأساسية مثل تسجيل الدخول أو التوقيع على المعاملات مرارًا وتكرارًا.تتناقض هذه العملية المتكررة ذهابًا وإيابًا مع التفاعل السلس الذي تم الحصول عليه من التطبيقات التقليدية.

السبب الرئيسي الثاني هو السياسة المقيدة لمتاجر تطبيقات الأجهزة المحمولة.أجبرت سياساتهم الصارمة على المدفوعات المتعلقة بالتشفير العديد من الطلبات المشفرة على البحث عن حلول إبداعية.أظهرت المحاولات المبكرة لتجنب هذه القيود من خلال تطبيقات الويب التدريجية (PWAS) الفجر الأولي ، لكنها فشلت في الحصول على الاهتمام ، ويرجع ذلك أساسًا إلى أن المستخدم لم يكن على دراية بعملية التثبيت والاستخدام وكانت العملية مرهقة.تبرز الحالة الناجحة لمركز تطبيق Telegram تحدي التوزيع هذا.

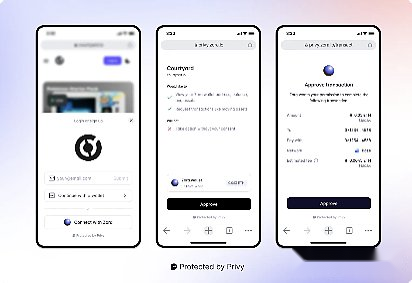

>

ومع ذلك ، فإن الوضع يتغير ببطء.مع توسع السوق المشفرة من أسواق الخدمات المالية الخالصة إلى أطواق أكثر ودية للمستهلكين (مثل عملات MEME وتطبيقات الذكاء الاصطناعي) ، رأينا إحياء نماذج تطوير أولوية الهاتف المحمول.يعكس ظهور لاعبين جدد مثل المنصات الاجتماعية (Farcaster ، Interface) ومنصة Meme Coin Trading (Moonshot ، Sauce) هذا التطور الاتجاه ، ويفضلون النظر في تجارب متنقلة معقدة.حتى DEX التقليدية مثل كوكب المشتري و UNISWAP تضع مشاهدها على واجهة تحسين الأجهزة المحمولة لجذب المزيد من المستخدمين.تم دعم هذا الاتجاه بشكل أكبر من قبل مقدمي البنية التحتية.يوضح هذا التطوير أن الصناعة بأكملها تدرك بوضوح أن تحسين الأجهزة المحمولة لم يعد خيارًا ، بل يجب أن يكون ذلك بالنسبة للتشفير السائد.

-

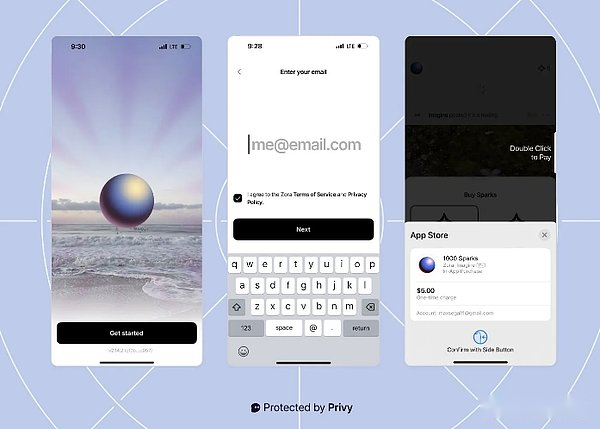

أبحاث الحالة: زورا

>

Zora هو أفضل مثال على كيفية اعتماد التطبيق المشفر بنجاح لتبني مبدأ تصميم أولوية الأجهزة المحمولة.كشبكة اجتماعية لإنشاء رقمية ، يمكن لمستخدمي Zora إنشاء ومشاركة وتداول أشكال مختلفة من المحتوى الرقمي -سواء كانت الصورة أو الفيديو أو الموسيقى ، MEME.

يكمن تفرد Zora في تحسينه الشامل للهاتف المحمول ، من الحساب الأولي إلى صب NFT.عملية تسجيل الدخول بسيطة للغاية: يحتاج المستخدم فقط إلى إدخال عنوان بريد إلكتروني للتسجيل.ربما تكون النقطة الأكثر أهمية هي أن Zora يستخدم وظائف الأجهزة المحمولة الأصلية -يمكن للمستخدمين التقاط الصور أو مقاطع الفيديو مباشرة عبر كاميرا الهاتف المحمول ، ويلقيها على الفور في NFT لإنشاء تجربة طبيعية مثل نشر نفس وسائل التواصل الاجتماعي الطبيعية.

في الأسفل ، تستخدم Zora تقنية blockchain المعقدة ، مع الحفاظ على البساطة للمستخدمين.لقد قاموا بنشر مكدس مجردة للحساب الحديثة لدمج تقنية المحفظة المدمجة في الملكية مع البنية التحتية الذكية من المحفظة الذكية من Coinbase.تتيح هذه البنية التقنية Zora إكمال العمليات المعقدة في الخلفية ، مثل إدارة رسوم الغاز ومعالجة دفعات المعاملات.لا يحتاج المستخدمون إلى فهم هذه العناصر الفنية أو التفاعل معهم حتى لا يتمكنوا من التركيز إلا على إنشاء المحتوى ومشاركته.

يكمن الابتكار الفريد لـ Zora في نظام العملات الداخلية المسمى “Spark”.وحدة التقييم الخاصة بـ Spark هي مليون دولار (أي ما يعادل 1000 GWEI) ، والتي يمكن شراؤها مباشرة من خلال طرق الدفع الشائعة مثل بطاقات الائتمان أو بطاقات الخصم.تصميم النظام بسيط للغاية: مع توازن شرارة كافٍ ، يمكن للمستخدمين استخدام ذكاء مزدوج بسيط لصب NFT.يكلف كل صب NFT 111 شرراً ، بما في ذلك عدم وجود معاملات للغاز.الشيء المهم هو أن الشرر الذي تشتريه لن تنتهي أبدًا.

تجدر الإشارة إلى زورا بشكل خاص أنهم نجحوا في استخراج تعقيد blockchain.جميع العناصر الفنية التي تجلب عادة الاحتكاك في التطبيقات المشفرة -إنشاء المحافظين ، وإدارة رسوم الغاز ، وعملية صب NFT -كلها غير مرئية في الخلفية.نتيجة لذلك ، لا توجد خبرة مختلفة مع أي وسائل التواصل الاجتماعي البوب ، مع الاحتفاظ بجميع فوائد تكنولوجيا blockchain.تحدد هذه الطريقة معايير جديدة لهدف تطبيقات تشفير الأسلوب المتنقل ، مما يوضح كيف يتم دمج تقنية blockchain بسلاسة في تجربة الهاتف المحمول اليومية.

5. الخلاصة

منذ أن انفجر التطبيق في صيف Defi & amp ؛Defi & amp ؛في العامين التاليين ، أحرزت البنية التحتية تقدمًا كبيرًا: ظهرت blockchain المعيارية ، وقد حققت شبكة L1 تحسينًا كبيرًا في الأداء ، وكانت التقنيات مثل Oracle و Bridge ناضجة إلى حد كبير.تتغلب هذه التطوير بشكل فعال على العديد من المشكلات التي أعاقها blockchain ، وخاصة المشكلات التي كانت موجودة دائمًا ، وخاصة سرعة المعاملة البطيئة وارتفاع التكاليف.

ومع ذلك ، على الرغم من أن الأساس التقني قد تم تعزيزه إلى حد كبير ، إلا أن تجربة المستخدم لم تواكب.على الرغم من أن طبقة التطبيق تقوم بتجربة وتطوير باستمرار ، إلا أن هناك عدد قليل من المنصات المشفرة مماثلة للتجربة السلسة والبديهية التي حصل عليها المستخدمون من تطبيقات Web2.نظرًا لأن بنيتنا التحتية أصبحت أكثر فأكثر موثوقية ، فنحن على استعداد لدعم الجيل القادم من التطبيقات ، وستصبح فجوة التجربة هذه أكثر وضوحًا.يتمثل التحدي الأكثر إلحاحًا في إنشاء خدمة يمكن أن تجلب تجربة مستخدم Web2 المألوفة ، وفي الوقت نفسه ، يمكنها أيضًا الاحتفاظ بالمزايا الفريدة لتكنولوجيا blockchain.

إن جوهر هذا التحدي هو أن محفظة المحفظة المشفرة -ربما تكون المحافظ المشفرة هي العامل الأكثر أهمية الذي يحدد تجربة المستخدم الإجمالية.المحافظ هي نقطة مدخل المستخدمين الجدد ، وهي أيضًا بوابة لجميع العمليات المهمة في التطبيق.لذلك ، يتم وضع المحفظة المشفرة كطبقة أساسية للمستخدم التي تتفاعل مع النظام البيئي للتشفير بأكمله.

لا يقتصر ابتكار تقنية المحفظة على مستوى معين ، ولكن في نفس الوقت عبر أبعاد متعددة -من الإدارة المفتاح وهيكل الحساب إلى واجهة المستخدم/UX.تعرض كل طبقة معلمات تصميم مختلفة ، والتي تغير هذه المعلمات اعتمادًا على خصائص التطبيق واحتياجاته.يستمر ابتكار تقنية المحفظة ، وظهرت الروايات الجديدة حول تجريد الحساب وتجريد السلسلة.

لذلك ، قد يتطلب نجاح التطبيق فهمًا جيدًا لعملية صنع القرار لكل طبقة من بنية المحفظة.من خلال تحليل حالات النشر الناجحة وفهم توازن الإيجابيات والسلبيات ، يمكن للفريق اتخاذ خيارات حكيمة بناءً على حالاته المحددة ، مع الحفاظ على التوازن بين الوظيفة وتجربة المستخدم.

ما إذا كان يمكن تبني العملات المشفرة على نطاق واسع على ما إذا كان لدينا القدرة على السماح للمستخدمين اليوميين باستخدام تقنية blockchain المعقدة دون تلف المبادئ الأساسية لخصائص اللامركزية والأمان الأساسي.على الرغم من أن دراسات الحالة الحديثة أظهرت أنه تم إحراز تقدم ممتع في هذا الاتجاه ، وظهرت حلول مبتكرة في النظام البيئي ، لكننا ما زلنا في المراحل المبكرة من هذا التحول.يتمثل التحدي المستقبلي في خلق تجربة ليس فقط مطابقة ، ولكن أيضًا لتجاوز الخدمات الرقمية التقليدية ، مع الحفاظ على اقتراح القيمة الفريدة لتكنولوجيا blockchain.من خلال التطوير المستمر لتكنولوجيا المحفظة ، سيلعب دورًا متزايد الأهمية في تشكيل كيفية تفاعل الجيل القادم من المستخدمين مع تطبيقات التشفير.