كأول عملة مشفرة في العالم ، أصبحت Bitcoin (BTC) تدريجياً حجر الزاوية في الأصول الرقمية والتمويل اللامركزي منذ ظهورها في عام 2009.ومع ذلك ، مع زيادة عدد المستخدمين وحجم المعاملات ،أصبحت مشاكل شبكة BTC واضحة بشكل متزايد ، وتجلى بشكل أساسي في النقاط التالية:

-

رسوم المعاملات العالية: عندما يتم ازدحام شبكة Bitcoin ، يحتاج المستخدمون إلى دفع رسوم أعلى لضمان تأكيد المعاملات في أقرب وقت ممكن.

-

وقت تأكيد المعاملة: تقوم Bitcoin blockchain بإنشاء كتلة جديدة كل 10 دقائق في المتوسط ، مما يعني أن المعاملات على السلسلة عادة ما تحتاج إلى الانتظار حتى يتم النظر في كتل متعددة للتأكيد النهائي.

-

قيود العقود الذكية: ميزات لغة البرمجة النصية الخاصة بـ Bitcoin محدودة ومن الصعب تنفيذ عقود ذكية معقدة.

في هذه المقالة ، نشير بشكل جماعي إلى شبكة البرق ، والتقنيات الأخرى والتقنيات الأخرى مثل حلول توسيع BTC Layer2.يمكن إدخال تقنية Layer2تحسين سرعة المعاملة وتقليل تكاليف المعاملات ، وتحسين تجربة المستخدم وتوسيع سعة الشبكة ،يوفر دعمًا فنيًا مهمًا واتجاهات مبتكرة للتطوير المستقبلي لـ BTC.

في الوقت الحاضر ، أصبح Beosin الشريك الأمني الرسمي لـ BTC Layer2 مثل سلسلة Merlin، مراجعة بروتوكولات بيئية BTC متعددة ، مثلbitmap.games ، بروتوكول الأمواج ، Savmswap ، المعادن.في عمليات التدقيق السابقة ، اجتازت العديد من السلاسل العامة المعروفة تدقيق الأمن في السلسلة العامة في Beosin ، بما في ذلكشبكة رونين ، البرسيم ، السلسلة الذاتية ، شبكة القشرةانتظر.تطلق Beosin الآن خطة تدقيق لـ BTC Layer2 ، مما يوفر خدمات تدقيق أمان شاملة وموثوقة لنظام BTC بالكامل.

شبكة البرق

كان أول مفهوم لشبكة البرق يسمى “قناة الدفع”..عندما قام Satoshi Nakamoto بإنشاء Bitcoin في عام 2009 ، كان قد اقترح بالفعل فكرة قناة الدفع وتضمن مسودة رمز لقناة الدفع في Bitcoin 1.0 ، والتي تتيح للمستخدمين تحديث حالة المعاملة قبل تأكيد المعاملة من قبل الشبكة.ومع ذلك ، لم يكن حتى إصدار الورقة البيضاء “شبكة Bitcoin Lightning: الدفع الفوري للسلسلة القابلة للتطوير” التي ولدت شبكة Lightning بالفعل ودخلت العين العامة.

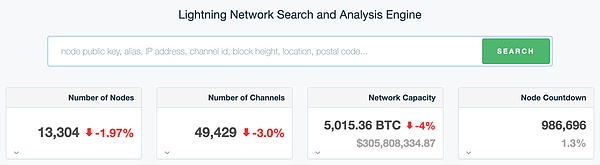

اليوم ، فإن حلول التنفيذ لقنوات الدفع وشبكة البرق ناضجة للغاية.اعتبارًا من الآن ، تمتلك شبكة Lightning 13،325 عقدة و 49،417 قناة ، وقد بلغ إجمالي كمية BTC الإجمالية 4975.

https://1ml.com/

في شبكة البرق ، من المهم للغاية ضمان أمان أصول المستخدم أثناء عملية النقل.سيشرح ما يلي كيفية عمل شبكة Lightning وكيفية حماية أمان أصول المستخدم بناءً على مقياس عقد الشبكة.

يقوم مستخدمي كلا الطرفين بإرسال معاملتين إلى شبكة Bitcoin الرئيسية: يتم استخدام أحدهما لفتح القناة ويتم استخدام الآخر لإغلاق القناة.ينقسم تقريبًا إلى الخطوات الثلاث التالية:

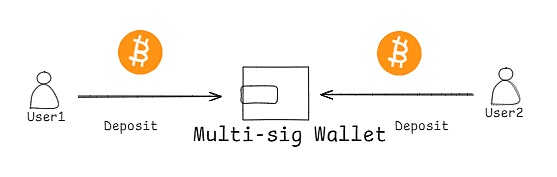

1. فتح القناة:

أولاً ، يتعهد مستخدمي كلا الطرفين Bitcoin بمحفظة Multi-Signature الخاصة بشبكة Lightning على BTC.بمجرد تعهد Bitcoin بنجاح وإغلاقه ، يتم فتح قناة الدفع ، ويمكن لكلا الطرفين إجراء معاملات خارج السلسلة في هذه القناة.

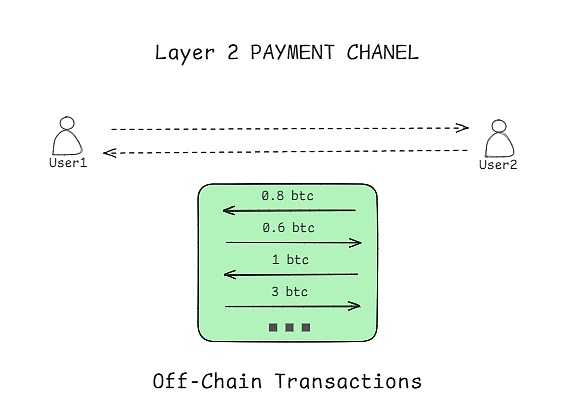

2. المعاملات خارج السلسلة:

بمجرد فتح القناة ، ستتم معالجة جميع معاملات النقل بين المستخدمين في شبكة البرق ولا تقتصر هذه المعاملات خارج السلسلة بعدد المرات.بالطبع ، لا تحتاج هذه المعاملات إلى تقديمها على الفور إلى شبكة Bitcoin الرئيسية ، ولكن يتم الانتهاء منها على الفور من خلال آلية شبكة البرق خارج السلسلة.

تعمل طريقة المعالجة خارج السلسلة هذه على تحسين سرعة المعاملة والكفاءة بشكل كبير ، وتجنب الازدحام ورسوم المعاملات العالية على الشبكة الرئيسية Bitcoin.

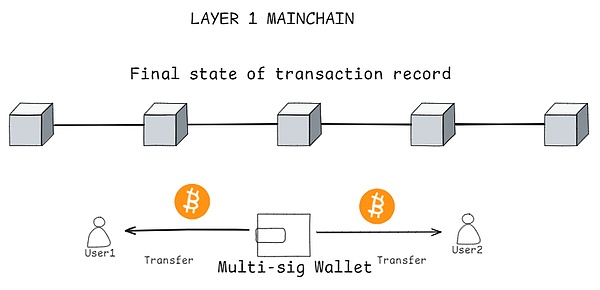

3. إغلاق القناة وتسوية الحساب:

عندما يقرر مستخدم أي من الطرفين الخروج من القناة ، سيتم إجراء تسوية دفتر الأستاذ النهائية.تضمن هذه العملية تخصيص جميع الأموال في القناة على أحدث حالة.في الوقت نفسه ، سيقوم مستخدمي كلا الطرفين بسحب توازن التسوية من محفظة التوقيع المتعدد ، والتي تعكس تخصيص الصندوق الفعلي عند إغلاق القناة.أخيرًا ، ستقوم القناة بتقديم معاملة دفتر الأستاذ النهائية إلى شبكة Bitcoin الرئيسية.

ميزة شبكة البرق هي:

-

زيادة سرعة المعاملة.تسمح شبكة Lightning Network للمستخدمين بتجاوز السلسلة ، مما يعني أنه يمكن إكمال المعاملات على الفور تقريبًا دون انتظار وقت تأكيد الكتلة.يمكن أن يحقق ذلك سرعة المعاملة في المستوى الثاني ، مما يؤدي إلى تحسين تجربة المستخدم بشكل كبير.

-

الخصوصية المحسنة.لا تحتاج المعاملات خارج سلسلة شبكة البرق إلى تسجيلها علنًا على سلسلة Bitcoin الرئيسية ، مما يحسن خصوصية المعاملات.يجب تسجيل فتح وإغلاق القناة فقط على السلسلة الرئيسية ، وبالتالي لن يتم الكشف عن سلوك معاملات المستخدم بالكامل.

-

دعم micropayment.شبكة Lightning مناسبة للغاية للتعامل مع المدفوعات الصغيرة (المدفوعات الصغيرة) ، مثل مدفوعات المحتوى ، ومدفوعات أجهزة الإنترنت ، وما إلى ذلك ، إلخ.معاملات البيتكوين التقليدية ليست مناسبة للمدفوعات الصغيرة المتكررة بسبب رسوم المناولة العالية ، وحل شبكة البرق هذه المشكلة.

التحديات التي تواجه شبكة البرق:

-

مشكلات سيولة الشبكة: تعتمد شبكة Lightning Network على Bitcoins التي يتم قفلها مسبقًا في القناة.هذا يعني أنه يجب على المستخدمين إيداع ما يكفي من البيتكوين في قناة الدفع الخاصة بهم مقدمًا للمعاملات.يمكن أن تؤدي السيولة غير الكافية إلى فشل الدفع ، خاصةً عند إجراء مدفوعات أكبر.

-

قضايا التوجيه: يمكن أن يكون العثور على مسار صالح من مرسل الدفع إلى المتلقي مشكلة معقدة ، خاصة عندما تكون الشبكة كبيرة.مع زيادة العقد والقنوات الشبكة ، يصبح من الصعب أيضًا ضمان إكمال الدفع السلس.

-

قضايا صندوق حضانة الصناديق: قد تواجه العقد هجمات خبيثة ، ويحتاج المستخدمون إلى الوثوق في العقد التي يرتبطون بها لن تحاول سرقة الأموال.هل يمكن للعقد منع تسرب المفتاح الخاص؟

-

المعايير الفنية وقابلية التشغيل البيني: هناك معايير فنية وبروتوكولات ثابتة بين تطبيقات شبكة البرق المختلفة لضمان قابلية التشغيل البيني.حاليًا ، تقوم فرق التطوير المتعددة بتطبيقات مختلفة لشبكات البرق ، والتي يمكن أن تؤدي إلى مشاكل التوافق.

-

قضايا الخصوصية: على الرغم من أن شبكة Lightning قد حسنت خصوصية معاملات Bitcoin ، إلا أنه قد لا يزال يتم تتبع معلومات المعاملة أو تحليلها.بالإضافة إلى ذلك ، يمكن لمشغلي عقدة الشبكة رؤية المعاملات من خلال العقد الخاصة بهم ، والتي قد تكشف عن معلومات خصوصية معينة.

يؤثر أمان شبكة Lightning بشكل مباشر على إمكانات التوسع خارج السلسلة في Bitcoin وأمان أموال المستخدم.لذلكبالإضافة إلى عناصر التدقيق العامة للسلاسل العامة(انظر التذييل في نهاية هذه المقالة للحصول على التفاصيل)الخارجوتحتاج شبكة Lightning أيضًا إلى الانتباه إلى نقاط مخاطر الأمان المهمة التالية:

-

ازدحام القناة: تحقق من شمولية تصميم نظام شبكة البرق وما إذا كان ازدحام القناة سيكون ناتجًا عن هجمات حزينة.

-

تداخل القناة: تحقق من أمان بنية قناة شبكة البرق وما إذا كانت ستتعرض للهجوم من خلال تدخل القناة.

-

قشور قناة قناة الأصول وإلغاء قفلها: راجع عملية تأمين الأصول وإل

-

تحديث الحالة وإغلاقه: تقييم عملية تحديث الحالة وآلية قناة القوة للقناة للتأكد من أنه يمكن تحديد أحدث حالة وتنفيذها بشكل صحيح عند حدوث استثناء.

-

عقد قفل الوقت وعقد قفل التجزئة (HTLC): تقييم تنفيذ HTLC للتأكد من أنه يمكن تنفيذ ظروف قفل الوقت وقفل التجزئة بشكل صحيح ومنع خسائر الأموال الناجمة عن مشاكل النافذة الزمنية.

-

الاعتماد على الطابع الزمني blockchain: تقييم اعتماد شبكة البرق على الطوابع الزمنية bitcoin blockchain ، تأكد من أنه يمكن تنسيق الوقت في السلسلة وخارج السلسلة بشكل صحيح ومنع الهجمات الزمنية.

-

أمن خوارزمية التوجيه: تحقق من كفاءة وأمن خوارزمية التوجيه لمنع تعرض خصوصية المستخدم ومخاطر التلاعب بالتعريف الخبيث.

-

تخزين القنوات واستعادة البيانات: تحقق من آلية تخزين القناة واستراتيجية استعادة البيانات لضمان استعادة حالة القناة عندما تفشل العقدة أو تفصلها بشكل غير متوقع ، وتجنب فقدان الأموال.

سلسلة جانبية

على عكس شبكة Lightning Network ، يعد Sidechain عبارة عن blockchain مستقلة تعمل بالتوازي مع السلسلة الرئيسية (مثل BTC blockchain) والتواصل مع السلسلة الرئيسية من خلال تثبيت ثنائية الاتجاه (ربط في اتجاهين).الغرض من السلاسل الجانبية هو تحقيق المزيد من الوظائف وتحسين قابلية التوسع دون تغيير بروتوكول السلسلة الرئيسية.

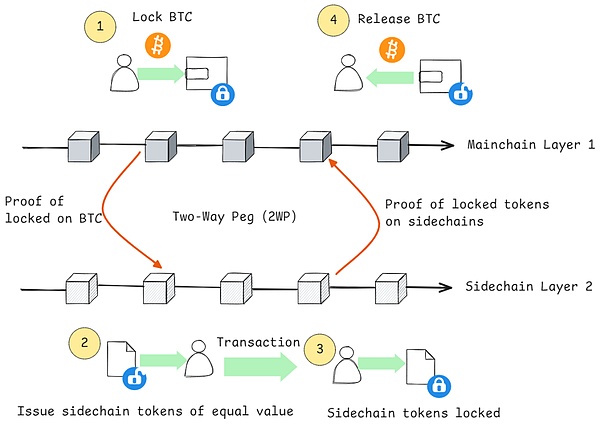

بصفتها blockchain مستقلة ، فإن السلسلة الجانبية لها آلية الإجماع الخاصة بها وعقدها وقواعد معالجة المعاملات..يمكن أن تتبنى التقنيات والبروتوكولات المختلفة عن السلسلة الرئيسية وفقًا لاحتياجات سيناريو تطبيق محدد.من خلال آلية التثبيت ثنائية الاتجاه (2WP) ، تتواصل السلسلة الجانبية مع السلسلة الرئيسية ، مما يضمن نقل الأصول الحرة والآمنة بين الاثنين.آلية التشغيل لآلية الربط ثنائي الاتجاه (2WP) تقريبًا على النحو التالي:

1. يقوم المستخدم بإغلاق BTC على السلسلة الرئيسية ، وتستكشف الوكالة الموثوقة 1 ويستخدم SPV 2 لضمان تأكيد المستخدم المعاملة.

2. ستقوم المؤسسات الموثوقة بإصدار رموز ذات قيمة مكافئة للمستخدمين في السلسلة الجانبية.

3. بعد المعاملة الخالية من المستخدم ، يقوم بإغلاق الرموز المتبقية على السلسلة الجانبية.

4. بعد التحقق من شرعية المعاملة ، تقوم المنظمة الموثوقة بإلغاء تأمين وتطلق القيمة المقابلة لـ BTC للمستخدم على السلسلة الرئيسية.

ملاحظة 1:المؤسسات الموثوق بهالعب دورًا رئيسيًا في آلية الربط ثنائية الاتجاه ، المسؤولة عن إدارة قفل الأصول وإطلاقها.تحتاج هذه المؤسسات إلى الحصول على مستوى عال من المصداقية والقدرات الفنية لضمان أمان أصول المستخدم.

الملاحظة 2:التحقق من SPVيسمح العقد بالتحقق من صحة معاملة معينة دون تنزيل blockchain الكامل.تقوم عقدة SPV ببساطة بتنزيل رأس الكتلة والتحقق مما إذا كانت المعاملة مدرجة في الكتلة من خلال شجرة Merkle.

عناصر تمثيلية للسلاسل الجانبية:

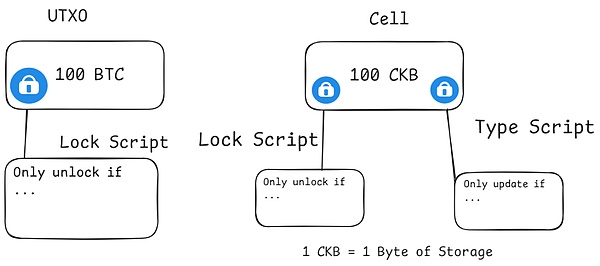

CKB (شبكة الأعصاب)

Nevos Network عبارة عن نظام بيئي مفتوح المصدر من blockchain مصمم مصمم للاستفادة من أمان ولامركزية آلية إجماع POW في BTC ، مع تقديم نموذج UTXO أكثر قابلية للتطوير والمرونة للتعامل مع المعاملات.جوهره هو قاعدة المعرفة الشائعة (CKB) ، وهي عبارة عن طبقة 1 blockchain مبنية على RISC-V وتستخدم POW (دليل على العمل) كإجماع.يقوم بتوسيع نموذج UTXO إلى نموذج خلية ، مما يسمح له بتخزين أي بيانات ، ويدعم أن يتم تنفيذ البرمجة النصية بأي لغة على السلسلة كعقد ذكي.

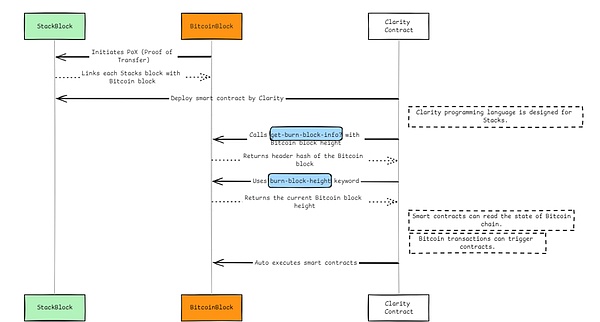

مداخن

يربط المكدس كل كتلة مكدسات مع كتلة Bitcoin من خلال آلية POX (إثبات النقل).من أجل تطوير العقود الذكية ، صمم Stacks لغة برمجة وضوح خاصة.في الوضوح ، تتيح وظيفة الانتقاء؟في الوقت نفسه ، يمكن للكلمة الرئيسية ذات الذروة الحرق أن تحصل على ارتفاع الكتلة الحالي لسلسلة البيتكوين.تتيح هاتان وظيفتان للعقود الذكية Clarity قراءة حالة سلسلة Bitcoin الأساسية ، مما يسمح بمعاملات Bitcoin بالعمل كمحفزات للعقود.يقوم Stacks بتوسيع قدرات Bitcoin عن طريق تنفيذ هذه العقود الذكية تلقائيًا.

للحصول على تحليل مفصل للمداخن ، يمكنك قراءة مقالة البحث السابقة لـ Beosin: “ما هي المكدس؟ما هي التحديات التي قد تواجهها شبكة BTC Layer 2؟》

ميزة السلاسل الجانبية:

-

يمكن أن تعتمد Sidechains تقنيات وبروتوكولات مختلفة لإجراء مختلف التجارب والابتكارات دون التأثير على استقرار السلسلة الرئيسية وأمنها.

-

يمكن للسلاسل الجانبية تقديم وظائف لا تملكها السلسلة الرئيسية.، مثل العقود الذكية ، وحماية الخصوصية ، وإصدار الرمز المميز ، وما إلى ذلك ، إثراء سيناريوهات التطبيق للنظام الإيكولوجي blockchain.

التحديات التي تواجه السلاسل الجانبية:

-

السلاسل الجانبية لها آليات إجماع مستقلة، قد لا تكون آمنة مثل السلسلة الرئيسية BTC.إذا كانت آلية الإجماع للسلسلة الجانبية ضعيفة أو كانت هناك نقاط ضعف ، فقد تؤدي إلى 51 ٪ من الهجمات أو أشكال أخرى من الهجمات ، مما يؤثر على أمان أصول المستخدم.يعتمد أمان السلسلة الرئيسية BTC على قوة الحوسبة الضخمة وتوزيع العقدة الواسعة ، في حين أن السلسلة الجانبية قد لا تلبي نفس معايير الأمان.

-

يتطلب تنفيذ آلية الترسيخ ثنائية الاتجاه خوارزميات وبروتوكولات معقدة.

-

لإيجاد توازن بين السرعة والسلامة ، معظم السلاسل الجانبيةمركزية أعلى من السلسلة الرئيسية.

Layer2 هو نظام blockchain كامل ، وبالتالي فإن عناصر التدقيق العامة للسلاسل العامة تنطبق أيضًا على السلاسل الجانبية ، راجع التذييل في نهاية هذه المقالة للحصول على التفاصيل.

أيضًا،نظرًا لخصوصتها ، تتطلب السلسلة الجانبية أيضًا بعض عمليات التدقيق الإضافية:

-

أمان بروتوكول الإجماع: راجع ما إذا كانت بروتوكولات الإجماع (مثل POW ، POS ، DPOs) للسلسلة الجانبية قد تم التحقق منها واختبارها بالكامل ، وما إذا كانت هناك نقاط ضعف محتملة أو متجهات هجوم ، مثل 51 ٪ من الهجمات ، وهجمات طويلة المدى ، إلخ.

-

أمان عقدة الإجماع: تقييم أمن العقد الإجماع ، بما في ذلك الإدارة الرئيسية ، وحماية العقدة والنسخ الاحتياطي الزائد ، لمنع العقد من التعرض للخطر أو الإساءة.

-

قفل الأصول وإصدارها: راجع آلية تثبيت الأصول ثنائية الاتجاه بين السلسلة الجانبية والسلسلة الرئيسية لضمان أن يكون العقد الذكي لقفل الأصول آمنة وموثوقة ، ومنع الإنفاق المزدوج أو فقدان الأصول أو فشل القفل.

-

التحقق من السلسلة المتقاطعة: تحقق من دقة وأمن التحقق المتقاطع لضمان أن عملية التحقق غير مركزية ومقاومة للعبث ، ومنع فشل التحقق أو التحقق الخبيث.

-

مراجعة رمز العقد: قم بتدقيق جميع العقود الذكية التي تعمل على Sidechain بعمق ، وتكتشف نقاط الضعف المحتملة أو الخلفية ، وخاصة منطق التعاقد عند التعامل مع عمليات السلسلة المتقاطعة.

-

آلية الترقية: تحقق مما إذا كانت آلية الترقية للعقود الذكية آمنة وما إذا كانت هناك عمليات تدقيق وتوافق في المجتمع المناسبة لمنع الترقيات الضارة أو العبث بالعقد.

-

الاتصال الداخلي: تحقق مما إذا كان بروتوكول الاتصال بين عقد السلسلة الجانبية آمنًا وما إذا كانت قناة مشفرة تستخدم لمنع هجمات Man in-Middle أو تسرب البيانات.

-

الاتصال عبر السلسلة: تحقق من قناة الاتصال بين السلسلة الجانبية والسلسلة الرئيسية لضمان سلامة وأصالة البيانات ، ومنع التواصل من الاختطاف أو العبث بها.

-

الطابع الزمني ووقت الكتلة: تحقق من آلية تزامن الوقت للسلسلة الجانبية لضمان اتساق ودقة وقت توليد الكتلة ، ومنع الهجمات أو التراجعات التي تسببها الفرق الزمني.

-

أمن الحوكمة على السلسلة: راجع آليات الحوكمة للسلاسل الجانبية لضمان شفافية وأمن التصويت والاقتراحات وعمليات صنع القرار ، ومنع السيطرة أو الهجمات الضارة.

-

المراجعة الاقتصادية الرمزية: تحقق من النموذج الاقتصادي الرمزي للسلسلة الجانبية ، بما في ذلك تخصيص الرمز المميز وآليات الحوافز ونماذج التضخم ، لضمان عدم أن الحوافز الاقتصادية لا تؤدي إلى سلوك ضار أو عدم استقرار النظام.

-

آلية الرسوم: تحقق من آلية رسوم المعاملات في السلسلة الجانبية لضمان أن يتوافق مع احتياجات المستخدمين الرئيسيين والسلسلة الجانبية ، ويمنع معالجة الرسوم أو احتقان الشبكة.

-

أمن الأصول: تضمن آلية الإدارة للأصول على سلسلة التدقيق أن تخزين الأصول ونقلها وتدميرها آمنة وموثوقة ، ولا يوجد خطر من الوصول أو السرقة غير المصرح به.

-

الإدارة الرئيسية: تحقق من سياسة الإدارة الرئيسية لـ Sidechain لضمان التحكم في الأمن والوصول إلى المفتاح الخاص ، ومنع التسرب أو السرقة.

Rollup

Rollup هو حل تحجيم Layer2 مصمم لتحسين إنتاجية المعاملات وكفاءة blockchain.إنه يقلل إلى حد كبير من العبء على السلسلة الرئيسية عن طريق تغليف عدد كبير من المعاملات (“Rollup”) ومعالجة خارج السلسلة ، فقط تقديم النتيجة النهائية إلى السلسلة الرئيسية.

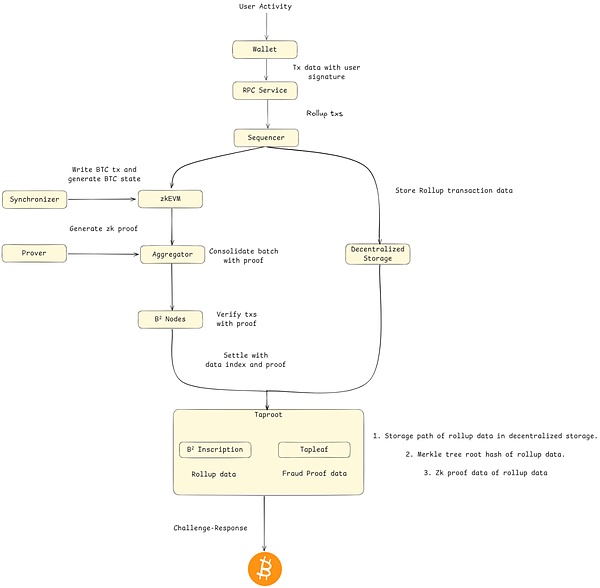

يتم تقسيم Rollup بشكل أساسي إلى ZK-Rollup و OP-Rollup.ولكن على عكس ETH ،نظرًا لعدم اكتمال BTC ، من المستحيل استخدام العقود على BTC للتحقق من إثبات المعرفة الصفرية.لا يمكن تنفيذ حلول ZK-Rollup التقليدية على BTC.إذن كيفية تنفيذ BTC Layer2 باستخدام ZK-Rollup؟بعد ذلك ، خذ مشروع شبكة B² كمثال:

لإكمال التحقق من إثبات المعرفة الصفرية على BTC ، أنشأت شبكة B² برنامجًا نصيًا Taproot يجمع بين التحقق من إثبات المعرفة من ZK-Rollup والتحدي التحفيزي الخاص بـ OP-Rollup.آلية التشغيل الخاصة بها تقريبًا على النحو التالي:

1. B² شبكة أولاً تقوم جميع المعاملات التي بدأها المستخدمون.

2. بعد فرز معاملات التدحرج باستخدام الفارز ، احفظ معاملات Rollup باستخدام التخزين اللامركزي وتسليمها إلى ZKEVM للمعالجة في نفس الوقت.

3. بعد مزامنة ZKEVM لحالة سلسلة BTC ، تقوم بمعالجة تنفيذ العقد والمعاملات الأخرى ، ودمج النتائج وتحزمها وترسلها إلى المجمع.

4. Prover يولد أدلة المعرفة الصفرية ويرسلها إلى المجمع ، ويرسلها إلى العقد B² من خلال معاملة التجميع المجمع وإثبات.

5. B² تؤدي العقد صفر معرفة التحقق وينشئ البرامج النصية taproot استنادًا إلى بيانات Rollup في التخزين اللامركزي.

6. Taproot هو UTXO بقيمة 1 Satoshi.بعد تمرير آلية تحدي الحوافز ، سيتم إرسالها إلى BTC كوعد يعتمد على التحقق من إثبات ZK.

مزايا Rollup:

-

Rollupورث الأمن واللامركزية للسلسلة الرئيسية.يتم ضمان سلامة البيانات والشفافية عن طريق إرسال بيانات المعاملات والحالة إلى السلسلة الرئيسية بانتظام.

-

يمكن لـ Rollup الاندماج بسلاسة في شبكات blockchain الحالية ، مثل Ethereum ، مما يسمح للمطورين بالاستفادة بسهولة من مزاياهم دون الحاجة إلى تعديل العقود والتطبيقات الذكية الحالية بشكل كبير.

-

قامت Rollup بتحسين قدرات معالجة المعاملات بشكل كبير من خلال معالجة عدد كبير من المعاملات خارج السلسلة وتعبئتها في دفعة لإرسالها إلى السلسلة الرئيسية ، مما يؤدي إلى زيادة كبيرة في عدد المعاملات في الثانية (TPS).

-

يجب معالجة معاملات Rollup فقط خارج السلسلة ، مما يقلل بشكل كبير من موارد الحوسبة ومساحة التخزين المطلوبة للمعاملات على السلسلة ، مما يقلل بشكل كبير من رسوم معاملات المستخدم.

التحديات التي تواجه Rollup:

-

إذا لم تكن البيانات خارج السلسلة متوفرة ، فقد لا يتمكن المستخدمون من التحقق من المعاملات واستعادة الحالات.

-

يجب معالجة معاملات Rollup على دفعات وأخيراً تم تقديمها إلى السلسلة الرئيسية ، مما قد يؤدي إلى وقت تسوية أطول.لا سيما في OP-Rollup ، هناك فترة مثيرة للجدل ، وقد يضطر المستخدمون إلى الانتظار لفترة طويلة قبل أن يتمكنوا أخيرًا من تأكيد المعاملة.

-

على الرغم من أن ZK Rollup يوفر أمنًا أعلى وتأكيدًا فوريًا ، إلا أن متطلبات الحوسبة والتخزين الخاصة بها عالية ، ويتطلب إنشاء أدلة معرفة صفرية كمية كبيرة من موارد الحوسبة.

نظرًا لأن الحل المعتمد هو Rollup ، فإن عناصر تدقيق الأمان الرئيسية الخاصة بها هي في الأساس نفس ETH Layer2.

آخرون (بابل)

بالإضافة إلى طبقة BTC التقليدية ، هناك بعض المفاهيم الجديدة لاتفاقيات الطرف الثالث المتعلقة بالنظام الإيكولوجي BTC مؤخرًا ، مثل بابل:

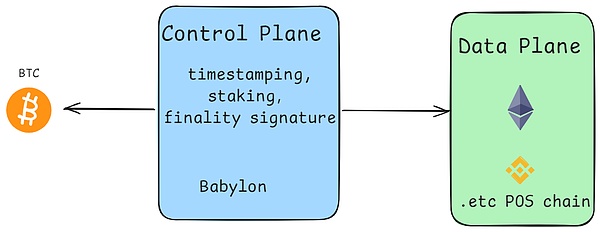

هدف بابل هو تحويل 21 مليون BTC إلى أصول لاعبي اللامركزية.على عكس الطبقة الأخرى من BTC ، لا يوسع بابل سلسلة BTC.إنها سلسلة فريدة من نوعها مع بروتوكول BTC الخاص.

تنقسم الهندسة المعمارية إلى ثلاث طبقات:

طبقة البيتكوين: هذا أساس متين لبابل ، حيث يستفيد من أمان Bitcoin المعروف لضمان أن تكون جميع المعاملات آمنة للغاية ، تمامًا مثل شبكة Bitcoin.

طبقة البابلية: في قلب بابل ، توجد طبقة بابل ، وهي عبارة عن blockchain مخصصة تربط بيتكوين بسلاسل إثبات الإثبات المختلفة (POS).يقوم بمعالجة المعاملات ، ويدير عقودًا ذكية ، ويضمن أن كل شيء يسير بسلاسة في جميع أنحاء النظام البيئي.

طبقة سلسلة نقاط البيع: تتكون الطبقة العليا من سلاسل POS متعددة ، يتم تحديد كل سلسلة POS لمزاياه الفريدة.وهذا يمنح Babylonchain قابلية التوسع والمرونة المذهلة ، مما يتيح للمستخدمين الاستمتاع بأفضل ميزات من بين مجموعات POS المختلفة.

تتمثل العملية في حماية سلسلة POS باستخدام الكتلة النهائية الموقعة على سلسلة BTC.هذا يمتد أساسا البروتوكول الأساسي مع جولات توقيع إضافية.هذه التوقيعات في جولة +1 الأخيرة لها ميزة فريدة من نوعها: فهي تواقيع قابلة للاستخراج لمرة واحدة (EOTs).والغرض من ذلك هو دمج نقاط تفتيش نقاط البيع في BTC لحل مشاكل الفترات الطويلة الأجل والهجمات البعيدة لـ POS.

مزايا بابل:

-

اجعل الفترة غير المرنة من نقاط البيع أسرع

-

نظرًا لأنه يتم تعهد BTC ، يرتبط السعر بـ BTC ، والذي يمكن أن يخفف من ضغط التضخم لشبكة POS المقابلة

-

فتح طرق جديدة لاكتساب BTC

تحدي بابل:

-

التصميمات الاقتصادية مثل معدل إرجاع التعهد لها تأثير كبير على حماس تعهد BTC

-

قلة لوائح اتساق المكافأة بين سلاسل نقاط البيع

إن نقاط الأمان المثيرة للقلق لاتفاقيات الطرف الثالث لا تتسق اعتمادًا على تنفيذها.:

1. أمن العقد الذكي: يتم تنفيذ عقد staking على BTC من خلال البرامج النصية UTXO ، ويجب الانتباه إلى أمنها.

2. أمن خوارزمية التوقيع: يستخدم العقد توقيعات لإدارة مستخدمي المستخدم ، ويرتبط أمان الخوارزمية بتوليد التوقيعات والتحقق منها.

3. تصميم النموذج الاقتصادي للبروتوكول: ما إذا كان النموذج الاقتصادي للاتفاقية قد تم تعيينه بشكل معقول من حيث المكافآت والعقوبات ، وما إذا كان سيؤدي إلى فقدان أصول المستخدم.

زائدة:

السلسلة العامة & amp ؛

-

فائض عدد صحيح: تحقق من وجود فائض عدد صحيح ودفع عدد صحيح

-

حلقة ميتة: تحقق مما إذا كانت شروط حكم الحلقة للبرنامج معقولة

-

المكالمة العودية اللانهائية: تحقق مما إذا كانت حالة الخروج من المكالمة العودية معقولة

-

حالة السباق: تحقق من عملية الوصول إلى الموارد المشتركة في حالة متزامنة

-

تحطم استثناء: تحقق من رمز رمي الاستثناء الذي يسمح للبرنامج بالخروج بنشاط

-

تقسيم 0 الضعف: تحقق مما إذا كان هناك أي موقف يكون فيه التقسيم 0

-

تحويل النوع: تحقق مما إذا كان تحويل النوع صحيحًا وما إذا كانت المعلومات المهمة قد فقدت أثناء عملية التحويل

-

صفيف خارج الحدود: تحقق من الوصول إلى العناصر التي تتجاوز حدود الصفيف

-

الضعف الهفر: تحقق مما إذا كانت هناك أي مشاكل أثناء التخلص من التالي

-

الأمان الوظيفي: تحقق مما إذا كانت هناك مخاطر أمان في كل تطبيق واجهة RPC وما إذا كان فعالًا في الواجهة مع RPC.

-

يمكن التصميم للمطابقة

-

هل إعدادات الإذن لواجهة RPC الحساسة معقولة: تحقق من إعدادات إذن الوصول لواجهات RPC الحساسة

-

آلية الإرسال المشفرة: تحقق مما إذا كان يتم استخدام بروتوكول نقل مشفر ، مثل TLS ، إلخ.

-

طلب تحليل تنسيق البيانات: تحقق من عملية تحليل التنسيق للبيانات المطلوبة

-

هجوم Unlock Wallet: عندما تقوم العقدة بإلغاء قفل محفظتها ، يطلبها RPC لسرقة الأموال

-

أمان الويب التقليدي: تحقق من وجود نقاط الضعف التالية: حقن البرمجة النصية (XSS) / حقن القالب /

-

ضعف مكون الجهة الخارجية / التلوث المعلمة HTTP / حقن كيان XXE / xxe / desequence

-

نقاط الضعف التقليدية مثل نقاط الضعف SSRF / حقن الكود / إدراج الملف المحلي / إدراج الملفات عن بُعد / حقن تنفيذ الأوامر

-

شبكة مصادقة الهوية وتحديد هوية عقدة الشبكة: تحقق مما إذا كانت هناك آلية تحديد هوية العقدة وما إذا كان يمكن عكس آلية تحديد هوية العقدة.

-

تلوث جدول التوجيه: تحقق مما إذا كان يمكن إدراج جدول التوجيه أو الكتابة فوق الإرادة

-

خوارزمية اكتشاف العقدة: تحقق مما إذا كانت خوارزمية اكتشاف العقدة متوازنة ولا يمكن التنبؤ بها ، مثل خوارزمية المسافة ومشاكل أخرى

-

التدقيق لعدد الاتصالات: تحقق مما إذا كان الحد من عدد العقد المتصلة بشبكة P2P معقولة ما إذا كان الحد من العقد المتصلة بشبكة P2P معقولة

-

هجوم الكسوف: تقييم تكلفة وضرر هجمات الكسوف وتوفير تحليل كمي إذا لزم الأمر

-

هجوم الساحرة: تقييم آليات الإجماع في التصويت وتحليل استراتيجيات التحقق من تصويت التصويت

-

هجوم التنصت: تحقق مما إذا كان بروتوكول الاتصال يتسرب الخصوصية

-

الهجوم الغريب: تقييم ما إذا كانت العقدة يمكنها تحديد عقد سلسلة مماثلة

-

الاختطاف الزمني: تحقق من نظام كمبيوتر وقت الشبكة للعقد

-

هجوم استنفاد الذاكرة: تحقق من أين تستهلك الذاكرة الكبيرة

-

هجوم استنفاد القرص الصلب: تحقق من مكان تخزين الملفات الكبيرة

-

هجوم ضغط المقبس: استراتيجية محددة للتحقق من عدد الروابط

-

kernel مقبض هجوم استنفاد: تحقق من قيود إنشاء مقبض kernel ، مثل مقابض الملفات ، إلخ.

-

تسرب الذاكرة المستمر: تحقق من مكان تسرب الذاكرة

-

أمن خوارزمية التجزئة: تحقق من مقاومة التصادم لخوارزمية التجزئة

-

أمان خوارزمية التوقيع الرقمي: تحقق من أمان خوارزمية التوقيع وأمن تنفيذ الخوارزمية

-

أمن خوارزمية التشفير: تحقق من أمان خوارزمية التشفير وأمن تنفيذ الخوارزمية

-

أمان مولد الأرقام العشوائية: تحقق مما إذا كانت خوارزمية توليد الأرقام العشوائية الرئيسية معقولة

-

أمان تنفيذ BFT: تقييم أمان تنفيذ خوارزمية BFT

-

قواعد اختيار الشوكة: تحقق من قواعد اختيار الشوكة للأمن

-

تحديد المركزية: تحديد ما إذا كان هناك تصميم مركزي مفرط في تصميم النظام

-

مراجعة آلية الحوافز: تقييم تأثير آليات الحوافز على الأمن

-

هجوم مزدوج الحلو: تحقق مما إذا كان الإجماع يمكن أن يدافع عن الهجوم الحلو المزدوج

-

MEV Attack Audit: تحقق من تأثير MEV على عدالة سلسلة التعبئة والتغليف بلوك

-

كتلة مراجعة عملية التزامن: تحقق من مشكلات الأمان أثناء عملية التزامن

-

مراجعة عملية تحليل التنسيق: تحقق من مشكلات الأمان أثناء تحليل التنسيق ، مثل تحليل الأخطاء التي تؤدي إلى تعطل

-

مراجعة عملية توليد الكتلة: تحقق من مشكلات الأمان أثناء توليد الكتلة ، بما في ذلك ما إذا كانت طريقة بناء جذر شجرة Merkle معقولة

-

مراجعة عملية التحقق من كتلة: تحقق مما إذا كانت عناصر محتوى توقيع الكتلة ومنطق التحقق كافيين

-

مراجعة منطق تأكيد الكتلة: تحقق مما إذا كانت خوارزمية تأكيد الكتلة والتنفيذ معقولة

-

تصادم تجزئة الكتلة: تحقق من طريقة البناء لتصادم تجزئة الكتلة وما إذا كانت المعالجة أثناء التصادم معقولة

-

حظر قيود موارد المعالجة: تحقق مما إذا كانت تجمعات كتلة اليتيم وحوسبة التحقق وعنوان القرص الصلب وقيود الموارد الأخرى معقولة

-

مراجعة عملية مزامنة المعاملات: تحقق من مشكلات الأمان أثناء عملية التزامن

-

تصادم تجزئة المعاملات: تحقق من طريقة بناء تصادم تجزئة المعاملات والمعالجة أثناء التصادم

-

تحليل تنسيق المعاملات: تحقق من مشكلات الأمان أثناء تحليل التنسيق ، مثل تحليل الأخطاء التي تؤدي إلى تعطل

-

التحقق من شرعية المعاملة: تحقق مما إذا كانت عناصر المحتوى ومنطق التحقق من كل نوع من توقيع المعاملة كافية

-

قيود موارد معالجة المعاملات: تحقق مما إذا كانت قيود الموارد مثل تجمع المعاملات ، وحساب التحقق ، ومعالجة القرص الصلب معقولة

-

هجوم تمديد المعاملات: هل يمكن للمعاملة تغيير الحقول الداخلية (مثل scriptsig) وتغيير تجزئة المعاملة دون التأثير على صحة المعاملة

-

تداول عملية إعادة التداول هجوم: تحقق من اكتشاف النظام لإعادة المعاملات

-

العقد Bytecode التحقق: تحقق من مشكلات الأمان الخاصة بعملية التحقق من العقود عن طريق الأجهزة الافتراضية ، مثل الفائض الصحيح ، الحلقة الميتة ، إلخ.

-

تنفيذ العقد BYTECODE: تحقق من المشكلات الأمنية لعملية تنفيذ رمز BYTECODE بواسطة الأجهزة الافتراضية ، مثل الفائض الصحيح ، الحلقة الميتة ، إلخ.

-

نموذج الغاز: تحقق مما إذا كانت رسوم المناولة المقابلة لكل عملية ذرية تنفذها معالجة/عقد المعاملات تتناسب مع استهلاك الموارد

-

سلامة التسجيل: تحقق مما إذا تم تسجيل المعلومات الرئيسية

-

أمان التسجيل: تحقق مما إذا كان مشاكل الأمان الناجمة عن المعالجة غير الصحيحة أثناء معالجة السجل ، مثل الفائض الصحيح ، إلخ.

-

يحتوي السجل على معلومات الخصوصية: تحقق مما إذا كان السجل يحتوي على معلومات الخصوصية مثل المفاتيح.

-

تخزين السجل: تحقق مما إذا كان السجل يسجل الكثير من المحتوى ، مما يؤدي إلى استهلاك موارد العقدة

-

أمان سلسلة التوريد من رمز العقدة: تحقق من جميع المكتبات والمكونات وأطر السلسلة العامة من الطرف الثالث للمشكلات المعروفة