المؤلف: سالوس رؤى

هناك الكثير من المخاطر الأمنية في مجال التمويل اللامركزي (DEFI) ، والتي قد تسبب ضررًا خطيرًا للمستخدمين والمنصات والنظام الإيكولوجي المالي بأكمله.لقد لخصنا ثلاثة مخاطر أمان Defi وقمنا بتحليل عملية المتسللين والحلول المقابلة من خلال تحليل الحوادث الأمنية الحقيقية الأخيرة.

-

مخاطر التلاعب في الأسعار

-

خطر الضعف في العقد الذكي

-

مخاطر تشغيل المستخدم

1. مخاطر التلاعب بالسعر

في Defi ، تشير مخاطر التلاعب في الأسعار إلى سلوك الجهات الفاعلة الضارة التي تحاول الاستفادة أو التأثير على السوق من خلال معالجة سعر الأصول.قد يؤدي هذا التلاعب إلى أسعار السوق غير الطبيعية ، مما يؤدي إلى خسائر للمشاركين الآخرين.في ما يلي ، نلخص ثلاث حالات قد تحدث في خطر معالجة الأسعار في Defi:

-

هجوم قرض البرق

-

هجوم شطيرة

-

القاضي هجوم الآلة

1.1 هجوم قرض البرق

هجوم قرض Lightning هو وسيلة للهجوم في تطبيقات Defi.يستخدم العمليات المالية مثل Lightning Loan دون توفير الرهون العقارية.يقترض المهاجم الكثير من الأموال من خلال Lightning Loan ويقوم بسلسلة من العمليات في نفس الصفقة لأداء الاحتيال.

حدث هجوم قرض Shidoglobal Lightning

في 23 يونيو 2023 ، وقعت هجمات قرض Shidoglobal Lightning في BSC (سلسلة Binance Smart).يدرك المهاجم تحكيم Albon عن طريق قفل والحصول على الآلية ، وفرق السعر بين التجمعين.976 تم سرقة WBNB بنجاح.

هجوم تكساس:

https://explorer.phlcon.xyz/bsc/0x72f8dd2bcfe2c9fbf0d93367804178a0d89956babe3aa712d6

كيف يقوم المهاجم بأداء هجمات قرض البرق؟

-

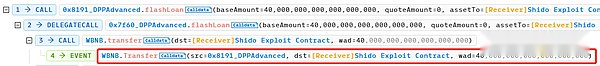

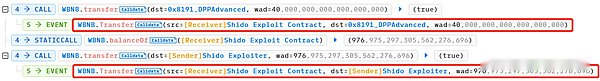

استعار المهاجم 40 قروض البرق WBNB.

>

-

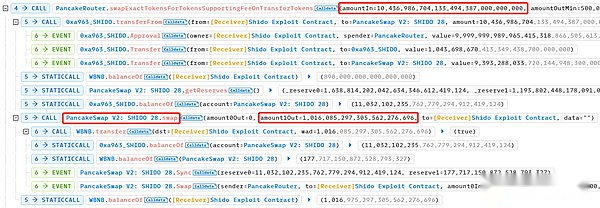

تبادل المهاجم 39 WBNB في 10 ، 436 ، 972 ، 685 ، 676 ، 390 ، 697 Shido inu: Shido Tokens (9 أرقام بعد نقطة عشرية) ، وتخزينها في Pancakeswap V2: Shido-Wbnb Pool.زادت هذه الخطوة من إمدادات Shido Inu: Shido Tokens في المجمع ، مما أدى إلى انخفاض في سعر الرمز المميز.

>

-

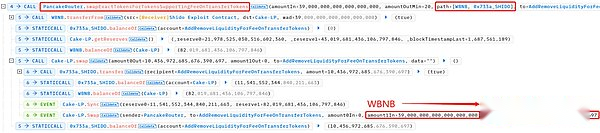

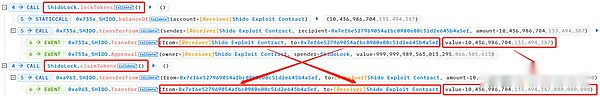

ثم دعا المهاجم shidolock.locktokens و shidolock.claimtokens بدوره ، والتي تحولت 10 ، 436 ، 972 ، 685.676390697: شيدو الرموز (9 أرقام بعد نقطة العشرية) إلى 10 ، 436 ، 986 ، 70 4 ، 133 ، 494 ، 387 ، 000 و 000 و 000 رموز شدو (18 رقمًا بعد نقطة عشرية).

عندما يستدعي المهاجم وظيفة Locktokens في عقد Shidolock ، سيتم قفلها في العقد 10 ، 436 ، 972 ، 685.676390697: قفل الرمز المميز لشدو في العقد.هذا يعني أنه لا يمكن نقل هذه الرموز أو تداولها حتى يتم استيفاء شروط محددة.عن طريق قفل الرموز ، يمكن للمهاجمين الحفاظ على سعر الرموز إلى حد ما.

يطلق المهاجم على وظيفة PlayTokens ويحول رمز القفل إلى 10 ، 436 ، 986 ، 704 ، 133 ، 494 ، 387 ، 000 ، 000 ، 000 شيدو الرمز المميز.في الواقع ، زادت الأرقام العشرية من الرموز الشيد من 9 إلى 18 ، مما زاد من إجمالي العرض من الرموز.

>

-

عن طريق قفل والحصول على آليات ، هناك فرق في السعر بين Pancakeswap V2: SHIDO-WBNB POOL و PANCAKESWAP V2: SHIDO 28 POOW.على وجه التحديد ، نظرًا لزيادة العرض في Pancakeswap V2: Pool Shido-WBNB ، تزداد الزيادة في الأسعار ، مما يؤدي إلى انخفاض في السعر.في Pancakeswap V2: Shido 28 Pool ، يكون السعر مرتفعًا نسبيًا لأن العرض لم يزيد.يستخدم المهاجم هذا الفرق في السعر لتبادل الرموز بين التجمعين. -bit) تبادل إلى 1 ، 016 WBNB.

>

-

أخيرًا ، قام المهاجم بتسديد 40 قروض Lightning WBNB وتلقى حوالي 976 من أرباح WBNB.

>

وظيفة قرض البرق محدودة

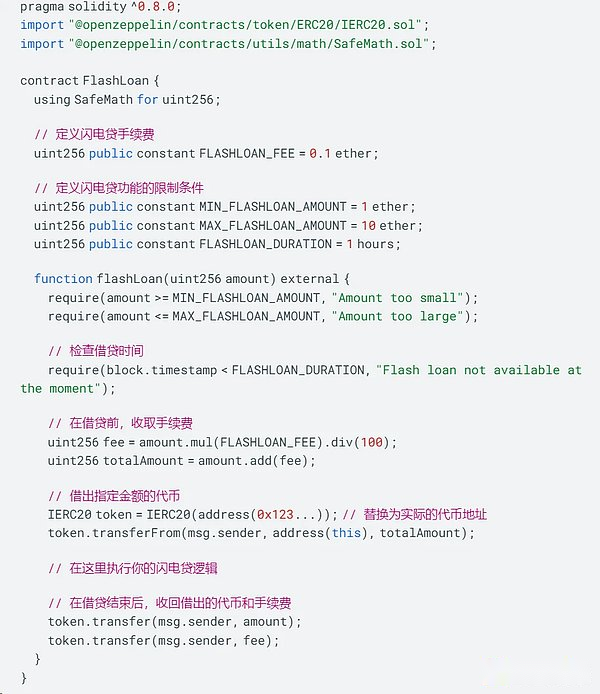

الحد من وظيفة قرض البرق وتقديم رسوم قرض البرقإنها طريقة شائعة لتقليل مخاطر قرض البرق والتلاعب.

-

الحد من وظيفة قرض البرق: يمكن أن تكون وظائف قرض البرق محدودة ، مثل تحديد الحد الأدنى لمبلغ القرض ، والوقت الزمني للاقتراض ، إلخ.هذا يمكن أن يقلل من فرصة الهجوم من قبل المهاجمين باستخدام قروض البرق.

-

تقديم الخوف من قرض البرق: يمكنك فرض رسوم معينة للمقترضين.هذا يمكن أن يزيد من تكلفة الهجوم ويجعل المهاجم يواجه مخاطر وتكاليف أعلى عند مهاجمة قروض البرق.

>

في رمز المثال أعلاه ، قمنا بإعداد بعض القيود لتقييد استخدام قرض البرق ، مثل الحد الأدنى لمبلغ القرض ، وأقصى مبلغ القرض ، ووقت القرض.قبل إجراء عملية قرض Lightning ، نقوم بحساب ونحن نسبة مئوية معينة من رسوم المناولة.

1.2 هجوم شطيرة

هجوم السندوتش هو طريقة هجوم تستخدم المعلومات غير المتماثلة في التبادل اللامركزي (DEX).يستخدم المهاجم معاملة ضارة بين المعاملتين لاستخدام فروق الأسعار للحصول على الأرباح.

حادث هجوم شطائر المنحنى

في 2 أغسطس ، 2023 ، شنت Systems Hypernatic هجوم شطيرة على تمويل المنحنى.يقوم المهاجم بإدراج معاملة ضارة بين المعاملتين بين السيولة وإزالة السيولة.كسب 36.8 K USDT.

هجوم تكساس:

https://explorer.phlcon.xyz/tx/eth/0xd4933393952049644c531309ddd4134bf3db1e6f0b68b016ee0bfffde

كيف ينفذ المهاجم هجوم شطيرة؟

-

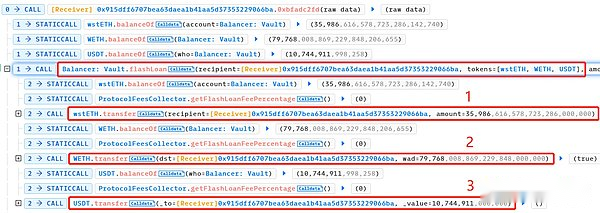

يحصل المهاجمون على قروض صاعقة ضخمة من مصادر متعددة من الأموال ، بما في ذلك WSTTH و Weth و USDT.

>

-

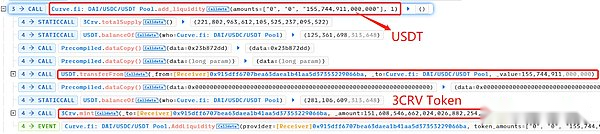

يوفر المهاجم 3 حمام سباحة 155 ، 000 ، 000 USDT ويحصل على 3 رموز CRV LP.3 CRV هو رمز LP من Tripool المنحنى (منحنى DAI/USDC/USDT التعدين) ، وهو تجمع تعدين تالفة في الهجوم.

>

-

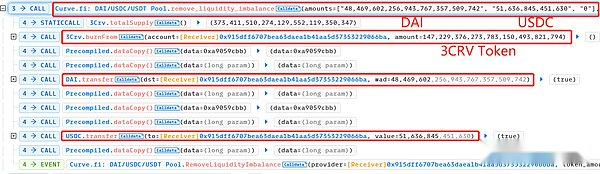

تمت إزالة المهاجم من حمام السباحة (جميع) سيولة DAI و USDC ، ودمر 3 رموز CRV LP.في هذا الوقت ، كان المسبح USDT بالكامل تقريبًا ، مما جعلها أرخص بكثير من DAI و USDC.

>

-

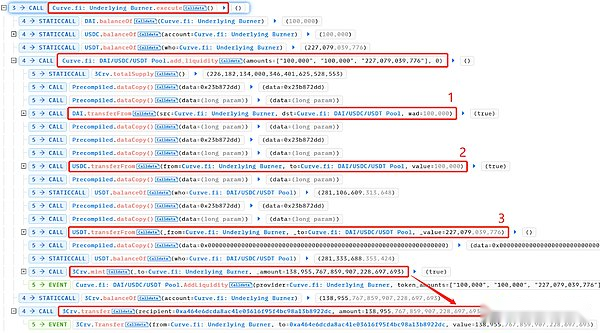

اتصل بوظيفة تنفيذ () تنفيذ العقد الأساسي () واستمر في إضافة السيولة إلى مجموعة التعدين DAI/USDC/USDT.يحتفظ Dai: تمت إضافة DAI: USDC: كمية USDT هي 100 ، 000: 100 ، 000: 227 ، 079 ، 039 ، 776.وقد تسبب هذا في أن يكون تجمع التعدين أكثر غير متوازنة ، والكمية النسبية للدولار الأمريكي (USDT) أعلى والقيمة أقل.

>

-

أضاف المهاجم DAI و USDC الذي تمسك به إلى مجموعة التعدين DAI/USDC/USDT وتمتع بمتميز ، مما يعني الحصول على عدد أكبر من الرمز المميز لـ 3 CRV LP.

>

-

المهاجم يدمر الرمز المميز 3 CRV LP واستخراج سيولة USDT.

>

-

قام المهاجم بتسديد قرض فلاش ويحتفظ بربح 36.8 كيلو باستر.

>

في هذه العملية ، تشير المعاملات الخبيثة إلى أن المهاجم قد أزال كمية كبيرة من سيولة DAI و USDC من تجمع التعدين DAI/USDC/USDT ، ودمر المعاملة الرمزية 3 CRV LP.هذه الصفقة تجعل تجمع التعدين غير متوازن للغاية ، والرقم النسبي للدولار الأمريكي (USDT) أعلى ، مما يؤدي إلى انخفاض قيمة.

تشير المعاملتان الأخريان إلى معاملات المهاجمين لإضافة السيولة واستخراج السيولة.يستخدم المهاجم اختلاف السعر لإضافة سيولة DAI و USDC إلى مجموعة التعدين DAI/USDC/USDT ، واستخراجها بقسط أكبر للحصول على عدد أعلى من الرمز المميز لـ 3 CRV LP.

وبهذه الطريقة ، يلف المهاجم معاملات ضارة مع معاملتين أخريين من خلال السندويشات ، وشراء سيولة USDT بسعر منخفض ، ثم بيع الأرباح بأسعار مرتفعة.

تسلسل المعاملة المقيدة

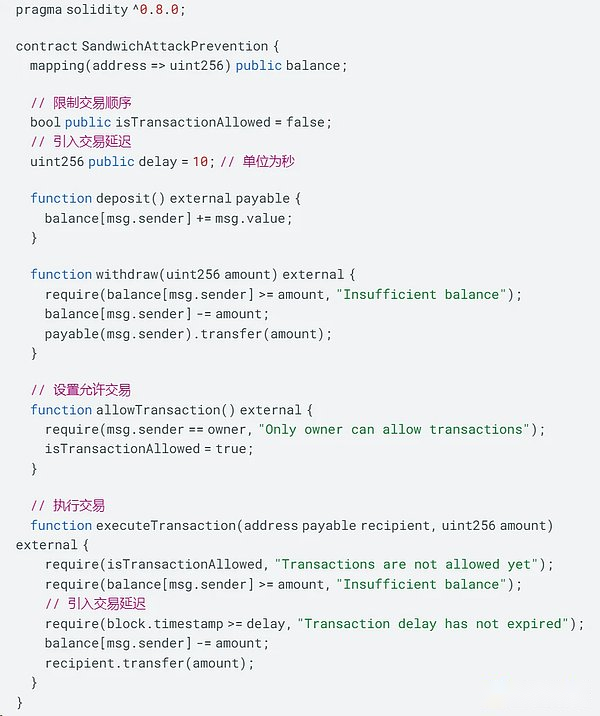

عندما يتعلق الأمر بمنع السندويشات ، قد يتضمن تنفيذ الكود عقودًا ذكية معقدة ومنطق التداول.فيما يلي مثال مبسط ، وكيفية تمرير الشاشةتقييد تسلسل المعاملة وإدخال تأخير المعاملاتتعال لمنع هجمات السندوتش.

>

في هذا المثال ، نفترض أن هناك عقودًا ذكيًا شطريًا لتوازن المستخدمين مع المعاملات.من أجل منع هجمات السندوتشات ، قدمنا آليتين دفاعيين رئيسيين.

بادئ ذي بدء ، في وظيفة lemtransaction ، يمكن لمقاول العقد فقط تعيين IstranactionAlowed إلى True للسماح للمستخدمين بتنفيذ المعاملات.يمكن أن يضمن ذلك تنفيذ المعاملة بالترتيب الصحيح دون السماح للمهاجمين بإدخال المعاملات الخبيثة بين معاملتين.

ثانياً ، في وظيفة التنفيذ ، قدمنا مفهوم تأخير المعاملات.لا يمكن للمستخدمين تنفيذ المعاملة إلا بعد أن يتجاوز وقت الحظر الحالي وقت التأخير.يمكن أن يمنح ذلك المستخدمين الآخرين وقتًا كافيًا لتنفيذ المعاملة وتحديث السعر ، مما يقلل من فرصة استخدام فروق الأسعار من قبل المهاجمين.

1.3 هجوم آلة النبوة

Price Prophet هو مصدر بيانات يوفر معلومات سعر حقيقية من العملات المشفرة.هذه المعلومات مهمة للتشغيل العادي للعديد من بروتوكولات Defi.يشير هجوم النبي إلى البيانات التي قدمها المهاجم بشكل مصطنع عن البيانات التي توفرها آلة النبوة ، والغرض من ذلك هو تحقيق ربح من معاملة تعتمد على سعر التلاعب.

حدث هجوم النبي في تمويل Rodeo

Rodeo هي منصة Defi التي توفر خدمات آلة التنبؤ بالأسعار.في 11 يوليو ، 2023 ، تسبب التلاعب في برايس النبي بالسرقة من بروتوكول روديوحوالي 472 ETH (حوالي 888،000 دولار أمريكي).

هجوم تكساس:

https://explorer.phlcon.xyz/tx/arbitrum/0xb1be5dee3852c818af7428def285b497ffc2eda0d893a09fb25a

كيفية التلاعب بالنبي سعر؟

مفتاح هجوم تمويل Rodeo هو Rodeo Twap Oracle.يتم استخدام آلة التنبؤ لتتبع نسبة السعر بين ETH و UNSHETH.

-

تحليل معاملات الهجوم: تبدأ عملية الهجوم مع المهاجم لإجراء معاملة مخطط لها بشكل جيد.استخدم المهاجم الفهم في العمق لنقاط الضعف المحتملة لهندسة المنصة ووقت مرجح متوسط السعر (TWAP) ، وأطلق هذا الهجوم.

-

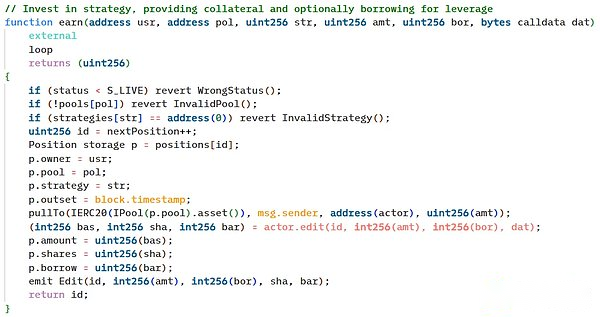

معالجة النبوءة المتراكمة: يمكن للمهاجم استخدام وظيفة الربح المرتبطة بالعنوان الاستراتيجي غير المكرّن ، وتبادل USDC بالقوة.هذا التلاعب يتجاوز بشكل فعال التحكم في نقطة الانزلاق الناجم عن النبي المعيبة غير المعيبة.في جوهرها ، يتم استبدال وظيفة الربح بالقوة من USDC إلى Weth ، ثم يتم استبدالها بـ UNSHETH.

-

حساب TWAP السعر: يتم حساب سعر TWAP في المتوسط خلال الأسعار الأربعة المحدثة الأخيرة ، كل فاصل تحديث هو 45 دقيقة.ومع ذلك ، فإن النبي المعيبة يعيد سعر المعالجة ، مما تسبب في عقود ذكية الاعتقاد بأن الموقف يجب أن يكون بصحة جيدة.

-

الرافعة المالية للوضع المفتوح: يتحكم المهاجم في آلة النبوءة TWAP من خلال السندويشات ، ثم يستخدم وظيفة كسب من عقد المستثمر لفتح موقف الرافعة المالية.اقترضوا USDC بقيمة 400،000 دولار.

>

-

أصول التبادل: يقوم المهاجم بتبادل الأصول المستعارة مع حمام السباحة Camelotdex في القاع ، ويبيعها إلى غير المعد إلى المسبح.

-

تبلل التحقق: عادة ما تتحقق العقود مما إذا كانت العملية صالحة.ومع ذلك ، لأن المهاجم يسيطر على هذه الاستراتيجية ، فقد تجاوزوا هذا التفتيش بسهولة.يمكّن ذلك المهاجم من استخدام غير المعدل إلى التجمع لاستخدام الموضع المعالج لاستخراج السيولة بشكل فعال من النظام الأساسي.

-

صناديق التحويل: قام المهاجم بنقل الأموال المسروقة من التعبير إلى Ethereum ، 285 ETH إلى عدم الرضا ، ثم نقلها إلى التعبير لمواصلة الهجوم.تم بعد ذلك تحويل الأموال المسروقة بقيمة 150 ETH إلى Tornado Cash ، وهي خدمة مختلطة للعملة المعدنية التي ركزت على الخصوصية.لا يزال المهاجم 371.2 المتبقي (حوالي 701 ، 679 دولارًا).

واحدة من نقاط الضعف الرئيسية لهذا الهجوم هي عيوب Rodeo Twap Oracle.تعتمد آلة النبوة على احتياطي زوج المعاملة Weth/Unsheth.

احسب السعر بناءً على آلات نبوءة متعددة

ضمان موثوقية استعلام الأسعار ، يجب استخدام نبي موثوقآلات تنبؤ متعددة أو أسعار التغذية الإجماليةحساب السعر ، لا تعتمد فقط على معدل مقارنة الرموز.لا سيما في حالة سوء تجمعات التعدين ، يمكن لمصدر معلومات التسعير المتنوع هذا تحسين دقة بيانات الأسعار ويجعل من الصعب على المهاجمين التلاعب بالبيانات.

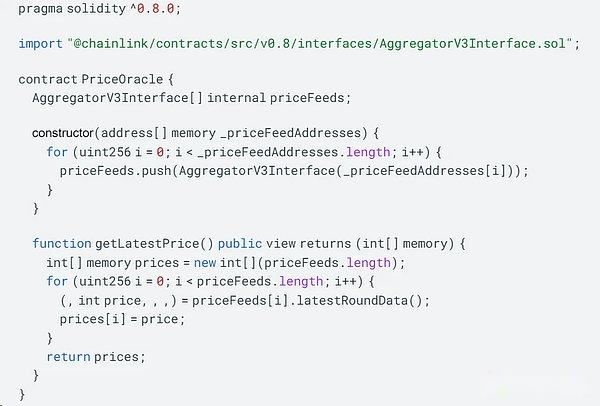

لتحقيق هذا الهدف ، يتمثل الحل المحتمل في استخدام آلات النبوءة اللامركزية ، مثل ChainLink.يمكن لآلة ChainLink التي يمكن التنبؤ بها جمع البيانات من مصادر البيانات المختلفة واستخدام تقنية blockchain للتحقق من دقة البيانات وتأكيدها.باستخدام مصادر بيانات متعددة ، يقلل ChainLink من إمكانية فشل نقطة واحدة ويصعب معالجة البيانات من قبل المهاجمين.

فيما يلي رمز مثال يستخدم عقد Polymer Sainlink للحصول على بيانات السعر:

>

في الكود أعلاه ، نستخدم مجموعة من أنواع AggregatorV3Interface لتخزين أمثلة متعددة من آلات النبوءة.يقبل المُنشئ صفيف عنوان النبي كمعلمة ويحالات كل عنوان في كائن AggregatorV3Interface.

يتم استخدام وظيفة getLatestPrice للحصول على أحدث بيانات السعر لمصادر البيانات المتعددة.يعبر مجموعة PriceFeeds ويحصل على بيانات الأسعار من خلال استدعاء وظيفة LateStonddata لكل آلة نبوءة.يتم تخزين جميع بيانات السعر في صفيف من نوع int وإعادته إلى المتصل.

وبهذه الطريقة ، يمكننا الحصول على بيانات الأسعار من مصادر بيانات متعددة والتأكد من أن الاستعلام عن الأسعار يعكس أسعار الأصول بشكل أكثر دقة.

2. خطر الضعف العقد الذكي

نقاط الضعف الذكية من نقاط الضعف الذكية تشير إلى نقاط الضعف أو الأخطاء في الرمز المكتوب على Ethereum أو غيرها من منصات العقود الذكية.جوهر Defi هو اتفاق مالي يعتمد على العقود الذكية ، وبالتالي فإن الثغرات في العقود الذكية قد تتسبب في فقدان أموال المستخدمين أو معالجة سلوكيات السوق أو السلوكيات الخبيثة الأخرى.

من المهم للغاية تحديد نقاط الضعف هذه ،نحنأغطية التدقيققضايا محتملة مختلفةجوهرويشمل ذلك على سبيل المثال لا الحصر نقاط الثغرات الأمنية التي يتم إدخالها ، ونقاط الثغرات الأمنية للتحكم في الوصول ، ونقاط الضعف الفائضة في التدفق العددي ، ونقاط الضعف المنطقية التجارية.تهدف خدمة التدقيق الشاملة لدينا إلى تعزيز أمان عقدك الذكي وحماية تأثير هذه المخاطر.

في ما يلي ، استخدم نقاط الضعف التحكم في الوصول كمثال ، مما يشير إلى تأثير ثغرات العقد الذكي على Defi.

Leetswap Control Control Controlability

تعرض Leetswap لهجوم ،الخسارة تتجاوز 340 ETHجوهرالسبب الأساسي هو أن هناك نقاط الضعف التحكم في الوصول في عقد زوج Leetswap V2.

هجوم تكساس:

https://dashboard.tenderly.co/tx/base/0xbb837d417b76dd237b441695a50941c4dee561ea57d982b9f10ec

العقد الضعيف:

https://basescan.org/address/0x94DAC4A3CE998143AA119C05460731DA80AD90CFF

>

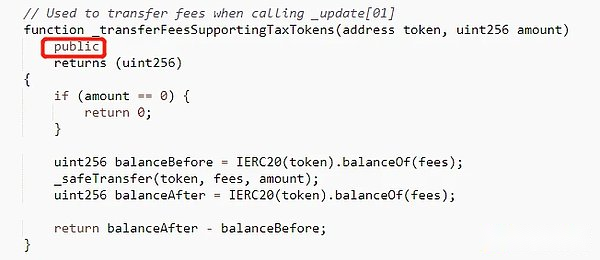

المهاجم يدعو _transferfeessupportingtaxtokens وظيفة لمعالجة التجمع.

-

تبادل رمز آخر A مع Weth.

-

اتصل بوظيفة _transferferfeessupportingtaxtokens لنقل الرموز A ، ثم استدعاء وظيفة المزامنة للتسبب في ارتفاع سعر الرموز A.

-

استخدم الرموز A لتبادل المزيد من Weth ومسح حمام السباحة.

حل

لإصلاح ثغرات التحكم في الوصول إلى وظيفة _transferferntingtaxtokens ، يجب تغيير رؤية الوظيفة إلى خاصة أو إنترنت.يتم الإعلان عن الوظيفة على أنها خاصة ، ويمكن استدعاء وظائف أخرى داخل العقد فقط.أعلن عن الوظيفة كإنترنت ، والتي يمكن الوصول إليها بموجب عقد العقد.عندما ترث العقود الأخرى عقد زوج Leetswap V2 ، يمكنك الاتصال بالكلمات الرئيسية الفائقة _transferfeessupportingTaxTokens وظيفة من خلال الكلمة الرئيسية الفائقة.لا يمكن للمستخدمين الخارجيين الوصول مباشرة إلى هذه الوظيفة لتحسين أمان العقد.

من الضروري تحديد كيفية تغيير رؤية الوظيفة وفقًا لمنطق العقد المحدد ويحتاج إلى التأكد من أنه لا يؤثر على التشغيل العادي للعقد أثناء تحسين الأمان.

يعد تدقيق العقد الذكي خطوة مهمة في تحديد ومنافسة الثغرات الأمنية.في سالوس ،لدينا فريق يتكون من مطوري العقود الذكية ذوي الخبرة وخبراء التدقيق ، والتي يمكن أن تساعدك على تعزيز أمان العقد.تمكننا معرفتنا المهنية من تحديد موقع نقاط الضعف المحتملة بدقة وضمان سلامة وموثوقية مشروعك.

3. مخاطر تشغيل المستخدم

في مجال Defi ، يشير خطر تشغيل المستخدم إلى خطر فقدان رأس المال بسبب أخطاء التشغيل الخاصة بهم ، أو عدم كفاية الوعي الأمني أو السلوك غير المرضي عند استخدام منصة DEFI.فيما يلي بعض مخاطر تشغيل المستخدم الشائعة:

-

انقر فوق الروابط الخبيثة: قد يرتكب المستخدمون أخطاء للنقر على الرابط الضار ، مما يؤدي إلى عدوى البرمجيات الضارة أو فيروسات مع معداتهم.

-

باستخدام محافظ غير آمنة: إذا اختار المستخدم استخدام تطبيقات محفظة غير آمنة أو محافظ للأجهزة ، فقد يستخدم المهاجم نقاط الضعف هذه لسرقة المفتاح الخاص للمستخدم أو سلطة التشغيل.

-

اكتشف المفتاح الخاص: إذا قام المستخدم بتسريب المفتاح الخاص في بيئة أو يخزن المفتاح الخاص في مكان غير آمن ، فقد يحصل المهاجم بسهولة على المفتاح الخاص للمستخدم ومن ثم التحكم في أمواله.

-

عمليات التداول غير القابلة للقارات: عندما يقوم المستخدم بإجراء معاملة ، إذا لم تتحقق بعناية من تفاصيل المعاملة (مثل العنوان المستهدف ، أو عدد المعاملات ، وما إلى ذلك) ، فقد يتسبب ذلك في إرسال رأس المال إلى العنوان الخطأ أو عدد الأخطاء.

من أجل تقليل خطر تشغيل المستخدم ، فإن ما يلي بعض الاقتراحات:

-

تحسين الوعي الأمني: فهم أساليب الصيد والبرامج الضارة والاحتيال الشائعة عبر الإنترنت ، وتعلم كيفية تحديدها وتجنبها.الحفاظ على تنبيه وتحقق من الروابط والتطبيقات المتعلقة بـ Defi.

-

استخدم محفظة أمان: اختر استخدام تدقيق السلامة وتطبيقات محفظة سمعة جيدة أو محافظ الأجهزة.تأكد من أن تطبيقات المحفظة والبرامج الثابتة هي أحدث إصدار واتبع أفضل ممارسة أمان.

-

Backup و Protection Private Key: صعد المفتاح الخاص في مكان آمن ومُشفر بكلمة مرور قوية.احتياطيًا للمفتاح الخاص بشكل منتظم وقم بتخزينه في أماكن آمنة وآمنة لمنع فقدان البيانات العرضية.

-

تحقق من تفاصيل المعاملة: قبل إجراء أي معاملة ، تحقق بعناية من تفاصيل المعاملة للتأكد من أن العنوان الهدف وعدد المعاملات صحيح.يمكن أن تتجنب عمليات التفتيش المزدوجة فقدان الأموال الناجمة عن الإهمال.

4. ملخص

يرجى ملاحظة أن الحل لكل هجوم وضعف أعلاه هو مجرد مثال بسيط ، ولا يمكنه منع الهجوم المقابل تمامًا ، أو إصلاح الضعف المقابل.إذا كنت مهتمًا بتدقيق العقود الذكية ، من فضلكاتصل بناسوف نتعاون معك لتزويدك بخدمات تدقيق احترافية لضمان أن يكون عقدك آمنًا وموثوقًا.نحن ملتزمون بتزويدك بخدمات عالية الجودة ودعم فني شامل لضمان تشغيل عقودك الذكية في بيئة آمنة وموثوقة.