هل ديبسيك سهلة الاستخدام؟عندما يتعافى Deepseek من هجوم DDOS الذي يتم ملاحظته عبر الشبكة بأكملها ، فإننا في طلب واجهة Deepseek بعد القيامة.تم العثور على البيتكوين.

دعني أخبرك ببطء.

1. Deepseek عالق

يواجه Deepseek أكبر هجوم DDOS.

يشاع أن حركة مرور هجوم الذروة تجاوزت 3.2 تيرابايت في الثانية ، وهو ما يعادل عشرات الملايين من الأجهزة “تطرق” في نفس الوقت كل ثانية ، مما تسبب في انخفاض خدمة R1 Big Model لمدة يوم واحد تقريبًا.

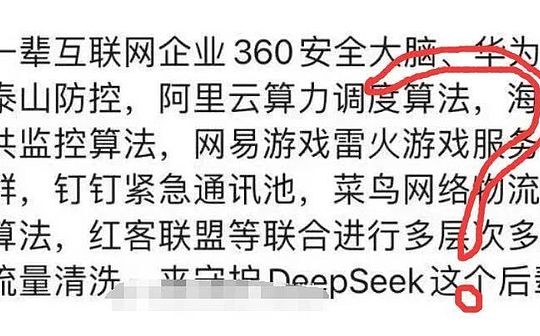

نجا ديبسيك.من الائتمان؟

يقول بعض الناس أن الجيل الأكبر من شركات الإنترنت ، والوقاية من Taishan والتحكم في 360 Security Brain ، و Huawei Cloud ، و ALIBABA CLEAR COMPANTING MULLEDENGERM ، و HIKVISION Public Monitoring خوارزمية ، مجموعة خادم لعبة Netease Leihuo ، مجموعة اتصالات الطوارئ ، مجموعة الاتصالات الطوارئ ، تجمع الاتصالات الطارئة في الطوارئ ، مجموعة التواصل الطارئ الطارئ ، مجموعة التواصل الطارئ الطارئ في حالة الطوارئ ، مجموعة التواصل الطارئ الطارئ في حالات الطوارئ في الطوارئ. تقوم خوارزميات Cainiao Network Logistics ، وتحالف Redcar وغيرها بشكل مشترك بتنظيف حركة المرور متعددة المستويات ومتعددة الأبعاد لحماية الجيل الأصغر سنا من Deepseek.

لو سمحت،أتمنى ألا تصدق هذا النوع من منطق الكتابة الرائع.بالإضافة إلى Zhou Hongyi ، الذي يعمل أيضًا بلا كلل لمحاربة Deepseek ، أعتقد أن الشركات المصنعة الرئيسية الأخرى مرتبكة.

وراء هذه “الشغب الرقمي” ، يوجد في الواقع صورة مصغرة للمعركة الهجومية والدفاعية للأمن السيبراني – يتحكم المهاجم في “Zombie Legion” لإطلاق موجة من الطلبات ، بينما يحتاج المدافع إلى إيجاد طريقة لكسر الجمود في لعبة الحوسبة القوة والحكمة.

إنه أمر صعب بعض الشيء.

لكن المثير للاهتمام هو ،مفتاح كسر الجمود في Deepseek ليس في المقالة الرائعة ، ولكن في Bitcoin.

2. الأدلة الحديدية

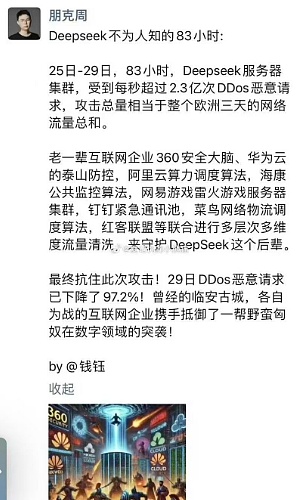

في البداية كنت فضوليًا.الشعور أن هذا يشبه إلى حد كبير تعدين البيتكوين الذي نعرف عنه.

لم يكن حتى فتحت F12 ورأيت طلب Deepseek أن يكون هناك Create_Pow_Challenge ، وأدركت أن Deepseek كان يستخدم آلية POW الخاصة بـ Bitcoin لمحاربة هجمات DDOS.

هل هذا صحيح؟اسمحوا لي أن أسأل زملاء ديبسيك

هذا صحيح، ليس فقط المستخدمة ، ولكن أيضا Openai.

فلماذا بيتكوين؟

3. الوحي من البيتكوين

يتمثل جوهر هجمات DDOS في إغراق النظام المستهدف من خلال طلبات غير صالحة ضخمة حتى يطغى النظام المستهدف ويرفض الخدمة.

يمكن أن تخفف أساليب الدفاع التقليدية مثل تنظيف حركة المرور وحظر IP الأعراض ، ولكن من الصعب علاج السبب الجذري – تكلفة الهجوم منخفضة وتكلفة الدفاع مرتفعة ، تمامًا مثل “استخدام صنابير النار لمحاربة الفيضانات”.

تستعير استراتيجية Deepseek الجديدة من آلية Bitcoin (POW).ببساطة ، إذا أراد المستخدم استدعاء خدمات الذكاء الاصطناعي ، فيجب عليه أولاً إكمال مشكلة حساب (على غرار تعدين Bitcoin) حتى يتمكن أولئك الذين يحلون المشكلة بنجاح من الحصول على “تمريرة”.يسمح هذا التصميم لكل طلب بدفع تكاليف طاقة الحوسبة الحقيقية ، وإذا أراد المهاجم شن هجوم واسع النطاق ، فستزيد التكلفة بشكل كبير.

ما هو المنطق وراء هذا؟

يضمن Bitcoin أمان الشبكة من خلال POL: يستهلك عمال المناجم قوة الحوسبة في مقابل حقوق المحاسبة. ما وراء الربح.يقوم Deepseek بترحيل هذا المنطق إلى مجال التحكم في المخاطر – إذا أراد المهاجم تقديم طلب ضخم ، فسيتعين عليه دفع سعر طاقة الحوسبة المكافئ لمستخدم حقيقي ، وهذا لن يكون له أهمية اقتصادية للمهاجم.

هذا رائع جدا.

4. الجانب الآخر من العملة

تكشف محاولة ديبسيك عن اتجاه: فلسفة blockchain الأساسية هي إعادة تشكيل الأمن السيبراني.يوفر تفكير “اللعبة الاقتصادية” لـ POW نموذجًا جديدًا لمكافحة الهجمات الموزعة – لم يعد يعتمد فقط على القمع التقني ، ولكن بدلاً من ذلك يسمح للمهاجمين “بالتخلي عن” من خلال تصميم الآلية.

مثلما تستخدم Bitcoin اللامركزية لمكافحة الاحتكار المالي ، يستخدم Deepseek قوة الحوسبة للتنافس ضد السيول المرورية.ربما هذا هو سحر التكنولوجيا:يبدو أنه غير ذي صلة بالحقل غالبًا ما يخفي مفتاح حل المشكلة.

في نهاية المطاف ، فإن جوهر الأمن ليس بناء الجدران ، ولكن لجعل تكلفة الضرر أعلى من الفوائد.قد يكون “التعاون عبر الحدود” بين Deepseek و Bitcoin أفضل شرح توضيحي لهذا المنطق.

قد تملك كل من Deepseek و Bitcoin.

<-style-type>