Escrito por: 0xjs@bitchainvision

La mantis acecha a la cigarra, seguida por la oropéndola.

El grupo de fraude electrónico más grande del sudeste asiático finalmente fue «capturado» por el gobierno de Estados Unidos.

En la tarde del 14 de octubre, hora de Beijing, el Departamento de Justicia de Estados Unidos acusó a Chen Zhi, fundador y presidente del grupo fraudulento transnacional «Prince Group» con sede en Camboya, y a otros cómplices de fraude en telecomunicaciones y lavado de dinero.Si es declarado culpable de estos dos delitos, el gobierno de los EE. UU. confiscará todos los bienes o ingresos obtenidos directa o indirectamente como resultado del delito de conformidad con la ley, incluidos, entre otros, 127.271 Bitcoins (aproximadamente 15.000 millones de dólares estadounidenses).

Los aproximadamente 127.000 BTC eran ingresos e instrumentos del plan de fraude y lavado de dinero del Grupo Prince y previamente estaban almacenados en una billetera de criptomonedas sin custodia donde Chen Zhi guardaba sus claves privadas.Actualmente controlado por el gobierno de EE. UU..

La comunidad criptográfica está más preocupada por si los 127.000 Bitcoins actualmente controlados por el gobierno de EE. UU. están relacionados con los 127.000 BTC robados de Lubian Mining Pool, el sexto grupo minero de Bitcoin más grande en 2020.

Bitcoin Vision revisó la acusación del Departamento de Justicia de EE. UU. y recopiló la información clave de la siguiente manera:

1. 25 carteras Bitcoin 127.000 BTC

Los documentos del Departamento de Justicia de Estados Unidos muestran:Estos 127.000 BTC alguna vez estuvieron almacenados en las direcciones criptográficas de 25 billeteras sin custodia controladas por Chen Zhi.. yYa alrededor de 2020, Chen Zhi había acumulado tanto BTC a través de enormes fraudes y lavado de dinero.

Chen Zhi mantiene personalmente un registro de cada dirección de billetera, así como de la frase mnemotécnica asociada con la clave privada.El detalle de estas 25 direcciones se muestra en la siguiente tabla:

2. Dos fechas clave

29 de diciembre de 2020 y 22 de junio de 2024.

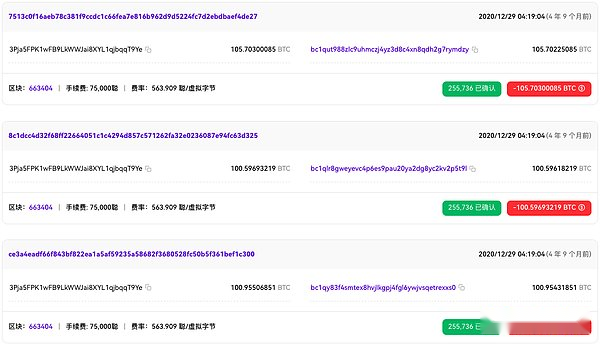

Al rastrear las direcciones en la tabla anterior, encontramos que tomando la primera dirección 3Pja5FPK1wFB9LkWWJai8XYL1qjbqqT9Ye como ejemplo,El 29 de diciembre de 2020, se transfirieron 20.452 Bitcoins a esta dirección en varios lotes.

Se divide en decenas o cientos de BTC y se transfiere a múltiples direcciones BTC:

Estas direcciones (la primera dirección bc1qut988zlc9uhmczj4yz3d8c4xn8qdh2g7rymdzy en la imagen de arriba es un ejemplo, 105,7 monedas)BTC se transfirió nuevamente a una nueva dirección (34x7umj1KZRH94F1nvyF6MtXQoLgQ3swRd) el 22 de junio de 2024 y no se ha transferido desde entonces.

La última dirección, 339khCuymVi4FKbW9hCHkH3CQwdopXiTvA, sigue el mismo patrón.Es solo que el 29 de diciembre de 2020, se transfirieron 1.500 BTC a una nueva dirección a la vez.

3. ¿Cómo controló el gobierno de Estados Unidos los 127.000 BTC «robados» del pool minero de Lubian?

Todas las direcciones BTC de la sección anterior están etiquetadas como hackers Lubian en Arkham.

y2El 29 de diciembre de 2020 fue el día en que se robaron 127.000 BTC del pool de minería de Lubian.

Según la investigación de Arkham, el grupo de minería de LuBian fue uno de los grupos de minería de Bitcoin más grandes del mundo en 2020. En mayo de 2020, su potencia informática alguna vez representó casi el 6% de la potencia informática total de toda la red Bitcoin. Fue atacado por piratas informáticos el 29 de diciembre de 2020.

¿Cómo determinar si el pool de minería de Lubian ha sido robado?La investigación de Arkham encontró que cada dirección de pirata informático recibió una transacción con un mensaje OP_RETURN, en el que LuBian solicitaba al pirata informático que devolviera los fondos robados.Para enviar estos mensajes, LuBian inició 1.516 transacciones, consumiendo un total de aproximadamente 1,4 Bitcoins.

Consulte informes anteriores de Bitcoin Vision, «Impactante caso de robo de BTC expuesto: 120.000 Bitcoins por valor de 14.500 millones de dólares estadounidenses, las noticias en cadena revelan la verdad«.

Según un anuncio del gobierno de Estados Unidos, los 127.000 Bitcoins del Grupo Prince están actualmente controlados por el gobierno de Estados Unidos.Esto significa que a más tardar el 22 de junio de 2024, el gobierno estadounidense tendrá el control de estos 127.000 BTC.

Las agencias de inteligencia en cadena también etiquetaron erróneamente al gobierno de EE. UU. como piratas informáticos lubianos.

Entonces, ¿cómo llegaron a manos del gobierno de EE. UU. los 127.000 BTC que alguna vez controló Chen Zhi, el fundador de Prince Group?

Podemos adivinar audazmente que las posibilidades incluyen, entre otras, las cuatro siguientes:

1. El gobierno de los EE. UU. obtuvo la mnemónica de Chen Zhi antes del 29 de diciembre de 2020, transfirió el BTC del grupo minero de Lubian el 29 de diciembre de 2020 y el gobierno de los EE. UU. resolvió el BTC el 22 de junio de 2024;

2. Chen Zhi escribió y dirigió el caso «Lubian Mining Pool Stolen» el 29 de diciembre de 2020. Después del «robado», el gobierno de EE. UU. obtuvo la nueva dirección mnemotécnica y el BTC fue transferido por el gobierno de EE. UU. el 20 de junio de 2024. Entonces, la nueva pregunta es, ¿cómo obtuvo el gobierno de EE. UU. la frase mnemotécnica?

3. Los conocedores de Chen Zhi atacaron el grupo minero de Lubian. Esta persona fue posteriormente capturada por el gobierno estadounidense.El 22 de junio de 2024, Bitcoin fue controlado por el gobierno de EE. UU., y se sacó la zanahoria y el barro;

4.verdadero hackerAtacó el pool minero de Lubian, el hacker fue capturado por Estados Unidos, al igual que 3.

Más detalles del caso requieren mayor divulgación de información por parte del gobierno de Estados Unidos.

4. Personas y entidades relacionadas con el “Caso Grupo Prince”

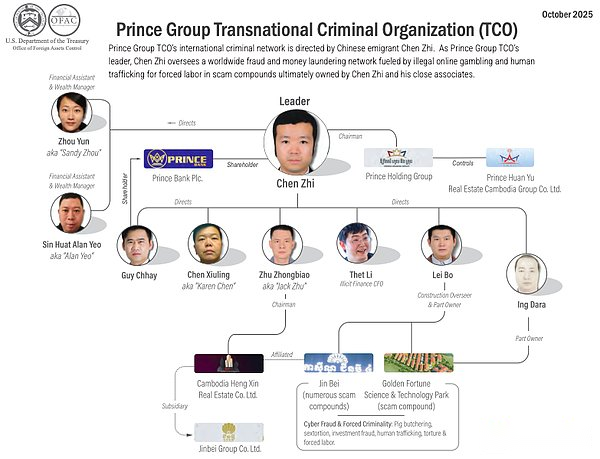

Organigrama ejecutivo del Grupo Prince

Según la acusación del Departamento de Justicia de Estados Unidos, las personas y entidades relevantes son las siguientes:

a. Chen Zhi: tiene nacionalidad de China, Camboya, Vanuatu, Santa Lucía y Chipre, y ha vivido en Camboya, Singapur, Taiwán y Reino Unido.

b.Conspirador 1: tiene la nacionalidad de Camboya, Vanuatu, Chipre y St. Kitts, y ha vivido en Camboya, Singapur y el Reino Unido.

do.Conspirador 2: tiene nacionalidad camboyana y chipriota, y ha vivido en Singapur y Estados Unidos.

d.Conspirador 3: tiene nacionalidad china y camboyana, y ha vivido en Estados Unidos y otras regiones.

mi. Conspirador 4: ciudadanos y residentes de Camboya.

F. Conspirador 5: Ciudadanos y residentes de Hong Kong, China.

gramo. Conspirador 6: Ciudadanos y residentes de Hong Kong, China.

h. Conspirador 7: Ciudadanos y residentes de Singapur.

i. Exchange-1: una plataforma de comercio de criptomonedas con sede en China.

j. Exchange-2: una plataforma de comercio de criptomonedas con sede en Seychelles.

k. Exchange-3: una plataforma de comercio de criptomonedas con sede en los Estados Unidos.

l. Exchange-4: una plataforma de comercio de criptomonedas con sede en los Estados Unidos.

metro.Plataforma de negociación en línea 1 (Plataforma de negociación-1): una plataforma de negociación en línea.

norte.Institución financiera-1: Una institución financiera con sede en los Estados Unidos cuyos depósitos están asegurados por la Corporación Federal de Seguros de Depósitos (FDIC).

o. Prince Group: una sociedad holding registrada en Camboya que opera más de 100 entidades comerciales en más de 30 países de todo el mundo. Chen Zhi es el fundador y presidente.

pag. Yun Ki Estate Intermediary Co., Ltd. («Yun Ki Estate Intermediary Co., Ltd.»): una subsidiaria de Prince Group, que se dedica principalmente al negocio de desarrollo inmobiliario.Aproximadamente desde 2020 hasta el presente, Conspirator 1 se desempeñó como presidente de la empresa.

q. Awesome Global Investment Group («Awesome Global Investment Group»): una subsidiaria de Prince Group, dedicada principalmente a negocios de entretenimiento, hoteles y desarrollo inmobiliario.Aproximadamente desde 2017 hasta 2022, Conspirator 2 se desempeñó como presidente de la empresa.

r. Prince Real Estate Group y Prince Huan Yu Real Estate Group: filiales de Prince Group, ambas dedicadas principalmente al negocio de desarrollo inmobiliario. Desde aproximadamente 2018 hasta al menos 2024, Conspirator 3 se desempeñó como presidente de Prince Huanyu Real Estate Group.

s.Prince Bank: filial de Prince Group, dedicada principalmente al negocio de servicios financieros.Conspirator 4 se desempeñó como vicepresidente del banco desde aproximadamente 2015 hasta al menos 2023.

t.Warp Data Technology Lao Sole Co., Ltd. (“Warp Data”): una entidad registrada en Laos que opera instalaciones mineras de Bitcoin.

Ud. Lubian: una organización minera china de Bitcoin con instalaciones mineras de Bitcoin en muchos lugares de Asia (incluidos China e Irán).

v.Future Technology Investment (“FTI”): una entidad registrada en las Islas Caimán, de la cual Conspirator 6 sirvió como director y firmante de la cuenta bancaria.

w. Amber Hill Ventures Limited (“Amber Hill”): una entidad registrada en las Islas Vírgenes Británicas, de la cual Conspirator 6 actuó como director y signatario en cuentas bancarias.

incógnita.Lateral Bridge Global Limited (“LBG”): una entidad registrada en las Islas Vírgenes Británicas, de la cual siete co-conspiradores asociados con FTI y Amber Hill actuaron como directores.

y. Hing Seng Limited («Hing Seng Company», Hing Seng Limited): una entidad registrada en Hong Kong, China.

Red criminal del grupo Prince

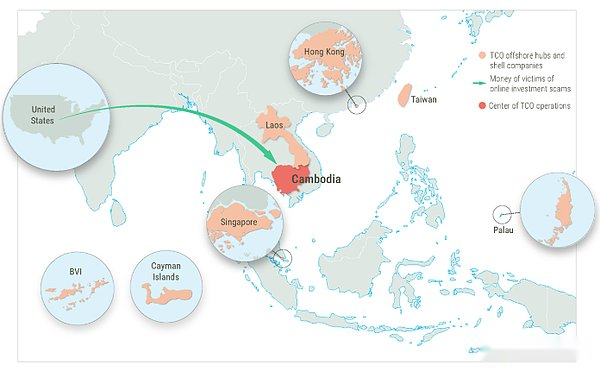

Se informa que los sindicatos de fraude del sudeste asiático atraen a solicitantes de empleo desprevenidos de más de 70 países, obligándolos a trabajar con personas que participan activamente en el crimen para llevar a cabo fraudes complejos y a gran escala en casi todas las jurisdicciones del mundo.

Solo en Camboya, Laos y Myanmar, se cree que la fuerza laboral involucrada en delitos cibernéticos ha superado los 350.000., algunas estimaciones sitúan los ingresos anuales de los sindicatos de fraude del Sudeste Asiático entre 50.000 y 75.000 millones de dólares. Esto hace que el fraude transfronterizo probablemente se convierta en la actividad económica más importante en toda la subregión del Mekong en el sudeste asiático; su escala equivale incluso a casi la mitad del PIB combinado de los principales países receptores.Entre ellos, la industria del fraude de Camboya es particularmente rentable, con ingresos ilegales anuales estimados que oscilan entre 12.500 y 19.000 millones de dólares.

Desde aproximadamente 2015 hasta el presente, Chen Zhi y los ejecutivos de Prince Group han implementado fraudes de inversión en criptomonedas y otros esquemas de fraude, defraudando a víctimas en todo el mundo y malversando miles de millones de dólares en fondos.Para implementar el plan anterior, Chen Zhi y sus co-conspiradores ordenaron al Grupo Prince que estableciera y operara «parques de fraude de trabajo forzoso» en toda Camboya, obligando a las personas en los parques a llevar a cabo actividades de fraude a gran escala.Chen Zhi y sus cómplices utilizaron su influencia política en varios países para proteger sus actividades delictivas y pagaron sobornos a funcionarios públicos extranjeros para evadir la aplicación de la ley.Luego lavaron las ganancias del fraude a través de agencias profesionales de lavado de dinero y la propia red comercial «aparentemente legítima» del Grupo Prince, incluidas las apuestas en línea y las operaciones de minería de criptomonedas.

5. ¿Cómo llevan a cabo el fraude los grupos de fraude electrónico?

La acusación del Departamento de Justicia de Estados Unidos contiene una gran cantidad de información y detalla cómo los grupos de fraude electrónico del sudeste asiático llevan a cabo el fraude.

Chen Zhi es el fundador y presidente de Prince Group. Según el sitio web oficial del grupo, sus “unidades de negocio principales” en Camboya incluyen “Prince Real Estate Group, Prince Huanyu Real Estate Group, Prince Bank y Aoshi Global Investment Group”. Estos departamentos y otras entidades del Grupo Prince participan en diversas áreas comerciales divulgadas públicamente, como «desarrollo inmobiliario, banca, finanzas, turismo, logística, tecnología, restauración y estilo de vida».

Las mayores ganancias del Grupo Prince provienen de actividades fraudulentas ilegales dirigidas por Chen Zhi y asistidas por sus principales ejecutivos y asociados (incluidos el co-conspirador 1 al co-conspirador 7, etc.), incluyen principalmente:

1. Parque de fraude

El Grupo Prince ocupa una posición dominante en el sector del fraude en línea antes mencionado.En esta industria ilegal, miles de trabajadores migrantes van a Camboya y otros lugares en busca de oportunidades laborales, pero son traficados a parques de fraude y cometen fraudes de inversión en criptomonedas y otras actividades fraudulentas bajo amenaza de violencia. Estos parques de fraude tienen grandes dormitorios rodeados de altos muros y alambre de púas, que en realidad son «campos de trabajos forzados violentos».

Bajo las instrucciones de Chen Zhi,Prince Group ha establecido y operado al menos 10 parques de fraude en Camboya, especializándose en fraude de inversiones en criptomonedas y otros esquemas de fraude., que incluye: (i) el «Jinbei Compound» ubicado en Sihanoukville, Camboya, asociado con el «Jinbei Hotel and Casino» del Prince Group; (ii) el «Parque Tecnológico Jinfu» (también conocido como «Complejo Jinyun») ubicado en Chirethom, Camboya; (iii) el parque ubicado en la provincia de Kampong Speu, Camboya, denominado «Mango Park» (también conocido como «Jinhong Park», Jinhong Park).

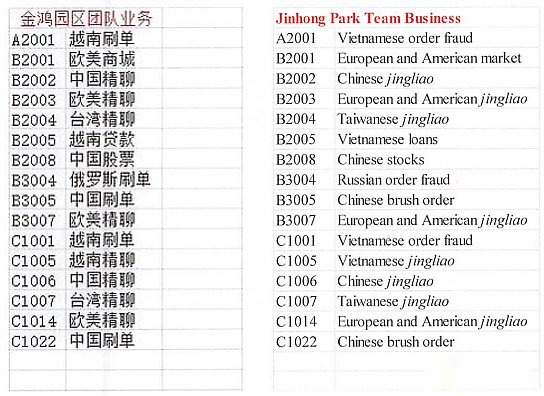

Chen Zhi estuvo directamente involucrado en la gestión de los parques de fraude y mantuvo registros relevantes para cada parque, incluidos registros de seguimiento de ganancias de fraude claramente marcados con discos de «matanza de cerdos». Un libro de cuentas llevado por Chen Zhi detalla varios esquemas de fraude operados por el Parque Jinhong del Grupo Prince, así como los esquemas específicos responsables de cada edificio y piso del parque., incluido «fraude de pedidos en Vietnam», «fraude de pedidos rusos», «charla fina europea y estadounidense» (que se refiere a conversaciones fraudulentas), «charla fina de Vietnam», «charla fina de China», «charla fina de Taiwán» y «fraude de pedidos chinos» (que se refiere al fraude minorista en línea).

Chen Zhi y sus cómplices diseñaron el parque de fraude para maximizar las ganancias y se aseguraron personalmente de que el parque tuviera la infraestructura necesaria para «llegar a tantas víctimas como fuera posible». Por ejemplo, aproximadamente en 2018, el conspirador 1 obtuvo millones de números de teléfonos móviles y contraseñas de cuentas de mercados ilegales en línea;Aproximadamente en 2019, el conspirador 3 ayudó a supervisar la construcción del Parque Jinfu. El propio Chen Zhi también conservó documentos que describen y muestran «granjas telefónicas»: centros de llamadas automatizados utilizados para cometer fraudes de inversión en criptomonedas y otros delitos cibernéticos.Los documentos detallan la construcción de dos instalaciones de «granja telefónica»: cada una equipada con 1.250 teléfonos móviles, capaces de controlar 76.000 cuentas en una popular plataforma de redes sociales.

Además, los documentos internos del Grupo Prince contienen instrucciones sobre «cómo generar confianza con las víctimas» e instrucciones sobre «cómo registrar cuentas de redes sociales en masa» (incluidas instrucciones claras sobre «usar avatares femeninos ‘menos bonitos’ para garantizar que las cuentas parezcan auténticas»).

En el verano de 2022, Conspirator 2 se jactó:En 2018, el Grupo Prince obtuvo un beneficio diario medio de más de 30 millones de dólares mediante bandejas de sacrificio de cerdos fraudulentas y actividades ilegales relacionadas.

2. Promover planes criminales a través del soborno y la violencia

Chen y sus cómplices utilizaron su influencia política para proteger el fraude de las fuerzas del orden en varios países. Entre ellos, los ejecutivos del Grupo Prince pagaron sobornos para obtener información de alerta temprana sobre «organismos encargados de hacer cumplir la ley que asaltaban el parque del fraude»;Además, Chen Zhi asignó al coconspirador 2 la responsabilidad de la función de «control de riesgos» de Prince Group, supervisar el progreso de las investigaciones pertinentes y proteger los intereses de Prince Group mediante la realización de «transacciones corruptas» con funcionarios encargados de hacer cumplir la ley extranjeros.

Chen Zhi llevaba libros contables sobre sobornos a funcionarios públicos, uno de los cuales registraba el «reembolso de cientos de millones de dólares en sobornos y gastos de compra de artículos de lujo a personas asociadas con el Grupo Prince».Por ejemplo, los libros de cuentas muestran que en 2019, el conspirador 2 compró un yate por valor de más de 3 millones de dólares para un alto funcionario de un gobierno extranjero; Chen Zhi también compró un reloj de lujo por valor de millones de dólares para otro alto funcionario de un gobierno extranjero.En 2020, el funcionario ayudó a Chen Zhi a obtener un pasaporte diplomático, que Chen Zhi utilizó para viajar a Estados Unidos en abril de 2023.

Como parte de sus responsabilidades de “control de riesgos”, Conspirator 2 sirvió como “ejecutor” del Grupo Prince, manteniendo la posición dominante del Grupo Prince en la industria del fraude a través de la corrupción y la violencia.Por ejemplo, alrededor de julio de 2024, el co-conspirador 3 se comunicó con Chen Zhi sobre “el robo de ganancias ilegales del grupo por parte de personas asociadas con el Grupo Prince”, diciendo que “un funcionario financiero se fugó con el dinero y trató de ocultarlo”, e informó a Chen Zhi que “se están tomando medidas para recuperar el dinero robado” y prometió que “se llevará a cabo una investigación exhaustiva pase lo que pase. Chen Zhi) y el grupo tienen alguna sugerencia o método que pueda compartirse… La mafia (Mafia) y el gobierno están listos para tomar medidas para asustar a los monos. Jefe, ¿el grupo tiene experiencia o recursos relevantes? Chen Zhi luego respondió: «Primero debe comunicarse con el co-conspirador 2 y obtener toda la información antes de decidir cómo lidiar con él, y averiguar la ubicación actual de esta persona».

Bajo las instrucciones de Chen Zhi, el personal asociado con el Grupo Prince utilizó con frecuencia la violencia y la coerción para lograr «fines comerciales» y promover planes criminales.Por ejemplo, una persona asociada con el Grupo Prince habló con Chen Zhi sobre «golpear a las personas que ‘causaron problemas’ en el parque». Chen Zhi aprobó el plan de paliza, pero ordenó «no matarlos a golpes» y añadió: «Deben ser vigilados y no dejar que se escapen». Otro ejemplo es que Chen Zhi se comunicó una vez con el conspirador 4 sobre «dos personas desaparecidas encontradas por la policía en el parque Jinfu». El conspirador 4 aseguró a Chen Zhi que él se encargaría del asunto, pero sugirió que Chen Zhi utilizara sus «conexiones policiales».

(3) Red de Brooklyn

El plan de fraude de inversiones del Grupo Prince se dirigió a víctimas de todo el mundo, incluidas las de Estados Unidos, y se llevó a cabo a través de redes locales que trabajaban para él.Entre ellos, una red llamada «Brooklyn Network» opera en el Distrito Este de Nueva York y ayuda a los estafadores en el Parque Jinbei del Grupo Prince a cometer fraudes de inversión: los estafadores («introductores») contactan a víctimas desconocidas a través de varias aplicaciones de mensajería instantánea, afirmando falsamente «obtener ganancias invirtiendo en criptomonedas, divisas y otros mercados», engañando a las víctimas para que inviertan y presentándolas a los llamados «Administradores de cuentas» para manejar transacciones.Luego, el administrador de la cuenta proporcionó a la víctima «información de la cuenta bancaria a la que se debían transferir los fondos de inversión» y creó cuentas de inversión y carteras de inversión falsas para la víctima en plataformas móviles de comercio en línea, incluida la «Plataforma de comercio en línea 1».

Sin embargo, la cuenta bancaria proporcionada a la víctima por el administrador de la cuenta no era una cuenta de inversión, sino una cuenta controlada por Brooklyn Network y abierta a nombre de una empresa fantasma en Brooklyn y Queens, Nueva York (las instituciones de apertura de cuentas están ubicadas en Brooklyn, Queens y otras áreas de Nueva York).En lugar de invertirse como se había prometido, los fondos de las víctimas fueron malversados y blanqueados a través de estas y otras cuentas.

Al mismo tiempo, la «cuenta de inversión» creada por el administrador de cuentas para la víctima fue manipulada artificialmente. Parecía que «el valor de la inversión seguía creciendo», pero en realidad no hubo crecimiento.Inicialmente, el «valor nominal» de la cartera de inversiones de la víctima aumentará, lo que la llevará a creer erróneamente que la inversión es rentable, induciéndola así a continuar invirtiendo;Además, cuando la víctima solicite por primera vez retirar pequeños fondos de inversión, el administrador de la cuenta cooperará. Pero cuando las víctimas solicitan retirar grandes cantidades de fondos de la plataforma de operaciones, se topan con muchos obstáculos;por ejemplo, el administrador de la cuenta se niega a retirar dinero alegando que «deben pagarse tarifas de transacción, impuestos o honorarios legales».Al final, el administrador de la cuenta y el presentador dejaron de responder a la información de la víctima y la víctima no pudo retirar la mayoría de los fondos transferidos de acuerdo con las instrucciones del administrador de la cuenta.

La red de Brooklyn finalmente transfirió los fondos a los estafadores en el campus Jinbei de Prince Group y en otros lugares a través de una serie de cuentas, donde fueron lavados y luego fluyeron a Prince Group y sus ejecutivos.Las técnicas de lavado de dinero incluyen mover los ingresos del fraude a través de cuentas bancarias de empresas fantasma, convertirlos en USDT y luego transferirlos a una red compleja de direcciones de moneda virtual sin custodia, o retirar efectivo para cortar el rastro de auditoría (el efectivo luego se usa para comprar criptomonedas y se transfiere de la misma manera).

Desde aproximadamente mayo de 2021 hasta agosto de 2022, la red de Brooklyn ayudó al Grupo Prince a transferir y lavar de manera fraudulenta más de $18 millones de más de 250 víctimas en el Distrito Este de Nueva York y otras partes de los Estados Unidos.

Chen Zhi también supervisó personalmente las direcciones de moneda virtual que recibieron las ganancias del fraude, incluidos fondos de víctimas estadounidenses. Por ejemplo, los registros mantenidos por Chen Zhi muestran que alrededor de junio de 2021, se transfirieron 100.000 USDT a una dirección de moneda virtual que comenzaba con “0x77” (en lo sucesivo, la “dirección 0x77”); En el verano del mismo año, esta dirección también recibió directamente fondos rastreables hasta una víctima en California (“Víctima 1”). Específicamente, entre julio y agosto de 2021, la Víctima 1 transfirió más de $400,000 en criptomonedas desde una cuenta de intercambio de criptomonedas popular a una dirección que comenzaba con “0x1e” (en lo sucesivo, “dirección 0x1e”);Posteriormente, los fondos se transfirieron a una dirección que comenzaba con “0x34” (en adelante, “0x34”) a través de una dirección que comenzaba con “0x83” (en adelante, “dirección 0x83”) Dirección»); entre julio y septiembre de 2021, la dirección 0x34 transfirió más de $350,000 USDT a la dirección 0x77 monitoreada por Chen Zhi.

6. ¿Cómo se lavaron 127.000 BTC?

Chen Zhi y sus cómplices lavaron las ganancias ilegales (incluidas las criptomonedas) del Grupo Prince a través de una compleja red de lavado de dinero, que incluía el uso de agencias profesionales de lavado de dinero y el uso del propio negocio del Grupo Prince (incluidos los juegos de azar en línea y la minería de criptomonedas) para lavar fondos; y luego utilizó los fondos para viajes de lujo, consumo de entretenimiento y la compra de relojes de lujo, yates, jets privados, villas de vacaciones, colecciones de alta gama y obras de arte raras (incluida una pintura de Picasso comprada a través de una casa de subastas de Nueva York).

Agencia profesional de blanqueo de capitales:A veces llamadas «casas de lavado de dinero», «bancos» o «casas de agua», reciben las ganancias malversadas de las víctimas por las actividades de fraude del Grupo Prince y luego devuelven los fondos al Grupo Prince.Un método de operación común es recolectar ingresos fraudulentos en forma de Bitcoin o monedas estables como USDT y USDC, y después de convertirlos en moneda de curso legal, usar efectivo para comprar Bitcoin «limpio» u otras criptomonedas. Chen Zhi coordinó directamente dichas actividades de lavado de dinero y discutió su uso de «bancos ilegales» y «bancos clandestinos» con cómplices;Chen Zhi también conservó documentos que mencionaban explícitamente el «lavado de BTC» y la «gente de lavado de dinero de BTC».

Lavado de Dinero por “Empresas Pantalla”:Chen Zhi y sus cómplices también lavaron dinero a través de “compañías fantasma” (compañías cuyo único propósito es lavar dinero) que estaban controladas por Chen Zhi, los Conspiradores 1, 5, 6, 7 y otros asociados con el Grupo Prince, incluidos FTI, Amber Hill, LBG y docenas de otros.Entre ellos, FTI se utiliza para lavar fondos ilegales (incluido el lavado de dinero a través de la agencia minera de Prince Group, Wop Data, como se describe a continuación).En el registro de apertura de cuenta de la Institución Financiera 1 que abrió una cuenta para FTI en enero de 2019, el Conspirador 6 declaró que las actividades comerciales de FTI incluyen “minería y comercio de activos digitales con sus propios fondos”, pero declaró falsamente que la fuente de ingresos de FTI es “riqueza personal”; al mismo tiempo, Conspirator 6 subestimó seriamente la escala de transacciones mensuales de FTI en el mismo documento de apertura de cuenta, declarando que «los depósitos y retiros mensuales estimados son aproximadamente 200 cada millón», pero el estado de cuenta muestra que en febrero de 2019, la cuenta de FTI en la Institución Financiera 1 en realidad tenía depósitos de aproximadamente 28 millones de dólares y retiros de aproximadamente 27 millones de dólares.El propósito de Amber Hill era similar, y también abrió una cuenta en la Institución Financiera 1: en el registro de apertura de cuenta en marzo de 2019, el Conspirador 6 calificó las actividades comerciales de Amber Hill como «comercio e inversión por cuenta propia», declaró falsamente la fuente de ingresos como «riqueza personal» y también subestimó gravemente el tamaño de las transacciones mensuales (declaró depósitos y retiros mensuales estimados de aproximadamente US $ 2 millones cada uno), y el estado de cuenta mostró que en En febrero de 2020, los depósitos reales de Amber Hill en la cuenta de la Institución Financiera 1 fueron de aproximadamente $22,5 millones, con retiros de aproximadamente $21,8 millones.

Lavado de dinero por las unidades de negocio del Grupo Prince:Chen Zhi y sus cómplices también lavaron dinero a través de las unidades de negocios funcionales de Prince Group, en particular su enorme negocio de juegos de azar en línea, que continuó operando en varios países incluso después de que Camboya prohibiera los juegos de azar en línea en 2020. Para evitar represión policial, Prince Group opera su negocio de juegos de azar a través de «sitios web espejo» (copiando el contenido de los sitios web en diferentes nombres de dominio y servidores).Chen Zhi supervisó directamente el negocio de juegos de azar en línea del Grupo Prince y discutió con otros «el lavado de las ganancias del fraude de criptomonedas a través de este negocio»; El conspirador 1 era responsable de gestionar el pago de salarios del negocio de juegos de azar en línea y conservó los libros de salarios de los empleados de 2018 a 2024, que estaban claramente marcados «Salarios de los empleados: pague con fondos limpios».

Lavado de dinero en minería de Bitcoin:también,Chen Zhi y sus cómplices también lavaron dinero «utilizando ingresos ilícitos para financiar operaciones mineras de criptomonedas a gran escala».Con la participación de Wop Data de Laos y su filial en Texas, Estados Unidos y Lubian de China,Estas instituciones producen grandes cantidades de «Bitcoin limpio» que no están relacionados con ingresos delictivos.Lubian Mining Pool una vez se convirtió en la sexta organización minera de Bitcoin más grande del mundo durante su operación.Chen Zhi mostró ante los demás que el negocio minero del Grupo Prince era “muy rentable porque no genera costos”. Después de todo, los fondos operativos de estas empresas provinieron de fondos robados a las víctimas.Por ejemplo, entre noviembre de 2022 y marzo de 2023, Wop Data recibió más de 60 millones de dólares de la empresa fantasma Xingsheng Company; Xingsheng Company también se utilizó para realizar pagos a la esposa de un ejecutivo de Aoshi Global y para comprar artículos de lujo por valor de millones de dólares (incluido un reloj Rolex y el cuadro de Picasso mencionado anteriormente).Chen Zhi y sus cómplices también mezclaron sistemáticamente “fondos ilegales” con “criptomonedas recién extraídas” en billeteras asociadas con organizaciones mineras para ocultar el origen de los fondos.

Lavado de dinero en múltiples niveles:Chen Zhi y sus cómplices a menudo utilizan «métodos de lavado de dinero de múltiples capas» para ocultar aún más las fuentes ilegales de las ganancias de Chen Zhi y Prince Group.Bajo las instrucciones de Chen Zhi, las personas asociadas con el Grupo Prince (incluidos los co-conspiradores 5 y 6 que sirvieron como administradores de patrimonio personal de Chen Zhi) utilizaron técnicas complejas de lavado de dinero en criptomonedas (incluyendo «rociado» y «canalización»): dividir repetidamente grandes cantidades de criptomonedas en docenas de billeteras y luego reconcentrarlas en unas pocas billeteras sin ningún propósito comercial y solo para ocultar la fuente de la fondos (ver ejemplos a continuación para procesos específicos).Algunos de los fondos finalmente se almacenaron en billeteras de intercambios de criptomonedas como Trading Platform 1 y Trading Platform 2, o se convirtieron en moneda legal y se depositaron en cuentas bancarias tradicionales; otros fondos (incluidos los fondos lavados a través de las instituciones mineras del Grupo Prince) se almacenaron en billeteras de criptomonedas sin custodia controladas personalmente por Chen Zhi.